近年、パスワードのみに依存したセキュリティ対策では、不正アクセスや情報漏えいのリスクを十分に防ぎきれないケースが増えています。

こうした背景から注目されているのが、「多要素認証(MFA)」の導入です。

Microsoft 365では、スマートフォンのアプリを使った認証や、パスワードの入力自体が不要な「パスワードレス認証」など、さまざまな多要素認証(MFA)の仕組みを利用できます。

とは言え、

「実際にどんな設定方法があるの?」

「自社に合った方法はあるだろうか?」

といった疑問を抱えている方も多いのではないでしょうか。

そこで今回は、多要素認証(MFA)の基礎知識から、Microsoft 365で使える具体的な認証方法、設定手順、導入前に知っておくべき注意点を分かりやすく解説します。

Microsoft 365によるセキュリティ強化を検討している企業の情シス担当者の方は、ぜひ参考にしてください。

目次

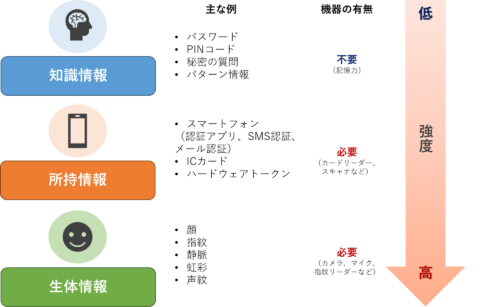

1.多要素認証(MFA)とは?

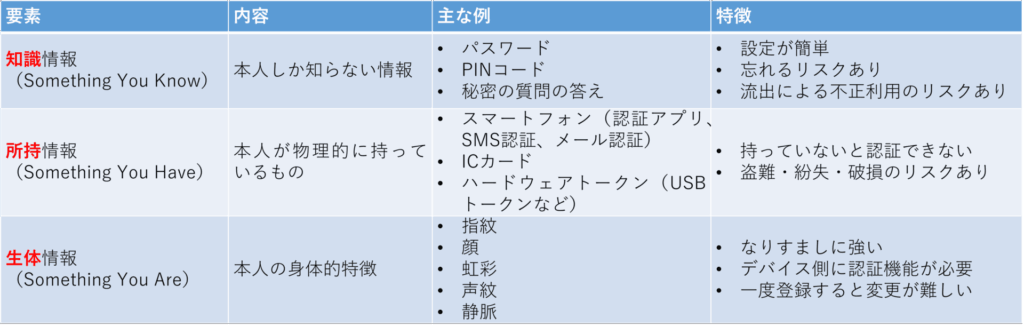

多要素認証(Multi Factor Authentication/MFA)は、Webサービスなどへのログイン時に、「知識情報」「所持情報」「生体情報」のうち、異なる2つ以上の認証要素を組み合わせて本人確認を行うセキュリティ対策です。

例えば、パスワード(知識情報)に加え、スマートフォンの認証アプリによる確認(所持情報)を求めるなど、複数の認証要素を組み合わせることで、パスワードだけでは防げない不正アクセスのリスクを大幅に減らすことができます。

多要素認証の必要性

近年、サイバー攻撃の手口はますます多様化・巧妙化しており、ID・パスワードだけに頼った認証ではセキュリティを十分に確保することが難しくなっています。

特に、クラウドサービスの普及やリモートワークの増加に伴い、社外からアクセスする機会が増える中で、アカウント情報の漏えいや不正ログインのリスクが高まっているのが現状です。

さらに、多くのユーザーが、覚えやすさを優先して単純なパスワードを設定したり、複数のサービスで同じパスワードを使い回していることも、リスクを拡大させている要因の1つとなっています。

こうした背景から注目されているのが「多要素認証(MFA)」です。

パスワードに加えて、スマートフォンや生体認証などの別の手段を組み合わせることで、仮にパスワードが漏えいしても、他の認証要素が突破されない限り、第三者からの不正アクセスを高確率で防ぐことができます。

2.多要素認証で使われる3つの要素

多要素認証(MFA)では、本人確認の際に「知識情報」「所持情報」「生体情報」という3つの要素のうち、異なる2つ以上の要素を組み合わせて認証を行います。

知識情報(SYK:Something You Know)

パスワードや暗証番号、秘密の質問など、「ユーザー本人しか知らない情報」をもとに認証を行います。

【メリット】

- 導入が簡単(特別な機器が不要)

- コストが低い(多くのサービスで標準搭載)

- リセットや再発行が容易

【デメリット】

- 忘れやすい(記憶に依存)

- 使い回しによるリスク(同じパスワードを複数サービスで使用するなど)

- サイバー攻撃に弱い(フィッシング、辞書攻撃、総当たり攻撃などで突破されやすい)

- 漏えい時のリスクが大きい(一度流出すると誰でもなりすましが可能)

所持情報(SYH:Something You Have)

SMS認証におけるスマートフォンや、ICカード、ハードウェアトークンなど、「ユーザー本人しか所持していないもの」をもとに認証を行います。

【メリット】

- 物理的に所有していないと認証できないため、第三者によるなりすましが難しい

- 一時的な認証情報(ワンタイムパスワードなど)は使い捨てなので、漏えいしても再利用が困難

- 知識情報と組み合わせることで、セキュリティが大幅に向上

【デメリット】

- 紛失・盗難により、第三者に悪用されるリスク

- 破損やバッテリー切れによる利用不可リスク

- 所持物が手元にないと認証できない

- 導入・管理・保守コストがかかる場合がある

生体情報(SYA:Something You Are)

ユーザー自身の顔・指紋・虹彩・静脈など、「人それぞれに異なる身体的特徴」をもとに認証を行います。

生体情報を用いた認証方法は、3つの要素の中で最も安全性が高いと言われています。

【メリット】

- なりすましが困難(各個人で固有の情報のため、偽造や複製が難しい)

- 持ち歩き不要(本人の身体そのものが認証キー)

- 忘れるリスクがない(パスワードのように「忘れる」心配がない)

- 紛失リスクがない(ICカードやトークンのように「紛失する」心配がない)

- 利便性が高い(スマホなどを使って短時間でスピーディーに認証が完了)

【デメリット】

- 導入コストがかかる(生体情報を読み取るための専用デバイスが必要)

- 認証エラーが起こることがある(環境や体調による影響などで)

- 漏えい時のリスクが大きい(パスワードのように「再発行」ができない)

- プライバシーリスク(生体情報の保存・管理に慎重さが求められる)

- 意識のない状態での不正利用(寝ている間に第三者が指紋や顔を使って勝手に認証するリスク)

3.「多段階」認証と「多要素」認証の違い

認証と多要素(二要素)認証の違い-1024x453.png)

二段階認証を含む「多段階認証」や、二要素認証を含む「多要素認証」は、言葉こそ似ていますが、セキュリティの仕組みはそれぞれ異なります。

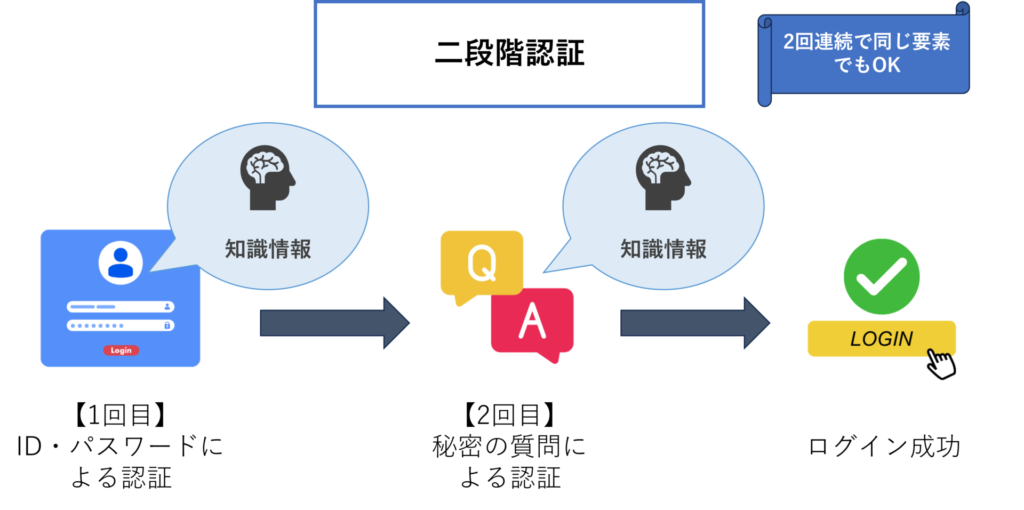

多段階認証(二段階認証)の仕組み

「多段階認証」とは、ログイン時に本人確認を2回以上のステップで行う仕組みのことです。

「二段階認証」は「多段階認証」の一部で、認証を2つのステップに分けて行います。

「認証の回数が複数あること」が特徴であり、使用する要素の種類に制限はありません。

【二段階認証の具体例】

- IDとパスワードを入力した後、秘密の質問に答える(知識情報+知識情報)

- パスワード入力後、SMSで届く認証コードを入力する(知識情報+所持情報)

パスワード(=知識情報)を入力した後に、秘密の質問の答え(=知識情報)を入力する場合など、同じ種類の要素で複数回認証を行うケースでも多段階認証(二段階認証)に該当します。

ただし、すべて同じ種類の認証要素(例:知識情報のみ)で構成されている場合、万が一情報が漏えいした際に他の認証も芋づる式に突破されてしまうリスクが高く、セキュリティ効果は限定的です。

より安全性を高めるには、後述する「多要素認証(MFA)」のように、異なる種類の要素(知識情報・所持情報・生体情報)を組み合わせた認証方式を導入することが推奨されます。

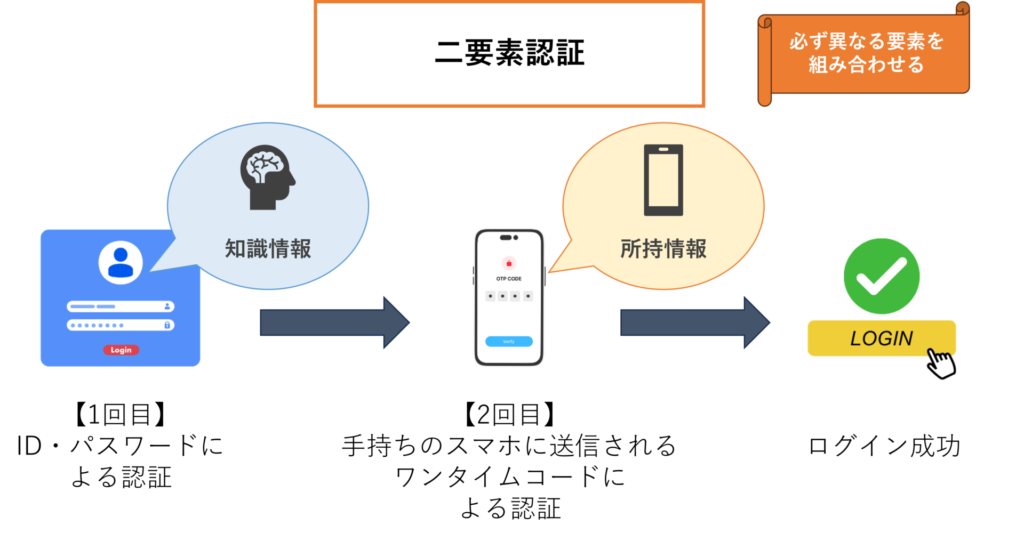

多要素認証(二要素認証)の仕組み

「多要素認証(MFA)」は、異なる種類の認証要素を2つ以上組み合わせて本人確認を行う認証方式です。

「二要素認証」(2FA)は「多要素認証(MFA)」の一部で、知識情報・所持情報・生体情報という3つの認証要素のうち、異なる2種類を用いた認証方法を指します。

「複数の異なる要素を使うこと」が最大の特徴であり、同じ種類の要素だけでも認証を行える多段階認証(二段階認証)と比べ、強固なセキュリティを実現します。

【二要素認証の具体例】

- パスワード入力後、スマホに届いた認証コードを入力する(知識情報+所持情報)

- パスワード入力後、顔認証で本人確認を行う(知識情報+生体情報)

「パスワード」と「秘密の質問」のように、同じ要素(どちらも知識情報)で構成された認証は、多要素認証には該当しません。

多要素認証の強みは、異なる認証要素を組み合わせることで、万が一1つの要素が漏えいしても他の要素でブロックし、不正アクセスを未然に防げる点にあります。

仮にパスワード(知識情報)が漏えいしてしまっても、別の要素であるスマートフォン(所持情報)が手元になければログインできないため、なりすましや不正アクセスのリスクを大幅に軽減できます。

4.Microsoft 365で利用できる多要素認証

Microsoft 365では、ユーザー認証に「Microsoft Entra ID(旧Azure AD)」が利用されており、多要素認証(MFA)を簡単に導入できます。

Microsoft 365へのサインイン時に、従来のパスワード認証に加えて、「所有情報」や「生体情報」を認証要素として組み合わせることで、より強固なセキュリティを実現できます。

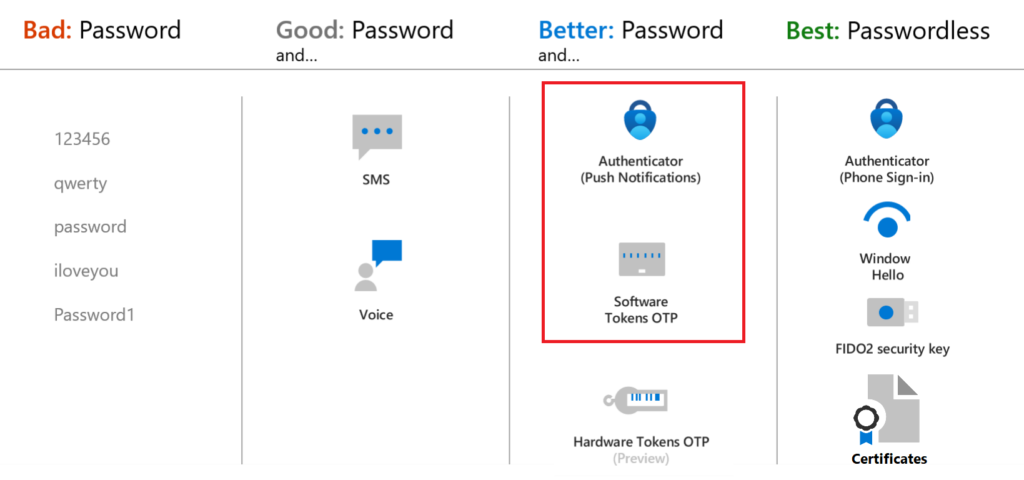

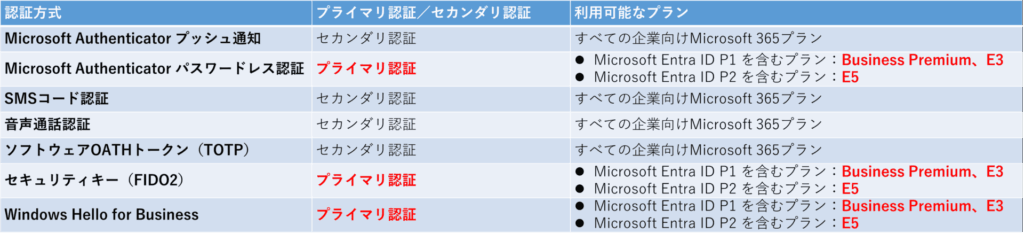

▼Microsoft 365で使える主な多要素認証(MFA)の手段

の手段-1024x319.png)

Microsoft Authenticator プッシュ通知

Microsoft Authenticatorアプリの「プッシュ通知認証」は、ユーザーがIDとパスワードを入力してMicrosoft 365にサインインする際に、手持ちのスマートフォンに届く通知を承認して認証を完了する本人確認の仕組みです。

パスワードによる認証を行った後の「セカンダリ認証(2段階目の認証)」として利用され、Microsoft Entra ID(旧 Azure AD)に登録していないデバイスでも利用できます。

認証の流れ

- ユーザーがIDとパスワードを入力

- スマートフォンの Microsoft Authenticatorアプリに通知が届く

- サインイン画面に表示された2桁のコードをアプリに入力

- サインイン完了

主なメリット

- 高いセキュリティ:万が一パスワードが漏えいしても、スマートフォンのアプリに正しいコードを入力しなければ認証できないため、不正アクセスの防止に効果的

- コードの入力が簡単:後述するTOTP(6桁のワンタイムコード)の手入力と比べて、スマートフォンに届く通知に2桁のコードを入力して承認するだけなので、ミスも少なく認証がスムーズ

- 不審なログインを即座に拒否:心当たりのない通知はその場でブロックし、不正アクセスを防止

- 追加コスト不要:スマートフォンさえあれば、Microsoft Authenticatorアプリを無料で導入・利用可能

利用に必要なもの

- Microsoft Authenticatorアプリ(iOS/Android対応)

- Microsoft 365アカウント

- スマートフォン(通知を受け取れる端末)

- インターネット接続(Wi-Fiまたはモバイル通信)

注意点・補足

- スマートフォンに通知が届かない場合や、ネットワーク接続が不安定な場合でも、アプリ内に表示されるワンタイムパスワード(TOTP)を手動で入力すれば認証可能

- スマートフォンを紛失した場合はサインインできなくなる可能性があるため、予備の認証手段(例:FIDO2キーなど)も準備しておくと安心

- 「セカンダリ認証(2段階目の認証)」としての位置付けであり、最初のログイン時には通常通りパスワードによる認証が必要

Microsoft Authenticator パスワードレス認証

Microsoft Authenticatorアプリの「パスワードレス認証」は、Microsoft 365へのサインイン時にパスワードを入力する代わりに、2桁のコードとスマートフォンのロック解除によって本人確認を行う方法です。

パスワードの入力は一切不要で、「スマートフォン」+「生体認証またはPINコード」を組み合わせた多要素認証(MFA)となっており、パスワード+他の要素による一般的な多要素認証(MFA)よりも高いセキュリティレベルを実現します。

認証の流れ

- ユーザーIDを入力

- サインイン画面に2桁のコードが表示される

- スマートフォンのMicrosoft Authenticatorアプリに同じ2桁の数字を入力

- スマートフォンの画面ロックを解除(生体認証またはパスコード)

- サインイン完了

主なメリット

- パスワード不要:パスワードの漏えいリスクや使い回しの問題を根本から解消

- 二重の本人確認:スマートフォンを所持しているだけでなく、生体認証やパスコード(PIN)による画面ロックの解除も必要

- プライマリ認証に対応:最初からパスワードを使わずにMicrosoft 365へのサインインが可能

利用に必要なもの

- Microsoft Authenticatorアプリ(iOS/Android対応)

- Microsoft Entra ID(旧Azure AD)とMicrosoft Intune(MDM)で登録・管理されているアカウント

- 生体認証またはパスコード(PIN)が有効なスマートフォン

注意点・補足

- スマートフォンを紛失した場合はサインインできなくなる可能性があるため、予備の認証手段(例:FIDO2キーなど)も準備しておくと安心

- Microsoft Entra ID(旧Azure AD)に登録され、かつMicrosoft Intune(MDM)で管理されているデバイスでのみ利用可能

SMSコード認証

SMSコード認証は、スマートフォンのSMS(ショートメッセージ)に送信された6桁の確認コードを使って本人確認を行う方法です。

Microsoft 365にサインインする際、IDとパスワードを入力した後にSMSで届く一時的な確認コードを入力することで、認証が完了します。

認証の流れ

- ユーザーがIDとパスワードを入力

- 「認証用電話」を選択

- 「テキストメッセージを送信する」を選択

- スマートフォンのSMSに6桁の確認コードが届く

- 届いたコードをサインイン画面に入力

- サインイン完了

主なメリット

- 特別なアプリが不要:スマートフォンとSMS機能があれば誰でも利用できる

- 導入が簡単:SMSで届いたコードを画面に入力するだけなので、ITに詳しくないユーザーでも使いやすい

- 使い捨てコードで安心:一時的なコードを使うため、仮にコードが漏れても一定時間で無効になる

注意点・補足

- 盗聴やSIMスワップ詐欺(電話番号の乗っ取り)などのセキュリティ上の懸念があるため、Microsoftも推奨はしていない

→Microsoft AuthenticatorアプリやFIDO2キーなど、より安全な認証手段の導入がおすすめ - 通信環境に左右されやすく、電波が悪い場所ではSMSの受信が遅れ、認証に時間がかかることもある

- スマートフォンの紛失・盗難には十分な注意が必要

- 「セカンダリ認証(2段階目の認証)」としての位置付けであり、最初のログイン時には通常通りパスワードによる認証が必要

音声通話認証

音声通話認証は、事前に登録した電話番号にかかってきた音声ガイダンスに従って認証を行う方法です。

Microsoft 365にサインインする際、IDとパスワードを入力した後に発信される電話を受け、自動音声で読み上げられる一時的な確認コードを入力することで、認証が完了します。

SMS認証と同様に、電話回線を利用するため特別なアプリは不要で、導入のハードルが低いのが特徴です。

認証の流れ

- ユーザーがIDとパスワードを入力

- 「認証用電話」を選択

- 「電話する」を選択

- 登録した電話番号に自動音声の電話がかかってくる

- 音声で読み上げられるコードを確認

- サインイン画面にコードを入力

- サインイン完了

主なメリット

- 特別なアプリが不要:スマートフォンにアプリをインストールする必要がなく、SMSを受信できない端末や固定電話でも利用可能

- 導入が簡単:電話を受けてコードを聞き取り、画面に入力するだけなので、ITに詳しくないユーザーでも使いやすい

- 使い捨てコードで安心:一時的なコードを使うため、仮にコードが漏れても一定時間で無効になる

注意点・補足

- 盗聴やSIMスワップ詐欺(電話番号の乗っ取り)などのセキュリティ上の懸念があるため、Microsoftも推奨はしていない

→Microsoft AuthenticatorアプリやFIDO2キーなど、より安全な認証手段の導入がおすすめ - 通信環境に左右されやすく、「電話がかかってこない」「音声が聞き取りにくい」などのトラブルが起こる場合がある

- 会議中や公共の場など、音が出せない状況では使いづらい

- 「セカンダリ認証(2段階目の認証)」としての位置付けであり、最初のログイン時には通常通りパスワードによる認証が必要

ソフトウェアOATHトークン(TOTP)

ソフトウェアOATHトークン(TOTP)による認証は、Microsoft 365で利用できる多要素認証方式の1つです。

Microsoft Authenticatorなど、スマートフォンの認証アプリが生成する「6桁のワンタイムパスワード(OTP)」を使って本人確認を行います。

「OATH(Initiative for Open Authentication)」は、ワンタイムパスワードの生成や認証に関する国際標準規格です。

Microsoft 365でもこの規格に準拠した認証方式が採用されており、OATH対応のアプリやデバイスを使って本人確認を行うことができます。

この中でも「TOTP(Time-based One-Time Password)」は、現在の時刻に基づいて一定時間だけ有効な6桁のパスワードを生成する仕組みで、約30秒ごとに自動で更新されるため、使い回しや盗用のリスクを大きく軽減できます。

TOTPに対応している認証アプリの例

- Microsoft Authenticator

- Google Authenticator

- Authy

- 1Password

など

認証の流れ

- 初回設定時に、Microsoft 365のサインイン画面に表示されたQRコードを認証アプリで読み取り、アカウントを登録

- サインイン時にIDとパスワードを入力

- 認証アプリに表示された6桁のワンタイムパスワード(TOTP)を入力

- サインイン完了

主なメリット

- 高いセキュリティ:毎回異なるコードが生成され、一定時間で無効化されるため、盗用や使い回しのリスクを大幅に軽減

- オフラインでも使える:認証コードはアプリ内で自動生成されるため、オフライン環境でも認証が可能

- 他サービスでも使える:Microsoft 365のほか、1つのアプリでGoogle、Facebook、AWSなどの認証にも対応

- プッシュ通知が使えない場合の代替手段としても有効:通知が届かない状況や、ネットワーク接続が不安定な端末でも柔軟に利用可能

注意点・補足

- 認証のたびに毎回アプリを開いてコードを確認・手入力する必要があり、プッシュ通知よりは手間がかかる

- スマートフォンを紛失した場合はサインインできなくなる可能性があるため、予備の認証手段(例:FIDO2キーなど)も準備しておくと安心

- スマートフォンやPCの時刻がずれていると、生成されるコードが正しくても認証に失敗することがある

- 「セカンダリ認証(2段階目の認証)」としての位置付けであり、最初のログイン時には通常通りパスワードによる認証が必要

セキュリティキー(FIDO2)

FIDO2(Fast IDentity Online 2)は、「パスワードに依存しない安全な認証」を目指して策定された国際標準の認証規格です。

Microsoft 365では、FIDO2に対応したセキュリティキー(USBやNFCなどの物理デバイス)を使い、パスワードなしで安全にサインインできます。

利用時は、セキュリティキー(所有情報)をPC/スマートフォンにUSBまたはNFCで接続し、さらにPINコードの入力や生体認証などを通じて本人確認を行います。

セキュリティキーに加え、PINコードまたは生体認証を組み合わせることで、強力な多要素認証(MFA)を実現します。

認証の流れ

- ユーザーIDを入力

- 「セキュリティキーでサインイン」を選択

- USBポートにセキュリティキーを挿す

- PINコードの入力や生体認証を実行

- サインイン完了

※NFC対応のセキュリティキーであれば、スマートフォンにかざすだけで認証可能です。

主なメリット

- パスワード不要:パスワードの漏えいリスクや使い回しの問題を根本から解消

- 物理デバイスによる強力な認証:セキュリティキーが手元になければログインできないため、不正アクセスの防止に効果的

- 二重の本人確認:セキュリティキーを所持しているだけでなく、生体認証(顔・指紋など)やPINコードによる認証も必要

- 一部のキーはスマートフォンでも使える:NFC対応モデルなら、PCだけでなくスマートフォンでも利用可能

- プライマリ認証に対応:最初からパスワードを使わずにMicrosoft 365へのサインインが可能

利用に必要なもの

- Microsoft 365 アカウント(Microsoft Entra ID に登録済み)

- FIDO2 対応のセキュリティキー(YubiKey、Feitian、TrustKeyなど)

- PINコードまたは生体認証が有効なWindows 10以降のデバイス

- 対応ブラウザ(Microsoft Edge、Google Chromeなど)

※セキュリティキーは、PC周辺機器の販売店やオンラインショップ等で入手できます。

注意点・補足

- セキュリティキーを紛失した場合はサインインできなくなる可能性があるため、予備の認証手段(例:Microsoft Authenticatorアプリなど)も準備しておくと安心

- Microsoft Entra ID(旧Azure AD)に登録されているデバイスでのみ利用可能

- Microsoft Entra ID(旧Azure AD)側でFIDO2の有効化設定が必要

- 使用しているデバイスやOS、ブラウザがFIDO2に対応していない場合、セキュリティキーの利用が制限されることがある

Windows Hello for Business

「Windows Hello for Business」は、パスワードを一切使用せずに、PINコードや生体認証(顔・指紋)だけでWindowsデバイスにサインインできる認証方式です。

以下の2要素を組み合わせることで、多要素認証(MFA)として機能しています。

- 所有情報(Windowsデバイスに保存された秘密鍵)

- 知識情報/生体情報:PINコード、顔認証、指紋認証など

Microsoft Entra ID(旧Azure AD)に登録されたWindowsデバイスで利用でき、Microsoft 365や各種クラウドサービスにも安全かつスムーズにアクセスできます。

さらに、Microsoft IntuneなどのMDMツールと併用して、Windows Helloの認証方式に関するポリシー配布やデバイス制御を行うこともできます。

認証の仕組み

【初回登録】

- ユーザーが Microsoft Entra ID(旧Azure AD)に参加済みのWindowsデバイスにサインイン

- Windows Helloを有効化し、PINコードや生体情報(顔/指紋)を登録

- デバイス上で秘密鍵がTPM(Trusted Platform Module)チップ内に生成され、公開鍵は Entra IDに保存される

【サインイン時】

- ユーザーが生体認証またはPINコードでサインイン

- デバイス上で秘密鍵を使って認証トークンに署名

- Entra IDが署名を公開鍵と照合

- 検証が成功すれば、Microsoft 365やその他クラウドサービスへのアクセスが許可される

利用に必要なもの

- OS:Windows 10/11

- Microsoft Entra ID(旧Azure AD)に参加済みのデバイス

- TPM 2.0チップを搭載したデバイス

- (生体認証を利用する場合)顔認証や指紋認証に対応したデバイス

主なメリット

- パスワード不要:パスワードの漏えいリスクや使い回しの問題を根本から解消

- 高いセキュリティ:登録した生体情報は外部に送信されず、デバイスのTPM内で暗号化されたテンプレートとして安全に管理

- デバイス固有の認証:生体認証やPINコードはそのデバイスにのみ関連付けられ、他のデバイスでは使用不可

- プライマリ認証に対応:最初からパスワードを使わずにMicrosoft 365へのサインインが可能

注意点・補足

- Microsoft Entra IDへのデバイス登録が前提

- 生体認証を利用するには、顔認証カメラや指紋リーダーが搭載されたデバイスが必要

- デバイスが生体認証に対応していない場合は、PINコードでサインインが可能

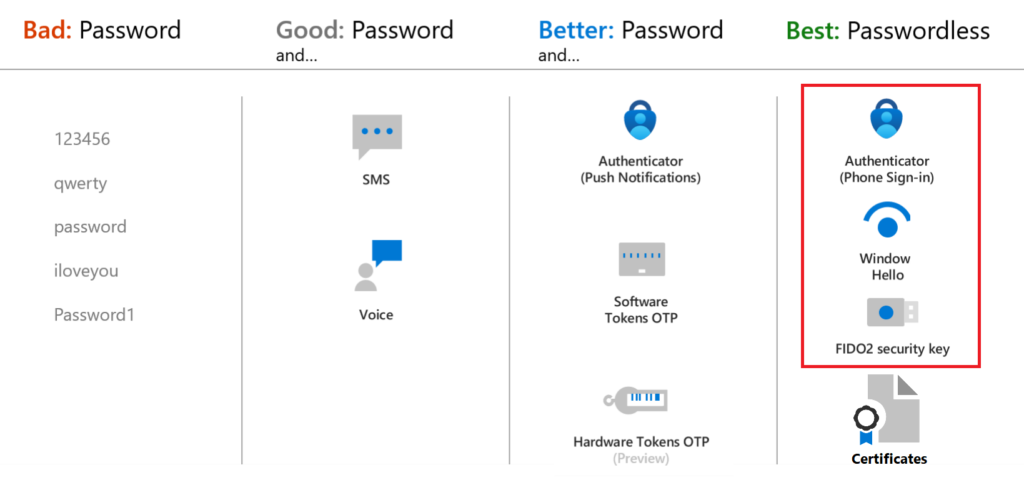

おすすめの認証方法:パスワードレス認証

Microsoftでは、より安全で利便性の高いサインインを実現するために、そもそもパスワードの入力が不要な「パスワードレス認証」の導入を強く推奨しています。

Microsoftでは、非常に安全なサインイン エクスペリエンスを提供するWindows Hello、Passkeys (FIDO2)、Microsoft Authenticatorアプリなどのパスワードレスの認証方法を推奨しています。

中でも以下3つの認証方式は、Microsoftも「Best」ランクと評価しており、最初からパスワードを使わずにMicrosoft 365へサインインできる「プライマリ認証」に対応しています。

■Windows Hello for Business

⇒「Windowsデバイス」+「PINまたは生体認証」による多要素認証(MFA)

- パスワード不要

- Microsoft Entra ID(旧Azure AD)に参加済みのWindows 10/11デバイスが対象

- デバイスごとに認証情報を保持(他人のPCではサインイン不可)

- 生体情報はデバイスのTPMチップ内で安全に保管され、外部に漏れない

■セキュリティキー(FIDO2)

⇒「USBやNFCなどの物理キー」+「PINまたは生体認証」による多要素認証(MFA)

- パスワード不要

- Microsoft Entra ID(旧Azure AD)に登録されているデバイスでのみ利用可能

- 「セキュリティキー」+「生体認証またはPINコード」を組み合わせた多要素認証(MFA)

- FIDO2対応のキーを使用

- NFC対応ならスマートフォンでも利用可能

- 認証情報はセキュリティキーに格納され、外部に漏れない

■Microsoft Authenticator パスワードレス認証

⇒「スマートフォン」+「画面ロック解除のための生体認証またはパスコード」による多要素認証(MFA)

- パスワード不要

- Microsoft Entra ID(旧Azure AD)に登録され、かつMicrosoft Intune(MDM)で管理されているデバイスが対象

- スマートフォンだけで手軽に完結

ただし、上記のいずれもMicrosoft Entra ID(場合によってはMicrosoft Intune)への登録が必須となります。

組織のポリシーなどによりEntra IDへの登録が難しい場合は、従来の「パスワード+確認コード」による多要素認証(MFA)の中でも、セキュリティリスクが比較的低めで、Microsoftも「Better」ランクと評価している以下2つの認証方法がおすすめです。

■Microsoft Authenticator プッシュ通知

スマートフォンに届く通知を確認し、2桁のコードを入力・承認することでサインインを完了できるセカンダリ認証方式。

操作が簡単で、導入ハードルも低い点が特徴です。

■ソフトウェアOATHトークン(TOTP)

Microsoft Authenticatorや Google Authenticatorなどの認証アプリで、一定時間ごとに生成される6桁のワンタイムコードを入力することで本人確認を行うセカンダリ認証方式。

オフライン環境でも利用できるため代替手段として有効なほか、複数のサービスで共通して使える点が特徴です。

5.多要素認証を利用できるMicrosoft 365プラン

管理者がMicrosoft 365で多要素認証(MFA)を有効化する方法は、主に次の3つがあります。(詳しくは後述)

- セキュリティの既定値を使用する

- 条件付きアクセスポリシーを使用する

- 個別のユーザーアカウントごとに設定する(非推奨)

現在契約しているMicrosoft 365のプランによって、どの方法で多要素認証(MFA)を有効化できるかがそれぞれ異なります。

有効化方法-1024x313.png)

なお、認証方式ごとに必要なMicrosoft 365プランをまとめた表は次の通りです。

- プライマリ認証:最初からパスワードを使わずにログインできる方式

- セカンダリ認証:ID・パスワード入力後の「2段階目の認証」に使用される方式

条件付きアクセスやパスワードレス認証など、高度な機能を使うにはEntra ID P1 以上(Business Premium/E3/E5)のプランが必要です。

6.多要素認証(MFA)を有効化する手順

先述した通り、管理者がMicrosoft 365で多要素認証(MFA)を有効化する方法は、主に次の3つに分類されます。

- セキュリティの既定値を使用する

- 条件付きアクセスポリシーを使用する

- 個別のユーザーアカウントごとに設定する(非推奨)

ここでは、それぞれの方法の特徴と、MFAを有効化する手順について詳しくご紹介します。

①セキュリティの既定値を使用する

「セキュリティの既定値」は、Microsoftが推奨する基本的なセキュリティ設定を自動的に適用できる機能です。

すべての企業向けMicrosoft 365プランに対応しており、複雑な設定をすることなく簡単に組織全体のセキュリティレベルを底上げできます。

「Microsoft 365で多要素認証(MFA)を導入したいけど、細かいポリシーの設定が難しそう」と感じている中小企業や、セキュリティに詳しいIT担当者が不足している組織におすすめです。

一方で、個々のユーザーや特定の条件(場所・デバイス・時間帯など)に基づいて、MFAの有効化/無効化を細かく制御することはできないため、より柔軟な運用を行いたい場合は後述の「条件付きアクセス」を利用する必要があります。

有効化すると自動的に適用される主な内容

- すべてのユーザーに対してMFAへの登録を必須化

今までは、初回サインイン後14日以内にMFAのセットアップが求められていたが、2024年7月29日以降、ユーザーがMFAを設定するための14日間の猶予期間が削除された

- 管理者に必ずMFAを要求

グローバル管理者、アプリケーション管理者、セキュリティ管理者、SharePoint管理者など

- 古い認証方式(レガシー認証)を自動でブロック

MFAに対応していない旧バージョンのOfficeアプリや、IMAP・POP3・SMTPなどの古いプロトコルによる接続をブロック

- 特権操作(管理センターのアクセスなど)の際は必ずMFAを要求

Microsoft 365管理センターやAzure ポータルへのサインイン時、PowerShellの操作時など

- 普段と異なる場所、デバイスからのサインイン時にはMFAを要求

通常とは異なる場所からのサインインなど、不審なアクティビティが認められた場合は自動的にMFAを要求

有効化の手順

- Microsoft Entra 管理センター に管理者としてサインイン

- 左メニューから「ID」>「概要」>「プロパティ」を開く

- 「セキュリティの既定値の管理」をクリック

- 「有効」にして「保存」

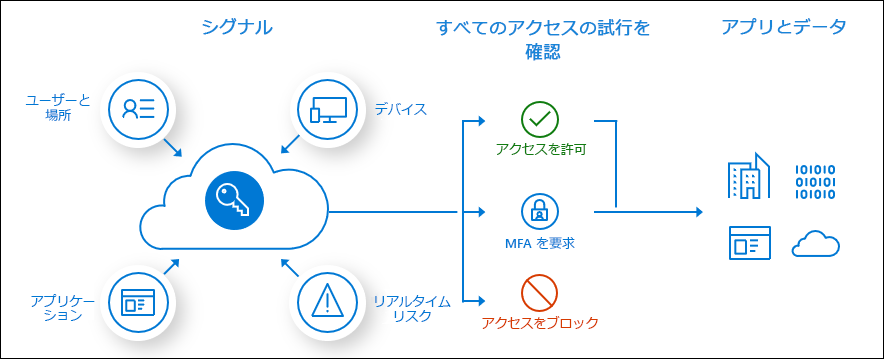

②条件付きアクセスポリシーを使用する

「条件付きアクセス」とは、ユーザーが Microsoft 365へサインインする時に、場所・デバイス・ユーザー属性などの「条件(シグナル)」に応じてアクセスを許可したり、多要素認証(MFA)などの追加認証を要求できる高度なセキュリティ機能です。

「社外からのアクセス時のみMFAを求めたい」「管理者はすべてのアプリケーションでMFA必須にしたい」など、ユーザーやグループ単位、アプリ単位で柔軟にMFAを適用したい企業や、より高いセキュリティレベルを求める企業におすすめです。

導入には、Microsoft Entra ID P1 または P2のライセンスが必要です。

(※Microsoft 365 Business Premium、E3、E5プランに含まれています)

主なメリットと機能

- ユーザーやグループ単位での制御が可能

「特定の部署だけMFAを必須にする」「管理者のみ強化する」といった柔軟な運用が可能

- アクセス元の場所やデバイス条件での制御が可能

「社内ネットワークからのアクセスはMFA不要、社外はMFA必須」といった制御ができる

- 対象のアプリケーションを選んで制御が可能

TeamsやSharePointなど、アプリごとに異なるアクセスポリシーを適用できる

- MFA以外の要件も設定可能

「Intuneで管理されたデバイスからのアクセスのみ許可」といった制御も可能

- 「レポート専用モード」で事前検証が可能

設定した条件付きアクセスポリシーの影響を事前にシミュレーションし、設定ミスによるロックアウトを防止

注意点

- 「セキュリティの既定値」との併用は不可

条件付きアクセスを有効化するには、「セキュリティの既定値」を無効にしておく必要がある

- 導入には Microsoft Entra ID P1 または P2 のライセンスが必要

Microsoft 365 Business Premium、E3、E5プランを契約していれば、条件付きアクセスの機能を利用できる

- 「レポート専用モード」を上手く活用する

設定ミスで管理者自身がログインできなくなるリスクもあるため、最初は「レポート専用モード」でポリシーの影響をテストしながら、段階的に導入するのがおすすめ

有効化の手順

①Microsoft Entra管理センターに管理者アカウントでサインイン

②条件付きアクセス ポリシーの作成

左メニューから [保護] > [条件付きアクセス] を選択

[新しいポリシー] をクリックし、ポリシー名を入力(例:「MFA 要求ポリシー」)

③対象ユーザーを選択

[ユーザーまたはワークロード ID] を選択し、MFA を適用したいユーザーやグループを指定(例:全ユーザー、特定の部署、管理者グループなど)

④対象のクラウドアプリを選択

[クラウド アプリまたは操作] を選択し、対象とするアプリ(例:Microsoft 365、Exchange Onlineなど)を指定

⑤アクセス制御の設定

[アクセス制御] > [許可] を選択

[アクセス権の付与] にチェックを入れ、[多要素認証が必要] にもチェックを入れる

⑥ポリシーの有効化

最後に [ポリシーを有効にする] を「オン」にして、[作成] をクリック

7.Microsoft 365で多要素認証を導入する際の注意点

Microsoft 365で多要素認証(MFA)を導入する前に確認しておくべき注意点としては、次のようなものがあります。

- 管理者はMFAによるサインインが必須に

- 認証アプリはスマートフォンの保有が前提

- デバイストラブルによるログイン不可のリスク

管理者はMFAによるサインインが必須に

Microsoftでは、セキュリティ強化の一環として、管理ポータルへのアクセスにMFAを強制しています。

特に、2024年10月15日以降、以下の管理ポータルでMFAが必須となっています。

- Azure Portal

- Microsoft Entra 管理センター

- Microsoft Intune 管理センター

また、2025年2月からは、Microsoft 365管理センターへのサインインに対しても、MFAが段階的に強制適用されています。

認証アプリはスマートフォンの保有が前提

Microsoft 365のMFAでは、「Microsoft Authenticatorアプリ」のようにスマートフォンを使った認証が一般的のため、社員1人ひとりに業務用スマートフォンを支給する体制が望まれます。

個人スマートフォンの利用も可能ですが、セキュリティ上の観点からは非推奨です。

導入前に、社員全員のスマートフォン保有状況を確認し、必要に応じて業務用端末の整備を検討しましょう。

デバイストラブルによるログイン不可のリスク

先述の通り、Microsoft 365のMFAでは、スマートフォンをはじめユーザーが物理的に所有しているデバイスを使った認証が主流です。

そのため、次のようなトラブルが起きるとログインできなくなり、業務効率が著しく低下するリスクがあります。

- 紛失・置き忘れ

外出先でスマートフォンを紛失・置き忘れると、MFAの確認コードが受け取れず、サインインできなくなる可能性があります。

- 故障・バッテリー切れ

外出先でスマートフォンが故障したり、バッテリーが切れた場合も、認証ができず業務に支障をきたすことがあります。

- 機種変更時の設定移行忘れ

ユーザーが新しいスマートフォンに切り替えた際、認証アプリの設定を移行し忘れると、MFAの認証に失敗してサインインできなくなります。

特に、従業員数が多い企業では、こうしたトラブルが頻繁に発生する傾向があるため、あらかじめ以下のような対策を検討しておくことが重要です。

- 代替となる認証手段の用意(例:SMSやセキュリティキーなど)

- トラブル発生時の対応フローの整備

- 再発行・再設定時のマニュアル化とサポート体制の準備

8.まとめ

いかがでしたでしょうか?

Microsoft 365では、Microsoft Entra ID(旧Azure AD)を活用することで、「パスワード」+「所有情報/生体情報」による多要素認証(MFA)はもちろん、パスワードの入力自体が不要となる「パスワードレス認証」も実現できるようになります。

ただし、パスワードレス認証を実現するためには、Microsoft 365のBusiness PremiumプランやE3・E5プランといった上位ライセンスが必要となる点に注意しましょう。

なお、「多様素認証(MFA)の設定方法に関する知見が無く、運用で混乱しないか不安を感じている」という企業様は、ぜひお気軽に当社へご相談ください。

当社コンピュータマネジメントでは、超上流のシステム企画・要件定義から、下流工程のシステム運用・保守、インフラ構築、セキュリティ対策まで幅広くサポートする「情シス支援サービス ION」を提供しております。

多要素認証(MFA)の導入支援はもちろん、お客様の状況に合わせたセキュリティ対策のご提案、優先順位付け、設定作業、社内向けマニュアルの作成まで、幅広くサポートいたします。

デザイン系を除き、IT関連のあらゆる業務に対応可能ですので、ITまわりで何かお困りごとがございましたら、ぜひお気軽にご相談ください。

お電話・FAXでのお問い合わせはこちら

03-5828-7501

03-5830-2910

【受付時間】平日 9:00~18:00

フォームでのお問い合わせはこちら

この記事を書いた人

Y.M(マーケティング室)

2020年に株式会社コンピュータマネジメントに新卒入社。

CPサイトのリニューアルに携わりつつ、会社としては初のブログを創設した。

現在は「情シス支援」をテーマに、月3本ペースでブログ更新を継続中。