企業のシステムを安全に運用するには、特権IDの適切な管理が欠かせません。

特権IDとは、システム設定の変更やアプリのインストール、データベースの管理など、一般ユーザーでは実行できない強力な権限を持つアカウントのことです。

万が一悪用されると、情報漏えいやデータの改ざん・破壊、システム障害などの深刻な被害が発生し、社会的信用の低下、取引停止、多額の損害賠償など、企業活動に大きな打撃を与える可能性があります。

日々進化するサイバー攻撃や内部不正のリスクを踏まえると、特権IDの管理はもはや後回しにできないセキュリティ課題といえます。

今回は、特権IDの概要や悪用リスク、実際の被害事例も交えながら、適切な管理方法を分かりやすく解説します。

併せて、管理作業の効率化・自動化に役立つ「特権ID管理システム」の導入メリットや選び方のポイントについてもご紹介します。

「特権IDの運用や管理を見直したい」「特権IDのリスク対策を始めたい」とお考えの方は、ぜひ参考にしてください。

目次

1.特権IDとは?

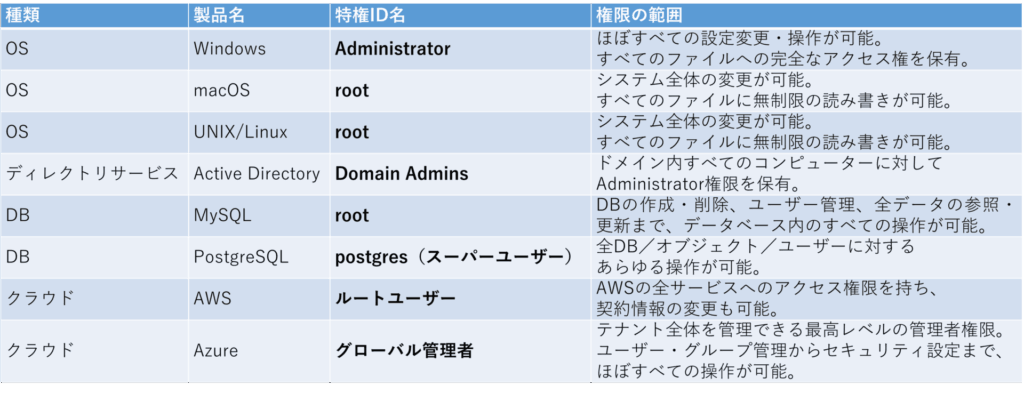

特権IDとは、システム全体の設定変更やユーザーアカウントの管理など、一般ユーザーIDでは実行できない高度な操作が可能な“最も強い権限を持つアカウント”のことです。

Windowsの「Administrator」やUNIX/Linux の「root」が代表例で、各システムに原則 1つ、もしくはごく少数のみ存在します。

特権IDを使用すると、ユーザーアカウントの作成・削除、新規アプリケーションのインストール、設定変更、パッチ適用など、該当システムやネットワークに関するほぼすべての操作が可能になります。

製品・サービスごとに異なる特権IDの名称

特権IDが使われる主な利用シーン

特権IDは、企業のITインフラを適切に運用・管理するうえで欠かせないアカウントです。

実際の業務では、主に次のような場面で利用されます。

■クライアントPCの管理(Windows / macOS など)

- PCの初期セットアップ・設定変更

- ソフトウェアのインストール/アンインストール

- セキュリティパッチの適用

- ハードウェア(PC本体・周辺機器など)の設定

- 障害対応・ログ調査

■サーバーOSの運用(Windows Server / Linux など)

- 初期セットアップ

- サービス設定・ユーザー管理

- OSの再起動・設定変更

- セキュリティパッチの適用

- ログ監視・トラブルシューティング

■データベース管理(MySQL / PostgreSQL / Oracle など)

- データベースやユーザーの作成・管理

- 権限設定・アクセス制御

- バックアップ/リストア

- パフォーマンス調整(チューニング)

- データの修正・削除などの高権限作業

■ネットワーク機器の管理(FW・スイッチ・ルーター)

- 設定変更・アクセス制御リスト(ACL)管理

- ファームウェア更新

- 障害発生時の原因調査および復旧

■クラウド環境の管理(AWS / Azure など)

- リソース構成・環境セットアップ

- ユーザー・グループ管理

- ポリシーやセキュリティ設定

- システム全体の監視やログ管理

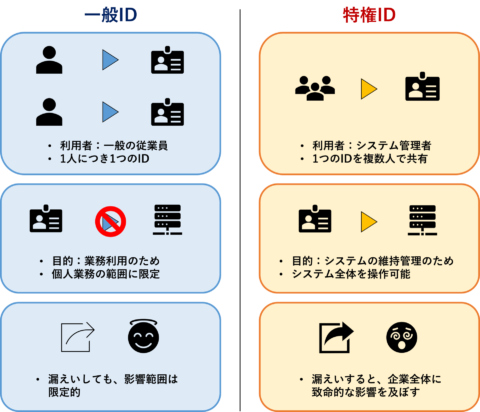

特権IDと一般IDの違い

特権IDと一般IDの最大の違いは、「どこまで操作できるか(権限の範囲)」にあります。

一般IDは、メールやファイル操作など、日常業務に必要な最低限の権限のみが付与されます。

一方で特権IDは、OSやアプリケーションのインストール、システム設定変更、ユーザー作成・削除といった、システム全体を管理するための強力な権限を有しています。

そのため、もし特権IDが不正に利用されると、情報漏えい、データの改ざん・破壊、サービスの停止など、重大なインシデントにつながりかねません。

一般IDをはるかに上回るリスク伴うため、より厳重な管理が求められます。

特権IDと一般IDの違い

■利用者

- 特権ID:システム管理者、運用担当者

- 一般ID:一般の従業員・利用者

■利用目的

- 特権ID:システムの維持・管理

- 一般ID:業務利用のためのシステム操作

■アクセス権限の範囲

- 特権ID:システム全体を操作可能

- 一般ID:業務上必要な範囲に限定

■実行可能な操作のレベル

- 特権ID:システム設定変更、アプリインストール、アカウント管理など高度な操作

- 一般ID:業務アプリの使用など、個人業務の範囲に限定

■セキュリティリスク

- 特権IDの漏えいは、企業全体に致命的な影響を及ぼす

- 一般IDが漏えいしても、影響範囲は限定的

■ID数と利用頻度

- 特権ID:基本は「各システムに1つ」またはごく少数

→複数人で共有されやすく、不正利用のリスクが高い

- 一般ID:利用者ごとに1つずつ付与され、日常的に利用

2.特権IDの悪用が招くリスクと被害事例

特権IDの不正利用によって生じるリスクと、実際に発生した被害事例をご紹介します。

特権IDが悪用された場合のリスク

特権IDの権限は非常に強力なため、万が一悪用されると、以下のような甚大な被害を企業にもたらす可能性があります。

- 重要データの外部流出

顧客情報や従業員情報、営業秘密などが持ち出されると、社会的信用の失墜や多額の損害賠償につながります。

- システム停止による事業継続への影響

特権IDを悪用した不正な設定変更や操作により、システム障害が引き起こされると、業務が停止し、売上損失や復旧コストが発生します。

- データの改ざん・破壊

データベースや設定情報が書き換えられることで、業務プロセス全体に影響が及び、復元にも多大な時間とコストがかかります。

- ランサムウェア被害の拡大

攻撃者に特権IDを奪われると、バックアップの削除、ログの改ざん、広範囲の暗号化といった大規模な破壊行為を簡単に実行できるようになるため、通常よりも被害がさらに深刻化します。

- 内部不正の発覚遅れ

特権IDのログ管理が不十分だと、操作の履歴から「誰が/何を行ったか」を特定できず、不正行為の発見が大幅に遅れる恐れがあります。

- コンプライアンス違反・罰則

特権IDを適切に管理していない場合、業種によっては法令違反となり、罰金や行政上の処分を受けるリスクがあります。

特権IDが悪用されて起きた実際の事例

特権IDの管理不備が原因となって発生した代表的な事例を3つご紹介します。

特権IDを悪用されたサーバーデータ削除事件(2018年/国内IT企業)

2018年、スマホゲームの開発・運用を行うIT企業で、サーバー上のデータが何者かによって削除され、提供中のスマホゲームサービスが停止するというインシデントが発生しました。

攻撃者は、事前に同社サーバーの特権IDを入手していたとみられ、取得した権限を悪用して不正操作が行われました。

開発委託先社員による特権ID濫用と顧客資金の不正引き出し(2021年/証券会社関連)

2021年3月、ある証券会社のシステム開発・運用を担当していたIT企業の従業員が、業務用に付与されていた特権IDを不正利用し、証券会社の顧客資金を不正に引き出していたことが判明しました。

被害額は約2億円にのぼり、当該従業員は電子計算機使用詐欺などの容疑で逮捕されました。

幹部アカウントが標的となった不正アクセス事件(2024年/JAXA)

2024年6月、JAXA(宇宙航空研究開発機構)は2023年から複数回にわたるサイバー攻撃を受け、端末やサーバー内の情報が外部に流出していたことを発表しました。

一部報道によると、攻撃の際にJAXA幹部のアカウントが乗っ取られていた可能性が指摘されており、幹部だけが持つ特権IDを狙って攻撃が行われたと推測されています。

3.特権ID管理とは?

特権ID管理とは、管理者権限を持つ特別なアカウントの不正利用を防ぐために、権限の付与、利用状況の監視、ログの記録、アクセス制御などを一元的に行う取り組みです。

英語では、「PIM(Privileged Identity Management:特権ID管理)」や「PAM(Privileged Access Management:特権アクセス管理)」とも呼ばれます。

「PIM(特権ID管理)」と「PAM(特権アクセス管理)」の違い

「PIM(特権ID管理)」と「PAM(特権アクセス管理)」は、どちらも特権アクセスを安全に扱うための仕組みですが、

- PIM:誰がどの特権を持つか(IDのライフサイクル管理)

- PAM:特権がどのように使われるか(アクセス制御・監視・記録)

に焦点を当てるという点で違いがあります。

両方を組み合わせることで、「特権IDそのものの管理」と「その特権が実際に使われる瞬間の管理」を同時に行えるため、セキュリティレベルを大幅に高められます。

PIM(Privileged Identity Management:特権ID管理)

PIMは、特権IDのライフサイクル(登録 → 利用 → 削除)を管理し、必要な人に・必要な時だけ特権を付与することで、特権の持ちっぱなしを防ぐ仕組みです。

代表的なサービスとして、Microsoft Entra ID(旧Azure AD)のPIMがよく利用されています。

PIMの主な役割

- 特権IDの棚卸し

誰が何の特権を持っているかを可視化し、権限の実態を把握

- 過剰な権限付与の防止

最小権限の原則に従い、業務遂行に不要な権限を持たせないよう管理

- 不要なアカウントの特定・削除

使われていない特権IDや不要な権限グループを洗い出し、適切に削除/無効化

- JIT(Just-In-Time)アクセスの有効化

必要な時だけ一時的に権限を付与し、時間が来たら自動的に無効化

PAM(Privileged Access Management:特権アクセス管理)

PAMは、特権IDが実際にどのように使われているか、利用状況(アクセス履歴や操作内容)を一元的に管理する仕組みです。

不正利用や操作ミスなど、運用時に起こりがちなリスクを大きく低減できます。

「誰が・いつ・どのような操作を行ったか」という証跡を確実に残し、透明性を確保できる点が特徴です。

PAMの主な役割

- 特権アカウントの保護

パスワードや暗号鍵などの認証情報を安全に保管し、定期的に自動変更することで不正利用を防止

- アクセス制御

特権アカウントの使用を承認制とし、誰が・いつ・どのシステムにアクセスできるかを厳密に管理

- セッション監視・記録

特権アカウントによる操作内容をリアルタイムで監視・記録し、不正行為や操作ミスを抑止

- 緊急時のアクセス付与(エマージェンシーアクセス)

障害対応などの緊急時に限り、限定的に特権アクセスを許可する仕組みを提供

4.なぜ特権ID管理が重要なのか

近年、企業を取り巻く環境が大きく変化し、特権IDが悪用されるリスクが急速に高まっています。

特権ID管理が重要視されている背景としては、ビジネス環境・IT環境の変化、サイバー攻撃の高度化、内部不正リスクの増大などが挙げられます。

クラウドの普及 ― 特権の分散で管理が困難に

クラウドサービスやSaaS、テレワークの普及により、企業が扱うシステムやアカウントの数は急増しています。

その結果、特権IDがさまざまな場所に散在し、管理が極めて複雑化しているのが現状です。

- 管理対象(ID/パスワード/デバイス/アクセス経路など)が増えている

- 特権を持つアカウントの対象が、「人間」以外(アプリケーション・ボット・マシンアカウントなど)にも拡大している

- 複数のサービスに特権IDが分散し、「どこに何があるか」全体像が把握しづらい

- 特権IDにつながる認証情報(パスワード、暗号鍵、デジタル証明書など)があちこちに保存され、攻撃者に狙われやすい構造になっている

分散した特権を適切にコントロールし、漏えいや悪用を防ぐためには、特権IDを一元的に管理する取り組みが欠かせません。

サイバー攻撃の巧妙化 ― 侵入後の「特権奪取」が主流に

近年、サイバー攻撃は高度化・巧妙化が進み、従来のセキュリティ対策をすり抜けるケースが増えています。

特権IDの場合も、「どのように侵入するか」ではなく「侵入後にいかに特権を奪うか」を重視した高度な手法へとシフトしています。

特権IDは、一度奪ってしまえば広範囲のシステム操作が可能になるため、攻撃者にとって非常に価値の高いターゲットです。

攻撃者はその奪取を目的に、あらゆる手段で特権アカウントを狙ってきます。

典型的な攻撃の流れ

- 権限の低い一般ユーザーIDで侵入

- 設定ミスや脆弱性を突いて、より上位の特権IDを奪取(特権昇格)

- 社内ネットワークを横移動し、重要システムへアクセス

- サーバーやデータベースに到達

- 情報窃取・改ざん・ランサムウェア攻撃などを実行

最近では、フィッシング、マルウェア、ブルートフォース(総当たり攻撃)など、攻撃手法の多様化により、企業環境への侵入も以前より容易になっています。

そのため、現代のセキュリティ対策においては、「侵入される前提」でいかに被害を最小限に抑える仕組みを作るかがカギとなっています。

内部不正の増加 ― 脅威は外部からだけではない

特権IDの悪用は、外部からの攻撃だけなく、現職の従業員・退職した元従業員・委託先スタッフなど、内部関係者の手によって引き起こされるケース(=内部不正)も少なくありません。

特権IDは社内の重要データに幅広くアクセスできるため、悪意ある内部の人間にとっては魅力的なターゲットになりがちです。

内部不正が発生しやすい背景として、次のような運用上の問題が挙げられます。

- 特権IDの利用ログ監視が不十分で、不正を見逃しやすい

- 退職者・異動者の不要な特権が残ったまま放置されている

- 業務負荷が高いためにチェック体制が追いつかず、誤操作や確認漏れが発生しやすい

- 意図的な不正だけでなく、不注意やミスによる事故も増加している

このような状況から、企業には外部からの攻撃と内部不正の両方に対応した、より強固な特権ID管理体制の構築が求められています。

5.特権ID管理の基本プロセス

特権IDの管理は、主に以下3つのステップで構成されます。

- 特権IDの申請・承認

- 特権IDの割り当て

- ログの取得と監視

①特権IDの申請・承認

特権IDは、「必要な時に必要な人だけが利用する」ことが前提です。

そのため、利用が必要になった場合は必ず申請を行い、管理者または責任者の承認を得る必要があります。

承認プロセスでは、次の点をよく確認するようにします。

- 利用目的に正当性があるか

- 特権IDの漏えい・悪用の恐れがないか

- 付与する権限が業務上必要な範囲に収まっているか

特権IDの権限を必要最低限に絞ることで、誤操作によるデータ削除や、不必要な情報へのアクセスといったトラブルを防止できます。

また、特権IDの利用期間も必要最小限に設定することが重要です。

利用可能な期間を短くすることで、特権IDの窃取・悪用リスクを大幅に低減できます。

②特権IDの割り当て

申請が承認されたら、特権IDの利用権限を割り当てます。

割り当て時には、承認された範囲に限定し、余計な権限を与えないことがポイントです。

「念のため」「あとで必要になるかも」といった理由で権限を追加すると、不正利用や誤操作のリスクを高めることになります。

追加の権限が必要になる場合は、必ず再度申請・承認のプロセスを経るよう運用を徹底しましょう。

また、特権IDの利用が終了した場合や利用期限を過ぎた場合は、即時にIDを無効化する、またはパスワードを変更するなど、申請者が継続利用できない状態にすることが重要です。

継続利用が必要な場合も、改めて申請・承認手続きを行うのが望ましいといえます。

③ログの取得と監視

適切な管理を行うためには、特権IDの利用ログを定期的に取得し、監視することが欠かせません。

ログ監視の目的は「特権IDが適切に利用されたかを確認すること」であり、主に以下の観点からチェックを行います。

- 利用内容が申請時の目的に沿っているか

- 申請していない操作や不正利用がないか

ログは、問題が発生した際の侵入経路や不正アクセスの痕跡を調査する際にも役立ちます。

さらに、ログを監視していること自体、内部不正の抑止力として効果を発揮します。

3つのステップの中でもログ管理は特に重要であり、セキュリティの維持・強化に向けて継続的な実施が求められます。

6.特権ID管理でよくある課題

サイバーセキュリティの観点から特権ID管理は非常に重要ですが、実際には多くの企業で運用が不十分な状況にあります。

主な課題として、次の4つが挙げられます。

- 「誰が」「何の権限を持っているか」分からない

- 「誰が」「何をしたか」分からない

- パスワード管理が不十分

- 手作業に依存した運用・管理

「誰が」「何の権限を持っているか」分からない

自社にどれだけの特権IDが存在し、誰にどの権限が割り当てられているのか、正確に把握できていないケースがよく見られます。

- 一時的な作業者や委託先に、必要以上の強い権限を付与してしまう

- 利用が終わった後の特権IDが放置され、削除されずに残り続ける

- 「管理が面倒」「手間を省きたい」という理由で、一般ユーザーにまで特権IDを配布してしまう

こうした場当たり的な管理は、内部不正や不正アクセスのリスクを高める大きな要因となります。

「誰が」「何をしたか」分からない

特権IDの操作ログが十分に取得・活用されておらず、利用実態を正確に把握できていないケースも多く見られます。

- 不正利用が発生しても、誰がどんな操作を行ったのか追跡できない

- どの操作が原因でトラブルが起きたか特定できない

- 証跡が残らないため、インシデント発生時の初動対応が遅れる

ログ管理に不備があると、調査や原因究明に時間がかかり、被害の拡大を招きかねません。

パスワード管理が不十分

特権IDのパスワードは攻撃者に狙われやすいため、強固な管理が求められます。

しかし実際には、次のような運用上の問題が多く見られます。

- パスワードを長期間変更していない

- 推測されやすい単純なパスワードを使用している(例:admin、password、123456)

- 端末にパスワードを平文のまま保存している

- 複数のアカウントで同じパスワードを使い回している

- 一般IDと同じパスワードを使用している

不適切なパスワード管理は、外部からの侵入や内部不正を助長し、組織に深刻なセキュリティリスクをもたらします。

手作業に依存した運用・管理

Excelなどを用いて、特権ID管理をすべて手作業で行っている企業は依然として多く、人的ミスや管理者の負荷増大が大きな課題となっています。

- 膨大なログの目視チェックに時間がかかる

- 不審な操作があっても気付かなかったり、見逃してしまう

- パスワード更新や権限棚卸しの作業負担が大きい

- 管理対象にクラウドサービスも加わり、運用負荷がさらに増大

こうした人力頼りの運用は、管理者・担当者の疲弊を招き、ケアレスミスや”手抜き運用”につながるリスクが高まります。

7.特権IDを適切に管理するポイント

特権IDを安全に管理するうえで押さえておくべき8つのポイントをご紹介します。

- 最小権限の原則を徹底する

- 発行・申請・承認のプロセスを明確化する

- 必要な時だけ特権を付与する(Just-In-Timeアクセス)

- パスワード管理を徹底する

- 多要素認証(MFA)を必須化する

- 特権IDの名称変更を行う

- 利用ログの取得・監視を徹底する

- 特権IDの棚卸しを定期的に行う

①最小権限の原則を徹底する

特権IDは、業務上必要な範囲に限定して付与することが基本です。

ユーザーが本来の業務で必要のない過剰な権限を持っていると、誤操作や不正利用のリスクが高まります。

特権IDを本当に使う必要がある作業かどうかを見極めながら、職務や役割に応じて最低限の権限のみを付与することで、リスクを大幅に低減できます。

②発行・申請・承認のプロセスを明確化する

特権IDは非常に強力な権限を持つため、発行から利用までのプロセスを厳密に管理することが欠かせません。

「申請者は誰か」「承認者は誰か」「どんな目的で利用するのか」を明示し、その内容を必ず記録として残しましょう。

こうしたプロセスの明確化によって、特権IDの不適切な発行や権限の乱用を防ぐとともに、トラブル発生時の責任の所在も明確になります。

③必要な時だけ特権を付与する(Just-In-Timeアクセス)

特権を恒常的に付与せず、作業が必要なタイミングにだけ一時的に割り当てる「Just-In-Time(JIT)アクセス」の仕組みを導入することで、「特権の持ちっぱなし」状態を防止できます。

特権IDの利用時間を制限しておけば、一定時間後には権限が自動的に無効化されるため、セキュリティリスクの大幅な削減につながります。

④パスワード管理を徹底する

特権IDのパスワードは、通常のアカウントよりも厳格に扱う必要があります。

次のようなポイントを押さえて管理を徹底しましょう。

- 複雑で十分な長さのパスワードを設定する

最低でも12文字以上、大文字・小文字・数字・記号をバランス良く組み合わせて設定する

- パスワードは使い回さない

複数のシステムで同じパスワードを使うことは避け、万が一の漏えい時に被害が拡大しないようにする

- パスワード管理アプリ等を用いて安全に保管する

IDやパスワードを安全に管理できるアプリを活用し、紙やメモ帳アプリ、メールなどへの保存は避ける

- 担当者の異動・退職時は速やかにパスワードを変更する

異動・退職等によりメンバーが入れ替わるタイミングで、特権IDのパスワードを速やかに変更し、アクセス権が残らないようにする

- 自動ローテーション機能を活用する

可能であれば、専用ツールの「自動ローテーション機能」を活用して特権パスワードを定期的に自動変更し、運用負荷とセキュリティリスクを同時に低減する

⑤多要素認証(MFA)を必須化する

特権IDは攻撃者に狙われやすいため、パスワードだけに頼った認証では十分とは言えません。

パスワードに加え、スマホアプリ認証や生体認証など複数の要素を組み合わせる多要素認証(MFA)を必須化することで、なりすましによる不正アクセスのリスクを大幅に低減できます。

⑥特権IDの名称変更を行う

デフォルトの特権IDは、「Administrator」や「root」のように、世間一般に広く知られた名称が多く、そのまま利用すると攻撃者に狙われやすくなります。

そのため、推測されにくい名称に変更する、あるいはデフォルトの特権IDを無効化し、新たに同等の権限を持つIDを作成するなどの対策が有効です。

名称を変更しておくことで、万が一漏えいした場合でも不正利用されるリスクを抑えられます。

⑦利用ログの取得・監視を徹底する

特権IDの利用状況は必ずログとして記録し、定期的にチェックして不正アクセスや内部不正の兆候がないか確認することが重要です。

「いつ・誰が・どのシステムで・どんな操作を行ったのか」をログから追跡できるようにしておくことで、万が一トラブルが発生した場合でも原因調査がスムーズに進められます。

さらに、異常な操作を自動的に検知する仕組みを取り入れると、監視の精度が一段と高まります。

⑧特権IDの棚卸しを定期的に行う

権限は一度付与すると放置されがちですが、担当者の異動や退職により不要になるケースは多くあります。

そのため、特権IDの棚卸しを定期的に実施し、使われていないアカウントや不要な権限を確実に洗い出して削除することが欠かせません。

メンバーの入れ替わりや業務内容の変化に応じて、権限の状態を常に最新化しておくことで、安定したセキュリティレベルを維持できます。

8.特権ID管理のガイドライン

特権IDを適切に管理するためには、国内外のガイドラインや規格に沿った運用が欠かせません。

ここでは、特権ID管理に関連する代表的なガイドラインについてご紹介します。

J-SOX法

J-SOX法は、金融商品取引法に基づき、上場企業に内部統制の整備を義務づける法律で、IT統制も重要な要素として含まれています。

特権ID管理もその一部であり、次のような取り組みが求められます。

- 特権ID付与のプロセスを明確化し、文書として整備する

- 特権IDの利用ログを記録し、定期的に監査する

- 不要なアクセス権限を定期的に見直し、最小権限の原則を徹底する

特権IDを不適切に利用すると、会計データの改ざんなど重大な不正につながるため、上場企業にとって重要な管理ポイントといえます。

PCI DSS

PCI DSSは、クレジットカード情報を取り扱う企業に対して義務づけられているセキュリティ基準です。

カード情報の漏えいや不正利用を防ぐために、特権IDに関しては次のような要件が含まれています。

- 特権IDのアクセスログ取得と定期監査

- 厳格なパスワードポリシーの徹底

- カード情報を扱うデータベースへのアクセス厳格化

FISC安全対策基準

FISC安全対策基準は、銀行・証券会社・保険会社など、日本の金融業界向けに定められたセキュリティガイドラインです。

金融機関が直面しやすいリスクを踏まえ、より実践的で具体的な管理項目がまとめられています。

特権ID管理については、次のような運用が推奨されています。

- 緊急時や障害対応時にのみ使用する特権IDを事前に定義し、通常業務での利用を禁止する

- 特権IDが不正に利用された際の対応手順を明確にしておく

- 特権IDの利用ログを確実に保管し、定期的な監査を実施する

ISO/IEC 27001

ISO/IEC 27001は、情報セキュリティマネジメントシステム(ISMS)に関する国際標準規格です。

世界共通の基準として高い信頼性を持っており、ISMS認証を取得する際には、この規格に沿った仕組みの構築が求められます。

特権ID管理は、その中でも重要な要素の1つとして位置づけられており、次のような要件が含まれています。

- 特権IDの厳格な管理とアクセス制御

- 強固な認証の実施

- 利用ログの記録と監視

- リスク評価に基づく脆弱性の特定

情報セキュリティ管理基準

情報セキュリティ管理基準は、経済産業省が日本企業向けに策定した実践的なガイドラインです。

ISMS国際標準(ISO/IEC 27001)にも準拠しており、国内企業の実情に合わせて特権ID管理を含む情報セキュリティ運用の基本がまとめられています。

特権ID管理のポイントとしては、以下の内容が盛り込まれています。

- 特権IDの申請・承認フローの明確化

- 利用者の識別と最小権限の付与

- 業務終了後の速やかな特権ID無効化

- 利用状況の把握と記録

NIST SP 800-53

NIST SP 800-53は、米国の国家標準技術研究所(NIST)が策定したセキュリティ・プライバシー管理基準です。

もともとは米国連邦政府機関向けに策定されたものですが、グローバル企業や米国との取引がある企業にも適用が求められることのある、非常に厳格な基準です。

特権ID管理に関しては、特権濫用のリスクを最小限に抑えるための徹底した管理ルールが定められており、主な要件は次の通りです。

- 特権IDの定期的な見直しとアクセス権レビュー

- 不要になったアクセス権やアカウントの速やかな削除

- 共有アカウントや匿名アカウントの禁止

9.特権ID管理システムとは?

特権ID管理システムとは、強力な権限を持つ特権IDを安全に管理・運用するためのツールです。

Excelなどの手作業による管理では、行き届かない部分が生じ、特権IDの不正利用や情報漏えいのリスクが高まります。

特権ID管理システムを活用し、パスワード管理や操作ログの記録・追跡、利用申請・承認フローなどを自動化することで、セキュリティの向上や運用負荷の軽減を実現します。

特権ID管理システム導入のメリット

特権ID管理システムの導入で得られるメリットとしては、主に次の4つが挙げられます。

セキュリティ強化

特権IDは非常に強力な権限を持つため、漏えいや不正利用が発生するとシステム全体に重大な影響を与える可能性があります。

特権ID管理システムを活用することで、次のような対策が可能です。

- 不正アクセスの防止

アクセス制御や多要素認証(MFA)の導入により、特権IDの窃取や悪用を防ぎます。

- パスワード管理の自動化

パスワードの設定や定期的な変更を自動化し、人的ミスによるセキュリティ事故を減らします。

- 利用状況の監視・記録

特権IDによる操作内容をすべてリアルタイムで監視し、詳細なログを残すことで、不正行為の早期発見や追跡が可能です。

- アクセス権限の最小化

必要な時だけ権限を付与する「Just-In-Time(JIT)アクセス」により、過剰な権限保持を防ぎます。

業務効率化・運用コスト削減

複雑になりがちな特権IDの管理業務も、システムの導入により大幅に自動化・効率化が可能です。

システムを活用することで、管理者の負担が軽減され、運用コストや人的ミスの削減にもつながります。

- ID管理の一元化

複数システムの特権IDを一元管理し、運用負荷を大幅に軽減します。

- 自動化による工数削減

申請・承認ワークフロー、権限付与、パスワード管理、ログ収集・分析などを自動化し、手作業に伴うミスや作業負担を減らします。

インシデント対応の迅速化

万が一セキュリティインシデントが発生した場合でも、特権ID管理システムを活用することで迅速な対応が可能です。

- 異常検知と即時対応

不審な操作を検知した際には、対象の権限を直ちに無効化して被害拡大を防ぎます。

- ログを活用した原因究明

「誰が」「いつ」「どのような操作を行ったか」を詳細に記録したログデータを活用することで、問題発生時の調査や原因特定を容易に行えます。

コンプライアンス・ガバナンス強化

システムを活用し、特権IDの管理状況を正確に把握・記録することで、規制や法令の遵守を支援するとともに、組織全体のガバナンス強化にもつながります。

- 監査証跡の確保

操作ログをもとに自動でレポートが作成され、業界規制や法令への対応に必要な監査証跡として活用できます。

- 運用体制の透明性確保

特権IDを一元管理して操作状況を「見える化」し、利用者の役割や責任を明確にすることで、内部統制と運用の透明性を向上させます。

特権ID管理システムの主な機能

特権ID管理システムの機能は、大きく分けて以下3つの目的に沿って構成されています。

- 特権IDの適正管理

- 不正操作の防止

- 証跡の取得・監査対応

特権IDの適正管理

特権IDが「必要な人に、必要な権限だけ、必要なタイミングで」付与される状態を維持するための機能です。

■アカウント管理(発行・棚卸・削除)

- 特権IDの新規発行・削除

- 不要アカウントの棚卸し

- 異動者・退職者アカウントの即時無効化

■権限の最小化(Just-In-Timeアクセス)

- 必要な時だけ一時的に特権を付与

- 期間指定や利用目的の設定が可能

■ID管理基盤(IDaaS)との連携

- Active Directoryなど、既存のID管理サービスと連携

- シングルサインオン(SSO)、多要素認証(MFA)と統合した特権ID運用

不正操作の防止

外部攻撃や内部不正による悪用を防ぐために、特権IDの利用を厳密に制御するための機能です。

■申請・承認ワークフロー(アクセス制御)

- 特権IDの利用時に申請を必須化

- 管理者による承認・差し戻し

- 利用期間・利用目的の管理

■パスワード管理・定期的な自動変更

- 保管庫(Vault)によるパスワードの安全な管理

※保管庫(Vault):機密情報や重要なデータを安全に保管するための保護された領域 - 自動パスワードローテーション

■セッション制御(ログイン制限)

- 利用可能な端末・IPアドレスの制限

- 利用可能な時間帯の制限

- 多要素認証(MFA)による強化

- リモートアクセス経路の制御

■不正操作のリアルタイム検知

- 異常なログインの検知

- 不審なファイル操作・設定変更の検出

- アラートの自動通知

証跡の取得・監査対応

特権IDの利用状況(誰が・いつ・何をしたか)を確実にログとして記録し、必要に応じて後から追跡できるようにするための機能です。

■操作ログ管理・モニタリング

- コマンド入力ログ

- キーボード操作ログ

- 画面録画(セッション録画)

- ファイル操作や設定変更の記録

■レポートの自動作成・監査対応

- 利用履歴の自動レポート

- 承認履歴の自動レポート

- セキュリティインシデント履歴の自動レポート

- ISO/IEC 27001(ISMS)などの監査向けレポート

10.特権ID管理システムを選定する際のポイント

特権ID管理システムは、製品ごとに機能や強みがさまざまです。

自社の運用に合う最適なシステムを選ぶために押さえておきたい6つのポイントをご紹介します。

- セキュリティ機能は十分か

- ログ管理・監査機能が充実しているか

- 自動化による業務効率化が図れるか

- 運用性・将来の拡張性があるか

- 導入形態が自社に適しているか

- 価格・サポート体制が適切か

①セキュリティ機能は十分か

特権ID管理システムを選ぶ際にまず確認すべきなのは、パスワード管理やアクセス制御などのセキュリティ機能が充実しているかどうかです。

自社の運用に必要なセキュリティ機能が揃っているか、事前によく確認しておきましょう。

比較ポイントの例

- パスワード管理:自動生成、定期的な変更、暗号化された状態での安全な保管が可能か

- アクセス制御:必要以上の操作を行えないよう、権限を細かくコントロールできるか

- 多要素認証(MFA):特権IDの利用時に追加認証を必須にできるか

- セッション管理:作業状況をリアルタイムで把握し、不審な動きがあれば即座に強制終了できるか

②ログ管理・監査機能が充実しているか

万が一インシデントが発生した場合に、操作履歴を正確に追跡できるかどうかは、システム運用における重要なポイントです。

監査にも対応できる強力なログ管理機能やレポート機能が備わっているか、確認しておくとよいでしょう。

比較ポイントの例

- 操作ログの改ざん防止機能があるか

- 動画録画・コマンド記録など、詳細な証跡を残せるか

- 監査対応に必要なレポートを簡単に作成できるか

③自動化による業務効率化が図れるか

特権ID管理を手作業で行うと、どうしても負担が大きくなりがちです。

「システム側でどこまで作業を自動化できるか」という観点も、製品選定における重要な評価ポイントとなります。

自社の運用フローに無理なく組み込める自動化機能を備えているか、確認してみましょう。

比較ポイントの例

- 申請から承認までのワークフローを自動化できるか

- アカウント棚卸しを自動化できるか

- API経由で既存の認証基盤やシステムとスムーズに連携できるか

④運用性・将来の拡張性があるか

導入後の使いやすさや、将来の環境変化に対応できる柔軟性も見逃せないポイントです。

事業の成長にあわせて無理なく拡張できる製品であれば、長期的に安定して活用できます。

比較ポイントの例

- 管理者・利用者の双方にとって迷わず使いやすい画面設計か

- 将来的にユーザー数やシステム数が増えても問題なく運用できるか

- オンプレ/クラウド/ハイブリッド環境に対応しているか

⑤導入形態が自社に適しているか

特権ID管理システムは、クライアント・エージェント型、ゲートウェイ型、クラウド型など、提供形態が製品によって異なります。

自社のシステム構成やセキュリティポリシーなどを考慮し、最適な形態を選ぶことが重要です。

- クライアント・エージェント型

利用者のPCや対象サーバーに専用のエージェントソフトをインストールし、アクセス制御や操作ログの取得を行う方式。

きめ細かな制御が可能だが、インストールや更新などの管理作業が増える場合がある。

- ゲートウェイ型

利用者と管理対象システムの間に踏み台(ゲートウェイ)を設置し、すべてのアクセスを一元的に集約・制御する方式。

導入が比較的スムーズに進められるほか、ログも1ヵ所に集まるため集中管理しやすい。

- クラウド型

特権IDの管理機能自体をクラウドサービスとして利用する方式。

導入が容易で運用負荷が低く、拡張性にも優れ、自動アップデートで常に最新の状態を維持できるなど、多くのメリットがある。

一方で、データを外部環境に預ける形になるため、自社のセキュリティ基準と適合するかどうかの確認が不可欠。

⑥価格・サポート体制が適切か

導入後に長く使い続けるためには、費用面とサポート体制の確認も欠かせません。

初期費用だけでなく、年間のライセンス費用や運用にかかる総コストを把握しておきましょう。

トラブル発生時に相談可能なサポート体制が整っているかどうかも、安心して運用を継続するための重要なポイントです。

比較ポイントの例

- ライセンス体系(ユーザー単位/デバイス単位/サブスクリプション形式)が自社に合っているか

- サポート窓口の品質(対応方法/対応時間帯/日本語サポートの有無など)は十分か

- 導入支援・初期設定サポートが提供されているか

11.特権ID管理システムだけに頼らないことも大切

特権ID管理システムの導入は、管理負荷の軽減や不正利用の防止に大いに役立ちます。

とは言え、「システムを入れれば安心」というわけではなく、特権ID管理の効果を最大限に引き出すためには、社内ルールの整備や運用体制の見直しなど、”組織としての基盤づくり”が欠かせません。

組織体制・役割分担の明確化

特権ID管理を適切に行うための第一歩は、現状の組織体制と業務分担を明確にしておくことです。

- どの部門がどの業務を担当するのか

- どのタイミングで特権IDが必要になるのか

- 誰が承認し、誰が監査するのか

といった点を整理することで、職務に応じた適切な権限管理を行うための土台を築くことができます。

運用ルールの見直し・整備

現行の運用ルールに曖昧な点がある場合は、システム導入前に見直しておくことも重要です。

ルールが不明瞭なままだと、せっかくシステムを導入しても運用が乱れ、効果が十分に発揮されません。

特に、以下の項目は事前に明確化しておきたいポイントです。

- 「誰が」「どの権限を」「どんな条件で」使うのか

- 権限付与の基準

- 特権IDの発行・回収の流れ

- 各担当者の責任範囲

業務に必要な権限の整理・最適化

日常的な運用業務にまで、特権IDを使う必要はありません。

- 業務内容を棚卸しする

- 業務遂行に必要な最低限の権限を明確にする

など、運用業務に必要な権限の見直しを行うことで、特権IDの利用場面を必要最小限に絞り、悪用リスクを大幅に低減できます。

12.特権ID管理なら「Microsoft Entra ID(旧Azure AD)」がおすすめ

特権ID管理を強化するなら、Microsoft Entra ID(旧Azure AD)の活用がおすすめです。

Entra IDは、Microsoft社が提供するクラウド型のID・アクセス管理サービスです。

ログイン時のユーザーIDや認証情報をクラウド上で一元管理し、Microsoft 365をはじめとする各種クラウドサービスへの安全なアクセスを実現します。

「シングルサインオン(SSO)」「多要素認証(MFA)」「条件付きアクセス」など、セキュリティの強化に役立つ機能も標準搭載されており、ユーザーの利便性を保ちながら、安全性の高い認証環境を構築できます。

Entra IDには、特権ID管理を効率化する「PIM(Privileged Identity Management)」機能も備わっており、主に次のような運用が可能です。

- Just-In-Timeアクセス:必要なタイミングだけ一時的に特権を付与

- 承認フローの設定:利用には管理者の承認を必須化

- 有効期限の設定:一定期間を過ぎたら自動で権限を取り消し

- アクセスの監視・記録:操作ログを自動で記録

- 不正利用の検知:不審な操作を自動検知してアラート通知

既存のMicrosoft 365環境との連携もスムーズで、監査対応やコンプライアンスの強化にも効果的です。

すでにMicrosoft 365を利用している企業様にとって、運用効率とセキュリティの向上を両立できる最適な選択肢といえます。

なお、当社コンピュータマネジメントでは、Entra IDの導入・設定支援も行っております。

「設定の進め方がよく分からない」

「自社の環境に合った運用方法を相談したい」

など、導入前のお悩みから運用サポートまで幅広く対応しておりますので、ぜひお気軽にお問い合わせください。

お電話・FAXでのお問い合わせはこちら

03-5828-7501

03-5830-2910

【受付時間】平日 9:00~18:00

フォームでのお問い合わせはこちら

この記事を書いた人

Y.M(マーケティング室)

2020年に株式会社コンピュータマネジメントに新卒入社。

CPサイトのリニューアルに携わりつつ、会社としては初のブログを創設した。

現在は「情シス支援」をテーマに、月3本ペースでブログ更新を継続中。