ゼロトラストとは、「社内外のすべてのネットワークの安全性を信頼しない」という前提に基づき、組織におけるセキュリティ対策を大幅に強化するための新しいセキュリティの考え方です。

近年のクラウドやテレワークの普及に伴い、これまで常識だった「社内ネットワークは安全・社外ネットワークは危険」という考え方に基づく「境界型セキュリティモデル」が通用しにくくなってきており、従来の方法に代わる新しいセキュリティの概念として今注目を集めています。

そこで今回は、知っているようであまり知られていない「ゼロトラスト」の概要や注目されている背景、実現するために必要なソリューションなどについて、初心者向けに分かりやすく解説していきます。

- ゼロトラストの意味やメリットについて詳しく知りたい

- ゼロトラストの導入を検討しているが、今一歩踏み出せない

・・・という方は、ぜひ最後までご覧ください。

目次

1.ゼロトラストとは?

ゼロトラストとは、2010年にアメリカのリサーチ会社であるフォレスター・リサーチ(Forrester Research)社のジョン・キンダーバーグ(John Kindervag)氏によって提唱された、新しいセキュリティの考え方です。

「何も信頼しない(Zero Trust)」という言葉の通り、「Verify and Never Trust(決して信頼せず、必ず確認せよ)」の前提のもと、「内部のネットワークは安全」「外部のネットワークは危険」といった線引きに囚われず、社内外のすべてのアクセスに対して必ず安全性の確認を行い、高いセキュリティレベルを実現します。

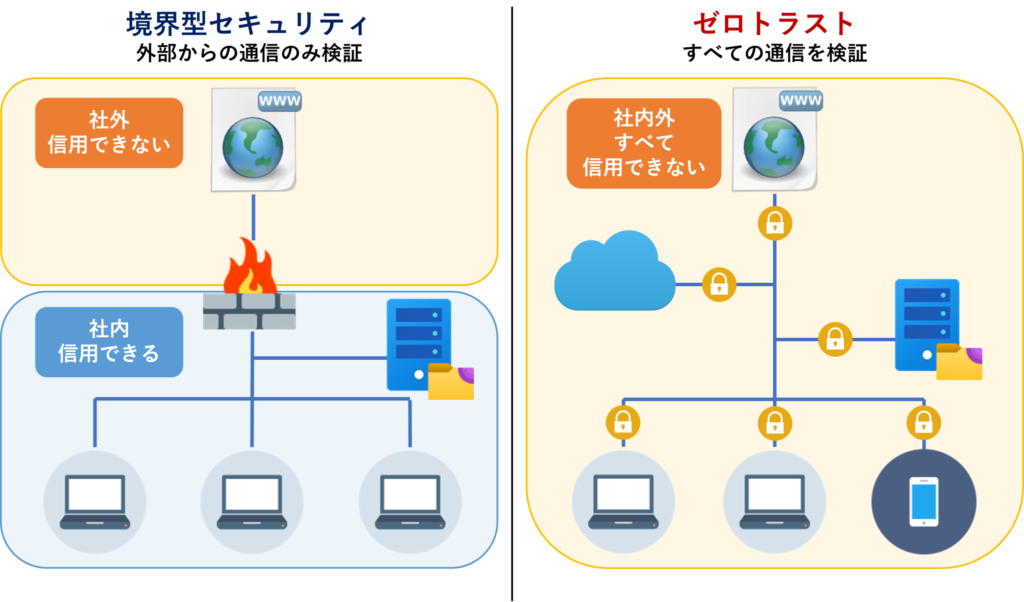

従来の「境界型セキュリティモデル」との違い

従来のセキュリティモデルは「境界型セキュリティモデル」とも呼ばれ、

- 社内ネットワーク(=内側):安全で信頼できるもの

- インターネット(=外側):危険で信頼できないもの

と考え、その境界線上にファイアウォールやプロキシサーバーなどのセキュリティ機器を設置し、サイバー攻撃や情報漏えいなどの脅威から社内の情報資産を守ろうとするやり方が主流でした。

境界型セキュリティでは、「Trust but verify(信ぜよ、されど確認せよ)」という考え方が土台としてあり、ファイアウォールを通過して一度安全な社内ネットワークの中に入ったユーザーやデバイスは、その後どんな状況であっても信頼され、社内データへのアクセスが許可されたのです。

これに対しゼロトラストでは、

ネットワークの内・外に関わらず、すべてのアクセスにはセキュリティリスクが存在する

という考えのもと、社内ネットワークも含めたすべての通信を信頼できないものとみなし、アクセスのたびに厳格なセキュリティ認証を要求します。

これまでにあった「社内ネットワークは安全」という考え方を捨て、いつ・誰が・どこから・どのような情報資産にアクセスした場合でも、そのアクセスの正当性や安全性を毎回検証することで、従来の境界型セキュリティ対策では防ぎきれない「内部不正による情報漏えい」といった脅威にも対抗できるようになっています。

SASE(サシー)との違い

ゼロトラストとよく一緒に出てくるワードとして「SASE(サシー)」があります。

SASEは「Secure Access Service Edge」の略称で、従来は別々に管理していた「ネットワーク機能」と「セキュリティ機能」を一体化させ、1つのクラウドサービスとして提供するという、新たなセキュリティフレームワークの考え方を指します。

ゼロトラストが、「社内外すべてのネットワークを信用しない」「あらゆる通信の安全性を常に検証する」という概念だとするなら、SASEはゼロトラストを実現するための具体的な手段の1つと言っていいでしょう。

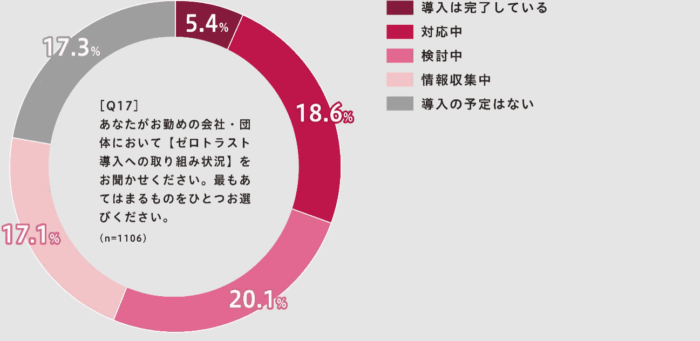

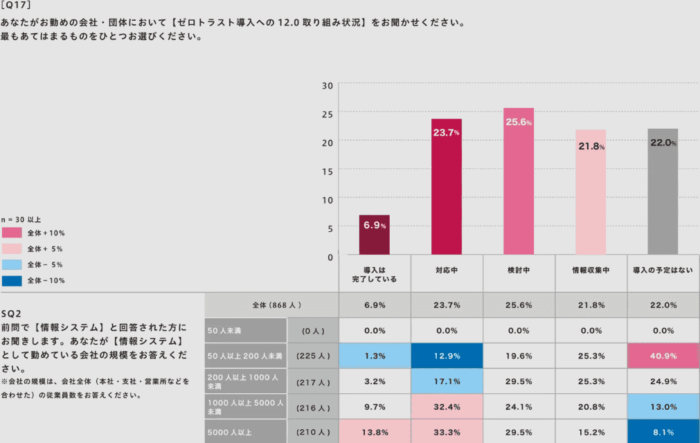

ゼロトラストの導入状況

ITセキュリティ事業を手がける「株式会社ソリトンシステムズ」が2023年に実施したゼロトラストの導入状況に関するアンケート調査によると、全体の約5割の企業・団体が「導入は完了している」「対応中」「検討中」と回答し、ゼロトラストの導入に前向きであることが分かりました。

また、「対応中/導入は完了している」と回答した人の割合は、企業・団体の従業員規模が大きくなればなるほど高くなる傾向にありました。

特に、「50人以上200人未満」の企業・団体においては、「導入の予定はない」の回答が40.9%と高い割合を占めており、小規模な企業・団体では、ゼロトラストの導入を検討するだけの十分な余力が無く、時間・予算・人材がかなり限られている状況が推察されます。

とは言え、同じく「50人以上200人未満」の小規模な企業・団体でも、「導入は完了している」「対応中」「検討中」と前向きな回答が得られた割合は計33.8%にのぼっており、実現は難しいという厳しい状況ながらも、ゼロトラストへの関心・注目度の高さがうかがえます。

なお、株式会社ソリトンシステムズが実施したゼロトラストセキュリティに関する実態調査の概要や詳細な回答結果については、以下の記事をご参照ください。

2.ゼロトラストが注目されている背景

従来の「境界型セキュリティモデル」に代わり、ゼロトラストという新しいセキュリティの考え方が生まれた背景について見ていきましょう。

クラウドサービスの普及

ゼロトラストの考えが広まったきっかけの1つとして、クラウドサービスの利用が増加したことが挙げられます。

昨今、クラウドサービスの普及により、社内の重要な情報資産を社外で保管するケースが増えてきました。

データの主な保管場所が社内ネットワークの中から外へと移り、社内・社外の境界線がますます曖昧になっていることから、これまでの境界型セキュリティの考え方が通用しなくなってきているのです。

そこで、ネットワークの内部と外部の区別なしに強固なセキュリティを確保でき、外部サービスでも安心して使えるゼロトラストセキュリティの考え方が注目されています。

働き方・デバイスの多様化

新型コロナウイルスなどの影響でテレワークが普及し、自宅や外出先などの社外から社内ネットワークへアクセスする機会が増えたことも、ゼロトラストに目が向けられるようになった理由の1つです。

テレワークでは、外部へ持ち出した会社PC、あるいは社員の個人PCを利用して、社外のセキュリティ強度が低いネットワークから社内システムに接続することが多く、情報漏えいやマルウェア感染のリスクが以前よりも格段に高まっています。

加えて、利用するデバイスの多様化によって、企業側が許可していないツールを使って業務を行う「シャドーIT」も増加傾向にあり、もしセキュリティ対策の不十分な端末がサイバー攻撃の標的として狙われてしまえば、ネットワークを通じて社内全体へと被害が拡大する恐れもあります。

このように、従来の「境界型セキュリティモデル」だけでは、境界の外にある端末の状況を監視できず、十分なセキュリティを保つことが難しいために、ゼロトラストを踏まえた情報セキュリティ対策が必要とされてきています。

内部不正リスクの増加

近年、外部からのサイバー攻撃によるものだけではなく、内部不正や社員のヒューマンエラーによって情報漏えい事故が起きるケースが増えてきています。

これまで多くの割合を占めていたデスクトップPCが、テレワーク等の普及により軽量で持ち運びしやすいノートPCに置き換わり、社内の人間が悪意ある目的で故意に情報を持ち出すことが容易になりました。

また、社員のセキュリティ意識の低さが原因で、悪意がなくても紛失・盗難をはじめとする「つい、うっかりとしたミス」(=過失)により、情報漏えいが発生するリスクも高まっています。

従来の境界型セキュリティは、一度社内ネットワークの中に入って「信頼済み」とされたユーザーやデバイスによる内部からの攻撃・不正操作に対して非常に弱いものの、すべてのアクセスを疑ってかかるゼロトラストであれば、内部不正のリスクにも十分対応できます。

3.ゼロトラストを導入するメリット

ゼロトラストセキュリティの考え方を取り入れるメリットは主に3つあります。

社内外のどこからでも安全にアクセスできる

ゼロトラストでは、一度アクセスが許可されたユーザーや端末でも認証情報が継続されず、接続するたびに毎回認証を受ける必要があるため、場所や使用デバイス、通信環境を問わず、常に安全な状態で社内ネットワークにアクセスできます。

社外からでも、個人所有のPCやモバイル端末からでも、強固なセキュリティを保ちながら社内データにアクセスできるようになり、快適で安全なテレワーク環境を構築し、時間や場所にとらわれない柔軟な働き方を実現するのに役立ちます。

セキュリティレベルを大幅に向上できる

ゼロトラストでは、アクセスがあるたびに複数の要素を組み合わせた多要素認証(MFA)を実施するため、従来の境界型防御よりもセキュリティレベルの向上が期待できます。

社内外を問わず常に厳重な認証を行うため、クラウドサービスを使って外部にデータを保管している場合であっても、不正アクセスや情報漏えいなどのリスクを大幅に低減できることもメリットの1つです。

また、万が一内部に不正侵入されたとしても、ゼロトラストではアクセス単位で認証を行うことから、被害を最小限に抑えることが可能です。

セキュリティ設定を一元管理できる

従来の境界型セキュリティの場合は、サイバー攻撃の種類やネットワーク環境に応じて、拠点や端末ごとに各種セキュリティ機器を用意する必要があったため、管理が煩雑になりがちでした。

一方、ゼロトラストなら各種セキュリティ設定をクラウド上で一元管理できるため、従来のように多くの機器を必要としません。運用・管理作業が効率化され、情シス担当者の管理負担を大幅に軽減することにもつながります。

4.ゼロトラストを導入するデメリット

従来よりもさらにセキュリティを強化できるゼロトラストですが、導入に向けていくつか課題も存在します。

導入・運用コストがかかる

ゼロトラストを実現させるためには、既存のセキュリティ体制の見直しや新たに導入する製品・サービスの選定など、さまざまな手間やコストが発生します。

導入後も、ゼロトラストの環境を維持し続けるためのランニングコストがそれなりにかかるため、余分なコストを抑えるためには、自社ネットワークの現状を正しく理解したうえで、必要なソリューションのみを導入することが重要です。

利便性の低下につながる場合がある

ゼロトラストでは、社内外におけるすべてのアクセスを信頼しないという観点から、あらゆる媒体からアクセスを試みるたびに認証作業が必要不可欠となります。

今までストレスなく利用していた簡素なシステムでも、毎回ログインの手続きを行う必要が出てくるため、これまで以上にアクセスに時間がかかって作業効率が悪化してしまう可能性もあります。

5.ゼロトラストを実現するための7つの要件

ゼロトラストセキュリティを構築するうえで欠かせない7つの要件についてご紹介します。

①デバイス・セキュリティ

「デバイスセキュリティ」は、業務で利用するデバイスのセキュリティを最新の状態に維持し、デバイスをマルウェア感染や不正アクセスの脅威から保護するためのセキュリティ対策です。

社内で管理しているデバイスのみアクセスを許可し、ウイルス対策ソフトのインストールや、OS・ソフトウェアの最新バージョンへのアップデートを通じて、利用されているデバイスのセキュリティレベルを常に安全な状態に維持します。

②ネットワーク・セキュリティ

「ネットワークセキュリティ」は、ネットワークに対する不正な侵入の検知・防止や、不正な通信の遮断など、ネットワーク全体を適切に保護するためのセキュリティ対策です。

「社内ネットワークさえも安全な場所ではない」というゼロトラストの考えに基づき、外部からの通信はもちろん、社内からのアクセスであっても端末ごとに都度認証を行い、未許可の端末はアクセスを拒否することで、サイバー攻撃や内部不正から企業のデータを守ります。

③アイデンティティ・セキュリティ

「アイデンティティセキュリティ」は、すべての社員のユーザーアカウントやID・パスワードに対するセキュリティ対策のことです。

業務に必要な最小限のアクセス権のみユーザーに付与し、一度認証が通った後も継続して認証を求めることで、情報漏えいの発生リスクを抑えます。

④ワークロード・セキュリティ

「ワークロードセキュリティ」は、ワークロード(=コンピューターのCPUやメモリ、ネットワークなどの使用率)を可視化し、ITリソースを不正利用から保護するためのセキュリティ対策です。

社員が勝手に契約し、情シス部門側で把握していないクラウドサービスの導入・利用が検知された場合は、必要に応じて制限をかけることで、データ流出などのセキュリティ事故を未然に防ぎます。

⑤データ・セキュリティ

「データセキュリティ」は、データを破壊、改ざん、盗難、漏えいなどのリスクから守るためのセキュリティ対策のことです。

アクセス権の制限やデータの暗号化などを通じて、情報の機密性・完全性・可用性を維持し、外部からのサイバー攻撃や内部からの情報持ち出しによるセキュリティインシデント防止を図ります。

ツールを使った監視だけではなく、社内教育によって社員のセキュリティ意識を高めることも必要とされます。

⑥可視化と分析

「可視化と分析」は、データ通信やシステムなどから得られたログを可視化・分析し、セキュリティ対策に活用することです。

不正アクセスの予兆を早期に検知するには、膨大な量のログデータから、いかに効率的に意味のある情報を抽出できるかが鍵となります。

加えて、万が一サイバー攻撃を受けた時には、直ちに被害状況の把握や原因の分析といった対応を行う必要があります。

とは言え、近年はサイバー攻撃も多様化・高度化しており、完全に社内で対応するのは難しくなってきているため、24時間365日体制でネットワークやデバイスの監視を行ってくれるセキュリティ専門企業に外部委託するケースも増えています。

⑦自動化

「自動化」は、効率良くゼロトラストセキュリティの監視・運用を行うために、セキュリティ対策のプロセスを自動化することです。

ゼロトラストの実現に求められるセキュリティ対策は多岐にわたるため、定型的な作業やワークフローは自動化していくことで、情シス担当者の負担軽減につながり、トラブルが発生した場合でもスピーディーな対応が可能となります。

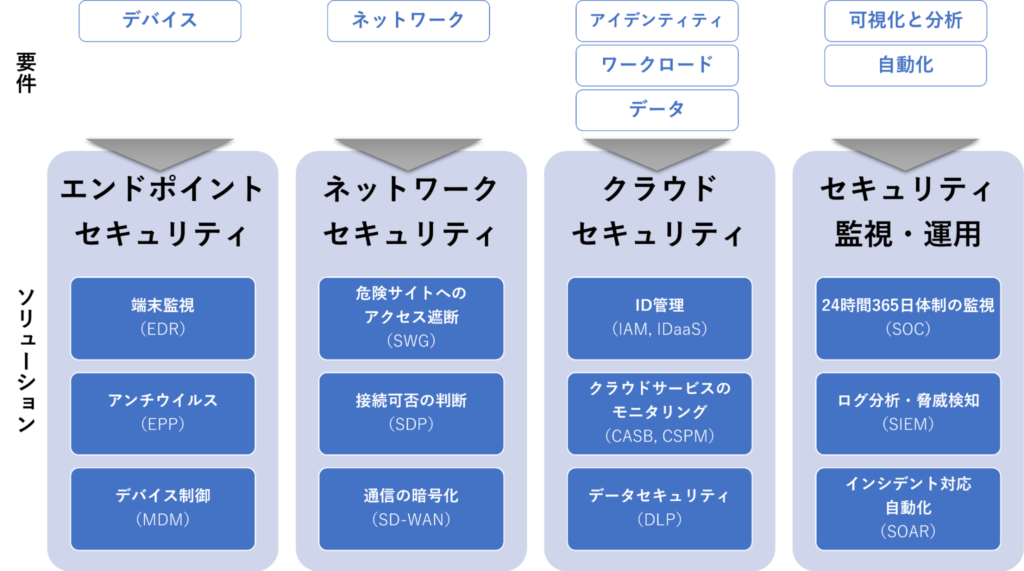

6.ゼロトラスト実現に向けた4つのソリューション

ゼロトラストセキュリティの実現に必要な上記7つの要件に対応するには、次の4つのソリューションの検討・導入が効果的です。

エンドポイント・セキュリティ

「エンドポイントセキュリティ」は、インターネットに接続されたPCやスマートフォン、タブレットなどの端末(=エンドポイント)を保護するためのソリューションです。

■デバイス管理(デバイス・セキュリティ)

- EDR(Endpoint Detection and Response):

エンドポイント上で不審な挙動が無いか常時監視 - EPP(Endpoint Protection Platform):

エンドポイントをマルウェア感染から守る - MDM(Mobile Device Management):

業務用のモバイル端末を遠隔から一元管理

ネットワーク・セキュリティ

「ネットワークセキュリティ」は、ネットワークへの通信が行われるたびに、誰がどこにアクセスして良いか都度安全性をチェックし、セキュリティを確保するためのソリューションです。

■リモート・インターネットアクセス制御(ネットワーク・セキュリティ)

- SWG(Secure Web Gateway):

危険なサイトへのアクセスを遮断 - SDP(Software Defined Perimeter):

リアルタイムに接続可否を判断 - ネットワークのSD-WAN化:

通信の暗号化により、外部からの盗聴を防ぐ

クラウド・セキュリティ

「クラウドセキュリティ」は、クラウドサービスへのアクセス制御や利用状況の可視化、機密情報の不正な持ち出し・漏えい有無のチェックなどを担うソリューションです。

■ID管理(アイデンティティ・セキュリティ)

- IAM(Identity and Access Management):

ユーザーIDの一元管理、ログイン時の認証、特定リソースへのアクセス認可をまとめて担う - IDaaS(ID as a Service):

IAMの機能をクラウド上で提供

■クラウドサービスのモニタリング(ワークロード・セキュリティ)

- CASB(Cloud Access Security Broker):

クラウドサービスの利用状況を可視化・制御 - CSPM(Cloud Security Posture Management):

利用中のクラウドサービスでセキュリティ設定にミスが無いかチェック - 脆弱性管理:

CSPMと同様、ソフトウェアの脆弱性を検出・排除するための対策

■データ・セキュリティ

- DLP(Data Loss Prevention):

機密情報や重要なデータのみを自動的に識別し、常時監視することで、不正操作によるデータの流出を防止

セキュリティ監視・運用

企業内のさまざまなセキュリティ機器を24時間365日体制で監視し、インシデントの早期発見・対応を実現するためのソリューションです。

■可視化・分析

- SOC(ソック/Security Operation Center):

24時間365日体制で社内のネットワークやシステムを監視し、サイバー攻撃の検出・分析・対応などを行う専門組織 - SIEM(シーム/Security Information and Event Management):

企業内に設置している各種ネットワーク機器やセキュリティ機器から自動的にログデータを収集・分析し、リアルタイムで脅威を検知するシステム

■自動化

- SOAR(ソアー/Security Orchestration, Automation and Response):

セキュリティインシデントへの対応を自動化・効率化するためのツール

7.ゼロトラスト導入時のポイント・注意点

最後に、ゼロトラストを導入する前に知っておきたいポイント・注意点を2つご紹介します。

導入は優先順位を決めて段階的に少しずつ行う

ゼロトラストセキュリティを実現するために手を付けるべき領域は広範囲にわたります。

目先の課題解決のために、個別に次々とソリューションを導入していくと、導入した複数のツールで機能が重複してしまったり、各ツール間で連携が上手くいかなかったりと、かえって運用の煩雑化やコスト増大といった問題につながってしまう可能性があります。

そのため、最初から一気にすべての機能の導入を進めるのではなく、社内ネットワーク構成やクラウドサービスの利用状況など、自社の環境を考慮し目指すべき全体像を明確にしたうえで、優先順位を決めて段階的に導入を進めていくことが重要です。

実現に向けて何から始めるべきか迷う場合は、まず「ID管理」ソリューションの導入により、ユーザー認証・アクセス認可の基盤を整備し、次に「デバイス管理」ソリューションの導入により、自社で利用するデバイスを漏れなく管理・保護できるような仕組みを整えていくと良いでしょう。

ゼロトラストの重要性について社員から理解を得る

クラウドサービスの利用やテレワークが広く普及している現在、ゼロトラストセキュリティへの移行は今や避けては通れないテーマとなりつつあります。

ゼロトラストを導入すると、各種サービスにアクセスするたびに認証作業が必要となり、さらにログイン中にも再認証を求められることがあるため、社員から利便性の低さに対して不満の声が生じてくるケースも考えられます。

社員の理解と協力を得るには、「セキュリティと両立しつつ、テレワークによる柔軟な働き方がしやすくなる」など、ゼロトラストの導入理由やメリットを詳しく説明し、ゼロトラストセキュリティの重要性について深く納得してもらうことが必要となるでしょう。

お電話・FAXでのお問い合わせはこちら

03-5828-7501

03-5830-2910

【受付時間】平日 9:00~18:00

フォームでのお問い合わせはこちら

この記事を書いた人

Y.M(マーケティング室)

2020年に株式会社コンピュータマネジメントに新卒入社。

CPサイトのリニューアルに携わりつつ、会社としては初のブログを創設した。

現在は「情シス支援」をテーマに、月3本ペースでブログ更新を継続中。