リモートワークの定着やクラウドサービスの利用拡大、多様化・巧妙化するサイバー攻撃といった急激な変化の中で、企業の「IDとアクセス管理」の重要性はますます高まっています。

クラウドサービスの活用が当たり前となり、社外からのアクセスや外部とのコラボレーションも日常的になった今、企業に求められるのは「働き方や場所を問わず、いつでも・どこでも安全に業務ができる仕組み」です。

その鍵を握るのが「Microsoft Entra ID(旧Azure AD)」で、ユーザー・デバイス・アプリケーションを一元的に管理し、強力な認証やアクセス制御を実現する傍ら、ゼロトラストセキュリティにも対応した最新のID基盤として、多くの企業で導入が進んでいます。

そこで今回は、Microsoftのクラウド型ID管理サービス「Microsoft Entra ID」について、概要から導入メリット、プランごとの機能の違い、導入時の注意点までを分かりやすく解説します。

「Entra IDって何ができるの?」

「オンプレミスActive Directoryとの違いは?」

「自社ではどのプランを選ぶべき?」

といった疑問をお持ちの方や、これからEntra IDの導入を検討している企業担当者の方は、ぜひ最後までご覧ください。

目次

1.Microsoft Entra ID(旧Azure AD)とは?

Microsoft Entra ID(旧Azure AD)は、Microsoftのクラウドプラットフォーム「Microsoft Azure」の一部として提供され、クラウド上でユーザーのIDやアクセス権限を一元管理できるサービスです。

Microsoft 365をはじめ、さまざまなクラウドサービスの「認証基盤」として機能し、ログイン時のユーザーIDや認証情報を一元管理できます。

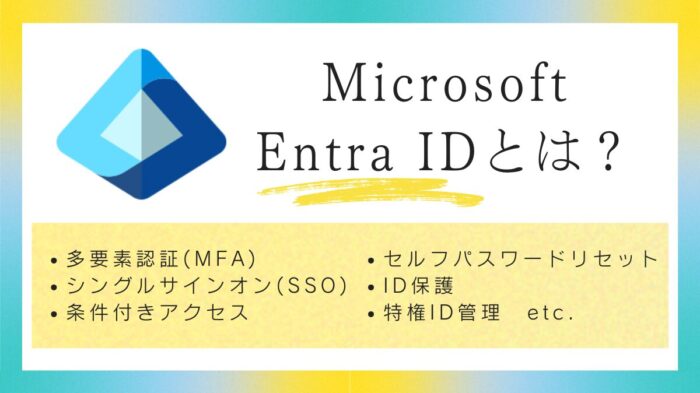

「シングルサインオン(SSO)」「多要素認証(MFA)」「条件付きアクセス」など、セキュリティの強化に役立つ機能も備わっており、利便性と安全性の両立を図れます。

2023年10月には、長年親しまれてきた「Azure Active Directory(Azure AD)」から「Microsoft Entra ID」へと名称が変更されましたが、機能やサービス内容に変わりはなく、これまで通り利用できます。

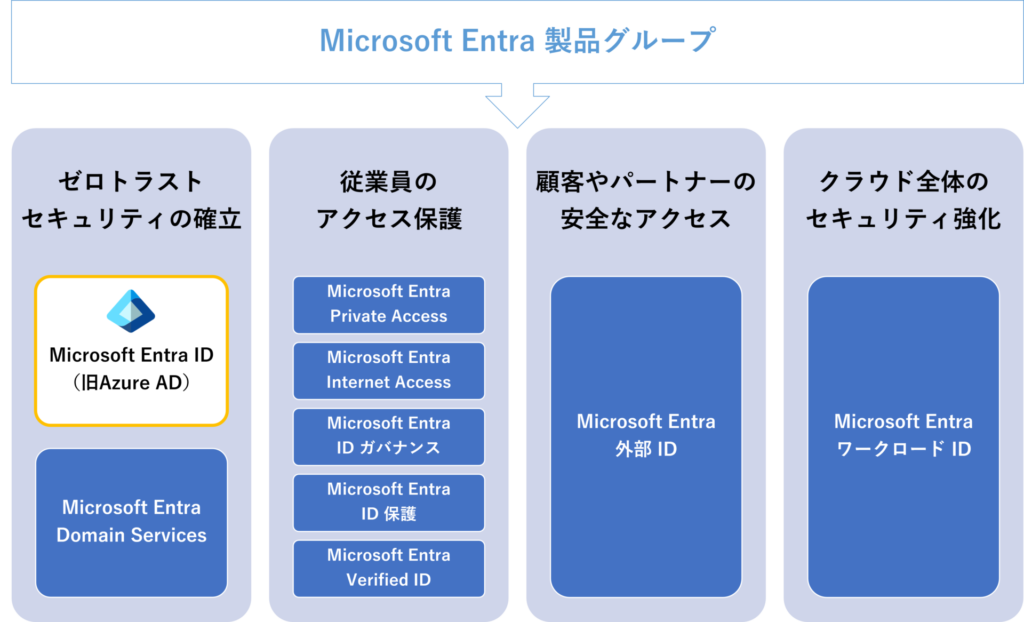

Microsoft Entraの製品群

そもそもMicrosoft Entra IDとは、Microsoftが提供する「Microsoft Entra」と呼ばれるIDとアクセス管理ソリューションを網羅している製品グループに含まれるサービスの1つです。

以前の「Azure Active Directory(Azure AD)」から「Microsoft Entra ID」への名称変更によって、Microsoft Entra IDがMicrosoft Entra製品ファミリーの1製品であることが明確に示されました。

Microsoft Entraは、2022年に発表されたMicrosoftのクラウド型セキュリティ製品グループの名称で、以下4つのカテゴリーと合計9種類の製品から構成されています。

ゼロトラストセキュリティの確立

- Microsoft Entra ID(旧Azure AD)

ユーザーのIDやアクセス権限を一元管理できる、クラウドベースのID・アクセス管理サービス。

- Microsoft Entra Domain Services

クラウド環境でドメインサービス(グループポリシーやLDAP認証など)を提供。

従業員のアクセス保護

- Microsoft Entra Private Access

出張先や自宅など、VPNを使わずにどこからでも安全に社内アプリケーションへアクセスできる仕組み。

- Microsoft Entra Internet Access

インターネット経由でクラウドアプリ(Microsoft 365など)にアクセスする際の通信を保護。

- Microsoft Entra ID ガバナンス

アクセス権限の割り当て・見直し・廃止などを自動化し、セキュリティとコンプライアンスを両立。

- Microsoft Entra ID 保護

不正ログインやIDの乗っ取りリスクを検出し、リアルタイムに対処するための機能を提供。

- Microsoft Entra Verified ID

ブロックチェーン技術を活用し、信頼性の高いデジタル証明書を発行・検証。

顧客やパートナーの安全なアクセス

- Microsoft Entra 外部 ID

顧客や取引先などの社外ユーザーが、自社リソースへ安全にアクセスできるようにする仕組み。

クラウド全体のセキュリティ強化

- Microsoft Entra ワークロード ID

アプリやサービスなどに割り当てられるIDを管理し、クラウドリソースへの安全なアクセスを実現。

Microsoft Entra IDは、Microsoft Entra製品群の中心となる基本的なサービスであり、ゼロトラストセキュリティを実現するための出発点です。

まずはEntra IDを基盤として導入し、自社のセキュリティ成熟度に応じて他のEntra製品を段階的に追加することで、全体のセキュリティレベルを着実に高めていくことができます。

Entra IDの管理ポータル

Microsoft Entra製品の設定や管理、操作は、「Microsoft Entra管理センター」というWebポータルから行います。

Entra IDに関する操作は「ID」メニューに集約されており、ユーザーやグループの管理、アプリやデバイスとの連携設定などを一元的に行うことができます。

より詳細なカスタマイズや統合設定が必要な場合は「Azureポータル」を、スクリプトによる自動化には「PowerShell」や「CLI」(コマンドラインインターフェース)を活用できます。

なお、2024年からはセキュリティ強化のため、Microsoft Entra管理センターやAzureポータルへのサインインには、多要素認証(MFA)が必須となっています。

2.Active Directory(AD)とは?

Active Directory(アクティブディレクトリ)とは、Microsoftの「Windows Server」に備わっている機能で、企業内のユーザーアカウントやPC、サーバー、プリンターなどのITリソースを一元的に管理・制御する仕組みです。

主に次のような特徴があります。

- オンプレミス環境で稼働

Windows Server上に構築され、社内ネットワーク内で利用される

- ドメインという単位で管理

ユーザーやPCを「ドメイン」という枠組みでまとめて管理する

- シングルサインオン(SSO)の実現

一度のログインで、社内のさまざまなシステムやリソースにアクセスできる

- グループポリシーによる制御

ユーザーやデバイスに対し、セキュリティ設定や使用制限を一括適用できる

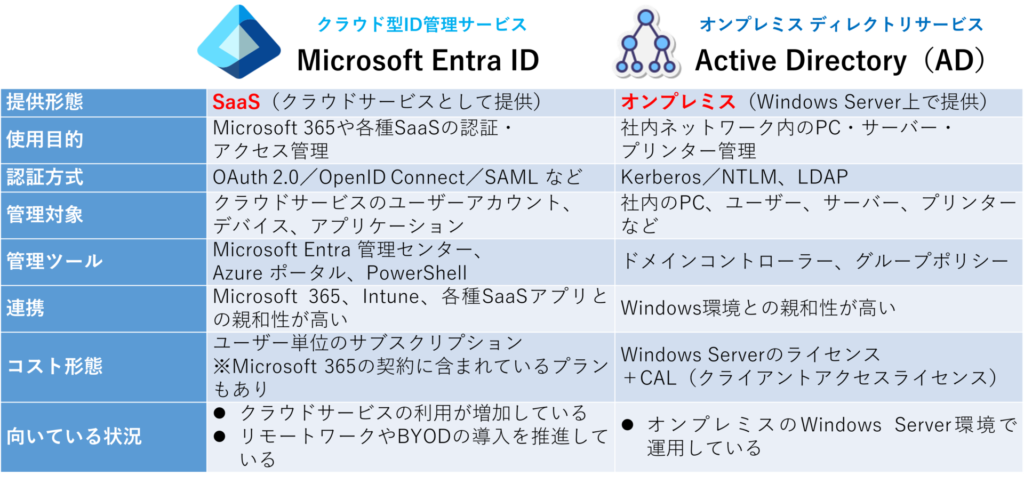

Entra IDとActive Directory(AD)の違い

Microsoft Entra ID(旧Azure AD)とActive Directory(AD)は、どちらもMicrosoftが提供するID管理サービスですが、最大の違いはその「提供形態」にあります。

Microsoft Entra IDはクラウドベースのID・アクセス管理サービスであり、Microsoft 365や各種SaaSへの安全なアクセス管理を実現します。

一方、Active Directory(AD)はオンプレミス環境で動作するディレクトリサービスで、社内ネットワーク内のPCやサーバー、プリンターなどの管理に適しています。

ほかにも、Microsoft Entra IDとActive Directory(AD)の違いをまとめると次のようになります。

提供形態

【Microsoft Entra ID】

- Microsoft Azure上で提供されるクラウドベースのID管理サービス。

- サーバーを自社で構築・保守する必要がなく、インターネット接続さえあればどこからでも利用が可能。

【Active Directory(AD)】

- 社内のWindows Serverに導入して利用するオンプレミス型のディレクトリサービス。

- 自社内で物理サーバーを準備し、定期的な保守・メンテナンスを行う必要がある。

使用目的

【Microsoft Entra ID】

- Microsoft 365や各種SaaSサービスに対する認証・アクセス制御をクラウド上で一元管理。

【Active Directory(AD)】

- 社内ネットワーク内のPCやサーバー、プリンターなど、オンプレミス環境での認証・リソース管理に特化。

認証方式

【Microsoft Entra ID】

- モダン認証(OAuth 2.0 / OpenID Connect / SAML / WS-Federation など)に対応。

- 多要素認証(MFA)やシングルサインオン(SSO)のようなセキュリティ機能とも組み合わせやすい。

【Active Directory(AD)】

- 従来型の認証プロトコル(Kerberos / NTLM / LDAP)を使用。

- 社内ネットワーク内のPCなどに対し、高速・安定した認証を提供。

管理対象

【Microsoft Entra ID】

- クラウド上のユーザーアカウント、デバイス、アプリ、SaaSサービスなど、社内外のさまざまなITリソースを一元的に管理可能。

【Active Directory(AD)】

- 社内に存在するPCやユーザーアカウント、サーバー、プリンター、共有フォルダなど、オンプレミス環境のIT資産を一元的に管理可能。

管理ツール

【Microsoft Entra ID】

- Webブラウザからアクセスできる「Microsoft Entra管理センター」や「Azureポータル」、PowerShellを使って管理。

- クラウドベースのため、リモートでも柔軟に管理が可能。

【Active Directory(AD)】

- ドメインコントローラー上のGUIツール「Active Directoryユーザーとコンピューター」や「グループポリシー管理コンソール(GPMC)」を使って管理。

- 社内ネットワーク上での操作が基本。

連携

【Microsoft Entra ID】

- Microsoft 365(Exchange、SharePoint、Teams)、Microsoft Intune(デバイス管理)、各種SaaS(Salesforce、Google Workspaceなど)との連携に最適。

【Active Directory(AD)】

- Windows PC、ファイルサーバー、プリンター、ローカルアプリケーションなど、社内オンプレミス環境との連携に最適。

コスト形態

【Microsoft Entra ID】

- ユーザー単位のサブスクリプション課金。

- Microsoft 365を契約している場合はEntra IDの無料プランを、Microsoft 365の上位ライセンス(Business Premium / E3 / E5)を契約している場合はEntra IDの有料プラン(P1またはP2プラン)を利用可能。

【Active Directory(AD)】

- Windows Serverのライセンスに加え、ユーザーまたはデバイスごとにCAL(クライアントアクセスライセンス)が必要。

- 導入時の初期コストが高め。

向いている状況

【Microsoft Entra IDが適しているケース】

- クラウドサービスの利用が増えている

- リモートワークやBYOD(私物端末の業務利用)を推進している

- 社内外を問わず、ユーザーのIDとアクセスを一元的に管理したい

【Active Directory(AD)が適しているケース】

- オンプレミスのWindows環境でシステムが統一されている

- 社内ネットワーク上での閉じた運用を前提とし、安定性を重視したい

- 既存のファイルサーバーや業務システムがADと密接に連携している

3.Entra IDが必要とされる背景

Microsoft Entra IDが注目される背景としては、次の3つが挙げられます。

- リモートワークの浸透

- セキュリティリスクの高まり

- 情シス部門における業務負担の増加

リモートワークの浸透

昨今、働き方改革の推進やコロナ禍の影響を受けてリモートワークが急速に広まったほか、出社とリモートワークを組み合わせた「ハイブリッドワーク」という働き方も定着しつつあります。

クラウドサービスの活用が進み、従業員がオフィス外から業務を行うことが当たり前となった現在、従来のオンプレミス環境で稼働するActive Directory(AD)だけでは、ユーザー認証やアクセス制御に対応しきれず、安全な認証管理が難しくなってきているのが実情です。

セキュリティリスクの高まり

リモートワークの拡大やクラウドサービスの普及により、業務の利便性が高まる一方で、企業を標的としたサイバー攻撃のリスクも年々増加しています。

特に、VPNやリモートデスクトップの脆弱性を突いた攻撃、従業員を狙ったフィッシング詐欺、ID・パスワードの使い回しによる情報漏えいなどの被害が多発しています。

サイバー攻撃の多様化・巧妙化に伴い、従来のID・パスワード認証だけでは不正アクセスを防ぎきれない状況となっており、より安全な認証基盤の整備が急務となっています。

情シス部門における業務負担の増加

リモートワークやクラウドサービスの利用拡大に伴い、従業員が利用するデバイスの管理、セキュリティ対策、クラウドサービスのアカウント管理など、情シス部門が対応すべき業務量は年々増加しています。

特に、Microsoft 365をはじめ複数のクラウドサービスを業務で利用するケースが増えたことで、それぞれのサービスごとにログイン情報を管理する必要が生じ、パスワード管理が煩雑化しています。

そのため、従業員からパスワード忘れやアカウントロックに関する問い合わせが頻発し、アカウント管理にかかる情シス部門の負担がますます重くなっているのが現状です。

4.Entra IDの導入メリット

Microsoft Entra IDを導入するメリットとしては、次の4つが挙げられます。

- 従業員の業務効率化につながる

- セキュリティ強化につながる

- 管理負担とコスト削減につながる

- 他サービスとの連携に強い

従業員の業務効率化につながる

Microsoft Entra IDには「シングルサインオン(SSO)」の機能があり、、Microsoft 365をはじめとする各種クラウドサービスや多くのSaaSアプリケーションに対して、1回のログインだけでスムーズにアクセスできるようになります。

サービスごとに個別でIDやパスワードを管理する手間が省けるため、従業員は煩雑なパスワード管理から解放され、業務効率の向上や利便性アップにつながる点が大きなメリットの1つです。

さらに、Entra IDはパスワードの入力自体が不要となる「パスワードレス認証」にも対応しており、専用の認証アプリやセキュリティキーを活用することで、パスワード漏えいのリスクを大幅に低減し、より安全かつスムーズなログインを実現できます。

セキュリティ強化につながる

サイバー攻撃が高度化する昨今、従来のID・パスワードによる認証方法だけでは、不正アクセスを完全に防ぐことは難しくなっています。

Microsoft Entra IDでは、多要素認証(MFA)や条件付きアクセスポリシーを柔軟に設定することができ、ユーザーの属性やアクセス元の場所、使用デバイス、アプリケーションの種類、リスクレベルなどに応じて、きめ細かなアクセス制御を行えます。

また、企業規模を問わず強固なセキュリティを維持できる点も、Microsoft Entra IDの大きな魅力の1つです。

Entra IDには、最新の脅威情報やAIによる機械学習を活用したリスク検知機能が備わっており、疑わしいログイン試行やアカウント乗っ取りの兆候が検知された場合には、自動的にアクセスを制限する仕組みも提供されています。

管理負担とコスト削減につながる

Microsoft Entra IDはクラウドベースで提供されるID管理サービスのため、自社でサーバーを構築・運用する必要がなく、初期費用や保守コストを大幅に抑えられる点が大きなメリットです。

必要な機能だけを利用できるサブスクリプション型の料金体系により、無駄なコストが発生しにくい点も魅力の1つと言えます。

さらに、オンプレミスのActive Directory(AD)とも連携できるため、クラウドとオンプレミスのアカウントやリソースを一元的に管理でき、インフラの維持管理にかかる手間やコストの削減にもつなげられます。

「セルフパスワードリセット機能」など、トラブルがあってもユーザー自身で対処できる仕組みが備わっている点も注目すべきポイントです。

もしパスワードを忘れたりアカウントがロックされた場合でも、画面の指示に従ってユーザーが自力で再設定できるため、情シス部門への問い合わせが減少し、管理者が個別に対応する手間や負担を大幅に軽減できます。

他サービスとの連携に強い

Microsoft Entra IDは、Microsoft製品との高い親和性はもちろん、AWSやGoogle Cloud Platform(GCP)、Salesforce、Boxなどの各種クラウドサービスと簡単に連携できる点も強みです。

例えば、AWSのアクセス権限管理サービス「IAM」とEntra IDを連携させることで、ユーザーはMicrosoft 365の認証情報を使い、AWSコンソールにシングルサインオン(SSO)で簡単にアクセスできるようになります。

設定はGUIベースで直感的に行えるため、専門的な知識がなくても導入・運用がスムーズです。

Microsoft Azureとの高い親和性はそのままに、他社クラウドやSaaSとの柔軟な連携を通じて、より統合的な認証基盤を構築できます。

5.Entra IDの機能一覧

Microsoft Entra IDで利用できる主な機能は次の通りです。

- ユーザー&グループ管理

- シングルサインオン(SSO)

- 多要素認証(MFA)

- 条件付きアクセス

- ID保護

- 特権ID管理(PIM)

- ユーザーセルフサービス

- クラウドサービスアカウントの一元管理

- 監査ログ・分析レポート

- デバイス管理(Intune連携)

- オンプレミスActive Directoryとの連携

ただし、契約しているEntra IDのプランにより、利用できる機能はそれぞれ異なります。

(詳しくは後述)

ユーザー&グループ管理

Microsoft Entra IDでは、ユーザーやグループの作成・削除、属性管理、アクセス権の付与・はく奪といった操作を一元的に管理できます。

ユーザーIDが作成されてから不要になり削除されるまでの一連の管理プロセス(IDライフサイクル)を通じて、セキュリティと運用効率の両立を実現できる点が大きな特徴です。

Entra IDでは、ユーザーが所属する部署や役職などの基本情報を登録・管理できるほか、入退社や人事異動に伴うアクセス権の変更も、個別対応ではなくグループ単位で一括管理できるため、人的ミスを防ぎながら管理者の運用負担も軽減します。

Entra IDで実施できる代表的なユーザー管理タスクは次の通りです。

- ユーザーのプロビジョニング:アカウントの作成・更新・削除を自動/手動で実行

- グループ管理:グループ単位でのアクセス制御や権限管理が可能

- アクセス権レビュー:定期的にユーザーのアクセス権を見直し、不要な権限を削除

シングルサインオン(SSO)

Microsoft Entra IDの主要な機能の1つが「シングルサインオン(SSO)」です。

一度ログインするだけで、Microsoft 365をはじめとする複数のクラウドサービスに追加認証なしでそのままアクセスできるようになり、業務スピードの向上やパスワード管理の簡素化、情シス部門におけるユーザーサポート負担の軽減などが期待できます。

ユーザーにとってのメリット

- ログインは最初の一度だけ

複数のサービスごとに毎回パスワードを入力する必要がなくなり、作業がスムーズに

- ID・パスワードの管理がシンプルに

覚えるべきパスワードの数が減るので、パスワードの使い回しや紛失のリスクも軽減

管理者にとってのメリット

- パスワード忘れ・リセット対応が激減

「セルフパスワードリセット機能」と組み合わせれば、サポート対応の手間が大幅に減少

- 複数のサービスをまとめて管理

IDやアクセス権限の一元管理により、人事異動や退職時の対応も効率化

なお、Entra IDは、Microsoft 製品に限らずSalesforce、Adobe Creative Cloud、Zoom、Box、AWS、Google Cloud Platform(GCP)など、幅広いクラウドサービスと柔軟に連携が可能です。

多要素認証(MFA)

ID・パスワードだけの認証では、パスワードの推測や漏えいによる不正アクセスのリスクが高く、セキュリティ対策としては不十分です。

Microsoft Entra IDでは、「知識情報(例:パスワード)」「所持情報(例:スマートフォン)」「生体情報(例:顔や指紋)」の中から異なる要素を2つ以上組み合わせて認証を行う「多要素認証(MFA)」の機能を活用し、強固なセキュリティを実現します。

これにより、万が一パスワードが漏れたとしても、もう1つの認証要素が突破されない限り、不正ログインを防ぐことができます。

【Microsoft Entra IDで使える多要素認証の例】

- Microsoft Authenticatorアプリ(顔認証・指紋認証・PINコード)

- Windows Hello for Business(顔認証・指紋認証・PINコード)

- FIDO2セキュリティキー(物理キーによる認証)

- SMSや音声通話での確認コード

- ワンタイムパスワード(OTP)

このうち、Microsoft AuthenticatorアプリやWindows Hello for Business、FIDO2セキュリティキーを使った認証では、パスワードを使わずにログインできる「パスワードレス認証」にも対応しています。

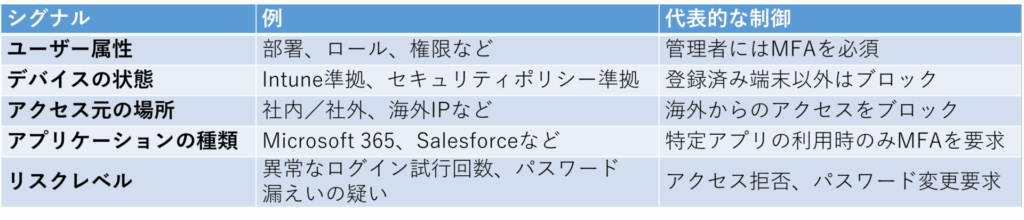

条件付きアクセス

Microsoft Entra IDには、ユーザーの属性やデバイスの状態、アクセス元の場所など、あらかじめ設定しておいた条件に基づいて、Microsoft 365をはじめとする各種クラウドサービスへのアクセスを自動的に制御する「条件付きアクセス」という機能が備わっています。

簡単に言えば、「特定の条件を満たす場合のみアクセスを許可/拒否する」仕組みで、条件によってアクセスの可否を柔軟に制御できるのが特徴です。

「誰が・どこから・どの端末で」アクセスしようとしているかをリアルタイムで判定し、最小限の手間で最適なセキュリティを実現できます。

条件付きアクセスでは、さまざまな「シグナル(判断材料)」を組み合わせて、クラウドサービスへのアクセスを制御するルール(ポリシー)を設定します。

【シナリオ例】

- 管理者や外部ユーザーには必ず多要素認証(MFA)を要求

- 社外からのアクセス時には必ずMFAを要求

- 会社支給デバイスからのアクセスのみ許可

- MacOSからは特定アプリケーションの利用を禁止

- 不審な動きが検知されたユーザーは即アクセスを遮断

クラウドサービスの利用が当たり前となり、誰もがどこからでも簡単にアクセスできる環境となった現在、条件付きアクセスは「信頼できるユーザーやデバイス、場所からのみアクセスを許可する」というゼロトラストの考え方に基づく機能として注目されています。

ID保護

Microsoft Entra IDには、「ID保護(ID Protection)」というセキュリティ機能があり、ユーザーのサインインやアカウントの挙動を監視し、IDの乗っ取りや不正アクセスといったリスクをリアルタイムで検出・対処できます。

AIの機械学習により、ユーザーの通常の行動パターンを学習し、「いつもと異なる場所やデバイスからのアクセス」「漏えいしたパスワードの使用」など、疑わしいサインインや異常なアクティビティを自動で検出します。

先述した「条件付きアクセスポリシー」と連携すれば、リスクが検出された際には次のような対応を自動的に実行できます。

- 不審なサインインがあった場合:多要素認証(MFA)を要求

- ID乗っ取りの可能性が高いと判断された場合:ユーザーにパスワードの変更を強制

- リスクが一定レベルを超えた場合:アクセス自体をブロック

さらに、ID保護には管理者向けのレポート機能も充実しており、リスクのあるユーザーの一覧、サインインの履歴、検出されたリスクの詳細などを一元的に確認できます。

特権ID管理(PIM)

Microsoft Entra IDの「特権ID管理(PIM:Privileged Identity Management)」機能は、特定のユーザーに対して、必要なタイミングと期間だけ一時的に特権アクセスを付与できる仕組みです。

例えば、「メンテナンス作業の2時間だけ権限を付与し、作業後は自動的に権限を削除」といった運用が行えます。

特権IDとは、システム設定の変更やデータベースの管理など、一般ユーザーでは実行できない特別な操作が可能な「高いレベルの権限」を持つアカウントのことです。

このIDが悪用されると、外部からの攻撃や内部不正、うっかりミスなどによって、重大なセキュリティ事故が発生する恐れがあります。

「特権ID管理」機能を活用して、「必要な人に・必要な時だけ・必要な範囲で」アクセス権を与え、常時特権を持つアカウントを減らすことで、リスクを大幅に軽減できます。

特権ID管理でできること

- 一時的な特権の付与

必要な時だけ管理者権限を付与 - 承認フローの設定

特権IDの利用には管理者の承認を必須化 - 有効期限の設定

一定期間を過ぎたら自動で権限を取り消し - アクセスの監視・記録

特権IDを使って「誰が・いつ・どのような操作を行ったか」をログで把握 - 不正利用の検知

不正アクセスや異常なアクティビティがあればアラートで通知

ユーザーセルフサービス

Microsoft Entra IDには、アカウントのパスワードを忘れてしまった場合でも、管理者に問い合わせることなく、ユーザー自身でパスワードリセットや設定変更ができる便利な「セルフサービス機能」が備わっています。

あらかじめ登録した電話番号や認証アプリなどを使って本人確認を行い、自分で安全にパスワードをリセットできるほか、多要素認証(MFA)の設定や変更、アカウントのログイン履歴の確認なども可能です。

ユーザー自身で対応できる仕組みの構築により、情シス部門への問い合わせ件数を大幅に削減できるだけでなく、ユーザーのセキュリティ意識向上にもつながります。

統合型の管理センター

Microsoft Entra IDでは、「Microsoft Entra管理センター」を通じて、さまざまなクラウドサービスのアカウントやアクセス権限を一元的に管理できます。

Microsoft 365のほかにも、Salesforce・Box・Google Workspace・ServiceNowといった他社のクラウドサービスにも対応しており、業務で使う主要なサービスのユーザー管理やアクセス制御を1つの画面で効率良く実施できます。

例えば、ある従業員が退職した際にEntra ID上で該当ユーザーを無効化すれば、連携している他のクラウドサービスへのアクセスも一括で停止されます。

これにより、管理の手間や対応漏れを防げるだけでなく、アカウント削除漏れによる情報漏えいのリスクも大幅に低減できます。

監査ログ・分析レポート

Microsoft Entra IDには、ユーザーのサインイン履歴や検出したリスクを記録・分析できる「監査ログ・レポート機能」も備わっています。

この機能により、日々のアクセス状況や異常な挙動を「見える化」し、セキュリティ上のリスクを早期に発見・対処できます。

- 監査ログの収集

ユーザーのサインイン履歴や管理画面の操作を詳細に記録 - リアルタイム監視とアラート

リスクの高い行動や不審なアクセスを即座に検知し、管理者にアラートを通知 - 詳細レポートの生成

アクセス権の割り当て状況や利用傾向、セキュリティイベントをまとめて可視化 - グラフでの可視化

直感的な画面でアクセスの傾向や変化を一目で把握

デバイス管理(Intune連携)

Microsoft Entra IDでは、同じくMicrosoftが提供するモバイルデバイス管理(MDM)ツール「Microsoft Intune」と連携し、Windows PC、Mac、iPhone、Androidスマートフォン、タブレットなど、社内外のさまざまなデバイスを一元的に管理できます。

リモートワークの普及により、従業員の個人所有デバイスを業務に活用する「BYOD(Bring Your Own Device)」も一般的となっていますが、Intuneを活用すれば、会社貸与の端末だけでなく、個人所有のデバイスも安全に管理が可能です。

Intuneの主な機能

- デバイス管理

万が一の紛失・盗難時でも、遠隔での画面ロックやデータ消去が可能 - アプリケーション管理

業務に不要・危険と判断されるアプリケーションの使用を制限 - セキュリティポリシーの適用

組織が定めたセキュリティルールを一括でデバイスに適用 - Windowsアップデートの管理

OSの更新状況を確認し、脆弱性の放置を防止 - 条件付きアクセス

Intuneに登録済みの安全なデバイスからのみ社内データへのアクセスを許可 - BYOD対応

個人用データには一切干渉せず、業務用データのみに企業のセキュリティポリシーを適用

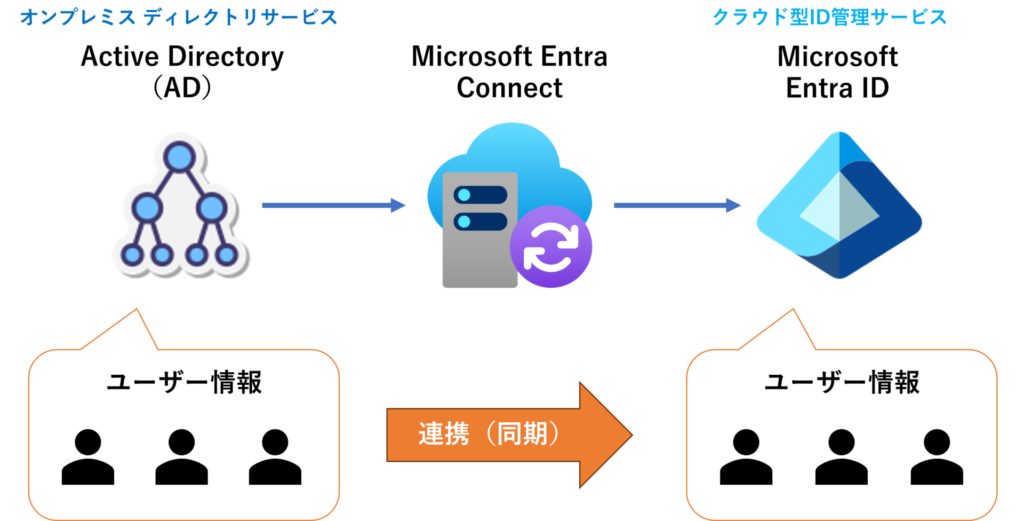

オンプレミスActive Directoryとの連携

すでにオンプレミスのActive Directory(AD)を利用している場合、クラウドサービスであるMicrosoft Entra IDへの完全移行のほかに、オンプレADとEntra IDを併用するハイブリッド環境を構築することもできます。

「従来のオンプレミスADをそのまま活かしつつ、クラウドの柔軟性やセキュリティ機能も取り入れたい」と考える企業にとっては、ハイブリッド環境は非常に有効な選択肢です。

この場合、2つのID基盤を別々に運用すると手間やミスが増えやすくなるため、オンプレADとEntra IDの連携(同期)による一元管理が重要になります。

連携の代表的な方法が無料ツール「Microsoft Entra Connect」の活用で、このツールを使えば、オンプレADのユーザーやグループ情報をEntra IDに同期し、1つのIDとパスワードでオンプレ・クラウド両方のシステムへシームレスにアクセスできるようになります。

ただし、Microsoft Entra Connectによる連携(同期)は、基本的に「オンプレミスAD→Entra ID」の一方向で行われ、オンプレミスADの情報がEntra IDの情報を上書きする形になります。

Entra ID側で直接編集した内容は、次回の同期時に上書きされて消えてしまう可能性があるため、運用開始にあたっては注意が必要です。

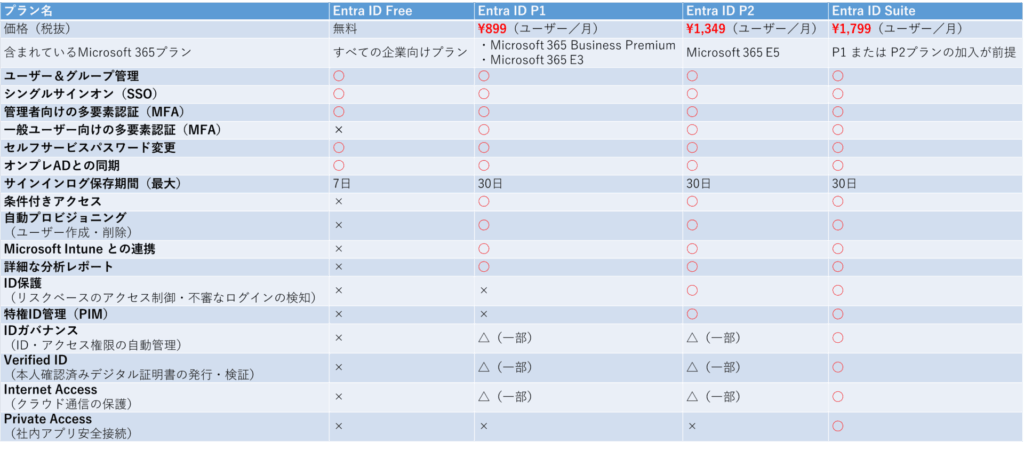

6.Entra IDの4つのプランと価格

Microsoft Entra IDのプランは、主に下記4種類に分かれています。

各プランの特徴について詳しく見ていきましょう。

- Microsoft Entra ID Free

- Microsoft Entra ID P1

- Microsoft Entra ID P2

- Microsoft Entra Suite

Microsoft Entra ID Free

Microsoft Entra ID Freeは、Microsoft 365やMicrosoft Azureを契約している場合、追加コストなしで利用できるプランです。

使える主な機能

- ユーザー&グループ管理

- シングルサインオン(SSO)

- 管理者アカウント向けの多要素認証(MFA)

- セルフサービスパスワード変更

- オンプレミスActive Directory(AD)とのハイブリッド連携

- 基本的な分析レポート

- サインインログ(最大7日分)の保存

特徴

- Microsoft 365やAzure の契約に自動で付属

- 小規模な組織や基本的な認証管理のみを必要とするケースに向いている

- 条件付きアクセスやID保護などの高度なセキュリティ機能はなし

Microsoft Entra ID P1

Microsoft Entra ID P1は、1ユーザーあたり月額¥899(税抜)で利用できる有償プランで、Microsoft 365 Business PremiumやMicrosoft 365 E3プランに含まれています。

使える主な機能

- Freeプランのすべての機能

- 条件付きアクセス

- 一般ユーザー向けの多要素認証(電話/SMS/認証アプリなど)

- 自動プロビジョニング(ユーザーアカウントの作成・削除を自動で実行)

- Microsoft Intuneとの連携

- 詳細な分析レポート

- サインインログ(最大30日分)の保存

特徴

- Microsoft 365のBusiness PremiumまたはE3プランに含まれる

- BYOD、リモートワーク、クラウド利用が進んでおり、セキュリティ強化を図りたい中堅~大企業に最適

Microsoft Entra ID P2

Microsoft Entra ID P2は、1ユーザーあたり¥1,349(税抜)で利用できる有償プランで、Microsoft 365 E5プラン含まれています。

P1の機能に加え、さらに高度なセキュリティと管理機能を提供する上位プランです。

使える主な機能

- P1プランのすべての機能

- ID保護(リスクベースのアクセス制御や不審なログインの検出)

- 特権IDの管理(Privileged Identity Management)

特徴

- Microsoft 365 E5プランに含まれる

- 特権アカウントを持つ管理者の厳格な制御が可能

- 金融機関や上場企業など、高いセキュリティ要件が求められる企業に最適

Microsoft Entra ID Suite

Microsoft Entra Suiteは、1ユーザーあたり¥1,799(税抜)で利用できる有償プランで、Microsoft Entra製品群のうち、「ネットワークアクセス」「ID 保護」「ガバナンス」「本人確認」の各ソリューションを組み合わせたものです。

利用には、P1 / P2プランまたはP1 / P2プランを含むパッケージのサブスクリプション(Microsoft 365 Business Premium / E3 / E5)が必要です。

構成

- Microsoft Entra ID(P1またはP2)

- Microsoft Entra ID保護

ユーザーのサインインや行動を監視し、不審なアクセスやID乗っ取りなどの兆候を検知・対処 - Microsoft Entra IDガバナンス

アクセス権の割り当て・見直し・不要な権限の削除など、IDライフサイクルの管理を自動化 - Microsoft Entra Verified ID

本人確認済みのデジタル証明書を発行し、他システムや取引先へ安全に提示 - Microsoft Entra Internet Access

インターネット経由でアクセスするクラウドアプリ(例:Microsoft 365など)への通信を保護し、不正な接続や情報漏えいを防止 - Microsoft Entra Private Access

社外から社内アプリケーションにアクセスする際、VPNを使わずに安全に接続できる仕組み

特徴

- ユーザー管理、SSO、MFA、アクセス制御、リスク検知など、Entra IDを中心とした包括的なセキュリティ対策を実現

- ゼロトラストセキュリティの実現や、ID・アクセス管理の完全な自動化を目指す企業に最適

【Entra IDプラン別】機能・価格一覧表

「機能の違いが分かりづらい・・・」

「どのプランを選べばいいか迷う・・・」

という方に向けて、Microsoft Entra IDのプラン別に、価格や機能、導入に向いている企業が一目で分かる一覧表を作成しました。

自社に合ったプラン選びにぜひご活用ください。

こんな企業におすすめ

■Microsoft Entra ID Free

- Microsoft 365やAzureを契約している企業

- 比較的小規模で、基本的な認証・ユーザー管理のみを必要としている企業

■Microsoft Entra ID P1

- リモートワークやBYOD、クラウド活用が進んでおり、セキュリティ強化を図りたい中堅~大企業

- 一般ユーザーにも多要素認証(MFA)を導入したい企業

- 条件付きアクセスやIntune連携を通じて、柔軟なアクセス制御を行いたい企業

■Microsoft Entra ID P2

- 金融機関や上場企業など、高度なセキュリティ水準を求められる企業

- リスクベースのアクセス制御や不審なログイン検知を強化したい企業

- 特権アカウントの厳密な管理・制御が必要な企業

■Microsoft Entra ID Suite

- ゼロトラストセキュリティを包括的に導入・実現したい企業

- ID・アクセス管理とネットワークセキュリティを一元的に運用したい企業

- VPNなしでも安全に社外から社内システムやデータへアクセスしたい企業

- アクセス権の付与や定期的なレビュー、不要な権限の削除などを自動化し、管理の効率化を図りたい企業

- 社外とのやり取りにおいて、信頼性の高い本人確認や認証を実現したい企業

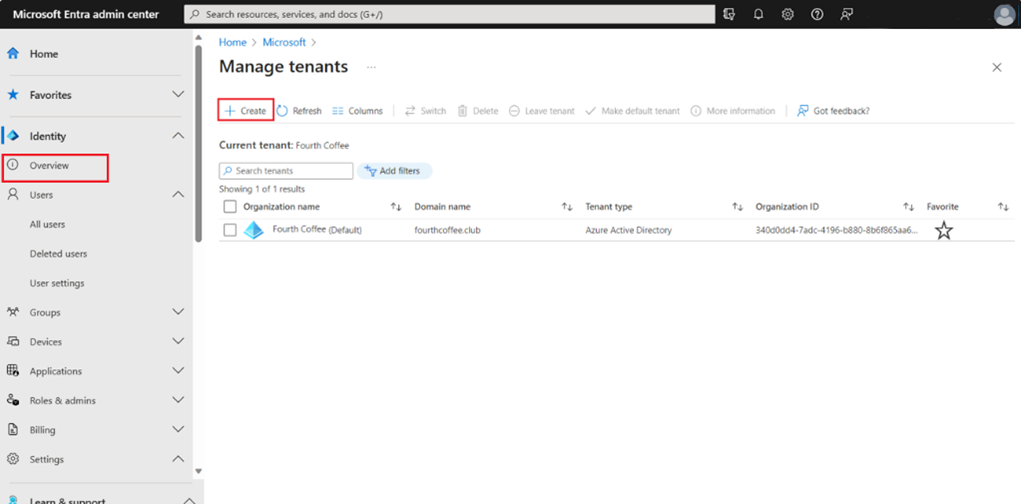

7.Entra IDの登録プロセス

Microsoft Entra IDでの基本的な登録の流れは次のようになります。

- テナントを作成

- ユーザーを作成

- ライセンスを適用

- デバイスのEntra ID参加を許可

- クライアントPCからEntra IDに参加

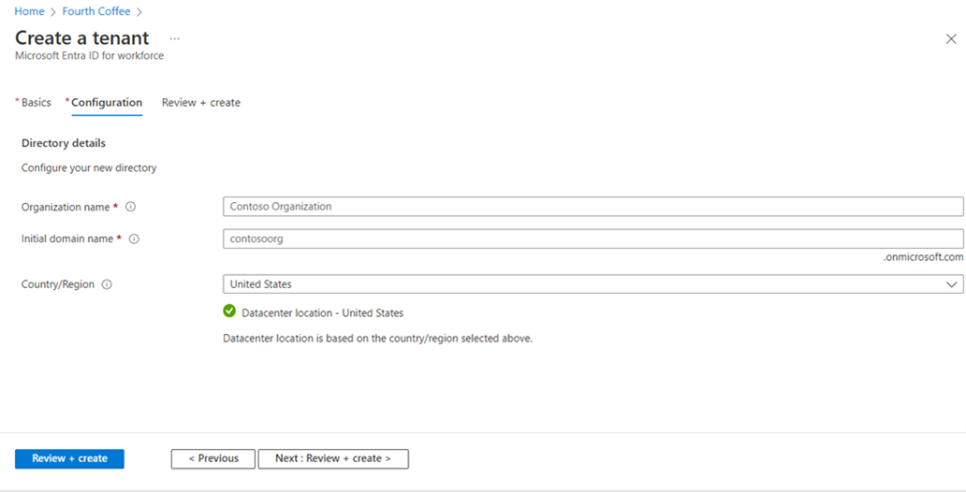

テナントを作成

①Azureポータルにサインイン

②左側のメニューから「Microsoft Entra ID」を選択

③「Entra ID>概要>テナントを管理」に移動し、新しいテナントを作成

④手順に従い、「組織名」「ドメイン名」「目的の国/地域」を入力・選択し、最後に左下の「Review+Create」ボタンをクリック

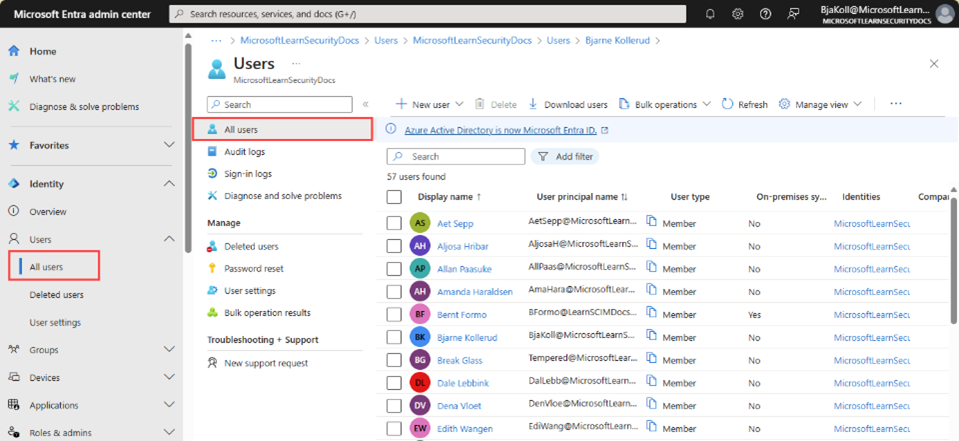

ユーザーを作成

①Microsoft Entra管理センターにユーザー管理者以上でサインイン

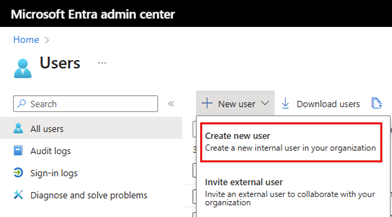

②「ID>ユーザー>すべてのユーザー」に移動

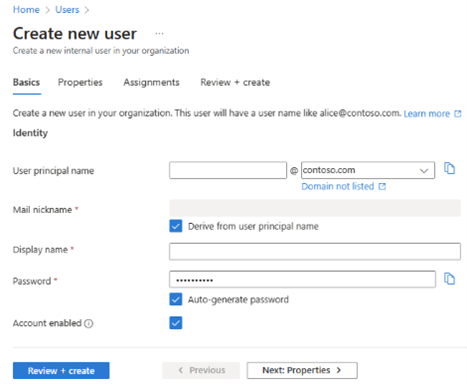

③「新しいユーザー>新しいユーザーの作成」を選択

④手順に従い、「新しいユーザー」に必要な情報を入力

⑤入力・選択した情報を確認し、左下の「Review+Create」ボタンをクリック

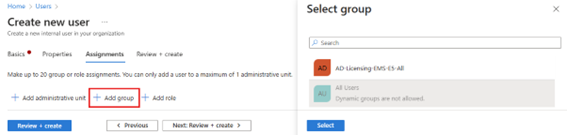

⑥なお、「Review+Create」ボタンのクリック前に「次へ:プロパティ」を選択すると、作成したユーザーのグループ追加や権限の追加が可能

※これらのプロパティは、ユーザーの作成後でも追加&更新できる

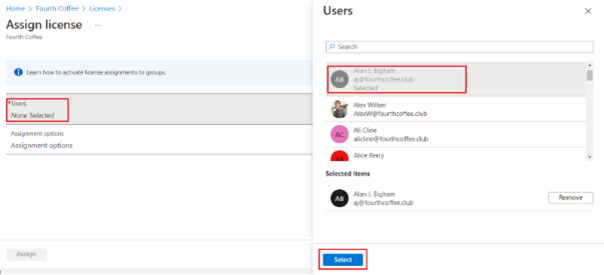

ライセンスを適用

①ライセンス管理者の権限でMicrosoft Entra管理センターにサインイン

②「ID>課金>ライセンス」を参照

③ユーザーに割り当てる「ライセンス・プラン名」を選択

④プランを選択したら「割り当て」をクリック

⑤割り当てページで 「ユーザーとグループ」 を選択し、ライセンスを割り当てるユーザーを検索・選択

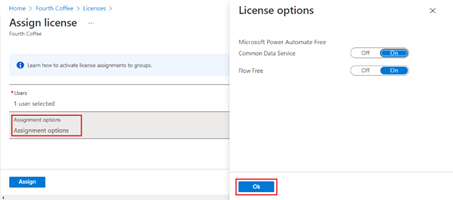

⑥「割り当てオプション」から、適切なライセンスオプションをオンにしていることを確認し、「OK」をクリック

デバイスのEntra ID参加を許可

①Azureポータルにサインインし、「Microsoft Entra ID」を選択

②「概要」画面の左側のウィンドウの「管理」で、「デバイス」を選択

③デバイス |「概要」画面左側のウィンドウの「管理」で、「デバイス設定」を選択

④デバイス |「デバイスの設定」画面が開き、「ユーザーはデバイスをMicrosoft Entraに参加させることができます」で、「すべて」または「選択済み」を選択

⑤デバイス |「概要」画面で、設定を変更した場合は「保存」をクリック

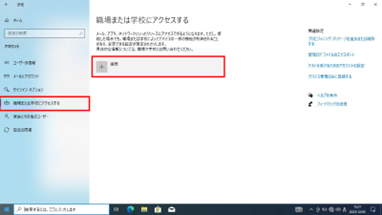

クライアントPCからEntra IDに参加

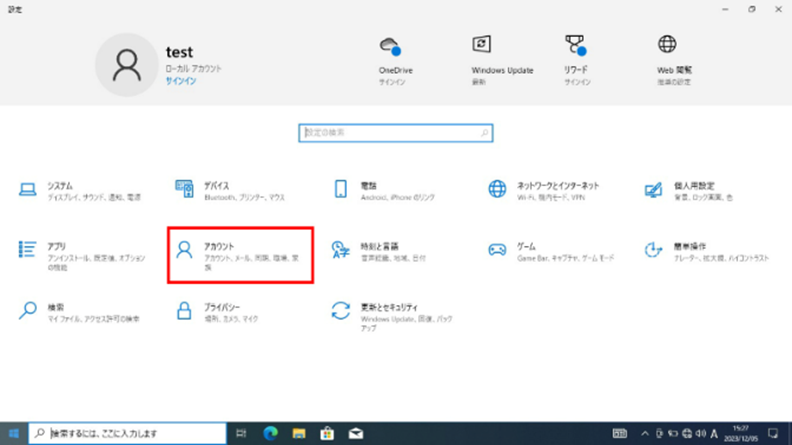

①「設定」画面を開く

ローカルアカウントでサインインしている状態で、「スタートメニュー>設定(歯車)」をクリック

②「アカウント」画面を開く

「設定」画面から「アカウント」をクリック

③「接続」を追加

「アカウント」画面の左メニューから「職場または学校にアクセスする」を選択し、「+接続」をクリック

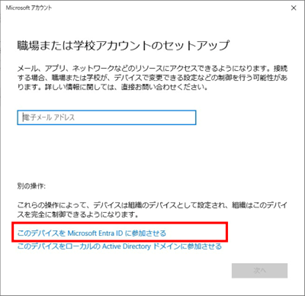

④Entra IDに参加

「このデバイスを Microsoft Entra ID に参加させる」をクリック

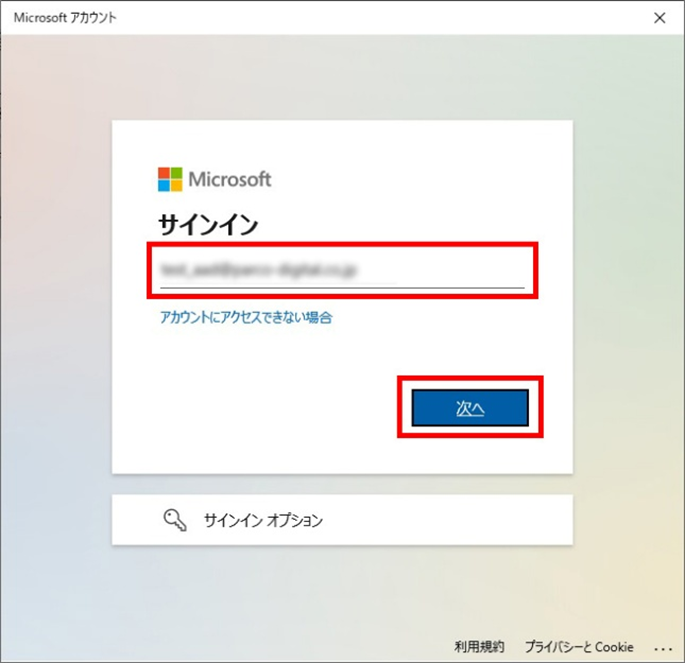

⑤サインイン

ユーザー名(○○@△△.co.jp)を入力し、「次へ」をクリック

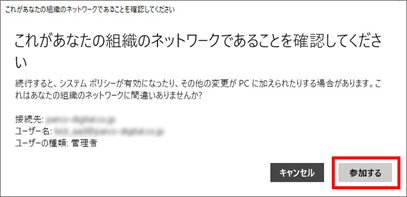

⑥参加確認

接続先やユーザー名が正しいことを確認し、「参加する」をクリック

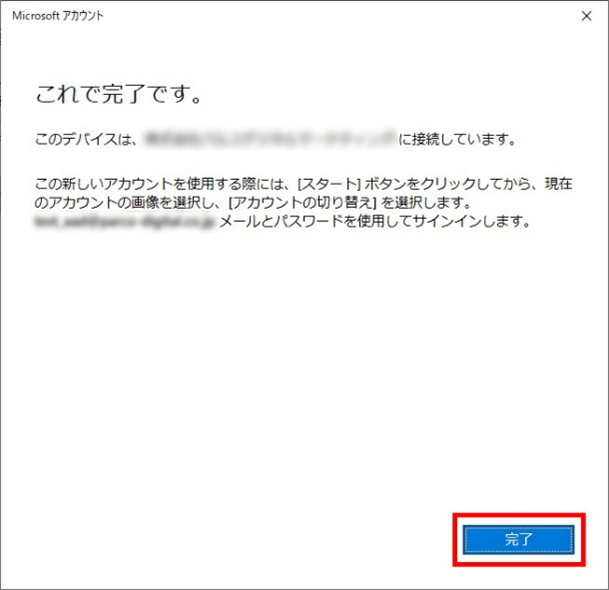

⑦Entra ID参加完了

「完了」ボタンをクリック

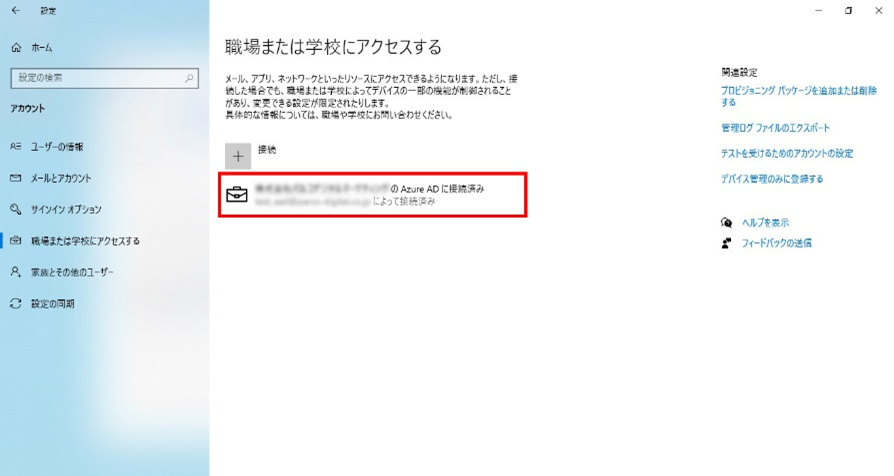

⑧Entra ID参加確認

「職場または学校にアクセスする」画面で、「〇〇のAzure ADに接続済み」と表示されていたら、クライアントPCがEntra IDに参加している状態

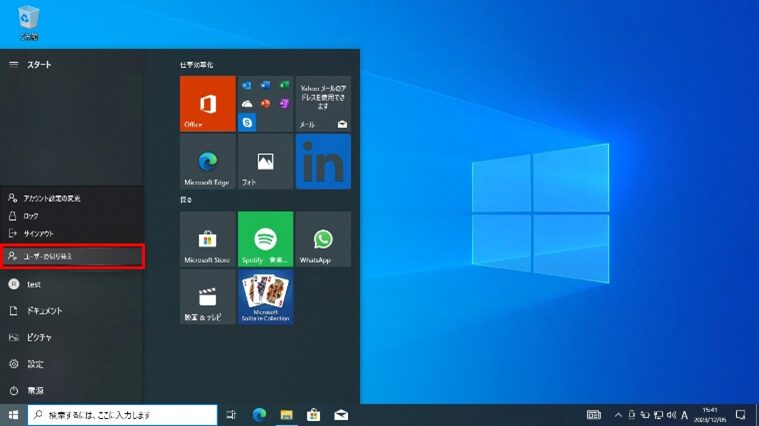

⑨アカウントの切り替え

「スタートメニュー>アカウント名>ユーザーの切り替え」より、ローカルアカウントからEntra IDのユーザーアカウントにサインインし直せば、Entra IDの参加は完了

8.Entra IDの導入を考える上でのポイント

Microsoft Entra IDを導入する際に注意したい点としては、次の5つが挙げられます。

- サービス停止リスクの存在

- 導入によるユーザー環境への影響

- 自社に合った適切なライセンス選定

- ハイブリッド同期設計の十分な検証

- 条件付きアクセスポリシーの柔軟な設計

サービス停止リスクの存在

Microsoft Entra IDはクラウドサービスのため、Microsoft側で障害が発生すると、社内外のあらゆるサービスにサインインできなくなる可能性があります。

特に、Entra IDを認証基盤として全面的に利用している場合、業務全体がストップしてしまうリスクも否めません。

「クラウドだから安心」と過信せず、特に重要な業務アプリケーションについては、別経路での認証や緊急アクセス手段の検討など、障害を想定した備えをしておくことが重要です。

対策ポイント

- 障害発生時の対応手順をあらかじめ整備しておく

例:関係者への連絡フロー、緊急時の一時的なアクセス手段の確保など

- 可用性を考慮したシステム設計を行う

冗長構成やフェイルオーバー構成、複数リージョンの活用などで、障害の影響を最小限に抑える

- クラウド依存度を見直し、代替手段を用意する

重要なアプリケーションについては、オンプレミスADなど別の認証基盤を併用できる構成を検討

- 稼働状況の監視と復旧対応プロセスを事前に確立する

Entra IDの状態を常時監視し、障害発生時に即時対応できるよう通知・復旧の流れを準備

導入によるユーザー環境への影響

Microsoft Entra IDで多要素認証(MFA)やパスワードレス認証といった新たな認証手順を導入すると、従来の操作方法との違いに戸惑うユーザーが出やすく、一時的に情シス部門への問い合わせが増加する傾向にあります。

特に導入初期フェーズでは、業務への影響を最小限に抑えるためにも、ユーザー側への丁寧なサポートが欠かせません。

対策ポイント

- マニュアル・FAQの整備

よくある質問や操作手順を事前にドキュメント化し、ポータルサイトなどで周知

- 事前アナウンスと説明会の実施

導入前に全社向けの説明会や部署別の利用ガイダンスを実施し、社内浸透を図る

- ITサポート体制の強化(期間限定)

問い合わせ件数の増加を想定し、導入初期は対応人員や受付時間を一時的に拡充

自社に合った適切なライセンス選定

Microsoft Entra IDでは、基本機能を提供するFreeプランから、高度なセキュリティ機能やIDガバナンス機能を含む有料のP1/P2プランまで、機能に応じた複数のライセンス形態が用意されています。

Freeプランでも、ユーザー管理やシングルサインオン(SSO)などの基本的な機能は利用できますが、条件付きアクセスや一般ユーザー向けの多要素認証(MFA)、詳細なレポート機能といった高度なセキュリティ機能は、有料プラン(P1/P2)でのみ利用できます。

中でも、特権ID管理(PIM)やリスクベースのアクセス制御など、より厳格なセキュリティ対策を求める場合は、最上位のP2ライセンスが必要となります。

ライセンス検討時のチェックポイント

- どこまでのセキュリティが必要か?

多要素認証(MFA)だけで十分なのか、リスクベースのアクセス制御まで必要なのかによって、選ぶべきプランが変わる

- 外部ユーザーとのコラボレーションはあるか?

社外ユーザーと安全に情報共有やアクセス管理を行う必要がある場合は、P1以上のプランが推奨される

- コストと機能のバランスを確認する

利用人数、業務内容、セキュリティ要件に応じて、コストとのバランスを見ながら自社に合った最適なプランを選定する

ハイブリッド同期設計の十分な検証

企業によっては、オンプレミスのActive Directory(AD)を引き続き利用しながら、Microsoft 365など一部のクラウドサービスを導入しているケースもあるでしょう。

このようなハイブリッド環境では、オンプレADとMicrosoft Entra IDを連携(同期)させることで、一貫したユーザー管理を実現できます。

特に、無料ツールの「Microsoft Entra Connect」を活用すれば、「オンプレAD→Entra ID」の方向でユーザー情報を同期し、1つのIDとパスワードでオンプレ・クラウド両方のシステムへシームレスにアクセスできるようになります。

ただし、連携設計においては、同期の競合や運用トラブルを避けるためにも、既存のAD構成やネットワーク帯域などを考慮した上で、十分な事前検証を行うことが重要です。

条件付きアクセスポリシーの柔軟な設計

多要素認証(MFA)と条件付きアクセスは、Microsoft Entra IDを導入する最大のメリットの1つです。

ただし、すべてのユーザーに一律でMFAを強制すると、使い勝手が悪化して業務に支障が出るなど、運用が形骸化する恐れもあります。

そのため、「社内からはパスワードだけでログインできるが、社外からは必ずMFAを求める」といったように、柔軟な条件付きアクセスポリシーを設定すると効果的です。

さらに、MDM(モバイルデバイス管理)ツールである「Microsoft Intune」との連携により、デバイスの準拠状況に応じたアクセス制御も可能になります。

「会社支給の端末ではMFAを免除し、個人端末ではMFAを必須にする」など、ユーザーが利用するデバイスの状態を判断材料として、利便性とセキュリティのバランスを最適化できます。

導入前には、自社の利用シーンや業務フローに合わせて、条件付きアクセスのシナリオを十分に検討することが重要です。

9.まとめ

いかがでしたでしょうか?

Microsoft Entra IDは、「いかなるアクセスも信頼せず、常に検証する」というゼロトラストの考え方を取り入れており、強力な多要素認証(MFA)やシングルサインオン(SSO)、条件付きアクセスなどの機能を通じて、高度なセキュリティ対策を実現できます。

ただし、それぞれのプランで利用できる機能には大きな差があるため、コストとのバランスを考慮しながら、自社のニーズや環境に合った適切なプランを選ぶことが重要です。

なお、Entra IDの導入に際して不安を感じている企業様は、ぜひお気軽に当社へご相談ください。

当社コンピュータマネジメントでは、超上流のシステム企画・要件定義から、下流工程のシステム運用・保守、インフラ構築、セキュリティ対策まで幅広くサポートする「情シス支援サービス ION」を提供しております。

「結局どのプランを選べばいいか分からない・・・」

「多要素認証(MFA)や条件付きアクセスの設定が難しそう・・・」

「オンプレADとの連携が上手くいくか不安・・・」

「障害発生時など、いざという時の対応体制が整っていない・・・」

など、Entra IDの導入支援はもちろん、お客様の状況に合わせたセキュリティ対策のご提案、優先順位付け、設定作業、社内向けマニュアルの作成まで、幅広くサポートいたします。

デザイン系を除き、IT関連のあらゆる業務に対応可能ですので、ITまわりで何かお困りごとがございましたら、ぜひお気軽にご相談ください。

お電話・FAXでのお問い合わせはこちら

03-5828-7501

03-5830-2910

【受付時間】平日 9:00~18:00

フォームでのお問い合わせはこちら

この記事を書いた人

Y.M(マーケティング室)

2020年に株式会社コンピュータマネジメントに新卒入社。

CPサイトのリニューアルに携わりつつ、会社としては初のブログを創設した。

現在は「情シス支援」をテーマに、月3本ペースでブログ更新を継続中。