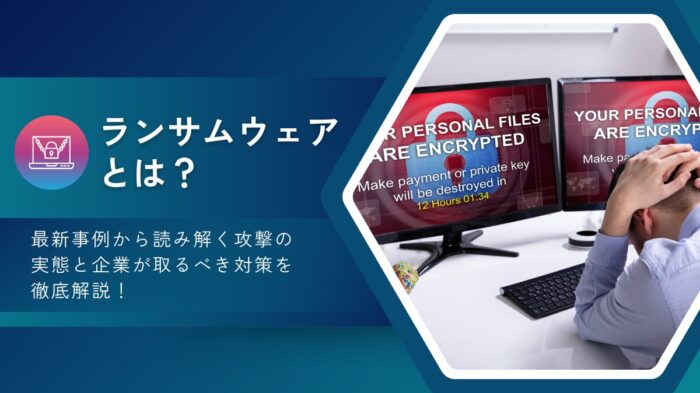

PCやサーバー内のデータを暗号化し、使用できない状態にしたうえで、その復元と引き換えに身代金を要求する「ランサムウェア攻撃」は、今や世界中で猛威を振るっており、その脅威はとどまるところを知りません。

2025年には、国内大手のアサヒグループホールディングスとアスクル株式会社が相次いでランサムウェア攻撃を受け、受注・出荷システムの全面停止や個人情報の漏えいなど、事業継続に深刻な影響を及ぼす被害が発生しました。

特にアスクル社では、被害は自社内にとどまらず、物流を介してサプライチェーン全体へと波及しています。

今回は、こうした最新の被害事例を踏まえ、近年のランサムウェア攻撃にどのような傾向が見られるのかを整理するとともに、企業として取り組むべき予防策から、万が一感染した場合の対処方法までを分かりやすく解説します。

最新の事例から得られる教訓を参考に、組織としての対策を改めて見直し、セキュリティ強化に向けたヒントを掴みましょう。

目次

1.ランサムウェアとは?

ランサムウェアとは、「身代金(Ransom)」と「ソフトウェア(Software)」を組み合わせた造語で、感染したPCやサーバー、スマートフォンなどのデータを暗号化し、使用不能にしたうえで、復旧と引き換えに金銭を要求するマルウェア(不正プログラム)の一種です。

ランサムウェアに感染すると、端末内のファイルが勝手に暗号化されたり、画面がロックされるなどして、業務に必要なデータへアクセスできなくなります。

その際、「復元のためには身代金の支払いが必要である」という旨のメッセージや、攻撃者への連絡先が画面上に表示されます。

しかし、仮に身代金を支払ったとしても、データが確実に復元される保証はありません。

復号キーが送られてこない、追加の金銭を要求されるなど、さらなる被害につながる恐れがあります。

近年のランサムウェアは、単にデータを暗号化するだけでなく、事前に盗み出した機密情報を人質に取り、「公開されたくなければ金銭を支払え」と脅迫する「暴露型・二重恐喝型」と呼ばれる手口が主流になっています。

そのほか、身代金の支払いには追跡が困難な仮想通貨(ビットコインなど)が利用されたり、攻撃ツールをサービスとして提供する「RaaS(ラース:Ransomware as a Service)」の登場により、高度な専門知識がなくても攻撃を実行できる環境が整いつつあります。

犯罪者にとってますます有利な状況が生まれていることで、ランサムウェアの被害は企業規模を問わず急速に拡大しています。

ランサムウェア攻撃の目的

ランサムウェアを用いたサイバー攻撃の最大の目的は、金銭的な利益の獲得です。

攻撃者は、企業や個人などが保有する重要なデータを暗号化し、その復元と引き換えに身代金を要求します。

特に企業では、業務に不可欠なデータやシステムが使用不能になると業務停止に直結し、大きな経済的損失が発生します。

そのため、早期復旧を優先し、身代金の支払いを検討せざるを得ない状況に追い込まれるケースも少なくありません。

なお、ランサムウェアの利用目的は、必ずしも身代金の要求だけにとどまりません。

企業や国家機関、社会インフラを標的として、政治的・社会的混乱を引き起こすことを目的とする攻撃も存在します。

さらに、盗み出した個人情報や企業秘密をダークウェブ上で売買し、継続的な利益を得る手段として悪用されるケースもあります。

ランサムウェアに感染した場合の影響

ランサムウェアに感染すると、データの暗号化にとどまらず、企業活動そのものに深刻な影響を及ぼします。

業務システムや端末が使用不能になることで、受発注や製造、サービス提供などが停止し、大きな機会損失や経済的損害が発生します。

復旧にあたっては、専門業者への対応やシステムの再構築が必要となり、多額のコストと時間を要するケースも少なくありません。

さらに近年では、暗号化に加えて事前に窃取した情報を公開すると脅す「二重恐喝」の攻撃が一般化しており、情報漏えいによる社会的信用の低下という二次被害のリスクも高まっています。

顧客情報や取引先データが流出した場合、企業のブランド価値が損なわれるだけでなく、取引停止に追い込まれたり、損害賠償などの法的責任を問われる可能性もあります。

ランサムウェア被害は、業務停止・金銭的損失・情報漏えい・信頼の喪失といった多方面にわたる悪影響をもたらすことから、情報システム部門だけの問題ではなく、経営課題として認識すべき重大なリスクといえるでしょう。

2.ランサムウェア被害の現状

IPA(情報処理推進機構)が公表した「情報セキュリティ10大脅威 2025」では、組織向け脅威の第1位に「ランサムウェア攻撃による被害」が選ばれました。

10年連続で選出され、2021年以降は5年連続で首位をキープしていることから、企業を取り巻くサイバーリスクの中でも、ランサムウェア攻撃は依然として最も警戒すべき脅威であるといえるでしょう。

また、警察庁が公表した「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、近年のランサムウェア攻撃に関して次のような傾向が示されています。

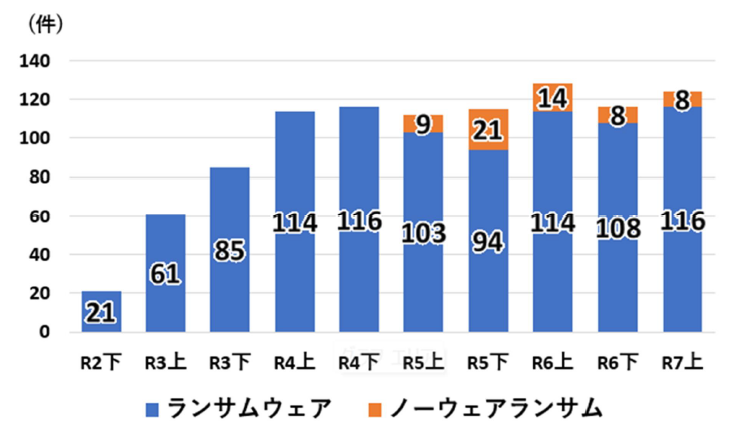

■被害件数は高水準で推移

2025年上半期に報告されたランサムウェア被害件数は116件にのぼり、半期の件数としては2022年下半期と並び過去最多となりました。

ランサムウェアは一時的な流行ではなく、長期にわたって高いリスクが継続していることがうかがえます。

■中小企業が主なターゲットに

被害組織の内訳を見ると、約3分の2(77件)が中小企業となっており、件数・割合ともに過去最多となりました。業種別では、前年に引き続き製造業が最多を占めています。

背景としては、RaaS(Ransomware as a Service)の普及によって、高度な技術や専門知識を持たない者でも簡単にランサムウェア攻撃を実行できるようになり、結果としてセキュリティ対策が比較的手薄な中小企業の被害増加につながっていると考えられます。

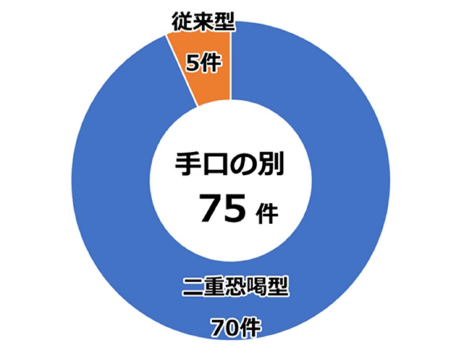

■二重恐喝型の攻撃が一般化

データを暗号化するだけでなく、事前に情報を窃取したうえで、「身代金を支払わなければデータを公開する」と対価を要求する二重恐喝型の被害も多く見られました。

実際に、ランサムウェア攻撃によって流出したと見られる事業者の個人情報や財務データが、ダークウェブ上のリークサイトに掲載される事例も多数確認されています。

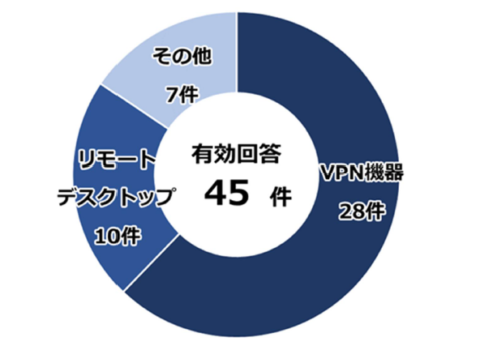

■侵入経路はリモート環境の脆弱性が主原因

侵入経路としては、VPN機器やリモートデスクトップが全体の8割以上を占めています。

安易で推測されやすいID・パスワードを使用していたケースや、不要なアカウントが放置されていたケースなど、人的ミスや設定不備が侵入の隙を与える大きな要因となっています。

■復旧に要する期間・費用が増加

ランサムウェア被害では、復旧期間が長引くほど調査・復旧費用も増加する傾向にありますが、近年はその長期化・高額化がより顕著になっています。

前年と比較すると、復旧までに1週間以上を要したケースは49%→53%、調査・復旧費用が1,000万円を超えたケースは50%→59%に増加しました。

中小企業の被害が相次ぐ中、復旧や対応にかかるコストも増加しており、経営に大きな打撃を与えています。

ランサムウェア被害の最新事例

2025年秋には、日本を代表する大企業であるアサヒグループホールディングスとアスクル株式会社が、相次いでランサムウェア攻撃による被害を公表しました。

どちらも社会的インパクトが非常に大きく、特定非営利活動法人日本ネットワークセキュリティ協会(JNSA)が発表した「2025セキュリティ十大ニュース」の第1位に選出されるなど、国内でも象徴的なサイバーインシデントとなりました。

アサヒグループホールディングスの被害

事業内容:ビール、飲料、食品などの製造・販売を行う大手企業グループ。

【インシデント概要】

- 2025年9月29日に大規模なシステム障害が発生。

- ネットワーク内システムへのランサムウェア攻撃が原因。

- ロシア系ランサムウェアグループ「Qilin(キリン)」が犯行声明を出した。

【攻撃の進行経緯】

- 攻撃者は、被害が発覚する約10日前からグループ内のネットワークに侵入し、偵察活動を継続していた。

- 初期侵入時にネットワーク機器の脆弱性を悪用し、管理者権限を奪取。

→深夜や早朝等の業務時間外を狙い、複数サーバーへの侵入と偵察を約10日間にわたり繰り返していた。

- 9月29日午前7時頃にデータ暗号化が開始され、システム障害が顕在化。

【攻撃手法・侵入経路】

- 侵入経路や攻撃手法の詳細は非公表だが、既知の脆弱性が悪用された可能性が高い。

- 社内で導入されていたEDR(エンドポイント検知・対応ツール)では、完全に侵害を防げなかった。

【被害状況】

- 受注・出荷システムやコールセンターが停止し、業務が大幅に混乱。

- 工場での生産は通常どおり継続されたが、受注・出荷は約2ヵ月間にわたり手作業(Excel 等)での対応を余儀なくされた。

- 配送対応も通常とは異なる手配となり、物流面での遅延が発生。

- 顧客・従業員含む約191万件超の個人情報が漏えい。(クレジットカード情報は含まれていない)

【身代金要求への対応】

- アサヒ側は、攻撃者と一切接触しておらず、身代金も支払っていないと表明。

- 理由として、「支払っても復旧が保証されない」「支払いが公になれば、他の攻撃者からさらに狙われるリスクがある」「反社会的勢力に資金を渡すことは避けるべき」などが挙げられた。

【復旧対応】

- 約2ヵ月間にわたり、封じ込め対応・バックアップからの復旧・再発防止に向けたセキュリティ強化を進めてきた。

- バックアップは複数の媒体・複数の健全な状態で確保されていたが、システム構成の複雑さや安全性確認を優先した結果、復旧には約2ヵ月を要した。

アスクル株式会社の被害

事業内容:事務用品を中心とした通信販売(ASKUL・LOHACOなど)を展開。

【インシデント概要】

- 2025年10月19日に、ランサムウェア攻撃による大規模なシステム障害が発生。

- ロシア系ハッカー集団「RansomHouse(ランサムハウス)」が犯行声明を出した。

【侵入の概要】

- 攻撃者は、2025年6月頃に社内ネットワークへの侵入に成功し、その後約4ヵ月間にわたり内部で偵察活動を継続。

- 例外的に多要素認証(MFA)が適用されていなかった業務委託先アカウントのIDとパスワードが何らかの方法で漏えいし不正利用されたことで、ネットワーク内に侵入された可能性がある。

- 初期侵入後、攻撃者はEDR(エンドポイント検知・対応ツール)等の脆弱性対策ソフトを無効化したうえで、複数のサーバー間を移動。

- 必要な権限を奪取した後、ランサムウェアを複数サーバーに展開し、ファイル暗号化を一斉に実施。バックアップファイルの削除も同時に行われた。

【被害状況】

- 法人・個人向けの通販サービス(「ASKUL」「ソロエルアリーナ」「LOHACO」)において、受注・出荷業務が全面的に停止。

- 外部クラウドサービス上のお問い合わせ管理システムや、データセンター内の物流システムも侵害され、バックアップデータの暗号化や一部データの窃取・流出被害が発生。

- 顧客・従業員含む約74万件の個人情報が漏えい。(クレジットカード情報は含まれていない)

- アスクル経由の物流を利用していた無印良品(良品計画)やロフトのネット通販などでも支障が生じ、サプライチェーン全体に影響が拡大した。

【復旧対応】

- 10月下旬から出荷トライアルを開始し、法人向け通販サービス「ASKUL」や「ソロエルアリーナ」の本格復旧対応を最優先とした。

- 12月3日には、ASKUL Webサイトやソロエルアリーナ Webサイトでの注文受付を再開。

- 個人向け通販サービス「LOHACO」は、2026年1月に注文受付を再開した。

事例から見えてくる教訓

■ランサムウェア攻撃は、侵入後に周到な準備を経て実行される

両社とも、被害が表面化する数週間~数ヵ月前から社内ネットワークへの侵入が確認されており、アサヒグループでは発覚の約10日前、アスクル社では約4ヵ月も前から、攻撃者がネットワーク内で活動していたことが明らかになっています。

攻撃者は、侵入後すぐに暗号化を実行するのではなく、ネットワーク構成の把握や権限奪取、セキュリティ対策の無効化、バックアップやログの削除といった周到な準備を重ね、最も被害が大きくなるタイミングを狙って攻撃を実行します。

ランサムウェアは突発的な攻撃ではなく、段階的に進められる計画的な攻撃であり、侵入後にどれだけ早く異常に気付けるかが被害の大きさを左右します。

■EDRやバックアップがあっても「被害ゼロ」にはならない

両社はいずれもEDR(エンドポイント検知・対応ツール)を導入していましたが、攻撃者によって無効化され、被害を防ぐことはできませんでした。

また、バックアップの取得も行われてはいたものの、特にアスクル社では一部のバックアップデータが暗号化・削除され、使用不能になったことで復旧に時間を要しました。

攻撃者はEDRなどのセキュリティ製品やバックアップの存在を前提に行動しており、

- 「EDRを入れているから安全」

- 「バックアップがあるからすぐに復旧できる」

といった従来の考え方は、もはや通用しなくなってきているといえるでしょう。

■被害は自社だけにとどまらず、サプライチェーンにも影響する

両社の被害は、単なるシステム停止にとどまらず、企業活動そのものに深刻な影響を及ぼしました。

- 受注・出荷停止による売上への影響

- 手作業対応による現場負担の増大

- 顧客・従業員の個人情報流出

特にアスクルの事例では、無印良品やロフトなど、アスクルの子会社に商品配送を委託していた企業のECサイトにも影響が及びました。

自社が直接攻撃を受けていなくても、取引先や委託先などを起点として、サプライチェーン全体に被害が連鎖的に広がるリスクが高まっています。

企業のセキュリティ対策は、自社単体ではなく、サプライチェーン全体を見据えて考えるべき段階に入っています。

■「侵入を防ぐ対策」から「侵入を前提とした対策」への転換が不可欠

サイバー攻撃は年々高度化・巧妙化しており、どれだけ対策を講じても侵入を完全に防ぐことには限界があります。

今後は、どんな企業でも侵入され得るという前提に立ち、「侵入後の被害をいかに最小限に抑えられるか」に重点を置いた対策が求められます。

- 多要素認証(MFA)や特権ID、委託先アカウントの厳格な管理

- 侵入後の不審な挙動を早期に検知できる監視体制の構築

- 被害拡大を防ぐための封じ込めと、迅速な復旧を可能にする計画の整備

といった対策を組み合わせ、多層的な防御体制を平時から整えておくことが、被害の深刻化を防ぐ鍵となります。

■身代金を「支払う・支払わない」以前に問われる平時の備え

ランサムウェア攻撃において、「身代金を支払わない」という判断は決して簡単なものではありません。

実際にアサヒグループの事例では、身代金を支払わない選択をした結果、復旧までに約2ヵ月を要する厳しい対応を迫られました。

一方で、もし仮に身代金を支払ったとしても、

- 確実に復旧できる保証はない

- 再び攻撃の標的になる可能性がある

- 社会的評価の低下や法的リスクが残る

といった問題を抱えることになります。

身代金を「支払うか/支払わないか」という判断そのものが、企業にとって大きなリスクを伴う選択です。

こうした究極の二択を迫られる前に、「攻撃を受けても事業を止めないための備えができているかどうか」こそが、ランサムウェア対策における最重要ポイントだといえます。

3.進化するランサムウェア攻撃

ランサムウェアは、登場当初の単純なマルウェアから、現在では企業の事業継続そのものを脅かす、極めて高度かつ組織的なサイバー攻撃へと進化しています。

近年は、データの暗号化による業務停止に加え、情報を窃取して公開を示唆する「二重脅迫」や、取引先などのサプライチェーン全体を巻き込む攻撃が一般化し、被害の影響範囲が大きく広がっています。

こうした手口の悪質化が加速している背景には、RaaS(Ransomware as a Service)の普及や生成AIの登場により、攻撃を低コストで効率的に実行できる環境が整ったことがあります。

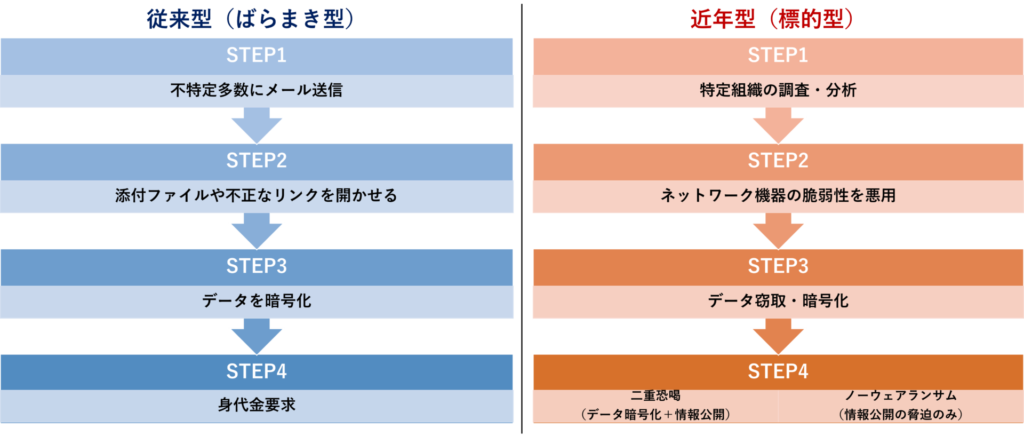

攻撃手法は「ばらまき型」から「標的型」へ

従来のランサムウェア攻撃は、不特定多数に対してメールを大量送信し、添付ファイルや不正なWebサイト経由で感染を広げる「ばらまき型」が主流でした。

しかし近年では、特定の企業や組織を狙い撃ちする「標的型ランサムウェア攻撃」が中心となっています。

標的型ランサムウェア攻撃では、攻撃者が事前にネットワークへ侵入し、内部構成や重要システムを把握したうえで、計画的に攻撃を実行します。

VPN機器の脆弱性や流出した認証情報などを足がかりに侵入し、ネットワーク内を横断的に移動しながら、機を見て攻撃を実行する点が特徴です。

アサヒグループやアスクル社の事例は、まさにこの標的型攻撃に該当します。

この手法は成功率が高く、高額な身代金を要求できることから、現在の主流となっているほか、被害が組織全体に及びやすく、復旧までに長期間を要するケースも少なくありません。

標的型ランサムウェア攻撃の中でも最も多いとされる手口が、データの暗号化と情報公開の脅迫を組み合わせた「ダブルエクストーション(二重恐喝)」です。

さらに、暗号化を行わずにデータを窃取し、情報公開を盾に対価を要求する「ノーウェアランサム攻撃」と呼ばれる手口も確認されています。

RaaS(Ransomware as a Service)の広がり

ランサムウェア攻撃の被害が急増している要因の1つとして、「RaaS(Ransomware as a Service)」の普及があります。

RaaSとは、ランサムウェアの開発者が攻撃ツール一式をパッケージ化し、サブスクリプション形式で攻撃を画策するハッカーに提供するビジネスモデルです。

ランサムウェア本体に加え、管理画面や身代金支払いサイトなどがパッケージ化されており、攻撃に必要な環境があらかじめ整っています。

このため、高度なITスキルや専門知識を持たない人物でも、対価を支払うだけで簡単にランサムウェア攻撃を実行できるようになり、犯罪に手を染める心理的・技術的なハードルが大きく下がっています。

RaaSによって役割の分業も進み、開発者はマルウェアの作成・改良に専念し、実際の侵入や攻撃は別の人物が担うことで、攻撃の量とスピードが急速に加速しています。

攻撃手順そのものが”サービス化・商品化”されたことで、企業規模を問わずあらゆる組織がランサムウェア攻撃の標的となる状況が生まれています。

生成AIの悪用によって拡大する脅威

さらに近年は、生成AIの悪用により、ランサムウェア攻撃の敷居がさらに下がっています。

2024年5月には、ITの専門知識をほとんど持たない人物が生成AIを使ってランサムウェアを作成したとして逮捕される事例も発生しました。

幸いにも、当該ランサムウェアによる実被害は確認されていませんが、専門的なスキルがなくても簡単にランサムウェアを作成できることが証明された点は大きな脅威といえます。

今後は生成AIの進化とともに、より高度で検知の難しいランサムウェアが作られる可能性が指摘されています。

4.ランサムウェアの主な感染経路

ランサムウェアの感染経路は多岐にわたりますが、主に次のようなものが挙げられます。

- VPN機器やリモートデスクトップの脆弱性

- メール経由(フィッシング・標的型メール)

- Webサイト経由(ドライブ・バイ・ダウンロード)

- ファイルダウンロード・USBメモリ経由

VPN機器やリモートデスクトップの脆弱性

ランサムウェア被害の中で最も多い感染経路です。

最新のセキュリティ更新プログラムが適用されていないVPN機器や、既知の脆弱性が放置されたネットワーク機器は、攻撃者にとって格好の侵入口となります。

また、リモートデスクトップを利用したテレワーク環境では、弱いパスワードや多要素認証(MFA)が未設定の場合、ブルートフォース攻撃(総当たり攻撃)などを通じて盗まれた認証情報を悪用され、正規のアカウントを装って不正ログインされてしまう恐れがあります。

一度侵入に成功すると、攻撃者は社内ネットワークの中を横断的に移動しながら管理者権限を奪取し、複数のサーバーやシステムに対しランサムウェアを展開することで、被害が短時間で全社規模に拡大します。

メール経由(フィッシング・標的型メール)

VPN機器やリモートデスクトップからの侵入に次いで多い感染経路です。

業務連絡や請求書の支払い、緊急対応を装ったメールに添付ファイルや不正なURLを仕込み、開封・クリックさせることで感染します。

- Excel・PDFなどの添付ファイルにマルウェアを埋め込む

- マクロの有効化を促し、裏で不正プログラムを実行

- 正規サービスを装った本物そっくりの偽サイトへ誘導

近年は生成AIの悪用により、違和感のない自然な日本語で作成されたメールが増えており、文面だけで不審かどうかを見抜くことが難しくなっています。

Webサイト経由(ドライブ・バイ・ダウンロード)

改ざんされたWebサイトや悪意のある広告を通じて、閲覧しただけでマルウェアが自動的にダウンロードされる手口です。

正規の企業サイトや広く利用されているWebサービスが踏み台として悪用されることも多く、ユーザー側が気付かないうちに感染してしまう点が特徴です。

ファイルダウンロード・USBメモリ経由

見慣れないサイトから入手したフリーソフトや業務ツールに不正なマルウェアが仕込まれており、ダウンロードをきっかけに感染してしまうケースもよく見られます。

また、ランサムウェアに感染したUSBメモリなどの外部記憶媒体を介して感染が広がることもあります。

USBメモリをPCに挿入しただけで不正プログラムが実行され、複数の端末で使い回されることで被害が拡大するリスクがあります。

こうした物理デバイスを介した感染はネットワークを経由しないため、既存のセキュリティ対策をすり抜けやすく、1台の端末の感染が組織全体の被害へと発展する恐れがあります。

5.ランサムウェア攻撃の流れ(プロセス)

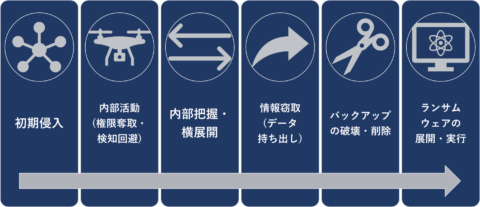

ランサムウェア攻撃は、複数の段階を踏んで計画的に実行されるのが特徴です。

現在主流となっている「標的型ランサムウェア攻撃」は、以下のような6つのプロセスを経て行われます。

①初期侵入

攻撃者はまず、企業の内部ネットワークへ侵入する足掛かりを探します。

主な侵入口として、VPN機器やネットワーク機器の脆弱性、リモートデスクトップのパスワード管理不備、フィッシングメールなどがあります。

侵入経路としては、VPN機器やリモートデスクトップの脆弱性を突いたケースが多く見られますが、添付ファイルの開封や不正なURLのクリックなど、ユーザー側の操作をきっかけにマルウェア感染させ、初期侵入を果たす場合もあります。

②内部活動(権限奪取・検知回避)

内部侵入に成功した攻撃者は、RAT(Remote Access Tool)などのツールを用いて端末を遠隔操作し、管理者権限をはじめとする強い権限の奪取を狙います。

この際、Windowsの正規ツールやコマンドを悪用して検知を逃れるLotL(Living off the Land)の手法が多く用いられるほか、近年はEDRの機能を妨害・無効化するケースも確認されています。

③内部把握・横展開

取得した権限を利用してネットワーク内部を調査し、重要なサーバーやシステムの所在を把握します。

横展開(ラテラルムーブメント)によって侵入範囲をどんどん拡大させていき、より多くのシステムにアクセスできる状態を作り出します。

④情報窃取(データ持ち出し)

攻撃者は、企業にとって価値が高く、脅迫材料として利用できる個人情報や機密情報を狙って収集します。

窃取したデータは攻撃者のサーバーへ送信され、データの暗号化と併せて情報公開をちらつかせる「二重恐喝」を可能にします。

⑤バックアップの破壊・削除

攻撃を確実に成功させるため、データの暗号化に先立ってバックアップの破壊・削除が行われることがあります。

これにより、被害組織は自力での復旧が困難な状況に追い込まれます。

⑥ランサムウェアの展開・実行

準備が完了すると、攻撃者は組織全体にランサムウェアを一斉展開し、複数のサーバーやシステム内に保存されているデータを暗号化して使用不能な状態にします。

暗号化後は、被害組織に対して身代金要求のメッセージ(ランサムノート)を表示し、期限内に支払わなければデータの公開・削除を行うと脅迫します。

6.ランサムウェア攻撃の対策と予防

ランサムウェア対策で最も重要なのは、「万が一侵入されても被害を最小限に抑え、迅速に復旧できるよう備えておくこと」です。

日常業務の中で実践される小さな対策の積み重ねが、結果として大きな被害を防ぐことにつながります。

従業員個人が行うべき日常的なセキュリティ対策

ランサムウェアは、メールやWebサイトを通じた人為的な操作をきっかけに侵入することが多くあります。

そのため、日々の業務における従業員一人ひとりの行動が、企業全体のセキュリティレベルを大きく左右します。

■不審なメールやリンク、添付ファイルを安易に開かない

「送信元に心当たりがない」「件名が不自然」「緊急性を過度に強調している」などのメールは、ランサムウェア感染のきっかけになりやすいため注意が必要です。

特に、添付ファイルを開く際に「マクロの有効化」を求められる場合は、業務上の必要性を含めて慎重に判断する必要があります。

また、長期休暇明けはメールが溜まりやすく、確認が疎かになりがちなため、普段以上に注意して対応することが重要です。

■信頼できないWebサイトからファイルをダウンロードしない

一見すると正規のWebサイトに見えても、実際には偽サイトであるケースは少なくありません。

HTTPS表示の有無やブラウザの警告表示、URLに違和感がないかを確認し、怪しいWebサイトからファイルやソフトウェアをダウンロードすることは避けましょう。

少しでも不審に感じた場合は、利用を控える判断が感染防止につながります。

■メールや電話、SMSを通じて個人情報や認証情報を安易に提供しない

正規の企業や担当者を装った「なりすまし」による情報詐取は、年々巧妙化しています。

メールや電話、SMSで個人情報や認証情報の提供を求められた場合は、すぐに応じるのではなく、内容の正当性を確認することが重要です。

少しでも不審に感じた場合は、記載されている連絡先をそのまま使用せず、公式サイトや社内ルールで定められた正規の窓口へ確認するようにしましょう。

■出所不明のUSBメモリや私物の記憶媒体は使用しない

USBメモリなどの外部記憶媒体の取り扱いにも注意が必要です。

出所不明のUSBメモリや私物の記憶媒体を業務端末に接続することは、マルウェア感染のリスクを大きく高めます。

社内ルールを遵守し、私物や拾得物は業務で使用しないよう心がけましょう。

■パスワード管理と多要素認証(MFA)を徹底する

短いパスワードや複数サービスでの使い回しは、攻撃者に狙われやすく、不正アクセスのリスクを大幅に高めます。

英大文字・小文字・数字・記号を組み合わせた十分な長さのパスワードを設定し、可能な限り多要素認証(MFA)を利用することで、万一認証情報が漏えいした場合でも不正ログインを防ぎやすくなります。

管理者・企業側で行うべき多層的なセキュリティ対策

企業としてランサムウェア対策に取り組む際には、「侵入を完全に防ぐ」という考え方から、「侵入を前提とした対策」へと発想を転換することが重要です。

万が一侵入された場合でも、いち早く異常を検知し、被害の拡大を防ぐために、多層的なセキュリティ対策を講じる必要があります。

■エンドポイントに対する対策

PCやサーバーなどのエンドポイントには、従来のウイルス対策ソフトに加え、不審な挙動を検知できるEDRの導入が有効です。

EDRはエンドポイントを常時監視し、不審な挙動や攻撃の兆候をリアルタイムで管理者に通知します。

異常を検知した際には、端末の隔離や詳細な調査、復旧対応を迅速に行うことができ、感染の早期発見と被害拡大の防止につながります。

また、従来のウイルス対策ソフトとは異なり、挙動(振る舞い)をもとに分析を行うため、未知の脅威や新たな攻撃手法に対しても備えることが可能です。

■メールやネットワークに対する対策

ランサムウェアの主要な侵入経路の1つがメールです。

メールフィルタリングやマルウェア対策を導入することで、不審なメールがユーザーに届く前にブロックし、人的ミスによる感染リスクを大きく低減できます。

さらに、ファイアウォールやIDS/IPS(侵入検知・防止システム)を活用し、不審な通信を検知・遮断することも重要です。

外部との通信だけでなく、内部ネットワークでの不審な挙動を可視化・監視することで、初期侵入後の横展開やデータ持ち出しの早期発見につながります。

■脆弱性管理の徹底

見落とされがちですが、脆弱性管理はランサムウェア対策の基本です。

OSやソフトウェア、VPN機器、ネットワーク機器などに脆弱性が残ったままの状態では、攻撃者にやすやすと付け入る隙を与えることになります。

定期的なアップデートや計画的なパッチ適用を行い、脆弱性を放置しない運用体制を整えることが、被害防止に直結します。

「忙しいから後回し」になりやすい領域だからこそ、継続的な管理が重要です。

■認証・権限管理の強化

認証情報の漏えいに備える対策として、多要素認証(MFA)の導入は非常に効果的です。

仮にIDやパスワードが流出しても、ワンタイムパスワードや生体認証などの追加認証が必要になるため、不正ログインのリスクを大幅に抑えられます。

また、安易に管理者権限を付与せず、業務に必要な最低限の権限のみを付与する「最小権限の原則」を徹底することも重要です。

退職者や異動者のアカウントを定期的に棚卸しし、不要なアカウントを放置しないことで、不正利用のリスク低減にもつながります。

■従業員へのセキュリティ教育

技術的な対策だけでなく、人的対策(従業員へのセキュリティ教育)を継続的に行うことも重要です。

定期的なセキュリティ教育や注意喚起を行い、不審なメールへの対処方法や万が一感染に気付いた際の報告ルールなどを共有しておくことで、被害の発生・拡大を防ぎやすくなります。

継続的な教育によって従業員一人ひとりのセキュリティ意識が高まることで、組織全体のセキュリティレベルが底上げされ、ランサムウェア攻撃を受けても揺らがない体制の構築につながります。

万が一の感染に備えたバックアップと対応体制

どれだけ対策を講じても、ランサムウェア被害を100%防ぐことは困難です。

そのため企業には、「万が一感染してしまった場合に、いかに迅速に復旧できるか」を事前に想定した備えが求められます。

■「3-2-1ルール」に基づくバックアップの確保

データのバックアップは、「3-2-1ルール」(3つのデータを2種類の媒体に保存し、1つはネットワークから切り離して保管する)に従い、複数世代・複数媒体で保持しておくことが重要です。

少なくとも1つはネットワークから切り離した状態で保管することで、ランサムウェアによる同時感染や暗号化のリスクを低減できます。

また、バックアップは取得するだけで安心せず、実際に復旧できるかどうかを定期的にテストしておくことも重要です。

■インシデント発生時の対応体制の整備

ランサムウェア感染が疑われた場合に備え、あらかじめインシデント発生時の対応体制を整備しておくことも重要です。

初動対応の手順やネットワーク遮断の判断基準、社内外への報告ルートを事前に明文化しておくことで、緊急時の混乱を最小限に抑えることができます。

警察や専門機関への連絡手順についても、あらかじめ整理しておくと万が一の際に安心です。

7.ランサムウェアに感染した場合の対処法

万が一ランサムウェアに感染してしまった場合、初動対応が素早く正確であるほど、被害を最小限に抑えることができます。

ファイルの暗号化やランサムノートの表示を確認した時点で、慌てずに組織として冷静かつ適切な対応を行うことが重要です。

また、自社がセキュリティの専門家でない場合、自力での対応は非常に危険です。

被害が確認された場合は、速やかに契約セキュリティベンダーや都道府県警察のサイバー犯罪相談窓口へ連絡し、専門家の支援を仰ぎましょう。

①被害発覚時の考え方

ランサムウェア被害は、「一部のPCやサーバー上のファイルが暗号化された」「身代金を要求する画面(ランサムノート)が表示された」といった事実から発覚するケースがほとんどです。

近年のランサムウェア攻撃は、侵入後すぐに暗号化を行うのではなく、内部調査や情報窃取を行った後、タイミングを見計らって一斉に被害を発生させる方法が主流となっています。

そのため、暗号化された端末が少数であっても、被害はすでに組織全体に広がっている可能性が高いという前提で対応を進める必要があります。

②初動対応の基本原則

ランサムウェアの感染が疑われる場合、まず守るべき原則は次の2点です。

■感染端末をネットワークから隔離する

有線LANであればLANケーブルを抜き、無線LANであればWi-Fiをオフ、もしくは機内モードに設定します。

これにより、他端末への感染拡大や攻撃者からの遠隔操作を防止できます。

■感染端末の電源は切らない

電源を切ってしまうと、PCメモリ内の情報やログが失われ、後続の調査や復旧作業に支障をきたす可能性があります。

感染した端末は電源を入れたまま操作を最小限にとどめ、証拠保全を優先しましょう。

③社内報告と警察・専門家への相談

初動対応(ネットワーク隔離など)が一段落したら、できるだけ早く社内報告と警察・専門家への相談を行います。

社内の主な報告先としては、経営層(社長・役員)、情報システム部門の責任者に加え、組織体制に応じてセキュリティ・法務・広報担当などが挙げられます。

業務継続や社外対応に関わる経営判断が必要となるため、早い段階での情報共有が重要です。

この段階では「正確で確定している事実のみ」を伝え、推測や憶測は含めないよう注意します。

なお、契約セキュリティベンダーや、最寄りの都道府県警察のサイバー犯罪相談窓口、IPA(情報処理推進機構)、JPCERT/CCなどの専門機関に相談すると、証拠保全の進め方や今後の調査・対応における注意点について助言を受けることができます。

④影響範囲の特定(被害を正確に把握する)

初動対応と並行して、被害範囲の特定を行います。

まず、ファイルが暗号化されている端末や、ランサムノートが表示されているPC・サーバーを洗い出し、リスト化します。

併せて、業務に影響しているデータやシステムも特定します。

次に、通信ログやネットワークの監視ログを確認し、外部からの不審な通信や遠隔操作の痕跡がないかを調査します。

EDRなどの挙動監視ツールを導入している場合は、プログラムの動きや通信履歴の確認も重要です。

さらに、管理者アカウントの不正利用がないかも確認します。

本来使用されるはずのない端末で管理者アカウントが使われていないか、システムログやセキュリティログを確認しましょう。

⑤情報窃取・データ流出有無の確認

近年のランサムウェア攻撃では、暗号化だけでなく、盗み出した情報を公開すると脅す「二重恐喝」が一般化しています。

被害端末から外部への大量データ送信がなかったか通信ログで確認するとともに、端末内に窃取情報をまとめた圧縮ファイルなどが残っていないかを調査します。

さらに、攻撃者の暴露サイト(ダークウェブ)上で、すでに情報が公開されていないかを確認することも重要です。

ここで個人情報の漏えいが確認された場合は、個人情報保護委員会への報告や、対象者への通知が必要になることもあります。

⑥封じ込め対応(被害拡大を止める)

影響範囲がある程度把握できたら、被害拡大を防ぐための封じ込め対応を行います。

被害状況によっては、組織ネットワーク全体をインターネットから切断する必要が生じる場合もあります。

ただし、全面的な遮断は業務への影響が大きいため、感染が疑われる部分だけを切り離すなど、段階的な対応が望ましいでしょう。

また、ランサムウェアの横展開に悪用されやすいリモートデスクトップやファイル共有サービスの通信を一時的に遮断することも効果的です。

⑦社外関係者(顧客・取引先)への報告

被害状況が整理できた段階で、顧客や取引先などの社外関係者に対する報告を行います。

公表する内容やタイミングについては、社内の法務・広報部門に加え、必要に応じて外部の専門家とも相談しながら慎重に判断することが重要です。

報告にあたっては、事実関係を正確に伝えることを最優先とし、調査中の事項についてはその旨を明確にしたうえで、今後の対応方針や再発防止に向けた取り組みについて説明します。

また、調査の進展に応じて追加の報告や続報が必要となる場合もあるため、一度きりの報告で終わらせず、状況に応じて継続的に情報提供を行う姿勢が求められます。

⑧バックアップ確認と復旧対応

感染した端末やサーバーなどからランサムウェアを完全に駆除できたら、バックアップデータを確認して復元作業を行います。

この時、バックアップ自体が感染していないかをよく確認することが重要です。

オフラインで保管されているバックアップがあれば、復旧の成功率は大きく高まります。

焦って復元を進めると、再び暗号化されるリスクがあるため、手順に沿った慎重な対応が求められます。

⑨身代金要求への考え方

原則として、身代金の支払いは推奨されません。

たとえ支払ったとしても、データが復元される保証はなく、盗まれた情報が公開されない保証もありません。

さらに、一度身代金を支払ってしまえば、攻撃者に「狙いやすいターゲット」と見なされ、再び攻撃を受けるリスクが高まります。

実際に、サイバーセキュリティ企業のクラウドストライク(CrowdStrike)社が発表した「2025年ランサムウェア現状調査」によると、身代金を支払った組織の83%がその後再び攻撃を受け、93%で顧客情報や機密データが流出したと報告されています。

判断に迷う場合は、警察やセキュリティの専門家と十分に協議したうえで、対応を検討してください。

⑩復旧後に行うべき再発防止策

復旧後は、侵入経路や対応上の問題点を振り返り、再発防止策を講じることが欠かせません。

- 脆弱性対策やパッチ管理の強化

- 管理者アカウント・認証方式の見直し

- 監視体制・ログ管理の強化

- 従業員へのセキュリティ教育

- インシデント対応手順の整備・見直し

一度ランサムウェア攻撃を受けた組織は、再び狙われるリスクが非常に高くなります。

今回の経験を教訓とし、継続的なセキュリティ強化につなげることが重要です。

8.よくある質問(Q&A)

最後に、ランサムウェア攻撃に関してよくある疑問をまとめました。

ランサムウェアに感染したかどうかはどのように確認できますか?

以下のような症状が確認された場合、ランサムウェアに感染している可能性があります。

- 画面がロックされて開けなくなる

- 身代金要求のメッセージが表示される

- ファイルの拡張子が見慣れないものに変更されている

- ファイルを開こうとすると「破損しています」「開けません」と表示される

- PCの動作が極端に遅くなる

- 特定のプログラムやアプリケーションが起動しない

- ウイルス対策ソフトが無効化される

感染が疑われる場合は、直ちにネットワークから切り離し、専門家に相談しましょう。

復旧にはどれくらい時間がかかりますか?

ランサムウェア被害からの完全復旧に要する期間は、被害の規模や環境によって大きく異なります。

- バックアップが正常な場合:1週間程度で基本的な業務の再開が可能

- バックアップも感染している場合:システムの再構築が必要になり、復旧まで数週間〜数ヶ月かかる

- セキュリティ強化や再感染防止策を含む場合:完全復旧までに3ヶ月以上かかるケースもある

感染後、どれくらいの時間で対応すべきですか?

被害を最小限に抑えるためには、初動対応の速さが鍵となります。

- ネットワーク隔離:即座(数分以内)

- 専門家への連絡:1時間以内が理想

- 関係者への共有:数時間以内

初動対応の遅れは被害拡大に直結するため、平時からインシデント対応計画を策定しておくことが重要です。

脅迫されたら身代金は支払うべきですか?

原則として、身代金の支払いは推奨されません。理由は以下の通りです。

- 支払ってもデータが確実に復元される保証はない

- 追加でさらなる金銭要求を受ける可能性がある

- 「カモ」として再び標的にされるリスクが高まる

- 犯罪組織の資金源になり、次の攻撃を助長する

- 一部の国や地域では支払いが違法行為とみなされる場合がある

ただし、極めて例外的に身代金支払いの検討を余儀なくされる状況も存在します。

いずれの場合も、警察や専門家と十分協議したうえで慎重に判断する必要があります。

- 人命に直接関わる場合(医療機関など)

- 大規模災害に発展する可能性がある場合

- 国家安全保障に関わる極めて重要な情報が関与する場合

バックアップがあれば、身代金の支払いは回避できますか?

バックアップがあれば、身代金を支払わずに復旧できる可能性があります。

ただし、バックアップ自体がランサムウェアに感染していないことが前提となります。

また、近年増加しているデータ窃取を伴う「二重恐喝型」の攻撃では、データを復元できたとしても情報漏えい対応が必要となります。

こうしたリスクを踏まえると、ネットワークから切り離して保管するオフラインバックアップが最も安全とされています。

万が一に備え、定期的なバックアップの取得と、正常に復元できるかどうかの確認を継続的に行うことが重要です。

中小企業でもランサムウェア対策は必要ですか?

はい、ランサムウェア対策は、大企業だけでなく中小企業にとっても不可欠です。

中小企業は、予算や人的リソースの制約からセキュリティ対策が後回しになりやすく、攻撃者にとって格好の標的となる傾向にあります。

ひとたび被害を受けると、企業経営に致命的な影響を及ぼし、事業継続が困難になるリスクがあります。

また、取引先や親会社を狙ったサプライチェーン攻撃の踏み台として悪用されるケースも少なくありません。

そのため、予算に制約がある場合でも、定期的なバックアップの取得、従業員へのセキュリティ教育、OSやソフトウェアの最新化など、基本的な対策は必ず実施するようにしましょう。

9.「侵入されない」ための第一歩は、脆弱性を放置しないこと

近年のランサムウェア攻撃では、VPN機器やリモートデスクトップなどに残された脆弱性が主な侵入口となるケースが多く確認されています。

一度侵入を許すと、攻撃者はネットワーク内部に潜伏しながら活動を続け、権限奪取・横展開・情報窃取を経て、最終的にはランサムウェアを一斉展開することで、業務停止や情報漏えいなど、組織全体に重大な被害をもたらします。

システムの脆弱性を突いた侵入を防ぐには、一度きりの脆弱性診断だけでは十分とは言えません。

攻撃者の視点で自社の弱点を把握し、リスクの高いものから優先順位を付けて対応していくプロセスを繰り返す、継続的な「脆弱性管理」の考え方が不可欠です。

当社コンピュータマネジメントの「脆弱性管理代行サービス」では、世界的に評価の高い脆弱性管理プラットフォーム「Tenable」を活用し、脆弱性管理に必要な5つの工程(「情報収集」「現状調査」「優先順位付け」「対応」「監視」)のうち、「対応」を除く4工程を自動化。

脆弱性の修正に向けた対応についても、当社が丁寧にサポートいたします。

企業内のあらゆるIT資産に対して継続的なリスク評価を行い、自社にとって本当に危険度の高い脆弱性から優先的に対処することで、ランサムウェアの侵入口を確実に封じます。

その場しのぎの対策ではなく、事業リスクを見据えた中長期的な視点でセキュリティ対策を進めたい企業様におすすめのサービスです。

導入に関するご相談は、当社コンピュータマネジメントまでお気軽にお問い合わせください。

10.「静かに進む侵入」を見抜き、被害を最小限に食い止める

加えて、近年のランサムウェア攻撃は、正規ツールを悪用するLotL(Living off the Land)攻撃など、セキュリティソフトの検知を巧みに回避する手法が主流となっています。

従来のセキュリティ製品では「異常なし」と判断されていても、気付かないうちに内部では静かに攻撃が進行しているケースが増えているのです。

こうした「警報が鳴らない攻撃」や「静かな侵入」を早期に察知するために有効なのが、「脅威ハンティング」というアプローチです。

当社の「脅威ハンティング支援サービス」では、クラウド型の脅威ハンティングプラットフォーム「Hunt.io」を活用し、ログ分析による攻撃の痕跡(IoC)の洗い出しをはじめ、Hunt.ioを用いた深掘り調査、詳細な結果レポートの作成まで、脅威ハンティングの実施をまとめて代行いたします。

「すでに侵入されている可能性がある」という前提に立ち、隠れた攻撃の痕跡を積極的に探し出すことで、ランサムウェアが展開される前の段階で被害を食い止めることが可能です。

現状を考慮し、もう一段踏み込んだセキュリティ対策をお考えの企業様は、ぜひHunt.ioを活用した脅威ハンティングをご検討ください。

当社コンピュータマネジメントが導入から運用・分析まで、トータルで丁寧にサポートいたします。

お電話・FAXでのお問い合わせはこちら

03-5828-7501

03-5830-2910

【受付時間】平日 9:00~18:00

フォームでのお問い合わせはこちら

この記事を書いた人

Y.M(マーケティング室)

2020年に株式会社コンピュータマネジメントに新卒入社。

CPサイトのリニューアルに携わりつつ、会社としては初のブログを創設した。

現在は「情シス支援」をテーマに、月3本ペースでブログ更新を継続中。