近年、企業を狙ったサイバー攻撃の中でも、特に警戒が必要なのが「ビジネスメール詐欺(BEC)」です。

ビジネスメール詐欺(BEC)は、ランサムウェア攻撃以上に深刻な金銭的損失をもたらすこともあり、取引先や上司を装い信頼関係を悪用して金銭をだまし取ろうとする巧妙な手口によって、国内外で被害が急増しています。

最近では、AIやディープフェイクによる偽の音声・映像を用いた最新手口も登場しており、知らないうちに被害に巻き込まれる危険性がこれまで以上に高まっています。

そこで今回は、ビジネスメール詐欺(BEC)の基本的な仕組みや攻撃パターン、国内外における被害事例、被害に遭った場合の対処方法、個人や組織で行える予防策まで幅広く解説します。

ビジネスメール詐欺(BEC)の脅威を正しく理解し、できる対策から実践することで、企業の信頼と顧客の安心を守りましょう。

目次

1.ビジネスメール詐欺(BEC)とは?

ビジネスメール詐欺とは、取引先や自社の経営層などになりすまし、偽の電子メールを送って金銭をだまし取ることを目的とした詐欺行為のことです。

主に企業の経理・財務担当者を標的にした「振り込め詐欺」とも言えるもので、BEC(Business Email Compromise)とも呼ばれます。

IPA(独立行政法人情報処理推進機構)が2025年1月に発表した「情報セキュリティ10大脅威2025」では、ビジネスメール詐欺が組織向け脅威の第9位に選ばれています。

2018年以降8年連続で10位以内にランクインしており、長期的に注意が必要な脅威として位置づけられています。

ビジネスメール詐欺の特徴

ビジネスメール詐欺(BEC)における最大の特徴は、「信頼関係を悪用する」点にあります。

攻撃者は、企業の役員や取引先、グループ会社など、日頃から連絡を取り合い信頼している実在の人物になりすまし、業務連絡に見せかけて入金を促すメールを送ってきます。

前もって標的企業の情報を綿密に収集し、メールの文体や署名、業務の進め方まで細かく分析したうえで、普段のやり取りとほとんど見分けがつかないほど自然な文面を送りつけてくるため、メールに慣れた担当者でも違和感に気付けないことがあります。

さらに、送信元アドレスを本物とそっくりに偽装したり、返信先(Reply-To)だけを攻撃者のアドレスに差し替える手口なども多く用いられます。

こうした巧妙な手口により、受信者は「いつもの相手からの連絡だ」と思い込み、疑うことなく指示に従ってしまいます。

結果として、多額の資金が不正に送金されるケースが後を絶たず、発覚した時にはすでに取り返しのつかない状況になっていることも珍しくありません。

ビジネスメール詐欺の仕組み

ビジネスメール詐欺(BEC)の攻撃は、大きく分けて「情報収集」→「なりすまし準備」→「接触・信頼形成」→「回収・証拠隠滅」の4ステップで進行します。

①情報収集

攻撃者は、標的企業の公式Webサイトやプレスリリース、SNS、ニュース記事などを徹底的に調査し、送金権限を持つ担当者の氏名・役職・連絡先やなりすましに使える情報を収集します。

【集める情報の例】

- 氏名・役職

- 連絡先(メールアドレス、携帯番号)

- 署名・文体・敬語の使い方

- よく使う表現・テンプレート

- 組織図・部署構成

- 主要取引先の情報

- 支払いサイクル

- 利用銀行・口座情報

など

②なりすまし準備

受信者が違和感を抱かないよう、本物そっくりの精巧なメール文面を作成します。

類似ドメインの取得、差出人名の偽装、過去メールの引用による自然な割り込み、アカウント乗っ取りなど、多様な手口を駆使して正規メールとの判別を難しくします。

③接触・信頼形成

ターゲットとする経営層や経理・財務担当者などに対して、実際に偽メールを送信します。

「緊急」「極秘」「個人的依頼」といった文言で心理的プレッシャーを与えたり、普段のやり取りに見せかけた自然な文面で警戒心を下げるなどして、受信者に疑念を抱かせず即時の対応を促します。

④回収・証拠隠滅

受信者が指示に従って送金すると、攻撃者はただちに資金を引き出し、振込先口座や連絡手段を削除して追跡を困難にします。

被害が発覚してからの資金回収は非常に困難なケースが多いです。

ビジネスメール詐欺の被害リスク

ビジネスメール詐欺(BEC)は、企業に対して多方面で深刻なダメージをもたらすサイバー犯罪です。

被害は単なる金銭面にとどまらず、企業の信用や法的責任、組織運営にも影響を及ぼします。

金銭的損失

最も直接的な被害は、不正な送金による直接的な金銭的損失です。

- 偽の送金指示に従い、攻撃者の口座に資金を送金してしまう

- 偽の請求書に基づき、正規の取引先とは異なる口座に振り込んでしまう

場合によっては数千万円から数億円規模の被害に及ぶこともあり、企業の資金繰りや財務状況に大きな影響を与えます。

信用の失墜

詐欺被害が広く外部に知られると、企業の信用やブランドイメージが大きく損なわれます。

- 取引先からの信頼を失い、新規契約の獲得や既存契約の継続が難しくなる

- 顧客情報が漏えいした場合、売上や顧客関係にも悪影響が生じる

これにより、損失は短期的なものにとどまらず、長期的な事業活動やブランド価値にも影響を与える可能性があります。

法的リスク

ビジネスメール詐欺(BEC)の被害によって第三者に損害が発生した場合、企業が法的責任を問われることがあります。対応が不十分だと、取引先から訴訟を起こされるリスクもあります。

組織・従業員への影響

ビジネスメール詐欺(BEC)は、社内の働き方や雰囲気にも大きな影響を与えます。

被害対応に追われることで通常業務が圧迫され、従業員のストレスや負担が増えるケースも少なくありません。

- 被害調査や再発防止策の強化により、追加の業務やコストが発生する

- 被害に伴う責任追及や処分の不安から、職場の雰囲気が悪化し、従業員のモチベーションや生産性が低下する可能性がある

標的型攻撃との違い

ビジネスメール詐欺(BEC)と標的型攻撃は、どちらも特定の企業を狙い、巧妙な手口でメールを送って受信者をだます点では似ていますが、目的や手法、ターゲットの選び方には大きな違いがあります。

簡単に言えば、ビジネスメール詐欺(BEC)は「金銭を狙った詐欺」、標的型攻撃は「情報を狙った攻撃」です。

目的の違い

- ビジネスメール詐欺(BEC):企業から金銭をだまし取ることが主な目的です。取引先や自社の経営層などになりすまし、送金や振込を促すことで資金を奪います。

- 標的型攻撃:機密情報を盗み取ることが主な目的です。マルウェアや不正なURLを仕込んだメールで情報を入手します。

手口の違い

- ビジネスメール詐欺(BEC):普段の業務メールのやり取りに入り込む形でメールを送ります。文面や署名を本物そっくりに偽装し、受信者の心理や信頼関係を利用して指示に従わせます。

- 標的型攻撃:ターゲットに直接マルウェア付きメールを送りつけ、添付ファイルや不正なURLを開かせることが主な狙いです。日常の業務フローに沿っているとは必ずしも限りません。

ターゲットの違い

- ビジネスメール詐欺(BEC):経営層や経理・財務担当者など、会社の資金を動かせる権限を持つ人物が狙われやすいです。

- 標的型攻撃:組織の重要な機密情報にアクセスできる担当者や部署が狙われます。価値の高い情報を多く有する大手企業や官公庁だけでなく、これらの企業と取引関係にある中小企業や地方自治体も幅広く標的にされます(サプライチェーン攻撃)。

フィッシング詐欺との違い

ビジネスメール詐欺(BEC)とフィッシング詐欺は、どちらもEメールを悪用したサイバー詐欺ですが、狙いと手口には大きな違いがあります。

簡単に言えば、ビジネスメール詐欺(BEC)は「特定の相手から金銭をだまし取る詐欺行為」、フィッシング詐欺は「不特定多数の人々から個人情報を盗み出す詐欺行為」です。

目的の違い

- ビジネスメール詐欺(BEC):特定の企業や担当者をターゲットに、送金や振込の指示を不正に行い、金銭をだまし取ることが目的です。

- フィッシング詐欺:不特定多数をターゲットに、IDやパスワード、クレジットカード情報などの個人情報を盗むことが目的です。

手口の違い

- ビジネスメール詐欺(BEC):事前に標的企業の情報を綿密に調査し、メール文面や署名を完全に偽装して取引先や経営者になりすましたうえで、メールのやり取りで送金を誘導します。

- フィッシング詐欺:大量のメールを手当たり次第に送信し、偽のログイン画面などに誘導して個人情報を入力させる「ばらまき型」の詐欺です。

ターゲットの違い

- ビジネスメール詐欺(BEC):会社の資金を扱える経営層や経理・財務担当者が狙われやすく、ターゲットを絞った精密な攻撃が行われます。

- フィッシング詐欺:不特定多数の個人が標的となります。

2.ビジネスメール詐欺(BEC)の2つの攻撃パターン

IPA(独立行政法人情報処理推進機構)によると、ビジネスメール詐欺(BEC)はだます相手の違いによって、次の2つの攻撃パターンに分類できます。

- 取引先になりすますパターン

- 経営者や役員になりすますパターン

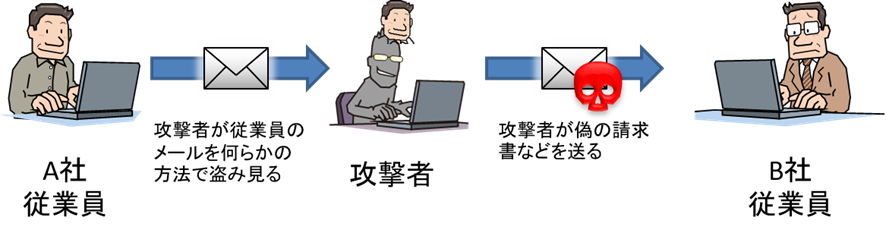

取引先になりすますパターン

攻撃者が取引先の担当者になりすまし、振込先を自分が用意した口座に差し替えた偽の請求書や入金依頼メールを送りつけ、不正な送金を誘導する手口です。

手口の特徴

- 取引先とのメールのやり取りを事前に盗み見て、請求情報や担当者の氏名・メールアドレスなどを把握している

- 自社従業員のメールアカウントを乗っ取り、取引先に偽の請求書を送付するケースもある

- メールの内容や送信元が巧妙に偽装されており、見た目では詐欺だと気付きにくい

よくある例

- 取引先の担当者になりすまし、送金先口座の変更を依頼

- 自社の担当者になりすまし、取引先に偽の請求書を送付

- 海外子会社や関連会社の担当者になりすまし、送金先を変更させる

呼ばれ方

- 偽の請求書詐欺(The Bogus Invoice Scheme)

- サプライヤー詐欺(The Supplier Swindle)

- 請求書偽装の手口(Invoice Modification Scheme)

注意点

- 特に海外口座への送金を要求されるケースが多く、一度送金すると回収が困難

- メールアドレスや「返信先(Reply-To)」の偽装などで巧妙に仕組まれる

経営者や役員になりすますパターン

攻撃者が自社や親会社の経営者・役員になりすまし、従業員(経理・財務担当者)に対して自ら用意した指定口座への不正な送金を行わせる手口です。

手口の特徴

- 緊急性・機密性の高い案件であることを強調し、担当者が単独で判断して入金を行うよう仕向ける

- メールアドレスや署名などを巧妙に偽装し、一見本物のメールに見せる

- 事前に標的企業の内部情報を調査し、信憑性の高いストーリーを作り上げる

よくある例

- 自社経営者を装い、従業員に緊急送金を依頼

- 親会社の経営者になりすまし、子会社に送金を指示

- 弁護士や監査法人などの権威ある第三者になりすまし、送金を依頼

呼ばれ方

- CEO詐欺(CEO Fraud)

- 企業幹部詐欺(Business Executive Scam)

- なりすまし詐欺(Masquerading)

注意点

- 「緊急」「極秘」「個人的な依頼」などを装い、担当者に単独判断させることで発覚を遅らせる

- 日本語のビジネスメール詐欺(BEC)メールでは、このタイプが多く使用される

3.ビジネスメール詐欺手口の5つのタイプ

米国連邦捜査局(FBI)のインターネット犯罪苦情センター(IC3)は、ビジネスメール詐欺(BEC)の手口を以下5つのタイプに分類しています。

- 取引先との請求書の偽装

- 経営者等へのなりすまし

- 窃取メールアカウントの悪用

- 社外の権威ある第三者へのなりすまし

- 詐欺の準備行為と思われる情報の詐取

①取引先との請求書の偽装

ビジネスメール詐欺(BEC)で最も多いとされるのが、取引先を装って偽の請求書を送りつけ、攻撃者が用意した口座に送金させようとする手口です。

攻撃者は、取引先との請求に関するやり取りや担当者のメールアドレスを何らかの方法で入手し、本物そっくりの差出人アドレスや請求書レイアウトを使って、偽の請求書(PDF・JPEG形式)を送付します。

見た目や文面が本物とほとんど区別がつかないため、受信者が疑いを持たずに支払いを進め、詐欺口座に振り込んでしまう事例が多数報告されています。

タイミングや口実も巧妙で、「口座が凍結された」「以前の請求書に誤りがあった」「振込先が変更になった」などの理由を挙げ、通常の請求サイクルに紛れ込ませることで発覚を遅らせます。

特に、海外取引がある企業は、言語や時差の制約により確認に時間がかかることが多く、攻撃対象として狙われやすい傾向があります。

②経営者等へのなりすまし

経営者や役員になりすまして、経理・財務担当者に急な送金を指示する詐欺の手口です。

攻撃者は、事前に経営幹部のメールアドレスや役職を綿密に調べ上げて、財務・経理部門など金銭を扱う部署の従業員に本物そっくりの偽メールを送ります。

メールでは、「極秘の案件で急きょ資金が必要になった」「緊急なので早めに振り込んでほしい」などの文言により受け取った担当者に心理的なプレッシャーを与え、冷静な判断力を奪って金銭移動を急がせます。

場合によっては「極秘」や「機密」扱いにして、他の従業員に相談させないよう仕向けることもあります。

特に、経営層と普段接点の少ない担当者が対応する場合や、社内での情報共有が不十分な状況では、だまされてしまうリスクが高まります。

③窃取メールアカウントの悪用

実際に使用されている従業員のメールアカウント情報を盗み、正規のメールアドレスをそのまま悪用したり、正規ドメインに酷似した別アカウントを用意して詐欺を行う手口です。

フリーメールやランダムな文字列が並ぶアドレスは迷惑メール扱いされやすい一方で、実在するアドレスや本物によく似たアドレスの場合はフィルターをすり抜けてしまい、受信者は偽メールと気づかずにそのままやり取りを続けてしまいがちです。

中でも厄介なのはアカウント乗っ取り型で、フィッシングやパスワード使い回しなどで不正に入手した正規のメールアドレスからそのまま偽メールが送られるケースです。

送信元が本物のアドレスであるため、受信側は詐欺だと判断しづらく、偽の入金指示に従ってしまうリスクが高まります。

④社外の権威ある第三者へのなりすまし

政府機関や公的機関の職員、あるいは弁護士や法律事務所などの社外の権威ある第三者になりすまし、信頼を獲得したうえで詐欺を実行する手口です。

攻撃者は、公的機関名や担当者名を名乗り、「緊急の対応が必要」「重要事項の確認がある」といった差し迫った文言を用いて受信者を急かし、冷静な判断を阻んで指定の口座にすぐさま送金させるよう仕向けます。

信頼性の高い組織を装うことで受信者に警戒心を抱かせず、自然と指示に従わせる点が特徴です。偽メールの内容も、一見すると正当な連絡に見えるよう巧妙に作られています。

なお、緊急性や機密性を強調して他者への相談を思いとどまらせる手口は、先に挙げた「経営者等へのなりすまし」と共通しています。

⑤詐欺の準備行為と思われる情報の詐取

将来的な詐欺の実行に備え、経営層や人事部の担当者になりすまし、従業員や顧客の個人情報、取引先の情報などを盗み取る手口です。

タイプ①~④では、直接的に金銭を狙う目的で偽メールが送られていたのに対し、タイプ⑤ではすぐに金銭を奪うのではなく、「後で」詐欺を成功させるために必要な情報を収集することを主な目的としています。

攻撃者が狙う情報は、従業員の氏名・メールアドレス・役職・担当業務や、取引先のメールアドレス、直近の取引内容など多岐にわたります。

集めた情報は、偽の請求書やなりすましメールの作成に使われるほか、攻撃者のサーバーに保管されて別の犯罪行為のために悪用されることもあります。

4.AI・ディープフェイクを悪用した新たな詐欺手法

近年は、従来のビジネスメール詐欺(BEC)に加え、AIを用いて生成された偽の映像や音声(ディープフェイク)を利用した巧妙な詐欺が登場しています。

AIが発達した現代においては、こうした高度な技術を用いた手法も実際に使われる可能性があることを認識しておく必要があります。

AIが本物そっくりに再現する「偽物の上司」

最近のAI技術では、わずか数十秒の音声データがあれば、その人の声をほぼ忠実に再現することが可能です。

例えば、社長の過去のスピーチや動画をネット上から入手してAIに学習させれば、本物そっくりの音声を作り出せます。

この技術を悪用すると、経営者や上司の声をAIで再現し、部下に直接送金指示を出す詐欺を簡単に実行できるようになります。

電話やオンライン会議で指示が行われるため、これまでのメール詐欺よりもさらに信憑性が高まり、だまされて被害に遭いやすくなるでしょう。

ディープフェイク動画を使ったリアルタイム詐欺

ディープフェイク技術を使って経営者の顔や動きを再現し、ZoomやTeamsなどのオンライン会議に登場させ、直接指示を出して担当者をだます手口も登場しています。

例えば、CEOになりすました攻撃者がオンライン会議に参加し、「至急この口座に振り込んでほしい」と直接指示することで、経理・財務担当者をだますケースがあります。

この手口は、もはや単なるメール詐欺とは異なり、リアルタイムで仕掛けられる新たなタイプのサイバー犯罪といえます。

5.ビジネスメール詐欺(BEC)の被害状況と事例

世界各地でビジネスメール詐欺(BEC)の被害は拡大しており、日本企業も例外ではありません。

ここでは、海外・国内それぞれの被害状況と代表的な事例に加え、近年急増しているAI・ディープフェイクを悪用した新たな詐欺手口の事例もご紹介します。

海外における被害状況と事例

米国連邦捜査局(FBI)のインターネット犯罪苦情センター(IC3)が発表した「2024年版インターネット犯罪報告書」によると、2024年のサイバー犯罪による被害総額は過去最悪の166億ドル(約2.5兆円)にのぼり、前年比で33%増加しました。

このうち、ビジネスメール詐欺(BEC)による被害額は約27億7,000万ドル(約4,150億円)に達し、金銭的被害が大きかった手口の中でも2位にランクインしています(※1位は投資詐欺)。

一方で、被害額が大きい割に相談件数は比較的少なく、インターネット経由の詐欺被害による相談件数ではフィッシング詐欺が1位でしたが、ビジネスメール詐欺(BEC)は全体の7位にとどまっています。

つまり、ビジネスメール詐欺(BEC)は、発生頻度こそそれほど高くはないものの、被害に遭った場合の1件あたりの金銭的ダメージが非常に大きいといえます。

場合によっては、ランサムウェアを上回る金銭的損失が生じることもあり、企業や組織にとって依然として深刻な脅威となっています。

インターネットを経由した詐欺被害の被害額ランキング(2024年)

.png)

インターネットを経由した詐欺被害の相談件数ランキング(2024年)

.png)

海外での主な事例

- 米国大手テクノロジー企業(2013~2015年)

取引先のハードウェア製造業者になりすました攻撃者が、企業の経理部門に対して偽の請求書を継続的に送付。総額1億ドル以上が不正送金され、前例のない規模の被害となった。

- フランス不動産開発会社(2022年)

偽の弁護士を装った詐欺グループが会社のCFO(最高財務責任者)に接触し、緊急の法的問題があることを理由に送金を要求。CFOは指示された銀行口座に3,800万ユーロを送金してしまった。

国内における被害状況と事例

日本でも、ビジネスメール詐欺(BEC)による被害は年々増加しています。

IPA(独立行政法人情報処理推進機構)によると、2015年から2022年7月までにビジネスメール詐欺(BEC)関連で292件の報告があり、そのうち27件は実際に金銭的被害を伴うものでした。

報告件数自体は海外に比べると少ないものの、実際にいくつかの企業において億単位の被害が発生しているケースもあります。

また、トレンドマイクロ社の調査によると、ビジネスメール詐欺(BEC)は英語圏の国々における攻撃・被害がその大部分を占めており、日本は言語的障壁に守られて被害が少ない傾向にあるとされています。

実際、2023年に日本で検出されたBEC関連メールは、世界全体の約1%にとどまっています。

しかし近年は、攻撃の質や日本語の自然さが急速に向上しており、メールを使ったやり取りが依然として主流である日本では、今後さらに被害リスクが高まると見られています。

国内での主な事例

- 日本航空株式会社(JAL)(2017年)

JALの米国貨物事業所に、地上業務委託料の支払先口座の変更を伝えるメールが届き、担当者は指示された口座に2,400万円を振り込んでしまった。

さらにその翌月には、旅客機のリース料支払いを装った偽の請求書が送付され、リース機の使用停止を恐れた担当者が約3.6億円を振り込んでしまい、合計で約3.8億円の被害が発生した。

- トヨタ紡織株式会社(欧州子会社)(2019年)

トヨタ紡織株式会社の欧州子会社である「トヨタ紡織ヨーロッパ」の財務会計部門に、正規の取引先を装った偽メールが届いた。

メールには「至急取引を行わないと、トヨタ自動車の製造に遅れが生じる恐れがある」と緊急性を煽る内容が記載されており、担当者は送金指示に応じてしまい、最大で約40億円の被害が発生した。

- 日本経済新聞社(米国子会社)(2019年)

日本経済新聞社の米国子会社が、日本本社の経営幹部になりすました人物からの指示を受け、約32億円を香港の口座へ送金してしまった。

経営幹部のメールアカウントがハッキングされ、巧妙に偽装された送金指示により被害が発生した。

- 株式会社東芝(米国子会社)(2022年)

株式会社東芝の米国子会社が、東芝の経営幹部になりすました人物からの指示を受け、合計で約5億円を香港の口座へ送金してしまった。

- 株式会社スリー・ディー・マトリックス(2024年)

東証グロース上場の医療製品メーカーである同社は、取引先を装った支払先口座の変更依頼メールに従い、合計で約2億円を偽口座に送金してしまった。

取引先とは創業以来の付き合いがあり、信頼関係が厚かったため、同社は口座変更の理由を直接確認していなかった。

AI・ディープフェイクを悪用した事例

近年は、AI技術の進歩により、実在の人物そっくりの偽映像や偽音声を生成する「ディープフェイク技術」を悪用し、金銭をだまし取ろうとする新たな詐欺が登場しています。

従来のメールを使ったなりすましよりもさらに見抜きにくく、信頼関係そのものを偽装する手口として、世界的に被害が拡大しています。

実際の事例

- 音声ディープフェイクによる送金詐欺(英国/2019年)

英国のエネルギー会社では、攻撃者がAIを使ってドイツ親会社CEOの声を模倣。

「緊急で送金が必要だ」との電話を受けた英エネルギー会社のCEOは、疑うことなく22万ユーロ(約2,600万円)を指定口座へ送金してしまった。

AIによるディープフェイク音声を使った詐欺の初の事例として注目された。

- ディープフェイク会議詐欺(香港/2024年)

香港の多国籍企業にて、CFO(最高財務責任者)を名乗る人物から「秘密の取引を進めるため口座操作が必要」とのメールを受信。

続くビデオ会議で、CFO本人や同僚のリアルな映像・音声が映し出されたため、会計担当者は本物と信じて送金を実行した。

後に確認すると、全員がディープフェイクによる偽物で、総額2億香港ドル(約38億円)がだまし取られる結果となった。

6.ビジネスメール詐欺(BEC)の被害に遭ってしまったら

ビジネスメール詐欺の被害が疑われる場合、迅速かつ的確な対応が被害を最小限に抑えるために欠かせません。

ここでは、実際に被害が発生した際に取るべき対応を5つのステップに分けて解説します。

- 送金のキャンセル・組み戻し手続き

- 被害状況の把握・証拠の確保

- ウイルスチェック・パスワードの変更

- 原因調査の実施

- 社内外への注意喚起・情報共有

送金のキャンセル・組み戻し手続き

まず最優先で行うべきは、送金の停止・取り消しです。

攻撃者に指定された口座に送金してしまった場合は、送金に利用した銀行へすぐに連絡し、送金のキャンセルや組み戻し手続きを依頼しましょう。

- 送金先が国内口座の場合:送金後すぐに銀行へ連絡することで、資金が引き出される前に取り戻せる可能性があります。

- 送金先が海外口座の場合:現地の警察や金融機関に連絡し、返金や口座凍結手続きを要請します。偽口座が米国の場合は、米国連邦捜査局(FBI)のインターネット犯罪苦情センター(IC3)への通報も有効です。

ただし、攻撃者によって資金がすでに引き出されてしまっている場合、回収は極めて困難となります。早急な連絡が唯一の回収チャンスと心得るようにしましょう。

被害状況の把握・証拠の確保

被害の全体像を明確にするために、以下の情報を時系列で整理・保存しておきます。

- 詐欺メールの受信日時や内容

- 取引先とのやり取りの経緯

- 実際に送金が行われた日時と金額

- 被害発覚の経緯と対応の記録

攻撃者から送られたメールや請求書、メールヘッダー情報など、証拠となるデータは削除せず必ず保管しておきましょう。

取引先にも同様のなりすましメールが届いている場合があるため、保存を依頼することが望ましいです。

なお、内部関係者による犯行の可能性も考えられるため、調査は必要最小限の関係者のみで慎重に行いましょう。

ここで整理・保管した証拠は、警察への相談や通報、被害届の提出時に活用することで、被害状況を正確に伝え、捜査をスムーズに進めるうえで非常に役立ちます。

ウイルスチェック・パスワードの変更

攻撃者はメール詐欺に先立ち、標的のPCやメールアカウントをマルウェア感染させて情報を盗もうとしていることがあります。

被害を広げないためにも、攻撃を受けた担当者だけでなく、所属部署や取引先の関係者も含め、全員でウイルスチェックの実施とパスワードの変更を行うようにしましょう。

- PCのウイルスチェックを実施し、感染が確認された場合は速やかに駆除する。

- メールアカウントのパスワードを変更し、複雑で推測されにくいパスワードを設定する。

■他サービスとの使い回しを避ける

■最低12文字以上、英数字・記号を組み合わせる

■一般的ではない単語やフレーズを使用する

原因調査の実施

被害の再発を防ぐには、不正アクセスや情報漏えいの原因を調査することが重要です。

自社での対応が難しい場合は、セキュリティ専門会社に調査を依頼することも検討しましょう。

【メールアカウント・サーバーの確認】

- 不正アクセスの有無をログなどで確認する(特に海外からのアクセスは重点的にチェック)

- メールの自動転送設定や不審なフォルダ振り分け設定がされていないか確認する

【関係者へのヒアリング】

関係者全員に対して、次の点について心当たりがないか確認します。

- 不審なWebサイトやフィッシングサイトにアクセスしていないか

- 送信元が不明なメールの添付ファイルを開封していないか

- フィッシングサイトでメールアドレスやパスワードを入力していないか

- パスワードを他のサービスと使い回していないか

【取引先への依頼】

- 自社だけでなく、取引先でも同様の調査を行うよう依頼する

- 原因が自社側にあるのか取引先側にあるのかを明確にする

ただし、ビジネス上の関係性から調査を依頼しづらいケースもあるため、平時からセキュリティインシデント発生時の対応方針を取引先と共有・合意しておくことが望ましいです。

社内外への注意喚起・情報共有

ビジネスメール詐欺(BEC)は、一度成功すると同じ組織の別部署やグループ企業を狙って再度攻撃されることが多い手口です。

そのため、被害発生後は社内外に対して注意喚起や情報共有を徹底するようにしましょう。

- 社内で注意喚起:社内通知やポータルで事例や手口を共有

- 取引先・グループ企業への共有:「なりすましメールの可能性」を伝える

- 社内セキュリティ教育への反映:同様の攻撃事例や詐欺メールの特徴を研修に活用

これにより、従業員一人ひとりのセキュリティ意識が高まり、二次被害や再発の防止につながります。

7.ビジネスメール詐欺(BEC)被害を防ぐための対策

ビジネスメール詐欺(BEC)による被害を防ぐには、個人での対策と企業・組織での対策の両方が必要です。

個人でできる対策

まずは、個人でも取り組める基本的な対策をご紹介します。

メールの送信元や内容を慎重に確認する

ビジネスメール詐欺(BEC)では、攻撃者が取引先や上司になりすまして、急な送金依頼などを求めてくることがあります。

そのため、以下の点を慎重に確認することが重要です。

- 送信元のメールアドレスやドメインが正しいか

- 急ぎの依頼や不自然な日本語が含まれていないか

例えば、「taro@abc-company.co.jp」と思っていたメールが、実際には「taro@abc-compnay.co.jp」のように微妙に異なるケースもあります。

日頃から「疑う習慣」を持つことが被害防止の第一歩です。

リンクや添付ファイルを不用意に開かない

ビジネスメール詐欺(BEC)の前段階として、マルウェア感染や不正アクセスによる情報の窃取が行われることがあります。

メールに含まれる不審なリンクや添付ファイルには特に注意が必要です。

- リンクをクリックする前に、マウスを置いて表示されるURLを確認し、正しいドメインかどうかをチェックする

- 信頼できない送信者からの添付ファイルは開かないようにする

不用意にリンクや添付ファイルを開くと、PCやメールアカウントが乗っ取られる可能性があるため、慎重な対応を心がけましょう。

メール以外の手段も用いて確認する

金銭の振込や機密情報の送付など、重要な依頼がメールで届いた場合は、メールの内容だけで判断せずに、必ず別の手段で真偽を確認しましょう。

- 電話やチャットで送信者に直接確認する

- 急ぎの依頼であっても、一度落ち着いて内容を確認する

複数の手段で確認を取ることは、ビジネスメール詐欺(BEC)に限らず、あらゆる詐欺メールへの有効な対策になります。

パスワード管理と多要素認証(MFA)の活用

アカウントの安全性を確保するためには、パスワードの適切な管理と多要素認証(MFA)の活用がポイントです。

- 同じパスワードを複数のサービスで使い回さず、複雑で強固なものを設定する

- 利用可能なサービスでは、多要素認証(MFA)を有効にして不正アクセスを防ぐ

特に、多要素認証(MFA)の活用により、たとえパスワードが流出しても、アカウントの乗っ取りや不正利用のリスクを大幅に減らすことができます。

日頃から情報リテラシーを高める

ビジネスメール詐欺(BEC)の手口や特徴を理解し、日頃から情報リテラシーを高めておくことも重要です。

定期的に警察やセキュリティ機関の注意喚起を確認し、最新の詐欺事例に目を通すことで、怪しいメールを見分ける力を養えます。

例として、BECメールには以下のような共通点があります。

- 送信者のなりすまし:取引先や経営層の名前を装い、メールアドレスも本物に似せている

- 緊急性を強調:「至急」「緊急」「重要」「極秘」など、受信者を焦らせてすぐに行動させようとする表現が使われている

- 具体的な指示:振込先や金額など、明確な指示が書かれている

- 本文は自然で丁寧:普段のやり取りのように見せかけ、不自然さを極力排除している

これらの特徴を押さえておき、不審なメールであっても冷静に確認を行うことで、被害に遭うリスクを大幅に減らせます。

企業・組織でできる対策

企業における対策としては、人的・技術的・組織的対策を組み合わせた「多層防御」が最も効果的です。

人的対策:社員教育・啓発

社員一人ひとりが怪しいメールを見抜く力を身につけることが、ビジネスメール詐欺(BEC)対策の第一歩です。

日頃から正しい知識を得られるよう、継続的なセキュリティ教育や情報共有を行いましょう。

主な取り組み例

- BECの手口や実際の被害事例を定期的に共有する

- 疑わしいメールを受け取った際の報告ルールを明確にする

- AIやディープフェイクなどの新しい手口も社内で随時共有する

こうした取り組みにより、社員が迷わず相談・報告できる体制が整い、初期段階における被害拡大を防げるだけでなく、社内に「不審なメールを疑う文化」を根付かせることにもつながります。

技術的対策:メールセキュリティの強化

教育による人的対策だけでなく、技術的な対策も併せて導入することで、メールの安全性を大きく向上させることができます。

具体的には、以下のような取り組みを行うことで、社員の注意だけに依存しない「二重の防御」を実現できます。

主な取り組み例

- メール認証技術(SPF/DKIM/DMARCなど)の導入

送信元の正当性を確認し、外部からのなりすましメールを防ぐ

- 迷惑メールフィルタや自動ブロック機能の活用

不審なメールを受信前に検知・隔離し、マルウェア感染や情報漏えいのリスクを抑える

- 類似ドメインの調査・監視

自社や主要取引先の正規ドメインに酷似した偽ドメイン(=ドッペルゲンガードメイン)を継続的に監視し、受信時の通知によって従業員に注意を促す

組織的対策:社内ルール・ガバナンスの整備

ビジネスメール詐欺(BEC)では、特に経営層や経理・財務部門が狙われやすく、ちょっとした不注意が大きな損失につながる恐れがあります。

そのため、組織的な対策として、金銭の支払いに関わる重要な業務では、担当者1人の判断に依存せず、必ず複数人で確認するルールや仕組みを整えましょう。

加えて、万が一被害が発生した場合でも、迅速かつ適切に対応できる体制を構築しておくことが欠かせません。

主な取り組み例

- 複数人による承認フローの整備

高額振込や口座変更などは、必ず複数人の承認を必要とする

- 社内ルールの策定と徹底

送金や機密情報の取り扱いに関する明確なルールを定め、日常業務で遵守

- 内部統制・ログ管理

メールや送金の記録を整理・保管し、異常発生時に追跡可能とする

- 迅速なインシデント対応体制の整備

被害発生時に、警察や金融機関へ速やかに連絡する手順を確立

担当者1人の判断ミスによる被害リスクを抑えるためにも、組織全体でガバナンスの効いた業務フローを確実に整備することが求められます。

8.偽ドメインの早期発見で企業の信頼を守る -監視サービス「Double」

近年、サイバー攻撃はますます高度化・巧妙化しており、企業のブランド名やドメインを悪用した詐欺行為が急増しています。

特に、企業の正規ドメインにそっくりな偽ドメイン(いわゆる「ドッペルゲンガードメイン」)は、フィッシング詐欺やビジネスメール詐欺(BEC)などに悪用されやすく、被害に気付いた時にはすでに手遅れというケースも少なくありません。

- 1文字違うだけで本物と見分けがつかない

- 「ちょっとした不注意」で被害につながる

- 低コストで簡単に攻撃用の偽ドメインを量産できる

- 発覚が遅れて知らないうちに被害が拡大していることが多い

など、人間の盲点を突いた攻撃である点がドッペルゲンガードメインの厄介なところです。

当社コンピュータマネジメントでは、こうした悪用リスクに備えるための「ドッペルゲンガードメイン監視サービス Double」を提供しております。

悪用されやすい類似ドメインを継続的に監視し、第三者による取得を検知した時点ですぐさまお客様へメール通知。

早期発見により、社内外への注意喚起や対策の強化など、必要な対応を速やかに実施し、被害を最小限に抑えることができます。

サービス内容の主なポイント

- 正規ドメインをもとに、悪用されやすい文字パターンを自動生成して監視

- 2週間ごとに類似ドメインの取得状況をチェック

- 偽ドメインの取得を検知した場合、メールにて即通知

- 初回6ヶ月は無料でお試し可能

「自社のドメインが狙われていないか知りたい」「とりあえず現状だけでも把握したい」――そんな段階でも問題ありません。

企業の信頼と顧客の安心を守るためにも、この機会にぜひ一度お試しください。

お電話・FAXでのお問い合わせはこちら

03-5828-7501

03-5830-2910

【受付時間】平日 9:00~18:00

フォームでのお問い合わせはこちら

この記事を書いた人

Y.M(マーケティング室)

2020年に株式会社コンピュータマネジメントに新卒入社。

CPサイトのリニューアルに携わりつつ、会社としては初のブログを創設した。

現在は「情シス支援」をテーマに、月3本ペースでブログ更新を継続中。