現代の企業は、外部からのサイバー攻撃だけでなく、「内部」からの脅威という二重の情報セキュリティリスクに直面しており、ますます深刻さを増しています。

現職の従業員や退職した元従業員、委託先スタッフなど、企業の内部関係者によって引き起こされる「内部不正」は、意図的なデータ持ち出しから不注意による操作ミスまで、故意・過失を問わず企業に大きな損害をもたらす可能性があります。

情報漏えいが発覚すれば、社会的信用やブランド価値の低下、取引先との関係悪化、場合によっては法的責任を問われることも珍しくありません。

内部不正は決して他人事ではなく、規模・業種に関わらずどの企業でも起こり得る“身近な脅威”だからこそ、事前の理解と対策が不可欠です。

そこで今回は、内部不正の代表的な手口や国内における現状、発生する要因、主な事例、被害防止に向けた対策まで分かりやすく解説します。

内部不正の実態を知り、適切な対策を講じることが、企業の情報資産と信用を守る第一歩です。

目次

1.内部不正とは

内部不正とは、従業員や退職者、外注先の関係者など、組織の内部に所属している、または過去に所属していた人物が、重要情報や情報システムを不正に扱うことを指します。

IPA(独立行政法人情報処理推進機構)の「組織における内部不正防止ガイドライン」(後述)では、内部不正を次のように定義しています。

- 違法行為だけでなく、情報セキュリティに関する内部規程違反など、違法とまではいえない不正行為も内部不正に含める。

- 内部不正の行為としては、重要情報や情報システム等の情報資産の窃取、持ち出し、漏えい、消去・破壊等を対象とする。

- 内部者が退職後に在職中に得ていた情報を漏えいする行為等についても、内部不正として取り扱う。

内部不正には、故意による行動だけでなく、誤操作やうっかりミスによる意図しない漏えいといったケースも含まれます。

業務で使用する正規のID・パスワードやアクセス権限を利用して不正が行われることから、外部からの攻撃と比べて発見が難しく、被害が深刻化しやすい点が特徴です。

【内部不正に該当する具体的な行為】

- 機密情報の持ち出しや外部への漏えい(USBメモリへのコピー、紙の持ち出しなど)

- 情報システムや業務データの改ざん・破壊

- 他者になりすまして不正アクセスを行う行為

- 退職者が在職中に得た情報を不正に利用・漏えいする行為

- 社内資産の窃取や不正な利用

重要情報とは

重要情報とは、組織が保有する情報の中でも、漏えい・消去・破壊などにより事業に影響を及ぼす可能性があるものです。

組織としては、情報の種類に応じて重要度を区別し、格付けに応じた管理(アクセス制限など)を行うことが求められます。一般的な重要度の区分は次の通りです。

- 一般情報

公開されており、誰でも入手できる情報

(例:Webサイト、SNS投稿)

- 社外秘

組織内の共有は可能だが、外部公開すべきでない情報

(例:企画書、議事録、顧客リスト)

- 部外秘(関係者外秘)

漏えいすると具体的な損害が生じる恐れがある高度な情報

(例:経営戦略、重要契約、人事計画)

- 極秘

漏えいすると事業に甚大な影響が出る最重要情報

(例:未発表の研究データ、M&A情報、未公開財務情報)

内部不正の3タイプ

内部不正は、大きく分けて以下の3タイプに整理できます。

①故意ではないケース

悪意はなくても、うっかりミスや知識不足によって、誤って重要情報を漏えいしてしまうケースです。

- 情報を持ち出してはいけないルールを知らなかった

- ルールは知っていたが、うっかり違反してしまった

- USBメモリなど、データが入った記憶媒体の故障・紛失

- ヒューマンエラー

(例:メールやFAXの宛先間違い、資料の置き忘れ、複数人への誤送信)

②故意に情報を持ち出すケース

機密情報をUSBメモリやクラウドストレージにコピー・印刷するなどして、意図的に情報を社外に持ち出すケースです。

- 社内のトラブルや不満への報復(例:解雇への不満、給与や人事への不平、上司への不満)

- ルールはあるが罰則がなく、心理的障壁が低いため容易に持ち出せる

③社内セキュリティの不備

内部不正は、従業員や関係者の意図に関わらず、社内管理体制の甘さによって発生することもあります。

- 誰でもすべての情報にアクセス・編集できる

- 誰がどの情報にアクセスしたかの履歴が確認できない

- 退職者や異動者のアカウントが削除されていない

アクセス権限の設定やログ管理が不十分だと、内部不正が起こりやすく、発覚も遅れる傾向があります。

内部不正の代表的な手口

タイプ別の特徴を踏まえると、内部不正の主な手口は次の4つに整理できます。

付与されたアクセス権限の悪用

業務上必要な範囲内で付与されたアクセス権限を不正利用し、許可されていない情報の閲覧や持ち出しに利用するケースです。

▼具体例

- 開発部門の社員が必要以上の顧客データを閲覧

- 業務委託先の担当者が契約外の機密情報にアクセス

放置されたアカウントの不正利用

退職者や異動者が、在職中に使用していたアカウントをそのまま使って情報にアクセスするケースです。

▼具体例

- 退職した元社員が在籍中のアカウントで顧客情報にアクセス

- 他社員のアカウントを勝手に利用して営業資料を入手

情報の不正持ち出し

内部関係者が、USBメモリや外付けハードディスク、クラウドストレージなどを使って、意図的に情報を社外に持ち出すケースです。

▼具体例

- 設計データをUSBメモリやクラウドにコピーして持ち出す

- 個人用メールやチャットを通じて社外へ情報送信

- 印刷した紙資料を社外へ持ち出す

操作・設定ミス

従業員の意図しない操作や設定のミスによって情報漏えいが発生するケースです。

▼具体例

- メールの宛先を間違えて外部に送信

- クラウドストレージのアクセス権設定を誤って全世界に公開

- 誤ってファイルを消去・上書きしてしまう

2.組織における内部不正の現状

IPA(独立行政法人情報処理推進機構)の調査結果をもとに、日本における内部不正の現状・実態を見ていきましょう。

内部不正は長期的な企業リスク

IPAが毎年公表している「情報セキュリティ10大脅威 2025(組織編)」では、内部不正による情報漏えいは第4位の脅威としてランクインしています。

2016年の初選出以来、10年連続でランクインしており、内部不正が企業にとって長期的に重大なリスクであることを示しています。

依然として高い割合を占める「内部」起因の情報漏えい

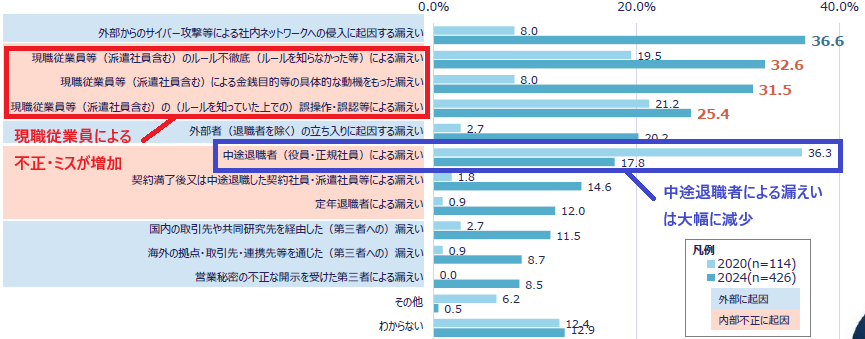

同じく、IPAが公表している「企業における営業秘密管理に関する実態調査2024」によると、営業秘密の漏えいルートで最も多かったのは「外部からのサイバー攻撃」(36.6%)でしたが、次いで

- 現職従業員のルール不徹底(32.6%)

- 金銭目的の不正(31.5%)

- 誤操作(25.4%)

と、内部不正やヒューマンエラー(人的ミス)に該当する要因も高い割合を占めていることが分かりました。

前回の2020年調査で上位だった「中途退職者による漏えい」は、36.3%→17.8%と大きく割合を下げましたが、その分現職従業員による不正/ミスの割合が相対的に増加しています。

経営層と現場で異なる内部不正リスクの認識

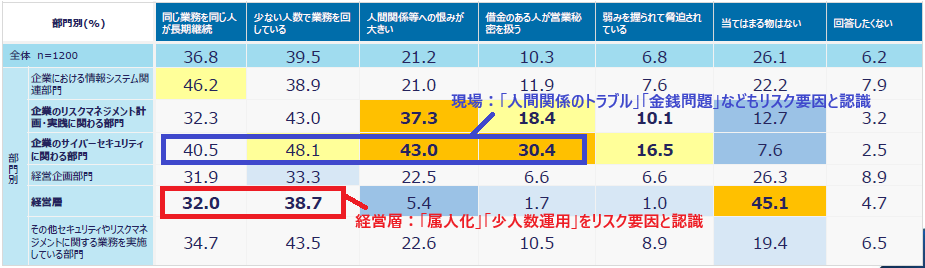

今回の実態調査では、内部不正を誘発する環境や状況について、経営層と現場の間でリスク認識に大きなズレがあることも明らかになりました。

経営層は、「当てはまる物はない」が割合として最も高いものの、主に「業務の属人化」や「少人数運用」を内部不正のリスク要因として捉えています。

一方、サイバーセキュリティ部門やリスクマネジメント部門などの現場部門では、上記2つに加え、「人間関係のトラブル」「金銭問題」「脅迫」なども内部不正誘発の要因と認識していました。

こうした認識のズレがあると、組織としての対策が後手に回り、漏えいなどの重大インシデントにつながる恐れがあります。

内部統制やリスク共有の仕組みを整備し、経営トップから現場まで一貫した共通のリスク認識を持つことが求められます。

内部不正による被害が後を絶たない理由

構造的・技術的なハードルに着目すると、内部不正による被害が後を絶たない理由としては、次のようなものが考えられます。

正規の権限でアクセス可能

内部不正の多くは、正規のアクセス権限を持つ従業員によって行われます。

給与情報や特許情報など、通常業務の範囲内で機密情報にアクセスできる従業員が不正行為に手を染める可能性があるため、単純にアクセスを制限するだけでは十分な防止策にはならないのが現状です。

通常業務と区別しにくい

内部不正は、日常業務の中に紛れて行われることが多く、外側から見ただけでは判断が難しい傾向にあります。

例えば、営業担当者が顧客情報をダウンロードする場合、それが業務上必要な行為なのか、個人的な目的による情報の持ち出しなのかを見極めることは非常に困難です。

部署・役職ごとに“通常業務の範囲”が異なる

部署・役職によって、担当する業務の内容や扱う情報の種類は大きく異なるため、どの範囲までなら通常業務として許されるのかを判断するのは容易ではありません。

そのため、すべての従業員に画一的なルールを適用して不正行為を検知することには限界があります。

特権IDを持つ管理者によるリスク

システム管理者は、運用・保守業務に必要な特権IDを持っており、社内システムの仕組みや構造にも精通しています。

万が一システム管理者が不正を行った場合、特権IDやIT知識を悪用して意図的に情報を持ち出したり、操作の痕跡を隠したりすることも可能であり、被害が大きくなるリスクがあります。

内部不正対策が進まない理由

企業の組織的・人的リソースの制約に目を向けると、内部不正対策がなかなか進まない理由としては、次のようなものが考えられます。

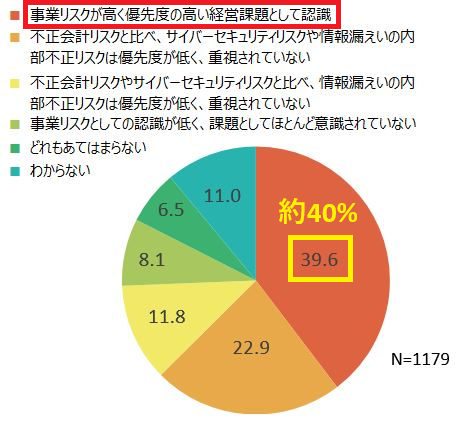

課題意識の低さ

2023年4月にIPAが公開した「企業における内部不正防止体制に関する実態調査」では、内部不正を優先度の高い経営課題として捉えている経営層の割合は40%以下にとどまることが分かりました。

また、内部不正防止に特化した社内ポリシーや規定の整備状況も20~30%前後と限定的であり、不正会計や外部からの攻撃への対策と比べると、内部不正対策は優先度が低く、後回しにされがちな現状があります。

専門人材の不足

内部不正対策には、リスクを正しく評価し、具体的な施策に落とし込める専門的なセキュリティ人材が不可欠です。

しかし、多くの企業では専門知識を持った人材を十分に確保できず、実際には基本方針の策定だけにとどまってしまうケースも少なくありません。

技術的対策の限界

外部からのサイバー攻撃を防ぐことを目的としたセキュリティ製品では、内部不正による異常な行動や不自然な操作を検知することは困難です。

正規の権限を持つ従業員によって行われる不正行為は、従来型のアクセス制御や防御策だけでは防ぎきれません。

3.内部不正が発生した場合の悪影響

万が一内部不正が発生した場合、企業は単なる金銭被害にとどまらず、事業の根幹を揺るがしかねない複数の深刻なダメージを受けることがあります。主な悪影響は次の5つです。

- 社会的信用の失墜

- 損害賠償による経済的損失

- 企業としての競争力低下

- 人材確保への悪影響(離職・採用難)

- 法的責任を問われる可能性

社会的信用の失墜

内部不正が発生すると、「この会社は本当に大丈夫なのか?」と企業の管理体制に対する信頼が一気に揺らいでしまいます。

「社内統制が十分ではない企業」「情報管理が甘い企業」という評判が広まり、企業のブラインドイメージが低下すると、顧客離れや取引の縮小など、ビジネスチャンスの喪失につながる可能性があります。

損害賠償による経済的損失

漏えいした情報に顧客や取引先のデータが含まれていた場合、損害賠償や見舞金など、企業は大きな金銭的負担を抱えることになります。

さらに、原因調査、専門家への依頼、システム改修などの追加コストも発生し、損失額が想定以上に膨れ上がることも珍しくありません。

企業としての競争力低下

社会的信用の低下や損害拡大により、企業のブランド力や市場での競争力が弱まります。

その影響で、取引条件が不利になったり、新規顧客の獲得・既存顧客の維持が難しくなるなど、業績にじわじわと悪影響が及び、最終的には競合他社に市場でのシェアを奪われてしまう可能性があります。

人材確保への悪影響(離職・採用難)

内部不正が発覚すると、社内の士気低下や職場に対する不信感の拡大により、離職者が増える傾向があります。

加えて、採用市場でもネガティブな印象が広まり、優秀な人材の確保が難しくなることで、事業運営にもさらなる悪影響が生じます。

法的責任を問われる可能性

漏えいしたデータに個人情報が含まれていた場合、企業は個人情報保護法に基づく行政処分や刑事罰の対象となる可能性があります。

企業にとっては内部不正の被害者であると同時に、管理体制の不備により「加害者」と見なされて責任を問われるケースもあるため、法規制への適切な対応が求められます。

4.内部不正が起こる要因

内部不正が発生する原因としては、主に「人的要因」と「技術的要因」の2つが関係しています。

人的要因:心理的・個人的な動機によるもの

人的要因とは、従業員をはじめとする内部関係者の心理や行動、個人的な状況(経験不足、疲労、プレッシャー、不注意、誤解など)に起因するリスクです。

悪意を伴う意図的な不正だけでなく、ヒューマンエラー(誤送信や設定ミスなど)による無意識のミスも含まれます。

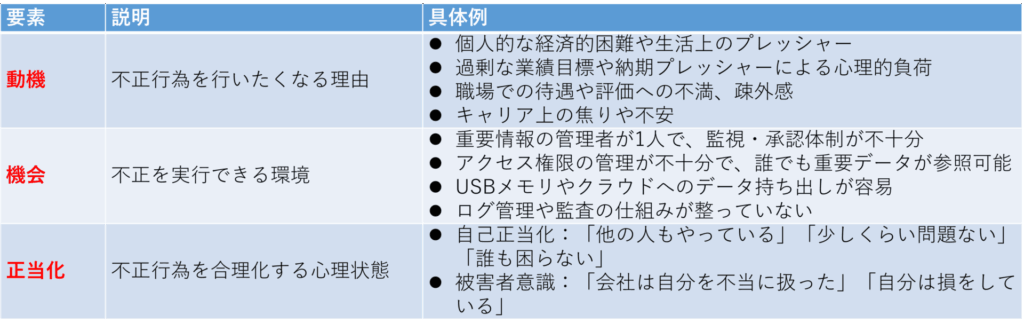

アメリカの犯罪学者ドナルド・R・クレッシーが提唱した「不正のトライアングル理論」では、以下3つの要素が揃った場合に内部不正が起こりやすいとされています。

技術的要因:システムや管理体制の不備によるもの

技術的要因とは、ITシステムや管理体制の不備によって内部不正が起こりやすくなるリスクのことです。

「不正のトライアングル理論」における「機会」と最も深く関係しており、不正を物理的・技術的に可能にしてしまう環境を作り出します。

人的要因(動機や心理的誘因)と組み合わさることで、「放置された退職者のアカウントを使って情報を持ち出す」などの不正行為が現実的に起こりやすくなります。

技術的要因の具体例

アクセス権限の管理不足

- 不要なアクセス権限が付与されたまま放置されている

- 退職者や異動者のアカウントが削除されず残っている

- 一部の従業員が本来不要なシステムやデータにアクセスできる

監視・ログ管理の不備

- 重要情報へのアクセスログや操作ログが記録されていない

- ログの確認や監査が定期的に行われていない

データ持ち出しの容易さ

- USBメモリや外付けハードディスクへのコピーが制限されていない

- 個人のクラウドストレージやメールへの送信が可能

- 紙資料の管理や印刷制限が不十分

テレワーク環境における脆弱性

- 自宅PCや個人端末からのアクセスが制限されていない

- VPNや多要素認証(MFA)などのセキュリティ対策が不十分

- BYOD(私物端末)使用時のデータ保護が不十分

5.内部不正のプロセス

内部不正は、一般的に以下6つのステップを経て進行します。

①思案(衝動の芽生え)

マイナス感情や不満、悔しさ、焦りなどを行動で解消したいという衝動が芽生える段階です。

心理的特徴

- 客観的な合理性は関係なく、自己正当化や感情の解消が動機になる

- 周囲が兆候に気づかない、または対応が不十分だとエスカレートする

行動の特徴

- 心の中で「こうしたい」という欲求が形成されるが、まだ具体的な行動には移さない

- 衝動は周囲が気づかなくても徐々に強まっていく

②準備(計画の作成)

「思案」で芽生えた衝動が、具体的な行動に向けて形を帯び始める段階です。

動機は強まりつつあるものの、「必ず実行する」という決断には至らないことも多く、多くの人はこの「準備」段階で踏みとどまります。

行動の特徴

- 犯行計画を立てる、必要な物品を入手するなどの行動が見られる

- 行動の些細な変化から、周囲が「何かおかしい」と気付く場合がある

多くの人が踏みとどまる理由

- 計画がある程度具体化したことで心理的に満足する

- 犯行後の責任追及や処罰を想像し、恐怖を感じる

- ストレスを解消できる別の健全な手段を見つける

③調査(行動決断)

「本当にやるかどうか」と迷っていた状態から、実行に向けて気持ちが固まる段階です。

心理的な揺れはほとんどなくなり、行動に移るための具体的な確認作業が中心になります。

心理的特徴

- 犯行に踏み切るかどうかの迷いが消える

- 計画を実行する意思が明確に固まる

行動の特徴

- セキュリティ上の弱点や隙を詳細に探し始める

- 狙うデータの価値や目的を明確化する

- 必要に応じて内部・外部の協力者を探す

④実験(リハーサル)

犯行を成功させるためのリハーサルや計画の改良を行う段階です。

意図的に悪意を隠しながら、セキュリティや監視を回避するための行動が目立ち始めます。

心理的特徴

- 計画をより確実に実行するため、内容の改善や確認を行う

- 悪意を悟られないように、行動を偽装したり取り繕ったりする傾向が強まる

行動の特徴

- 実際の不正行為を想定した試行やシミュレーションを行う

- セキュリティや監視をすり抜けられるかどうかのテストを試みる

- 同じ動作を繰り返して日常的な行動に見せかけ、周囲の警戒心を鈍らせようとする

⑤犯行(実行)

計画を実際の行動へ移す段階です。

意志決定はすでに完了しており、不正行為が具体的なアクションとして表面化します。

心理的特徴

- 犯行に踏み切るという決断が固まり、実行に迷いがない

- 行動に対する心理的なブレーキがほとんど働かない

行動の特徴

- 重要データの窃取・破壊・外部への持ち出しといった不正行為を実行する

- 証跡隠滅のため、ログの削除・改ざんや痕跡の隠蔽を行う場合がある

⑥事後(証拠隠滅)

事後処理として、証拠の削除、痕跡の隠蔽、外部への情報転送など、犯行後の追跡や発覚を避ける行動が行われます。

心理的特徴

- 犯行後の追跡や発覚を避ける意識が高まる

行動の特徴

- 情報や証拠の削除・改ざん

- データの外部送信や無断共有

6.【2025年版】内部不正の事例

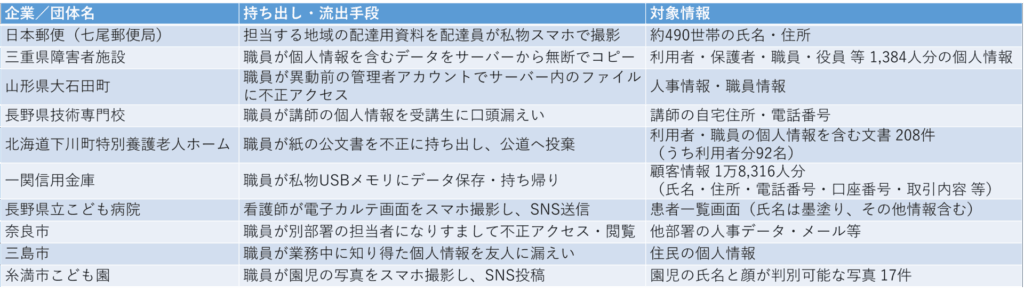

ここでは、2025年1月~11月に報じられた代表的な内部不正の事例と、そこから読み取れる傾向について簡単にご紹介します。

現職者による不正持ち出し・漏えい

元職員や委託先職員による不正持ち出し・漏えい

事例から読み取れる傾向のまとめ

現職者による不正

- 私物スマホでの撮影、USBメモリの使用、紙や公文書の持ち出し、権限の不正使用によるアクセスなど、多様な手段が使われている。

- 業務上必要な情報にアクセスできる立場を悪用したケースが中心。

元職員・委託先職員による不正

- 営業活動への転用を目的とした退職前後の意図的なデータ持ち出しが多くを占めている。

- 現職者が元従業員に情報を提供するケースも目立った。

被害規模

- 数百件レベルのものから、数万件~十万件に及ぶ大規模な情報漏えいまで幅広く確認された。

7.組織における内部不正防止ガイドライン

IPAが企業・組織向けに公開しているガイドラインの概要と、その中でも特に重要な「内部不正防止の基本となる5原則」をご紹介します。

ガイドラインの概要

IPAは、組織での内部不正リスクを低減するための体系的な指針として、内部不正を防ぐための考え方や具体的な運用方法をまとめた「組織における内部不正防止ガイドライン」を公開しています。

自社に必要な内部不正対策の全体像を把握し、実効性のある対策を整備するうえで、ぜひ参考にしてみましょう。

【目的】

企業や組織が効果的に内部不正対策を実施できるよう支援する

【改訂の経緯】

- 初版公開:2013年

- 最新改訂:第5版(2022年4月)

⇒社会情勢や技術の進歩に合わせて改訂が重ねられている

【対象者】

- 経営陣

- 内部不正対策を実施する担当者

【内容】

- 内部不正防止の基本原則

- 内部不正対策の体制構築の重要性

- 内部不正対策の体制

- 用語集、関連する法律

- 内部不正を防ぐために必要な対策

┗10の観点/計33項目からなる具体的な対策を示している

- 付録資料

┗内部不正事例集、内部不正簡易チェックシート(33項目)、対策のヒントとなるQ&A集 など

【ガイドラインの活用メリット】

- 数多くの内部不正事例の分析結果に基づいて作られており、実務での参考度が高い

- 組織全体で共通の対策方針を持つことができる

- 社内説明や経営層への提案の根拠として活用できる

内部不正防止の基本となる5原則

「組織における内部不正防止ガイドライン」では、2003年に英国の犯罪学者コーニッシュとクラークが提唱した「状況的犯罪予防理論」の考え方を応用し、内部不正防止に向けて以下5つの基本原則を示しています。

①犯行を難しくする(やりにくくする)

不正を働こうとしても「手間がかかる」「技術的に困難」と感じる状況を作り、実行を物理的に難しくします。

(例:アクセス権限の適切な管理、私物PCやUSBメモリの使用制限、社内端末の物理的な持ち出し制限)

②捕まるリスクを高める(やると見つかる)

監視や管理体制を強化し、「不正をすればすぐに見つかる」と認識させることで犯行を抑制します。

(例:アクセスログの記録、監視カメラの設置、内部通報制度の整備)

③犯行の見返りを減らす(割に合わない)

不正を行っても利益が得にくい状況を作り、「やっても得にならない」と思わせて犯行意欲を抑えます。

(例:データの暗号化、競業避止義務契約の締結、情報漏えいが発覚した場合のペナルティの明確化)

④犯行の誘因を減らす(その気にさせない)

犯行のきっかけとなる不満や不安を取り除き、不正を行いたくなる心理的動機そのものを減らします。

(例:公正な人事評価、働きやすい職場環境の整備、ハラスメント対策)

⑤犯罪の弁明をさせない(言い訳させない)

不正行為を正当化できる余地をなくし、犯行を思いとどまらせます。

(例:情報セキュリティポリシーの周知、就業規則・契約書への明記、継続的なセキュリティ教育・啓発活動)

なお、ガイドラインの付録では、上記5つの基本原則をさらに細分化して合計25の分類とし、それぞれに具体的な対策例がまとまっているため、参考にしてみると良いでしょう。

8.内部不正を防ぐための対策

内部不正対策は、「技術的対策(ツール・ログ管理)」「人的対策(教育・意識向上)」「組織的対策(ルール整備・環境改善)」の3つの観点を総合的に組み合わせて実施することが重要です。

どれか1つの対策だけでは不十分で、各対策をバランスよく組み合わせることで、不正行為の抑止効果を高めるとともに、うっかりミスの防止や“不自然な行動”の早期発見にもつながります。

技術的対策:システムやツールで不正を防ぐ

技術的対策は、ITシステムや各種ツールを活用して、内部不正が物理的・技術的に実行可能となる環境を減らすことに重点を置いた取り組みです。

アクセス権限の管理(最小権限の原則を徹底)

誰がどの情報にアクセスできるかを厳密に管理し、「必要な人だけが必要最低限の情報に触れられる」状態を維持します。

具体例:

- 業務に必要な最低限の権限だけを付与する

- 異動・休職・退職時には即日権限を見直す

- 特権IDは複数人で管理し、利用記録を残す

- 権限の棚卸しを年2回など定期的に実施し、「使われていない権限」を除去

ログ管理・監視

ログは内部不正の早期発見のための重要な手がかりです。

ファイル操作ログ・通信ログ・認証ログなどを一元管理し、異常があった場合に自動で通知される仕組みを整えることで、不正の兆候を見逃さないようにします。

監視すべきログの例:

- ファイル操作ログ(閲覧・コピー・削除)

- 端末ログ(USB接続、スクリーンショット)

- アプリケーションログ(管理画面操作、設定変更)

- 通信ログ(大量のデータ送信・深夜アクセスなど)

- 認証ログ(ログイン・ログアウト、失敗回数)

最近では、通常の業務パターンから外れた行動をAIが自動で検知する仕組み(UEBA)も一般化しており、機械的に不正の兆候を洗い出すこともできます。

情報の持ち出し制限(物理・デジタル両面)

情報漏えいの多くは「持ち出し」から始まります。

USBメモリやクラウド、個人メールなどのデジタル面の制御に加え、印刷制限や施錠管理といった物理面での対策も欠かせません。

デジタル面での制御例:

- USBメモリ・外付けハードディスクの利用禁止

- 個人クラウド(Dropbox等)へのアップロード制御

- Gmailなど個人メールへのアクセスを遮断

- スクリーンショット取得の制限

物理面での制御例:

- サーバールームなどの機密エリアへの入室をICカードや生体認証で制御

- 印刷可能なドキュメントの制限、印刷ログの取得、透かしの付与

- 機密書類は施錠可能なキャビネットで保管し、鍵管理を徹底

不正行為を即座に検知・ブロックできるツールの導入

不審な操作をリアルタイムで検知・遮断できるセキュリティツールを導入し、内部不正の抑止につなげます。

具体例:

- 重要な操作にはMFA(多要素認証)を必須化

- DLP(情報漏えい防止)ツールで機密データの動きを監視・制御

- EDR製品を活用し、各端末の不審な挙動をリアルタイムで監視

人的対策:従業員のセキュリティ意識を高める

人的対策は、教育を通じて社員一人ひとりのセキュリティ意識を高め、誤操作や不正を未然に防ぐことに重点を置いた取り組みです。

教育・研修

内部不正の事例やリスクを示しながら、情報の取り扱いに関する社内ルールを従業員に正しく理解してもらうことが重要です。

年1~2回の定期的な教育・研修を行うことで、従業員のセキュリティ意識の向上が期待できます。

理解度を確認する小テストを挟むと、さらに効果が高まります。

研修内容例:

- 実際の内部不正事例の紹介

- データ持ち出しルールの確認

- パスワード管理・端末管理の徹底

- メール・クラウドサービスの安全な使い方

- ChatGPT等の生成AI利用時の注意点(機密情報の入力禁止など)

- 退職者が起こしやすい行動のパターン

組織的対策:ルール整備と環境改善で不正を起こしにくくする

組織的対策は、組織全体のルールや仕組みを適切に設計することで、内部不正が起こりにくい環境を構築する取り組みです。

ルールや手順の整備

情報の取り扱いに関する社内ルールを明文化し、従業員が迷わず正しい判断を行えるようにします。

ルールを作るだけでなく、誰が見ても分かる形で文書化し、全社員に周知徹底することが必要です。

内部不正対策として整備しておきたい主なルール

■情報の分類・保存に関するルール

- 機密区分(極秘/部外秘/社外秘)の定義

- 保管方法のルール(例:極秘は暗号化必須)

- ログの保管期間

■アクセス権限に関するルール

- 権限付与の判断基準

- 申請・承認フロー

- 異動・退職時の権限削除フロー

- 権限棚卸しの頻度・方法

■持ち出し・外部共有に関するルール

- USBメモリの使用禁止(例外時は申請・承認を義務化)

- 印刷物の持ち出しに関する基準

- メール送信時のルール(例:宛先確認の必須化・添付ファイル暗号化)

- クラウドサービスの利用ルール

■インシデント対応に関するルール

- 不正の疑いを発見した際の報告フロー

- インシデント発生時の初動対応フロー

- 再発防止策の検討・レビュー手順

■入退室管理に関するルール

- セキュリティレベルに応じた区域設定(ゾーニング)

- 機密エリアへの入退室方法

- 入退室記録の保管・確認方法

業務分担と相互チェック

内部不正は「1人で完結している業務」で発生しやすいため、業務の役割分担と相互チェック体制が欠かせません。

具体例:

- 重要な業務は複数人で分担する

- 担当者と承認者を明確に分ける

- 定期的に担当者をローテーションして属人化を防ぐ

内部通報(ホットライン)制度の整備

匿名で不正行為を報告可能な仕組みを整えることで、不正の芽を早い段階で発見できます。

制度設計のポイント:

- 匿名通報を可能にする

- 通報者への報復禁止を明文化

- 調査プロセスと結果報告のルールを整備

公正で透明性の高い人事評価制度の整備

業績・能力・行動指標などの評価基準を明確化し、評価者・被評価者の間で共通認識を持つことで、公平な評価制度を実現します。

また、評価結果に基づく丁寧なフィードバック面談を実施し、従業員の納得感とモチベーションを向上させ、内部不正の抑止につなげます。

不正行為への厳格な対応

情報の不正持ち出しや不適切なデータ操作が発覚した際には、懲戒や教育指導などの明確な対応を行い、「不正行為が発覚すれば厳正に処分される」という文化を醸成し、内部不正の抑止力を高めます。

不正発覚時の対応は決して曖昧にせず、処分基準や調査、再発防止の手順を明確に文書化し、全社員に周知することが重要です。

9.内部不正やヒューマンエラーから企業の情報資産を守る -DLP活用支援サービス

いかがでしたでしょうか?

従業員1人のふとした出来心やちょっとした操作ミスにより、機密情報が外部に流出すると、企業ブランドの価値や取引先との信頼関係に大きな影響を及ぼす可能性があります。

機密情報に対して正規のアクセス権限を持つユーザーによる「データの不正持ち出し」や「操作ミス」は、従来のセキュリティ対策だけでは防ぎきれないのが現状です。

そこで当社では、Microsoft社のセキュリティプラットフォーム「Microsoft Purview」を活用したDLP(データ損失防止)機能の実装・活用支援サービスを提供しております。

サービス内容の主なポイント

- 「どのデータを守るべきか」を整理する現状調査

- 環境に合わせた最適なDLPポリシー(漏えい防止ルール)を設計

- 約6ヶ月間にわたる「PoC(導入前検証)」で運用上の課題や懸念点を解消

- ノウハウ共有やMicrosoftとの問い合わせ対応など、導入後も継続的な運用サポートを提供

意図的な持ち出しも、うっかりミスも、「内部」からの情報漏えいはどの企業でも起こり得ます。

DLPを活用して機密データの動きを「見える化」し、不正な操作や誤操作を未然に防いで、企業の大切な情報資産を守りましょう。

お電話・FAXでのお問い合わせはこちら

03-5828-7501

03-5830-2910

【受付時間】平日 9:00~18:00

フォームでのお問い合わせはこちら

この記事を書いた人

Y.M(マーケティング室)

2020年に株式会社コンピュータマネジメントに新卒入社。

CPサイトのリニューアルに携わりつつ、会社としては初のブログを創設した。

現在は「情シス支援」をテーマに、月3本ペースでブログ更新を継続中。