近年、企業を狙ったサイバー攻撃による不正ログインや情報漏えいの事故が後を絶ちません。

サイバー攻撃の手法が多様化・巧妙化する中で、従来の「IDとパスワードだけ」に頼った認証方法では、悪意ある攻撃者に突破されてしまうリスクが年々高まっています。

そこで、より強固な認証手段として注目されているのが「多要素認証(MFA)」です。

ログイン時に「パスワードに加え、要素の異なるもう1つ以上の認証ステップ」を求めることで、万が一パスワードが漏えいしても不正アクセスを防ぐ効果が期待できます。

今回は、多要素認証(MFA)の概要から、導入するメリット・デメリット、最近登場した新しいタイプの認証方式、運用時のポイントまで、分かりやすく解説します。

「多要素認証(MFA)と二段階認証は何が違うの?」

「自社でも多要素認証(MFA)を導入すべき?」

「導入したらどんな点に注意すればいい?」

と疑問を感じている企業担当者の方は、ぜひご一読ください。

目次

1.多要素認証(MFA)とは?

多要素認証(Multi Factor Authentication/MFA)とは、Webサービスなどへのログイン時に、「知識情報」「所持情報」「生体情報」のうち、2種類以上の異なる認証要素を組み合わせて本人確認を行う仕組みです。

例えば、パスワード(知識情報)に加え、スマートフォンの認証アプリによる確認(所持情報)を求めるなど、複数の要素を組み合わせることで、仮に1つの認証要素が漏えいしても、他の要素が突破されない限り第三者からの不正ログインをかなりの確率で防ぐことができます。

実際、Microsoftのレポートによると、多要素認証を有効にすることで、アカウント侵害攻撃の99.9%以上をブロックできるとされており、多要素認証が不正アクセス対策として非常に効果的であることを示しています。

身近な多要素認証(MFA)の例

- 銀行ATMでの現金引き出し

所持情報(キャッシュカード)+知識情報(暗証番号)

- スマートフォンのロック解除

所持情報(スマートフォン本体)+生体情報(指紋・顔)

- ネットバンキング

知識情報(ID・パスワード)+所持情報(ワンタイムパスワード)

- クラウドサービスへのログイン

知識情報(ID・パスワード)+所持情報(スマートフォンに届く認証コード)

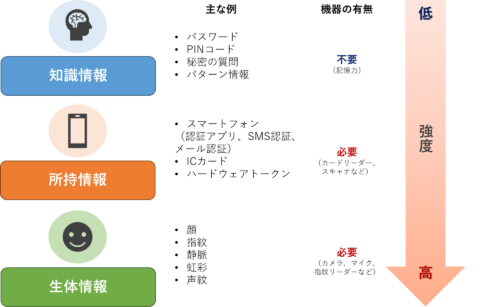

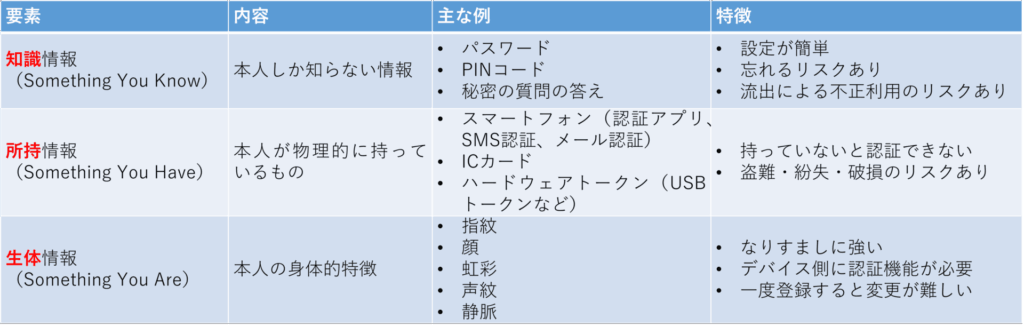

2.多要素認証で使われる3つの要素

ほとんどの多要素認証では、「知識情報」「所持情報」「生体情報」の3つの要素の中から、2つ以上を組み合わせて本人認証を行います。

知識情報(SYK:Something You Know)

「知識情報」は、ユーザー本人だけが知っている情報のことです。

知識情報を使って本人確認を行う認証方法を「知識認証」と呼びます。

【具体例】

- IDとパスワード

- PINコード(暗証番号)

- 秘密の質問と答え

- スマートフォンのパターン認証

など

【メリット】

- 導入が簡単(特別な機器が不要)

- コストが低い(多くのサービスで標準搭載)

- リセットや再発行が容易

【デメリット】

- 忘れやすい(記憶に依存)

- 使い回しによるリスク(同じパスワードを複数サービスで使用するなど)

- サイバー攻撃に弱い(フィッシング、辞書攻撃、総当たり攻撃などで突破されやすい)

- 漏えい時のリスクが大きい(一度流出すると誰でもなりすましが可能)

所持情報(SYH:Something You Have)

「所持情報」は、ユーザー本人だけが物理的に所有しているもののことです。

所持情報を使って本人確認を行う認証方法を「所有物認証」と呼びます。

【具体例】

- スマートフォン:SMS認証、アプリ認証(Google Authenticator、Microsoft Authenticatorなど)、メール認証(ワンタイムパスワードなど)

- カード類:ICカード、社員証、キャッシュカード、クレジットカード、運転免許証、マイナンバーカード

- ハードウェアトークン:キーホルダー型トークン、カード型トークン、USBトークン

- デジタル証明書:クライアント証明書(デバイス単位でインストールされたもの)

- その他:ボイスコール認証、QRコード認証

【メリット】

- 物理的に所有していないと認証できないため、第三者によるなりすましが難しい

- 一時的な認証情報(ワンタイムパスワードなど)は使い捨てなので、漏えいしても再利用が困難

- 知識情報と組み合わせることで、セキュリティが大幅に向上

【デメリット】

- 紛失・盗難により、第三者に悪用されるリスク

- 破損やバッテリー切れによる利用不可リスク

- 所持物が手元にないと認証できない

- 導入・管理・保守コストがかかる場合がある(例:トークン配布、証明書管理など)

生体情報(SYA:Something You Are)

「生体情報」は、ユーザー固有の身体的特徴のことで、3つの要素の中では最も安全性が高い認証情報と言われています。

生体情報を使って本人確認を行う認証方法を「生体認証」と呼びます。

【具体例】

- 指紋認証:指先の指紋パターンを認識

- 顔認証:顔の特徴をカメラで認識(Face IDなど)

- 虹彩認証:目の虹彩部分(黒目の周囲)をカメラで認識

- 声紋認証:声の周波数やリズム、話し方のクセで判定

- 静脈認証:指や手のひらの血管パターンを利用

- 網膜認証:眼底の血管パターンで判定

- 行動認証:筆跡やタイピング速度、歩行パターンなどで判定

【メリット】

- なりすましが困難(各個人で固有の情報のため、偽造や複製が難しい)

- 持ち歩き不要(本人の身体そのものが認証キー)

- 忘れるリスクがない(パスワードのように「忘れる」心配がない)

- 紛失リスクがない(ICカードやトークンのように「紛失する」心配がない)

- 利便性が高い(スマホなどを使って短時間でスピーディーに認証が完了)

【デメリット】

- 導入コストがかかる(生体情報を読み取るための専用デバイスが必要)

- 認証エラーが起こることがある(環境や体調による影響などで)

- 漏えい時のリスクが大きい(パスワードのように「再発行」ができない)

- プライバシーリスク(生体情報の保存・管理に慎重さが求められる)

- 意識のない状態での不正利用(寝ている間に第三者が指紋や顔を使って勝手に認証するリスク)

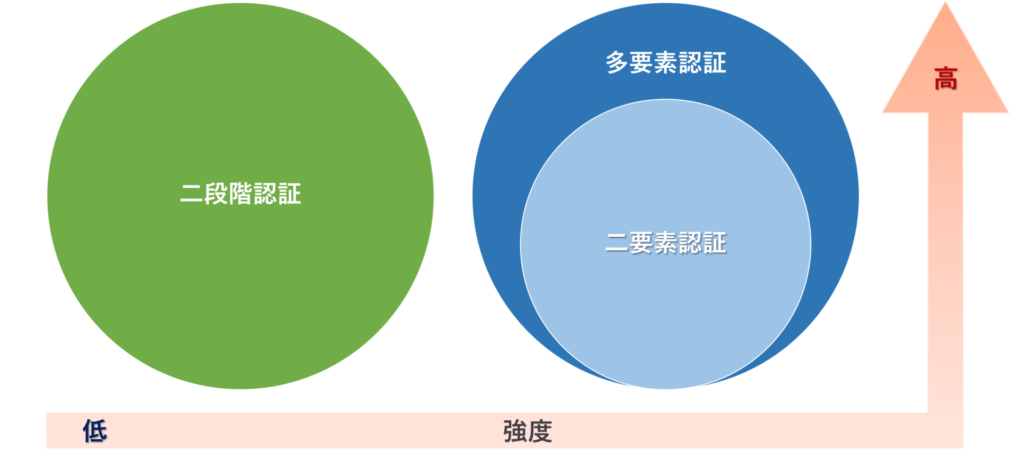

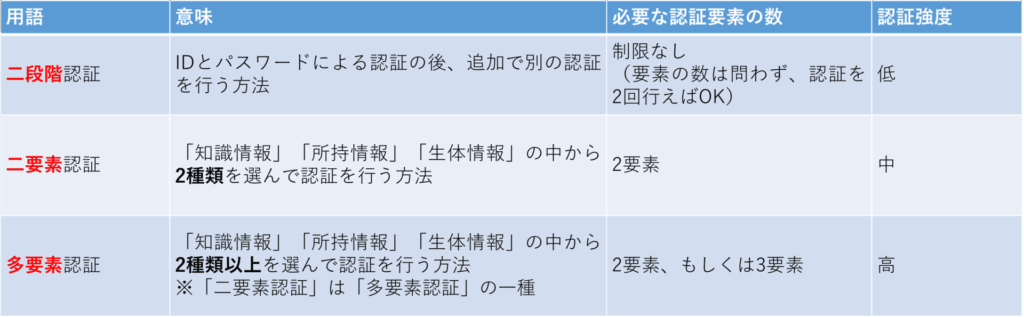

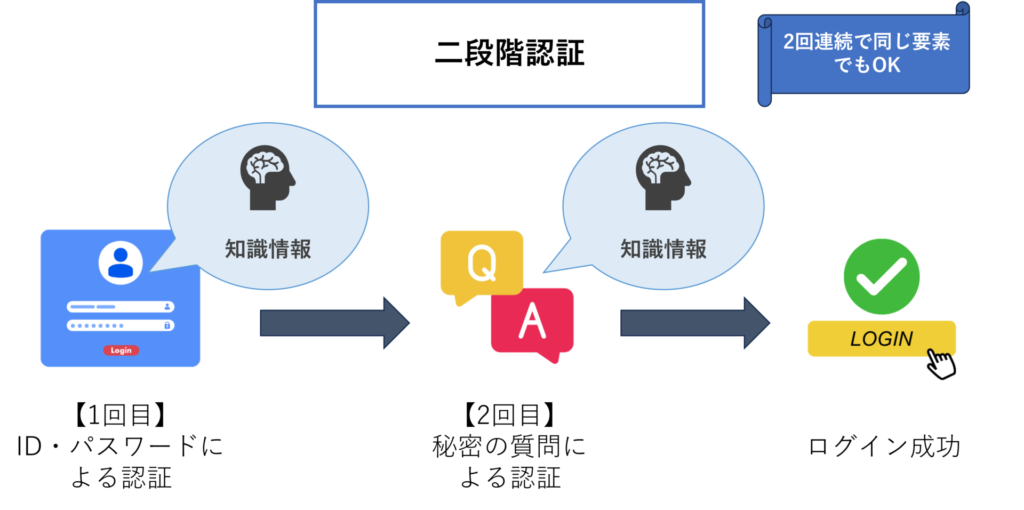

3.二段階認証と二要素認証の違い

よく混同されがちな「二段階認証」「二要素認証」「多要素認証」の違いは、次の表のようになります。

「知識情報+知識情報」のように、1要素だけでも認証を行える「二段階認証」よりは、異なる種類の認証要素を必ず組み合わせる必要のある「二要素認証」(多要素認証)の方が、セキュリティレベルは圧倒的に高いといえます。

二段階認証の仕組み

二段階認証とは、ログイン時に本人確認を2回に分けて行い、不正アクセスを防止する仕組みです。

例えば以下のようなケースが二段階認証に該当します。

- IDとパスワードでログインした後、秘密の質問に答える

- IDとパスワードの入力後、SMSで送られてくる認証コードを入力する

「認証の回数が2回であること」が大きな特徴で、認証に利用する要素の種類や数は問いません。

パスワード(=知識情報)を入力した後にPINコード(=知識情報)を入力する場合など、単一の認証要素で2回認証を行うケースでも二段階認証に該当します。

ただし、同じ種類の要素を使っていると、万が一漏えいした際に両方とも簡単に突破される可能性が高く、セキュリティ強度はそこまで高くないのが実情です。

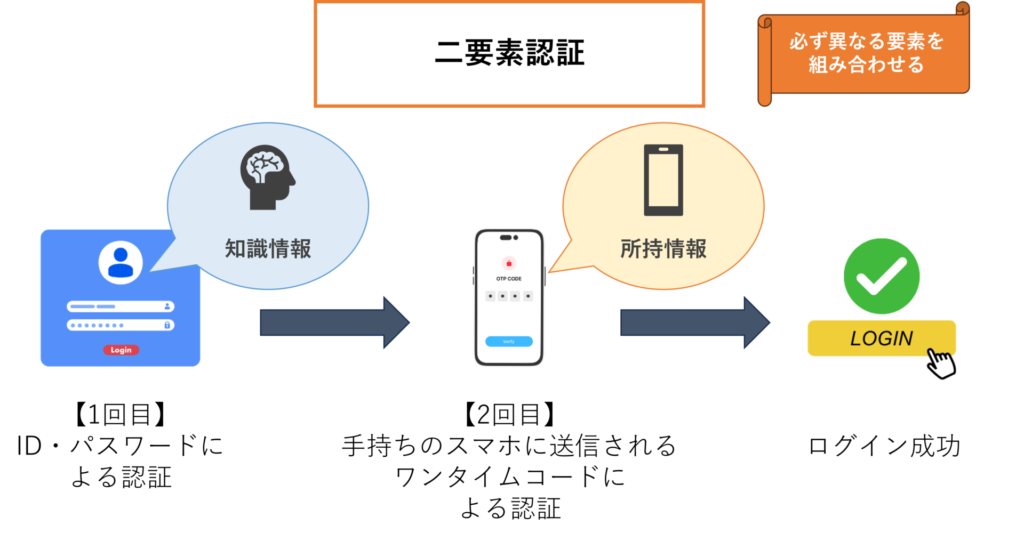

二要素認証の仕組み

二要素認証とは、「知識情報」「所持情報」「生体情報」という3つの認証要素のうち、異なる2種類の要素を組み合わせて本人確認を行い、不正アクセスを防止する仕組みです。

例えば以下のようなケースが二要素認証に該当します。

- パスワード(知識情報)を入力した後、スマートフォンに届くワンタイムパスワード(所持情報)を入力する

- パスワード(知識情報)を入力した後、スマートフォンで顔(生体情報)認証を行う

二要素認証は、多要素認証(MFA)の一種であり、多要素認証の場合は3つの要素すべてを用いるケースもありますが、二要素認証の場合は任意の2種類が選択されます。

最大のポイントは、「要素の種類が異なる」ことによる安全性の高さです。

仮にパスワード(知識情報)が漏えいしても、別の要素であるスマートフォン(所持情報)が手元になければ、不正ログインは格段に難しくなります。

導入する際は、同じ要素で2回認証を行うだけの「二段階認証」ではなく、異なる種類の要素で認証を行う「二要素認証」以上の仕組みを選ぶことをおすすめします。

4.多要素認証が求められる背景

近年、多要素認証(MFA)が求められる背景としては、次の5つが挙げられます。

- サイバー攻撃の増加

- ID・パスワード認証の限界

- クラウドサービスの普及

- リモートワークの導入による働き方の変化

- ガイドラインや法規制への対応

サイバー攻撃の増加

近年、多要素認証(MFA)が必要とされる背景の1つに、サイバー攻撃の増加と手口の巧妙化があります。

総務省の「令和5年版情報通信白書」などによれば、2015年から2022年にかけてサイバー攻撃関連の通信量は約8倍に増加しており、不正アクセスの認知件数も年々増加傾向にあります。

中でも特に目立つのが、次のような攻撃手法です。

- ブルートフォース攻撃(総当たり攻撃)

攻撃者が大量のパスワードパターンを機械的に試して突破を狙う手口

- パスワードリスト攻撃

過去に流出したID・パスワードを使い回して、他のシステムにも不正ログインを試みる手口

- フィッシング攻撃

偽サイトなどで利用者のログイン情報をだまし取る手口

サイバー攻撃の手法が年々高度化・多様化する中で、従来の「IDとパスワードだけ」の認証方式ではセキュリティ対策として不十分になりつつあり、より強固な本人確認の手段として多要素認証(MFA)が注目されています。

ID・パスワード認証の限界

先述の通り、従来のID・パスワードだけに頼った認証では、もはや十分なセキュリティを確保することが難しくなっています。

背景には、サイバー攻撃の多様化・巧妙化に加え、ユーザー側の「パスワード管理の甘さ」も大きな要因として挙げられます。

- 推測されやすいパスワードを設定している

「123456」「password」など、簡単に推測できるパスワードを使っている人が多い

- 同じパスワードを使い回している

複数のサービスで同じパスワードを設定しているケースが多く、一度流出すれば芋づる式に他のサービスにも不正ログインされる危険がある

- パスワードの管理負担が増大している

業務で利用するサービスが増え続ける中、すべてのアカウントで強力なパスワードを設定・記憶するのは現実的に困難

こうしたリスクに共通して言えるのは、「パスワードさえ突破されてしまえば、あとは何の障壁もない」という点です。

一度IDとパスワードが漏れてしまったら最後、攻撃者は正規ユーザーになりすまして自由に不正ログインできてしまいます。

企業がどれだけ厳格なパスワードポリシーを定めても、最終的にはユーザーの運用次第であり、脆弱なパスワード設定や使い回しがなくならずに攻撃の標的にされるケースが後を絶ちません。

こうした背景から、万が一IDやパスワードが漏えいした場合でも、他の認証要素を突破しない限りアクセスできない多要素認証(MFA)の重要性が非常に高まっています。

クラウドサービスの普及

クラウドサービスが広く利用されるようになったことも、多要素認証(MFA)の必要性を高めています。

クラウド上に機密情報や個人情報が保管され、社内外を問わずどこからでもアクセスできるようになったことで利便性が向上する一方、外部からの不正アクセスや情報漏えいのリスクも増大しています。

こうしたリスクから機密性の高い情報資産を守るため、システムの入口であるログイン時の認証を強化し、不正アクセスや重大な情報流出を防ぐ手段として、多要素認証(MFA)が注目されています。

リモートワークの導入による働き方の変化

新型コロナウイルス感染症の拡大をきっかけに、テレワークや在宅勤務を行う企業が一気に広がり、自宅やカフェなどオフィス以外の場所から社内の情報にアクセスする機会が急増したことも理由の1つです。

従来は、ネットワークの出入り口に境界を設け、社内と社外を明確に分けたうえで、外部からの不正なアクセスを制限することでオフィス内部の安全を守る「境界型セキュリティ」が主流でした。

しかし、テレワークの普及やクラウドサービスの活用が進む中で、その「境界」はどんどん曖昧になり、従来の仕組みだけでは十分に守りきれない状況となっています。

こうした中で、不正アクセスのリスクを大幅に低減し、従業員がどこからでも安全にシステムへアクセスするための仕組みとして、多要素認証(MFA)へのニーズが高まっています。

ガイドラインや法規制への対応

多要素認証(MFA)が求められる背景には、社会全体で「多要素認証を前提としたシステム」が増えていることも挙げられます。

その代表例がインターネットバンキングです。

以前は「口座番号+暗証番号」や「ログインID+パスワード」のように、知識情報だけを組み合わせて本人確認を行っており、セキュリティリスクが問題視されていました。

実際に、多要素認証(MFA)を導入していなかった一部のインターネットバンキングでは、不正出金などの重大なセキュリティ事故が相次いだことから、金融庁は2020年、金融機関に対して「多要素認証の導入を義務付ける方針」を発表しています。

この方針の中では、次のような対策が求められました。

- 単一のパスワードによる認証の廃止

- アクセス権限の見直し

- 不要なアカウントの削除

- 多要素認証による本人確認の強化

さらに、こうした動きは金融業界だけにとどまらず、現在は各省庁や業界団体が発行するさまざまなガイドラインでも、多要素認証の導入が推奨・要求されています。

- 厚生労働省:医療情報システムの安全管理に関するガイドライン

- 経済産業省:医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン

- 総務省:地方公共団体における情報セキュリティポリシーに関するガイドライン

- デジタル庁:政府情報システムにおけるセキュリティ・バイ・デザインガイドライン

法令遵守やガイドライン対応の観点からも、多要素認証(MFA)はもはや「やっておくべき推奨対策」ではなく「やらなければならない必須対策」に変わりつつあります。

5.多要素認証のメリット

多要素認証(MFA)を導入するメリットとしては、次の4つが挙げられます。

- セキュリティの強化

- パスワード管理の負担軽減

- コンプライアンスの遵守

- 顧客・ユーザーからの信頼性向上

セキュリティの強化

多要素認証(MFA)を導入する最大のメリットは、不正アクセスのリスクを大幅に低減し、セキュリティレベルを高められることです。

従来のID・パスワード認証だけでは、パスワードの使い回しや漏えい、ブルートフォース攻撃(総当たり攻撃)、フィッシング詐欺などにより、アカウントが不正に乗っ取られるリスクが常に存在していました。

多要素認証では、「知識情報(パスワードなど)」に加えて、「所有情報(スマートフォンなど)」「生体情報(指紋・顔認証など)」のように異なる種類の認証要素を複数組み合わせることで、攻撃者がすべての認証を突破するハードルが格段に高くなります。

そのため、万が一パスワードが漏えいしても、他の認証要素がなければ不正ログインは困難となり、社内システムやクラウドサービスへの不正アクセスを効果的に防ぐことができます。

Microsoftの調査では、多要素認証を導入することでアカウント侵害攻撃の99.9%以上を防止できるというデータも公表されています。

パスワード管理の負担軽減

多要素認証(MFA)を導入することで、ユーザーによるパスワード管理の負担を大幅に軽減できる点もメリットの1つです。

従来のID・パスワード認証では、次のような課題がありました。

- サービスごとに異なるパスワードを設定し、すべて覚える必要がある

- 利用するサービスが増えるたびに、IDやパスワード管理の手間が膨らむ

- パスワードの使い回しや安易な設定によるセキュリティリスク

- パスワード忘れによる管理部門への問い合わせ増加

多要素認証(MFA)では、所持情報と生体情報を組み合わせた認証もできるため、知識情報であるパスワードの入力自体が不要になるケースもあります。

これにより、ユーザーはわざわざ複雑なパスワードを覚える必要がなくなり、管理の手間が省けて業務効率化につながるだけでなく、人的ミスを原因としたパスワードの流出防止にも役立ちます。

コンプライアンスの遵守

多要素認証(MFA)の導入は、企業が各種法規制やガイドラインに適切に対応するうえで重要なセキュリティ対策となります。

近年、国内外でサイバーセキュリティや個人情報保護に関する規制が強化されており、多要素認証の導入を義務付けたり、強く推奨するケースが増えています。

国内の例

- 個人情報保護法

個人データ取扱事業者に対して、不正アクセス防止のための適切な安全管理措置が求められており、MFAの導入はその一手段として推奨されている。

- 金融庁「サイバーセキュリティ対策強化に関する通達」

金融機関に対し、インターネットバンキングなどのサービスでMFAによる本人認証強化を求めている。

- 総務省「マイナンバーガイドライン」

自治体でマイナンバーを取り扱うシステムへのアクセスについて、端末でのMFAが義務付けられている。

- 経済産業省「クレジットカード不正利用対策」

2025年4月までに、オンライン決済事業者に対して、クレジットカード番号だけでなく、生体認証やワンタイムパスワードによるMFAの導入が義務化されている。

海外の例

- NIST SP 800-63B(米国国立標準技術研究所:NIST)

重要情報にアクセスするシステムに対してMFAの実装を推奨している。

- GDPR(EU一般データ保護規則)

個人データへの不正アクセス防止策として、強力な認証手段(MFA含む)の実装が求められる。

- CCPA(カリフォルニア州消費者プライバシー法)

個人データ保護に関する安全管理措置として、MFAの導入が推奨されている。

- PCI DSS(クレジットカード業界の国際セキュリティ基準)

管理者がシステムにリモートアクセスする場合などに、MFAの使用が義務付けられている。

- 米国連邦政府「Executive Order 14028(2021年サイバーセキュリティ強化大統領令)」

連邦機関におけるすべてのシステムでMFAの義務化を指示。

これらの法規制やガイドライン対応することで、企業としての信頼性が高まるほか、先手を打って多要素認証(MFA)を導入しておくことで、万が一サイバー攻撃による情報漏えい事故が発生した場合でも、「適切な対策を講じていた」と証明でき、社会的・法的責任の軽減にもつながる可能性があります。

顧客・ユーザーからの信頼性向上

多要素認証(MFA)の導入は、単なるセキュリティ対策にとどまらず、企業の信頼性向上にもつながります。

特に、金融機関や医療機関など、個人情報の厳格な管理が社会的に求められる業界では、「情報が適切に保護されている」という信頼が事業継続の基盤となります。

一般企業においても、強固な認証対策を講じることは顧客やユーザーに安心感を与え、顧客満足度や企業イメージの向上につながります。

一方で、万が一不正アクセスなどによる情報漏えいが発生した場合には、以下のような深刻な経営リスクが生じます。

- 顧客情報の流出による信用失墜

- 調査や復旧対応にかかるコストと人的リソースの負担

- 業務停止による売上の損失

- 顧客への謝罪対応や補償費用の発生

- ブランド毀損や株価下落など、長期的な経営ダメージ

こうしたリスクを未然に防ぐためにも、多要素認証(MFA)は今や企業にとって不可欠なセキュリティ対策といえるでしょう。

6.多要素認証のデメリット

多要素認証(MFA)を導入するデメリットとしては、次の3つが挙げられます。

- 導入・運用にコストがかかる

- ユーザーの利便性を損ねる場合がある

- デバイストラブルによるログイン不可のリスク

導入・運用にコストがかかる

多要素認証(MFA)の導入には、従来のID・パスワード認証と比べて、導入や運用にかかるコストが大きくなるというデメリットがあります。

特に、生体認証などの高度な認証手法を導入する場合、専用の機器やシステムの導入が必要となり、想定以上の初期投資が必要となるケースがあります。

【初期コストの例】

- 専用機器(指紋リーダー、ICカードリーダー、セキュリティキーなど)の購入費用

- 認証システムの構築・導入作業費用

- システム連携やカスタマイズにかかる開発費

【運用コストの例】

- (クラウドサービス型の場合)月額・年額のライセンス費用

- ソフトウェアの定期アップデートやシステムメンテナンス

- 従業員向けの研修やサポート対応にかかる人件費

- 万が一の障害対応やトラブルシューティングの対応コスト

近年では、従業員の個人用スマートフォンや、配布済みの業務用スマートフォンを活用して、専用機器の購入コストを抑える企業や、クラウド型MFAサービスを利用して初期コストを低く抑える企業も増えています。

多要素認証(MFA)は、導入方法や認証の範囲、使用する認証要素によってコストが大きく変動するため、導入前には「自社に必要なセキュリティレベル」と「予算」のバランスを考慮して、企業の規模や業態に合った最適な手段を検討することが重要です。

ユーザーの利便性を損ねる場合がある

多要素認証(MFA)は高いセキュリティを実現できる反面、「認証の煩雑さ」「デバイス依存」「認証エラー」などでユーザーの利便性が下がるリスクがあります。

認証に時間と手間がかかる

多要素認証では、「ID・パスワード」に加えて「ワンタイムパスワード」や「生体認証」など、複数の認証ステップが必要になります。

その結果、ログインにかかる手間が増えてしまい、特にログイン頻度の高い業務ではストレスの原因になることもあります。

「スマートフォンで認証アプリを開いてコードを確認」「ICカードリーダーにカードをかざす」など、毎回の操作がユーザーの負担になってしまうケースも少なくありません。

デバイスの管理・携帯が負担に

多要素認証では、スマートフォン、ICカード、ハードウェアトークンなど、ユーザーが物理的に所有しているデバイスを認証要素として利用することが一般的です。

これにより、スマホやICカードなどの携帯が必須となり、認証に必要な物理デバイスの紛失・持ち歩き忘れ・バッテリー切れなどが原因でログインできなくなるリスクがあります。

また、セキュリティポリシー上、特定エリアへのデバイス持ち込みが制限される場合、認証ができずに業務に大きな支障が出る恐れもあります。

認証エラーによるストレス

生体認証で指紋が上手く読み取れない、光の加減などで顔認証が失敗する、ワンタイムパスワードが遅延するなど、認証エラーによるストレスも無視できません。

急いでいる時に何度も認証をやり直すのは、ユーザーにとって大きな負担になります。

システム障害による影響

認証サーバーに障害が起きたり、認証アプリが使えなくなった場合、ユーザーが一時的にログインできなくなるリスクがあります。

特に、業務に直結するシステムでこうしたトラブルが起きると、業務停止や生産性の低下につながる恐れがあります。

デバイストラブルによるログイン不可のリスク

先述の通り、多要素認証(MFA)では、スマートフォンやICカード、ハードウェアトークンなど、物理デバイスを使った認証が一般的です。

そのため、次のようなケースではシステムにログインできなくなるリスクがあります。

デバイスの紛失・置き忘れ

スマホやICカードなどを紛失した場合、ワンタイムパスワードや認証アプリが利用できず、システムにアクセスできなくなることがあります。

また、置き忘れによっても、急な対応が求められる際に業務に支障が出る恐れがあります。

故障やバッテリー切れ

デバイスが故障したり、バッテリー切れで起動できなくなった場合も、同様にシステムへログインできなくなるリスクがあります。

特に、外出先や緊急時に発生すると、復旧までの時間ロスが業務に大きく影響する可能性があります。

機種変更時の設定移行忘れ

スマートフォンの機種変更時に、認証アプリの設定移行を忘れてしまい、新しい端末でログインできなくなるトラブルもよく見られます。

デバイス故障・紛失などのトラブル発生時は、再発行や再設定、紛失時のアカウントロック解除手続きなどが必要になり、トラブル対応に時間を取られて管理部門の負担増大につながることもあります。

特に、従業員数が多い企業ほどこうしたトラブルの発生頻度も高くなりがちなため、「もしもの時の対応フロー」や代替認証手段をあらかじめ準備しておくことが、スムーズな運用には欠かせません。

7.多要素認証の導入に適したサービス

多要素認証(MFA)の導入が推奨されるサービスの例としては、次のようなものがあります。

- クラウドサービス

- VPN(Virtual Private Network)

- ECサイト(オンラインショッピング)

- オンラインバンキング(インターネットバンキング)

- ソーシャルメディア(SNS)

クラウドサービス

近年、多くの企業が業務でクラウドサービスを活用するようになりました。

これらのサービスは、IDとパスワードだけでログインできるものが多い一方で、不正アクセスによる情報漏えいリスクも高まっています。

こうした経緯から、クラウド事業者側も多要素認証(MFA)への対応を進めており、ユーザーはMFAを有効にすることでセキュリティ強化を図れます。

例えば、Microsoft 365やAWSなどでは、ワンタイムパスワードやアプリ認証などを使った多要素認証(MFA)の仕組みが提供されており、不正ログインを防ぐための有効な手段となっています。

VPN(Virtual Private Network)

VPN(仮想プライベートネットワーク)サービスでも、多要素認証(MFA)を活用する例が増えてきています。

VPNは、インターネット上に仮想の専用回線を設け、特定のユーザーだけが安全に社内ネットワークへアクセスできる仕組みで、近年のテレワークの普及により、多くの企業で構築されるようになりました。

しかし、それに伴いVPNの脆弱性を狙ったサイバー攻撃も増加しており、ID・パスワードだけの認証では不正アクセスのリスクが高まることから、最近ではVPN接続時に多要素認証(MFA)を必須とする企業が増えています。

例えば、パスワード認証に加えて、ワンタイムパスワードやPC専用のUSBキーを利用するなど、複数の認証要素を組み合わせることで、VPN経由での情報漏えいリスクを大きく低減することができます。

ECサイト(オンラインショッピング)

AmazonやYahooショッピングなど、ECサイト(オンラインショッピングサイト)でも多要素認証(MFA)の導入が進んでいます。

多くのサイトでは、ID・パスワードによる認証に加え、SMSや認証アプリ、メールなどを使ったワンタイムパスワードによる認証が採用されています。

ECサイトのアカウント情報が万が一流出すると、個人情報やクレジットカード情報を悪用されて、身に覚えのない商品を勝手に購入されたり、犯罪に利用されるなど、深刻な被害につながるリスクがあります。

このような事態を防ぐためにも、ECサイトへのログイン時や決済時に、多要素認証(MFA)を導入することが重要です。

オンラインバンキング(インターネットバンキング)

銀行などの金融機関が提供するオンラインバンキング(インターネットバンキング)でも、多要素認証(MFA)の導入が一般的になっています。

従来のATMでは、キャッシュカード(所持情報)と暗証番号(知識情報)による認証が長年使われてきましたが、オンラインバンキングではID・パスワード(知識情報)に加え、振込・送金時にワンタイムパスワードやスマホアプリ、SMS認証(所持情報)などが追加されるケースが増えています。

不正アクセスによる口座からの不正送金や個人情報流出といった被害を防ぐためにも、多要素認証(MFA)を導入したセキュリティレベルの高い認証が欠かせません。

ソーシャルメディア(SNS)

X(旧Twitter)やFacebookなどのソーシャルメディア(SNS)でも、不正ログインやアカウントの乗っ取りを防ぐために、多要素認証(MFA)が導入されています。

これらのSNSでは、ID・パスワード(知識情報)による本人確認に加え、SMSによる認証コード(所持情報)を使った追加認証が一般的です。

例えばXの場合、ログイン時にIDとパスワードを入力し、さらにスマートフォンのSMSに送られる6桁の数字コードを送信することで、認証が完了します。

SNSアカウントが不正アクセスに遭うと、なりすましやスパム投稿、犯罪利用といった深刻な被害につながるリスクがあるため、個人ユーザー・企業アカウント問わず、多要素認証(MFA)の設定が強く推奨されています。

8.その他のタイプの多要素認証

多要素認証(MFA)の中でも、近年注目が集まっている「新しいタイプ」の認証方式としては、次のようなものがあります。

- 場所(位置情報)を使った多要素認証

- 適応型認証(リスクベース認証)

- FIDO2(ファイド2)認証

場所(位置情報)を使った多要素認証

多要素認証(MFA)では、「ユーザーの位置情報(IPアドレスや地理的な場所)」を追加の認証要素として活用する方法もあります。

社内ネットワークや特定の国・地域など、あらかじめ登録しておいた場所以外からアクセスがあった場合や、位置情報を特定できなかった場合にアクセスをブロックする仕組みです。

また、場所情報が一致しない場合にブロックするのではなく、もう一度追加の認証(ワンタイムパスワードなど)を求めることで、さらにセキュリティレベルを高めることも可能です。

多要素認証(MFA)の一環として、「場所(位置情報)」による認証を追加することで、ユーザー以外の第三者による不審な場所からの不正アクセスを未然に防ぎ、より強固なセキュリティを実現できます。

適応型認証(リスクベース認証)

「適応型認証(リスクベース認証)」は、多要素認証(MFA)の一種で、ユーザーのアクセス状況に応じて認証強度を変化させる仕組みです。

アクセスのたびにリスクレベルを評価し、リスクが高いと判断された場合にのみ追加認証を要求し、利便性を損なわずにセキュリティを強化します。

【リスク判断に使われるポイント】

- アクセス元の場所(例:通常は日本国内、今回は海外)

- アクセス時間帯(例:深夜など、普段とは違う時間)

- 使用デバイス(例:いつもとは違う端末)

- ネットワークの種類(例:社内LANではなくフリーWi-Fiから)

- ログイン試行回数や失敗状況(短時間でパスワードを何度も間違えている)

【具体例】

- 普段と同じオフィス内、同じPCから平日朝9時にアクセス

→通常のID・パスワードだけでスムーズにログイン - 深夜に自宅から私用のスマートフォンでログイン

→ワンタイムパスワードやSMS認証など、追加の認証を要求

リスクが低い場合は手間なくスムーズにログインでき、リスクが高い場合だけ二重・三重にしっかりとチェックを行えるため、利便性とセキュリティをバランスよく両立できる点が大きなメリットです。

特に最近は、サイバー攻撃の手口が巧妙化しているため、「いつもの環境から」「いつもの時間に」「いつもの端末で」アクセスしているかどうかを自動で判定する仕組みは、企業にとって大きな安心材料になると言えます。

FIDO2(ファイド2)認証

近年、「パスワードなしでログインできる」新しい認証方式として注目されているのが「FIDO2(ファイド2)認証」です。

FIDO2とは、国際団体の「FIDOアライアンス」が2018年に策定した、パスワード不要の次世代認証規格です。

これまでのID・パスワードを使った認証方法と異なり、「パスワードを一切使わずに」生体認証(指紋認証/顔認証)やPINコードなどで本人確認ができる仕組みになっています。

FIDO2の仕組み

FIDO2は、公開鍵暗号方式という仕組みを採用しており、以下のような流れで認証が行われます。

- ユーザーが自分のデバイスで生体認証やPINコード入力によって本人確認

- その情報をもとに、デバイス内の「秘密鍵」でデジタル署名を作成

- 作成した署名済みデータをサーバーに送信

- サーバー側で、事前に登録された「公開鍵」を使って署名の正当性を確認

パスワードを使用しないためパスワードの漏えいリスクがないほか、ユーザー認証に使われる生体情報やPINコードはネットワーク上に流れることも、サーバー側に保存されることもありません。

そのため、仮に通信内容が盗聴された場合でも、フィッシング攻撃などに悪用されるリスクは極めて低いのがFIDO2認証の大きな特長です。

【FIDO2が使われている場面の例】

- Windows Hello(顔認証)によるWindows端末ログイン

- スマホの指紋認証・顔認証を使ったWebサービスログイン

- 一部の銀行やクラウドサービスでのパスワードレス認証

FIDO2認証は、「所持情報(デバイス)」+「生体情報(本人)」という形で多要素認証(MFA)の考え方を取り入れており、パスワードを一切使わずに安全かつ手軽にログインできる方法として、今後さらに普及が進むと期待されています。

9.多要素認証(MFA)とシングルサインオン(SSO)の違い

「シングルサインオン(SSO)」は、一度のログイン認証で複数のシステムやサービスにアクセスできる仕組みです。

例えば、従業員が一度Microsoft 365にログインすれば、

- Outlook(メール)

- SharePoint(ファイル共有)

- Teams(チャット・会議)

- Planner(タスク管理)

など、他の関連サービスにも再ログインせずにそのままアクセスできるようになり、ユーザーは複数のID・パスワードを覚えたり、何度も入力したりする手間が省けます。

「多要素認証(MFA)」と「シングルサインオン(SSO)」の違いは、その目的や役割にあります。

【多要素認証(MFA)】

パスワード(知識情報)に加えて、スマホ認証(所持情報)や顔認証(生体情報)など複数の要素で本人確認を強化する仕組み

目的:セキュリティ強化

【シングルサインオン(SSO)】

一度の認証で複数サービスへシームレスにアクセスできるようにする仕組み

目的:ユーザーの利便性向上

両者は別々というよりも、セットで組み合わせて活用されるケースがほとんどです。

外部からのアクセス時には「多要素認証(MFA)」で強力な本人確認を行ったうえで、ログイン後は「シングルサインオン(SSO)」で複数の社内システムへスムーズにアクセスできる環境を整えることで、セキュリティと利便性の両立が実現できます。

10.多要素認証の安全性を高める運用ポイント

多要素認証(MFA)の安全性を高め、より効果的に運用するポイントとしては、次の6つが挙げられます。

- パスワードの設定・管理ルールを見直す

- 物理デバイスの紛失防止対策を徹底する

- 面倒でも長期間ログイン状態を放置しない

- 担当する業務や働き方にあった認証方法を選ぶ

- 多要素認証以外のセキュリティ対策を怠らない

- 従業員へのセキュリティ教育を徹底する

パスワードの設定・管理ルールを見直す

多要素認証(MFA)を導入することで、パスワードだけに頼らない強固なセキュリティ環境を実現できます。

しかし、「多要素認証(MFA)を導入したからもう安心」と思い込み、基本的なパスワード管理がおろそかになっていると、不正アクセスや情報漏えいなどのリスクが逆に高まってしまいます。

多要素認証(MFA)の効果を最大限に活かすためにも、パスワード設定ルールの見直しと適切な運用が欠かせません。

推測されにくい適切なパスワードを設定する

自分の名前や誕生日など、個人情報から容易に推測できる文字列や、「123456」「password」「000000」といった単純なパスワードは、絶対に避けるようにしましょう。

株式会社ソリトンシステムズが公開した「日本人のパスワードランキング2024」によると、2024年に日本で漏えいしたパスワードのうち、最も多かったのが「123456」、次いで「password」、「123123」でした。

この調査結果を見ると、次のようなパスワードがいまだに多く使われていることが分かります。

- 「password」やその応用・変形パターン

- 「qwerty」などのキーボード配列そのままの文字列

- 「abc123」などの単純なアルファベット

- 「aaaaaa」「111111」などの繰り返し文字列

近年のセキュリティガイドラインでは、「パスワードの長さは最低でも12~15桁以上」「英大文字・英小文字・数字・記号を組み合わせる」ことが望ましいとされています。

パスワードの使い回しを避ける

1つのパスワードを複数のシステムで使い回していると、どこか1つのサービスでパスワードが漏えいした場合、芋づる式に他のアカウントまで不正ログインされるリスクがあります。

特に業務用アカウントでは、サービスごとに必ず異なるパスワードを設定することが重要です。

メール、ファイル共有、業務アプリなど、どれか1つでも突破されてしまえば、社内情報への不正アクセスや情報漏えいにつながる危険性があります。

もしパスワードの数が多すぎて覚えきれない場合は、紙にメモを残したり簡単なパスワードに戻してしまう前に、複雑で強力なパスワードを安全に一元管理できる「パスワード管理ツール」の活用を検討しましょう。

パスワードを定期的に変更しない

一昔前までは、パスワードは定期的に変更するのが常識とされていましたが、近年はその考え方が大きく変わりつつあり、「頻繁なパスワード変更よりも十分に強力なパスワードを長期間使用すること」が推奨されています。

その背景として、変更のたびにユーザーが覚えやすく、単純で推測されやすいパスワードを設定してしまい、かえってセキュリティリスクを高める要因になっているという現実があります。

特に最近では、「使い回しの禁止」や「長くて強力なパスワードを維持すること」の方が、総合的に見て安全性が高いと考えられています。

ただし、パスワードの漏えいによる不正アクセスが疑われる場合など、本当に必要な時には、被害を最小限に抑えるためにもパスワードを速やかに変更する必要があります。

社内パスワードポリシーを見直す

企業としては、「使用できる文字の種類」「最小文字数」「定期変更の有無」など、時代に即したパスワードポリシーを定め、定期的に見直すことが重要です。

見直すべきポイント

- パスワードの長さと文字種ルール

例:英大文字・小文字、数字、記号を含める、最低12文字以上など

- パスワード定期変更の方針

短期間での変更を求めるのではなく、「強力なパスワードを長期間使用する」方針へシフト

- パスワードの使い回し禁止の徹底

異なるシステム間で同じパスワードを使い回さない運用ルールを徹底

- パスワードの管理方法

パスワード管理アプリやブラウザのパスワード管理機能の活用を推奨し、紙に書いての保管は避けるよう明文化

物理デバイスの紛失防止対策を徹底する

多要素認証(MFA)では、パスワード以外にもスマートフォンやICカード、ハードウェアトークンなどの物理デバイスが必要になるケースが多くあります。

これらは「本人しか持っていないもの」(所持情報)として認証の一要素になっているため、管理がずさんだとかえって不正ログインや情報漏えいの原因になってしまうリスクがあります。

【よくある管理ミスの例】

- ICカードやハードウェアトークンを他人に貸す、または紛失・置き忘れる

- 認証用スマートフォンを紛失・置き忘れる、またはバッテリー切れで使えなくなる

特に最近では、スマートフォンに生体認証情報や認証アプリが保存されているケースがほとんどです。

たとえパスワード管理が適切でも、紛失・盗難により端末が第三者の手に渡ってしまえば、不正利用されるリスクがゼロとは言えません。

また、デバイスの紛失や置き忘れによって、本人であっても業務システムにログインできなくなったり、端末の再発行や認証の再設定に時間がかかって業務に支障が出たりするトラブルも多く発生しています。

多要素認証(MFA)の強固なセキュリティ効果を十分に発揮するためにも、パスワードだけでなく、「端末そのもの」の管理についても企業全体で意識を高め、運用ルールを整備することが重要です。

端末の紛失リスクを減らすための対策例

- 端末取り扱いルールの明確化

社内外での持ち歩き方、保管場所、持ち出し制限などに関するルールを定める

- 従業員向けセキュリティ教育の実施

「端末を放置しない」「第三者に貸さない」「持ち歩く際は肌身離さず管理する」など、具体的な注意事項を従業員に周知する

- 紛失時に備えた対応フローの整備

デバイス紛失時の速やかなアカウントロック、認証情報の無効化、代替手段での一時アクセスなど、事前に明確な対応手順を用意しておく

- MDM(モバイルデバイス管理)機能の活用

Microsoft Intuneなどを活用し、万が一端末を紛失したとしても、リモートワイプ機能で遠隔からデータ消去やロックができる仕組みを導入しておく

面倒でも長期間ログイン状態を放置しない

多要素認証(MFA)でログインする場合、認証に手間や時間がかかることから、ログイン状態を長時間維持してしまうケースがたびたび見受けられます。

ログイン状態を維持したままデバイスを放置すると、目を離した隙に第三者から中身を盗み見られたり、デバイスを勝手に利用されて、不正アクセスや情報漏えいにつながる恐れがあります。

特に外出先など、不特定多数の人がいる環境でログイン状態のデバイスを放置するのは大変危険です。

デバイスから離れる際は必ずログアウト、または画面ロックし、作業再開時には毎回きちんと再認証を行うことが大切です。

また、一定時間操作がなかった場合は、自動でログアウトされるように設定しておくのもおすすめです。

担当する業務や働き方にあった認証方法を選ぶ

多要素認証(MFA)にはさまざまな認証方法がありますが、導入目的や従業員の働き方、業務内容、求められるセキュリティレベルなどを考慮し、最適な方式を選ぶことが重要です。

おすすめの認証方法

【リモートワークが多い場合】

- パスワード(知識情報)+VPN接続+クライアント証明書(所持情報)

→許可された端末以外からの接続をブロックし、不正アクセスのリスクを軽減

【スマートフォンを常に持ち歩く場合】

- パスワード(知識情報)+SMSまたは認証アプリ(Google Authenticator、Microsoft Authenticatorなど)(所持情報)

→いつでも手元で認証できるため利便性が高く、導入も比較的容易

【毎日オフィスで固定PCから作業することが多い場合】

パスワード(知識情報)+ICカード認証(所持情報)

パスワードレス認証:Windows Hello(生体情報)

→物理デバイスによる本人確認がしやすく、職場内での不正利用を防止

【非常に高いセキュリティレベルが求められる場合(管理者・特権アカウントなど)】

3種類の異なる認証要素を組み合わせる「三要素認証」

例:パスワード(知識情報)+デバイス証明書(所持情報)+顔認証(生体情報)

→通常の二要素認証よりも認証プロセスを増やすことで、標的型攻撃や内部不正、アカウント乗っ取りのリスクを最小化

【各認証要素の注意点】

- 知識情報(パスワードなど):流出リスクがあるため、厳重な管理が必要

- 所有情報(スマホ、ICカードなど):紛失や盗難のリスクあり

- 生体情報(指紋・顔など):プライバシーへの抵抗感があるユーザーも

各認証要素のデメリットも踏まえながら、「セキュリティ強度」「運用負荷」「ユーザーの使いやすさ」のバランスを考え、自社にとって最適な組み合わせを選ぶすることが重要です。

多要素認証以外のセキュリティ対策を怠らない

多要素認証(MFA)はセキュリティレベルが高く、不正ログイン対策として効果的ですが、サイバー攻撃によるリスクを完全になくせるわけではありません。

多様化するサイバー攻撃に備えるためにも、多要素認証(MFA)に頼りすぎず、他のセキュリティ対策も併せて行うことが重要です。

- ソフトウェアやOSを常に最新の状態にアップデートする

脆弱性を修正するためのセキュリティパッチが提供されたら、速やかに適用する

- 認証情報の管理方法を見直す

付箋やメモ用紙にパスワードを書いて保存することは避け、パスワード管理ツールを利用するなど、安全な方法で管理する

- セキュリティ対策ソフトを導入する

例:ウイルス対策ソフト、IDS(不正侵入検知システム)、IPS(不正侵入防御システム)、EDRなど

マルウェア感染や総当たり攻撃など、できるだけ多様な脅威に対応できるソフトを選ぶ

従業員へのセキュリティ教育を徹底する

多要素認証(MFA)を導入しても、ユーザーの意識や正しい運用が伴わなければ効果は十分に発揮されません。

特に、フィッシング詐欺やソーシャルエンジニアリング攻撃(=電話・メール・対面での接触を通じて、ユーザーから機密情報をだまし取る手法のこと)のような、人間の心理的な隙を突くサイバー攻撃には注意が必要です。

「認証コードを他人に教えない」「不審なメールやSMSには反応しない」「パスワードを使い回さない」など、基本的なセキュリティ対策を習慣づける必要があります。

主な教育ポイント

①多要素認証(MFA)の仕組みと重要性の理解

- なぜMFAが必要なのか

- 従来のパスワード認証と何が違うのか

- MFAが防げるリスク・防げないリスク

②認証情報の正しい管理

- パスワードの使い回し禁止・長く複雑に設定

- PINコードや生体情報設定時の注意点

- スマートフォンやICカード、セキュリティキーの紛失防止

- 他人へのデバイス貸与・共有の禁止

- パスワードは付箋やメモに書かず、会社指定の管理ツールを使用

③利用時の安全な操作習慣

- 離席時は必ずログアウトまたは画面ロック

- 長時間ログイン状態を維持しない

④フィッシング・ソーシャルエンジニアリング対策

- 認証コードやワンタイムパスワードを他人に教えない

- 不審なメール・SMS・電話には反応しない

- 「緊急」「至急」などを装う誘導にも注意

⑤トラブル時の対応フロー

- 認証デバイス紛失時の連絡先と対応手順

- ログインできない場合の復旧方法

⑥継続的なフォロー体制

- 定期的な社内研修や疑似攻撃訓練

- 操作マニュアル、FAQ、ヘルプデスク体制の整備

MFAの仕組みや設定方法だけでなく、「なぜその運用ルールがあるのか」「守らないとどんなリスクがあるのか」を具体的に伝えることで、教育効果がさらに高まり、社内全体のセキュリティ向上につながります。

11.多要素認証疲労攻撃(MFA Fatigue Attack)とは?

多要素認証(MFA)に関し、最近よく耳にするものとして「多要素認証疲労攻撃(MFA Fatigue Attack/MFA Bombing)」があります。

これは、多要素認証(MFA)のプッシュ通知やSMSによるログイン承認の要求を悪用し、ユーザーに繰り返し認証リクエストを送りつけ、誤操作や心理的疲労から誤って認証を承認させようとする攻撃手法です。

攻撃の手口

①フィッシング詐欺やパスワードリスト攻撃などによって、攻撃者が不正にID・パスワードを入手

↓

②不正に入手したID・パスワードで攻撃者がログイン

↓

③正規ユーザーによるログインであることを確認するため、登録されているデバイスあてに「ログインしようとしていますか?」というプッシュ通知が送信される

↓

④正規ユーザーは自身によるログインではないため、一度は認証要求を拒否する

↓

⑤攻撃者は成功するまで何度もログインを試みて、大量のプッシュ通知を正規ユーザーに送り付ける

↓

⑥煩わしさや恐怖に耐えかねて、または操作ミスにより、正規ユーザーがログイン認証を承認してしまう

主な対策としては、

- 流出したパスワードをすぐに変更し、攻撃者が使えない状態にする

- 認証方法をプッシュ通知方式ではなく、別のものに切り替える(例:生体認証など)

などが考えられます。

特に、プッシュ通知型のMFAを使っている場合は、このタイプの攻撃に十分な注意が必要です。

身に覚えのない認証通知は絶対に承認せず、不審な通知が続く場合は速やかにパスワードを変更し、管理部門へ報告することを徹底しましょう。

12.多要素認証(MFA)を利用中のサービスに導入する方法

多要素認証(MFA)を導入する際は、各サービスの公式Webサイトで設定方法を確認し、手順に沿って作業するのが基本です。

Microsoft 365、AWS、X(旧Twitter)、Facebookなど、多くのサービスで多要素認証(MFA)に必要な設定方法が公開されているので、参考にしてみましょう。

ポイント

【多要素認証機能の有効化が必要な場合がある】

Microsoft 365など、初期設定では多要素認証(MFA)が無効になっているサービスも多く、ユーザー自身が手動で機能を有効化しないと使えない場合があります。

まずは、自社で利用中のクラウドサービスやアプリでMFA機能があるかどうかを確認し、活用できる場合には、各サービスの公式Webサイトに掲載されている手順に沿って設定しましょう。

【自力での設定が難しい場合はプロに依頼するのもおすすめ】

設定ミスを防ぎたい場合や、自社のセキュリティ状態を客観的に見直したい場合は、専門企業に相談するのもおすすめです。

プロの診断を受けることで、多要素認証(MFA)の設定だけでなく、他のセキュリティに関する設定不備も一緒に改善できるメリットがあります。

13.まとめ

いかがでしたでしょうか?

多要素認証(MFA)は、サイバー攻撃から企業の大切な情報資産を守るための有効な手段ですが、単に導入すれば安心というわけではありません。

自社に合った方式の選定やユーザー教育、運用体制の整備まで、しっかりと計画的に進めることが重要です。

なお、「多様素認証(MFA)の設定方法に関する知見が無く、運用で混乱しないか不安を感じている」という企業様は、ぜひお気軽に当社へご相談ください。

当社コンピュータマネジメントでは、超上流のシステム企画・要件定義から、下流工程のシステム運用・保守、インフラ構築、セキュリティ対策まで幅広くサポートする「情シス支援サービス ION」を提供しております。

多要素認証(MFA)の導入支援はもちろん、お客様の状況に合わせたセキュリティ対策のご提案、優先順位付け、設定作業、社内向けマニュアルの作成まで、幅広くサポートいたします。

デザイン系を除き、IT関連のあらゆる業務に対応可能ですので、ITまわりで何かお困りごとがございましたら、ぜひお気軽にご相談ください。

お電話・FAXでのお問い合わせはこちら

03-5828-7501

03-5830-2910

【受付時間】平日 9:00~18:00

フォームでのお問い合わせはこちら

この記事を書いた人

Y.M(マーケティング室)

2020年に株式会社コンピュータマネジメントに新卒入社。

CPサイトのリニューアルに携わりつつ、会社としては初のブログを創設した。

現在は「情シス支援」をテーマに、月3本ペースでブログ更新を継続中。