年々高度化・巧妙化するサイバー攻撃の脅威は、大企業だけでなく中小企業にも確実に迫ってきています。

特に、「サプライチェーン攻撃」と呼ばれる手口では、ターゲットの大企業を直接狙わずに、その取引先である中小企業を踏み台として利用するため、セキュリティ対策が手薄な企業ほど危険にさらされやすく、非常に厄介です。

とは言え、「専任のIT担当者がいない」「セキュリティ対策にかけられる予算が限られている」といった理由から、十分な対策が取れていない中小企業も少なくありません。

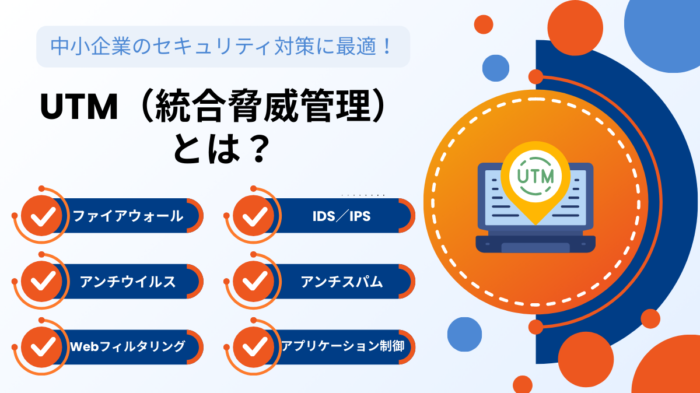

そんな中小企業に有効とされているのが「UTM(統合脅威管理)」です。

ファイアウォール、不正アクセス防止、アンチウイルス、Webフィルタリングなど、複数の機能を1台の機器に集約し、低コストで効率的にセキュリティを強化できる点が大きな魅力です。

今回は、UTMの仕組みや主な機能、導入のメリット・デメリット、製品選びのポイントまで分かりやすく解説します。後半では、中小企業がUTM導入を成功させるためのポイントやおすすめサービスもご紹介します。

「UTMの導入は本当に効果があるんだろうか・・・?」と疑問をお持ちの情シス担当者の方は、ぜひ最後までご覧ください。

目次

1.UTM(統合脅威管理)とは?

UTM(Unified Threat Management:統合脅威管理)とは、複数のセキュリティ機能を1台の機器に集約し、企業のネットワークを包括的に保護するシステムのことです。

ファイアウォールやアンチウイルス、アンチスパム、Webフィルタリング、IDS/IPS(不正侵入検知・防御システム)などの機能が1つにまとまっており、ネットワークの「門番」として、外部からのサイバー攻撃や組織内部からの情報漏えいを防ぐ役割を持っています。

個別の製品を組み合わせて運用するよりも、効率的・低コストで包括的なセキュリティ対策を実現できるため、特に予算やIT人材が限られる中小企業のセキュリティ強化に有効とされています。

UTMの必要性

近年、企業を狙ったサイバー攻撃は増加の一途をたどっており、その手口も年々多様化・巧妙化しています。

具体的なものとしては、次のような手法が挙げられます。

- 機密情報の窃取や業務妨害を目的として特定の企業を狙う「標的型攻撃」

- 偽のメールやWebサイトで重要な個人情報を盗む「フィッシング攻撃」

- データの復旧と引き換えに身代金を要求する「ランサムウェア攻撃」

- セキュリティ対策が不十分な中小企業を踏み台に本命の大企業を狙う「サプライチェーン攻撃」

こうした多様な脅威に対応するため、複数のセキュリティ対策を組み合わせることでシステムやネットワーク全体を保護する「多層防御」が求められるようになりました。

しかし、複数のセキュリティ製品を個別に導入すると、コストや管理の負担がどうしても大きくなります。

特に、人的・金銭的リソースが不足しがちな中小企業にとって、すべての対策を網羅的に行うのは現実的ではありません。

そこで登場したのが、複数のセキュリティ機能を1台に集約し、コストや管理負担を抑えながらも幅広い脅威に対応できる「UTM(統合脅威管理)」です。

「管理の効率化」「コスト削減」「多面的な防御」の3つを同時に実現し、限られたリソースの中で最大限のセキュリティを確保できるUTMは、今や多くの企業にとって欠かせない存在となっています。

UTMの仕組み

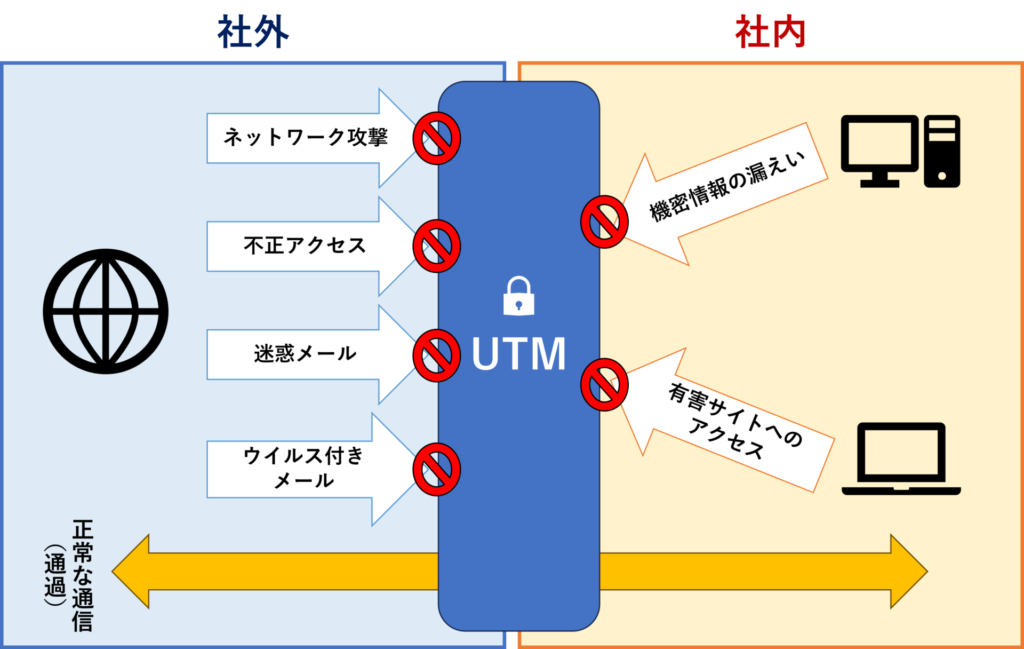

UTMは、ファイアウォール、アンチウイルス、Webフィルタリング、IDS/IPS(不正侵入検知・防御システム)など、複数のセキュリティ機能を1台に統合し、企業のネットワークを外部・内部の両方の脅威から守る仕組みです。

一般的には、ネットワークの出入り口であるルーターやモデムの直下にUTMを設置します。

これにより、外部ネットワーク(インターネット)と内部ネットワーク(社内ネットワーク)の間で行われる通信はすべてUTMを経由するようになり、通信内容がリアルタイムで監視されます。

万が一不正なアクセスや異常な通信を検知した場合は、すぐに管理者へ通知され、通信がブロックされるため、外部からのサイバー攻撃や内部からの情報漏えいを防ぐことができます。

UTMの特徴としては、外部からの脅威だけでなく、「内部」からの脅威にも対応できる点があります。

有害サイトへのアクセスや機密情報の漏えいにつながる通信など、内部から外部に向けて不正な通信が検知された場合でも、即時通知・即時遮断により、被害の拡大を防ぐことが可能です。

UTMとファイアウォールの違い

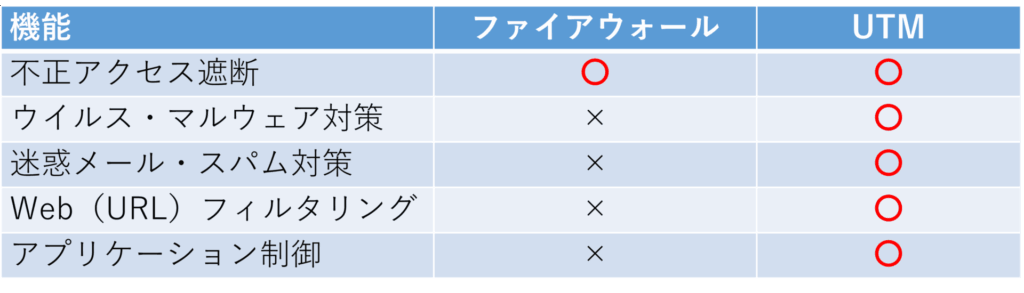

UTMとよく混同されるものとして「ファイアウォール」があります。

ファイアウォールは、社内ネットワークを外部からの攻撃や不正アクセスから守るためのセキュリティツールです。

UTMと同様に、外部ネットワークと社内ネットワークの境界(出入り口)に設置され、両者の間を行き来する通信をリアルタイムで監視します。

あらかじめ設定したルールに基づき、安全な通信だけを許可し、危険な通信は遮断することで、外部から内部への不正な侵入や、内部から外部への不要なアクセスを防ぐことができます。

ファイアウォールとUTMの大きな違いは、ひとことで言えば「守備範囲の広さ」です。

ファイアウォールが「通信の許可・拒否」という単一の機能に特化しているのに対し、UTMはアンチウイルスやアンチスパム、Webフィルタリングなど複数のセキュリティ機能を備えており、ファイアウォールだけでは防ぎきれない多様な脅威に対応できます。

2.UTMの主な機能

UTMの役割は、「外部」・「内部」両方の脅威から、社内ネットワークを包括的に保護することです。

製品により多少異なりますが、UTMには「外部からの脅威をブロックする機能」と「内部からの脅威をブロックする機能」として、主に次のような機能が備わっています。

外部からの脅威をブロックする機能

外部ネットワークから社内ネットワークへ不正に侵入してくる攻撃を防ぐための機能です。

- ファイアウォール

- IDS/IPS(不正侵入検知・防御システム)

- アンチウイルス

- アンチスパム

- 仮想プライベートネットワーク(VPN)

- SSL/TLSインスペクション

- サンドボックス

ファイアウォール

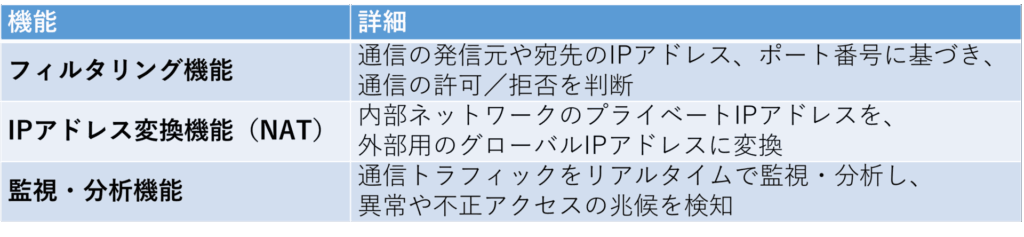

外部ネットワークと社内ネットワークの間で行われる通信を常に監視し、不正なアクセスを検出・遮断するセキュリティ機能です。

あらかじめ設定されたルールに基づいて通信の許可・拒否を判断し、外部からの不正侵入や内部からの不審な通信をブロックします。

IDS/IPS(不正侵入検知・防御システム)

ネットワーク上の通信をリアルタイムで監視し、不正アクセスや攻撃の兆候を検知した場合に管理者へ通知、もしくは自動的に通信をブロックするセキュリティ機能です。

IDS(不正侵入検知システム)の場合、異常を検知したら管理者にアラート通知を出すのみですが、IPS(不正侵入防止システム)はそれに加え、検知した不正な通信を自動的にブロックする機能も持ち合わせています。

例えるなら、IDSは火災が発生したことを検知して警報を出す「火災報知器」、IPSは火災発生を検知したら、自動的に水を放射して消火活動を行う「スプリンクラー」のようなものです。

アンチウイルス

ネットワーク内へのウイルスやマルウェアの侵入・感染を防ぐセキュリティ機能です。

UTMのアンチウイルス機能は、PCやスマートフォンなどの各端末にインストールされているウイルス対策ソフトとは別に、ネットワークの出入り口で稼働するため、二重の防御が可能です。

管理者側で集中管理し、ネットワーク全体で一括してウイルスやマルウェアを検知・遮断できるため、端末ごとの設定の違いに左右されず、組織全体でセキュリティレベルを統一できます。

アンチスパム

広告メールや詐欺メール、フィッシングメールといった、いわゆる「迷惑(スパム)メール」を検知し、受信をブロックするセキュリティ機能です。

スパムメールは、広告宣伝や架空請求、フィッシング詐欺などを目的として無差別に大量送信されることが多く、受信者の業務効率を大幅に低下させるだけでなく、サーバー負荷の増大やウイルス感染のリスクを高める要因にもなります。

UTMのアンチスパム機能を利用し、ネットワークの出入り口でスパムメールの受信を阻止することで、セキュリティリスクの軽減に加え、従業員が個別に迷惑メールを処理する手間も削減できます。

なお、スパムメールを検知・判定する方法としては、主に次のようなものがあります。

- 送信元サーバー/IPアドレスの確認:ブラックリストに登録された送信元からのメールをブロック

- 差出人アドレスの確認:ブラックリストに登録された差出人アドレスからのメールをブロック

- タイトルや本文の解析:スパムメールでよく使われる特有の単語やフレーズを検出

仮想プライベートネットワーク(VPN)

インターネットなどの公衆ネットワーク上に、暗号化された安全な通信経路を作り出すセキュリティ機能です。

送受信するデータはすべて暗号化されているため、通信途中で第三者に盗聴されても内容を解読される心配はなく、安全にデータをやり取りできます。

主な利用シーンとしては、自宅や外出先から安全に社内システムへ接続する「リモートアクセス」や、支社・営業所など複数のオフィス拠点を結んで安全にデータ共有を行う「拠点間通信」が挙げられます。

専用のVPN機器を別途導入する必要がないためコストを抑えられるほか、UTM本来の監視・防御機能と連携することで、VPNによる通信の暗号化に加え、より多層的なネットワークセキュリティを実現できます。

SSL/TLSインスペクション

一部のUTMには、暗号化された通信に潜む悪意あるプログラムや不正データを検知・遮断する「SSL/TLSインスペクション」機能が搭載されています。

インターネット上の多くの通信は「SSL/TLS」という技術によって暗号化されており、第三者による盗聴や改ざんを防ぐことができます。

しかし、暗号化された通信の中に悪意あるプログラムや不正データが紛れ込んでしまうと、通常のセキュリティ機器では中身を検知できません。

SSL/TLSインスペクションは、暗号化された通信をUTMが一時的に復号して内容を検査し、問題がなければ再度暗号化して本来の宛先へ送信する仕組みであり、暗号化通信であっても安全にデータをやり取りできる環境を実現します。

サンドボックス

UTMの中には、マルウェア対策として「サンドボックス機能」を利用できる製品もあります。

サンドボックス(sandbox)は、PC内に独立した仮想環境を作り、その中で疑わしいプログラムやファイルを実行して安全性を確認するセキュリティ機能です。

「サンドボックス」は直訳すると「砂場」であり、子どもが安全に遊べる空間という意味から転じて、セキュリティ分野では「攻撃されても他のシステムに影響を与えない閉じられた環境」のことを指します。

この環境では、メール添付のファイルやダウンロードしたプログラムなど、未知のマルウェアや不審なファイルを安全に検証できます。

万が一マルウェアに感染した場合でも、仮想環境ごと削除できるため、社内ネットワーク経由で他のシステムへ被害が広がることはありません。

内部からの脅威をブロックする機能

社内ネットワークから外部ネットワークへの不正通信や情報漏えいを防ぐ機能です。

- Webフィルタリング

- アプリケーション制御

- データ損失防止(DLP)

Webフィルタリング

WebサイトのURLをもとに、閲覧しただけでマルウェアに感染したり、機密情報が盗み出されるような悪意あるサイトへのアクセスを制限できるセキュリティ機能です。

有害なWebサイトへのアクセスをブロックすることで、フィッシング詐欺やマルウェア感染による情報漏えいリスクを低減し、企業の重要な情報資産を守ります。

さらに、業務に関係のないサイトに対しても閲覧制限をかけることで、セキュリティを強化しつつ、従業員の業務効率も向上させることができます。

Webフィルタリングの主な方式としては、次の3つが挙げられます。

これらの方式を単独、または組み合わせて利用すると、企業の目的や運用に応じた柔軟なWebフィルタリングが可能です。

- ブラックリスト方式:アクセスを禁止するサイトのURLをリスト化し、遮断

- ホワイトリスト方式:アクセスを許可するサイトのURLをリスト化し、それ以外のサイトへのアクセスを遮断

- カテゴリフィルタリング方式:Webサイトをカテゴリ別に分類し、特定カテゴリへのアクセスを遮断

アプリケーション制御

あらかじめ許可されたアプリケーション以外の使用を制限するセキュリティ機能です。

正規のアプリに偽装したウイルスや、機密情報を盗み出すスパイウェアなどの不正侵入を防ぎます。

SNSや動画配信サービス、ファイル共有ソフトなど、業務に関係のないアプリの使用を制限することで、従業員による内部データの不正持ち出しを防止できるほか、企業側の許可なしに従業員が勝手にアプリを導入・利用する「シャドーIT」の対策にもなります。

データ損失防止(DLP)

一部のUTMには、企業の重要な機密情報の漏えいを防ぐための「データ損失防止(DLP)」機能が搭載されているものがあります。

ネットワークを通じて送信されるデータを常時監視し、企業が定めたセキュリティポリシーに違反する不正なデータ送信が検知された場合は、自動でアラートを発したり、送信をブロックします。

これにより、従業員の不注意・うっかりミスによる誤送信や、悪意を持った内部の人間による不正な情報の持ち出しなど、組織内部からの情報漏えいリスクを大幅に抑えることができます。

3.UTMの種類

UTMの導入形態としては、大きく分けて「アプライアンス型」「インストール型」「クラウド型」という3つの種類があります。

自社のセキュリティ環境や運用体制に応じて、最適な方式を選びましょう。

アプライアンス型

アプライアンス型は、UTMの機能が組み込まれた専用のハードウェア機器を、社内ネットワークと外部インターネットの境界に設置して利用するタイプの製品です。

安定性や障害耐性を重視する企業に向いていますが、複数拠点での運用や拡張性の面では注意が必要です。

メリット

- 高速な処理性能を備え、安定したパフォーマンスが期待できる

- 短期間で導入可能で、1台で運用管理ができるため手間が少ない

- 一度設置が完了すれば、迅速にセキュリティ体制を整えられる

- トラブルに強く、故障時の影響が広範囲に及びにくい

デメリット

- 複数拠点で運用する場合、拠点の数だけ機器を設置する必要がある

- 定期的なメンテナンス、アップデート、バックアップ対策などが必要

- トラブル発生時の対応は、社内リソースやベンダーのサポート体制に依存する

インストール型

インストール型(ソフトウェア型)は、自社の物理サーバーや仮想環境にUTMソフトウェアをインストールして利用するタイプの製品です。

既存インフラを最大限に活用できるため、物理機器の追加コストを抑えられる点が特徴で、予算に制約のある企業や、物理的な設置スペースを確保しにくい企業に適しています。

一方で、導入や運用には専門知識を持つ人材が必要になる点がデメリットです。

メリット

- 既存のサーバーや仮想環境を有効活用できる

- 物理機器の購入コストを抑えられる

- 社内システムに合わせて柔軟にセキュリティ機能を拡張できる

デメリット

- 導入や運用には専門知識が必要

- トラブル発生時の対応は社内リソースやベンダーのサポート体制に依存する

- 障害発生時の影響範囲や性能はサーバー環境に左右される

クラウド型

クラウド型UTMは、その名の通りクラウド上でセキュリティ機能を提供するタイプの製品です。

社内に物理機器を設置する必要がなく、スピーディーな導入が可能なほか、機能のアップデートやメンテナンスもベンダー側がすべて行うため、常に最新のセキュリティを維持できます。

複数拠点やリモートワーク環境との相性も良く、効率的な運用が可能です。

一方で、障害が発生した場合には、利用しているすべての拠点に影響が広がってしまうリスクもあります。

メリット

- 物理機器の設置が不要なため、短期間で導入可能

- メンテナンスや障害時の対応もベンダーにすべて任せられる

- 複数拠点のネットワークをクラウド上で一括管理できる

- 拡張性に優れ、通信量やユーザー数の変化に応じて柔軟に対応できる

デメリット

- 障害が発生した場合、UTMを利用しているすべての拠点で影響を受ける

- インターネット接続が必須のため、通信が不安定な環境ではパフォーマンスが低下するリスクがある

- 月額利用料が継続的に発生するため、長期的にはコストが高くなる場合がある

4.UTM導入のメリット

UTMの導入メリットとしては、次の6つが挙げられます。

- 運用・管理の効率化

- コスト削減

- 多層防御による包括的なセキュリティ

- 迅速なインシデント検知・対応

- 最新のサイバー脅威への対応

- 問い合わせ窓口の一元化

運用・管理の効率化

UTMは、ファイアウォール、アンチウイルス、IDS/IPS、Webフィルタリング、アンチスパムなど、1台に複数のセキュリティ機能を備えているため、従来のように複数の製品を個別に導入・管理する必要がなく、運用負担を大幅に軽減できます。

統合されたダッシュボードを通じて、設定や監視、アップデート、トラブル対応などの作業を一元管理できるため、人的リソースを最小限に抑えながら、短時間で効率的な運用が可能です。

コスト削減

UTMを導入することで、複数のセキュリティ製品を個別に購入する必要がなくなり、初期投資を大幅に抑えられます。

1つの製品でセキュリティ対策を一元管理するため、限られた人員でも効率的に業務を進められ、運用コストの削減が期待できます。

また、ネットワークの出入り口に設置するだけで簡単に導入が可能であり、複雑な工事や端末ごとの設定も不要なため、短期間でスムーズに運用を開始できます。

物理スペースや電力消費も最小限に抑えられるため、総合的に見て高いコストパフォーマンスにつながる点が大きなメリットです。

多層防御による包括的なセキュリティ

UTMは、ファイアウォールやアンチウイルス、IDS/IPSなど、複数のセキュリティ機能を連携させることで、さまざまな角度からの脅威に対する多層防御を実現します。

各機能が相互に連携して動作するため、単一の機能では防ぎきれない高度な脅威や未知の攻撃にも対応できる点が強みです。

UTMの多様なセキュリティ機能により、外部からの不正侵入だけでなく、内部で発生する脅威(従業員の操作ミスによる情報漏えいなど)もカバーでき、ネットワーク全体の防御力を高めることができます。

迅速なインシデント検知・対応

UTMでは、各セキュリティ機能のログを一元的に収集・管理できるため、情報漏えいにつながる可能性があるインシデントの兆候(異常な通信や大量のデータ送信など)を早期に発見しやすくなります。

ダッシュボード機能でネットワーク全体のセキュリティ状況を可視化し、管理者がリアルタイムでリスクを把握したり、あらかじめ設定した条件に基づいてアラート通知を受け取ることも可能です。

統合されたログ情報を分析することで、サイバー攻撃の兆候を早期に検知し、インシデント対応時間の短縮と被害の拡大防止につなげることができます。

最新のサイバー脅威への対応

UTMには自動アップデート機能が備わっているため、常に最新の脅威情報に基づく強固なセキュリティ環境を維持できます。

近年では、AIや機械学習、サンドボックス、振る舞い検知などの最新技術を活用し、新種のマルウェアや未知の脅威、ゼロデイ攻撃など、日々進化し続けるサイバー攻撃にも柔軟に対応できるUTMが続々と登場しています。

問い合わせ窓口の一元化

UTMでは、複数のセキュリティ機能を1台でまとめて管理するため、個別のベンダーそれぞれに問い合わせる必要がなく、問い合わせ窓口を一元化できます。

トラブルが発生したり、操作方法が分からない場合でも、1つの窓口に問い合わせるだけで済むため、問題解決がスムーズに進み、運用負荷の軽減につながります。

5.UTM導入のデメリット

UTMの導入デメリットとしては、次の5つが挙げられます。

- 障害発生時のリスク分散が難しい

- 個別の機能に対するカスタマイズが難しい

- 機能ごとに別の製品・メーカーを選べない

- パフォーマンス低下リスクがある

- ネットワーク外からの脅威に対応できない

障害発生時のリスク分散が難しい

UTMは複数のセキュリティ機能が1台に集約されているため、何かしらの障害が発生した場合には、ファイアウォールやアンチウイルス、Webフィルタリングなど、すべての機能が同時に停止してしまうリスクがあります。

便利なワンストップサービスだからこそ、1箇所での故障がネットワーク全体や業務に深刻な影響を及ぼす可能性がある点を十分に認識しておく必要があります。

こうした「単一障害点」のリスクを少しでも軽減するためには、UTM導入時にメリットだけでなくリスクも理解し、事前に適切な対策を講じておくことが重要です。

有効な対策例

- 冗長構成の導入:UTMを複数台設置し、障害時に自動で切り替えられるようにする

- バックアップ体制の整備:代替機を準備し、故障時にすぐ入れ替えられるようにする

- 定期的なメンテナンスと脆弱性管理:最新のセキュリティパッチを適用し、トラブル発生を未然に防ぐ

個別の機能に対するカスタマイズが難しい

UTMは複数のセキュリティ機能を統合した製品のため、自社のニーズに応じて特定の機能のみを個別に追加・変更したり、設定を細かく調整したりすることが難しいという制約があります。

そのため、導入前には必要な機能がすべて揃っているかどうかを十分に確認することが重要です。

なお、製品によってはオプションで機能を追加できる場合もあるため、まずは必要最低限の機能が揃ったプランで導入し、必要に応じて追加機能を検討できるサービスを選ぶのも良いでしょう。

機能ごとに別の製品・メーカーを選べない

UTMは1つのベンダーが提供する統合パッケージであるため、ファイアウォールはA社、WebフィルタリングはB社といったように、機能ごとに最適なベンダーを自由に選ぶことはできません。

また、UTMは幅広いセキュリティ機能を1つの製品で網羅できる反面、個別の専用製品と比べると、1つひとつの機能においては性能が劣る場合があります。

そのため、導入前には自社で特に重視する機能が十分に備わっているかを確認するとともに、不足がある場合にはUTMに加えて専門製品を併用することも検討しましょう。

パフォーマンス低下リスクがある

UTMは複数のセキュリティ機能を1台で同時に稼働させるため、単一機能だけを導入している場合に比べてネットワークに大きな負荷がかかり、通信速度やレスポンスが低下する可能性があります。

特に、ユーザー数や通信量が多い場合、暗号化通信の検査など高負荷な処理を行う場合は注意が必要です。

最新のUTM製品では、高性能なハードウェアや最適化されたソフトウェアにより、パフォーマンスへの影響を最小限に抑える工夫がされていますが、導入の際は自社のネットワーク要件に合った適切な性能の製品を選ぶことが重要です。

ネットワーク外からの脅威に対応できない

UTMはネットワーク全体を保護するための強力なツールですが、社外での感染やUSBメモリ経由のウイルス侵入など、ネットワークの”外”から持ち込まれる脅威には対応できません。

例えば、UTMで保護された業務用PCであっても、ウイルスが混入したUSBメモリを接続すると感染してしまう可能性があります。

UTMだけではすべての脅威に対応できないことから、端末ごとにウイルス対策ソフトやEDRを導入するなど、追加でエンドポイントセキュリティも強化することが重要です。

- ネットワークの保護:UTM

- 端末・機器の保護:ウイルス対策ソフトやEDR

UTMと端末側の対策を組み合わせた「多層防御」を行うことで、外部からの侵入と内部での感染の両方に対応でき、より堅牢なセキュリティ環境を実現できます。

6.UTMと次世代ファイアウォール(NGFW)の違い

近年では、ファイアウォールが進化した「次世代ファイアウォール(NGFW)」と呼ばれる製品も注目されています。

「次世代ファイアウォール(NGFW)」は、従来のファイアウォール機能に加え、アプリケーション単位での細かいアクセス制御、侵入防止システム(IPS)、SSL/TLSで暗号化された通信内容の検査など、より高度なセキュリティ機能を備えた製品のことです。

最新のサイバー脅威から保護するための高度なセキュリティ機能を持つため、大規模ネットワークや複雑な要件を持つ企業に適しています。

UTMとの違いは、主に「対象とする企業規模」と「運用スタイル」にあります。

UTMは中小企業向けに、ファイアウォール、アンチウイルス、Webフィルタリングなど複数のセキュリティ機能を1台に統合し、簡単かつ効率的に運用できることを重視しています。

一方、NGFWはファイアウォール機能を中心に、UTMよりも高度で詳細な分析・制御機能を提供しているため、大規模かつ複雑なネットワーク環境や厳格なセキュリティ要件が求められる企業に適しています。

7.UTM導入に向いている企業

UTM導入に向いている企業の具体的な特徴は次の通りです。

- 情シス人員が少ない企業

- セキュリティ予算が限られている企業

- 今すぐセキュリティ強化が必要な企業

情シス人員が少ない企業

「ひとり情シス」や「兼任情シス」のように、社内のセキュリティ担当者が不足している、あるいは専任の担当者がいない企業にとって、UTMの導入は非常に効果的です。

複数のセキュリティ製品を個別に管理していると運用負担が大きくなってしまいますが、UTMなら1つのダッシュボードで必要な機能を一元的に管理できるため、限られた人員でも効率的にセキュリティ対策を実施できます。

さらに、UTMは常に最新の脅威情報に基づいて自動的に機能がアップデートされるため、高度な専門知識がなくても一定レベルの防御力を維持でき、安心して運用が可能です。

セキュリティ予算が限られている企業

セキュリティ対策に十分な予算を割けない企業にとっても、UTMの導入は有効です。

複数の製品を個別に導入する必要がないため、初期投資を抑えられるだけでなく、アップデートやログ管理を含む運用の一元化により、日々の運用コストを大幅に軽減できます。

また、保守やサポート窓口も一本化されることで、問い合わせ対応や障害発生時のトラブルシューティングにかかるコストも削減できます。

UTMには最低限必要なセキュリティ機能が一式備わっているため、個別に対策を積み重ねていくよりも、中長期的に見てトータルコストを抑えられるという大きなメリットがあります。

今すぐセキュリティ強化が必要な企業

短期間でセキュリティ体制を整えたい企業にとっても、UTMは有効な選択肢です。

ルーターの直下に設置するだけで利用を開始できるため、個別にツールを導入する場合よりも業務への影響を最小限に抑えつつ、簡単かつスピーディーにセキュリティ対策を強化できます。

また、トラブル発生時はUTMを提供するベンダーに一括で対応を依頼できるため、複数のベンダーに個別連絡する手間が省け、効率的にセキュリティ体制を整えられます。

製品によっては、サイバー攻撃による損害賠償費用や復旧コストなどの経済的負担を軽減できる「サイバー保険」が標準で付帯しているものもあり、万が一のリスクにも備えられます。

8.UTMが必ずしも必要ではないケース

UTMが必ずしも必要でない、あるいは導入を慎重に検討したほうがよいケースとしては、次のようなものがあります。

- 個別のセキュリティ製品が十分に運用されている場合

- 高度なカスタマイズや細かい制御が必要な場合

- 特定のセキュリティ機能に重点を置きたい場合

個別のセキュリティ製品が十分に運用されている場合

個別のセキュリティ製品(ファイアウォール、IPS/IDS、アンチウイルス、メールフィルタリングなど)が十分に運用され、管理体制も万全な状態の場合、UTMを追加すると機能が重複し、かえって運用が複雑化してしまう可能性があります。

UTMの導入にあたっては、既存のセキュリティ対策との整合性を慎重に評価することが重要です。

高度なカスタマイズや細かい制御が必要な場合

UTMは多くのセキュリティ機能を統合し運用を効率化できる一方で、カスタマイズ性には乏しく、設定の自由度は限定的です。

企業独自のネットワーク構成や業務フローに合わせて、詳細なセキュリティルールを設定したい場合には、UTMよりも各機能に特化した専用機器の方が、より細やかな制御と柔軟な運用が可能です。

特定のセキュリティ機能に重点を置きたい場合

特定の脅威に対して高度なセキュリティ対策が求められる場合は、UTMの性能だけでは十分に対応しきれないことがあります。

マルウェア解析、サンドボックス環境、アプリケーション制御、SSL/TLS通信の復号・解析など、特定の機能に対して高い性能を必要とする場合は、専用の機器を導入する方がより効果的なセキュリティ対策を実現できます。

9.UTM製品の比較ポイント

UTM製品を選定する際に比較すべきポイントとしては、次のようなものが挙げられます。

- 対応ユーザー数・トラフィック数

- 必要なセキュリティ機能

- 操作性・使いやすさ

- 導入・運用コスト

- 耐久性

- 導入形態(アプライアンス型・クラウド型)

- サポート体制

対応ユーザー数・トラフィック数

UTMの性能は、対応できるユーザー数やネットワークの通信量(トラフィック量)によって左右されるため、利用者数や通信量が上限を超えると、通信速度の低下により業務に影響が及ぶ可能性があります。

そのため、現状のユーザー数だけでなく、将来的な増員や通信量の増加も見込んで、余裕のあるスペックのUTMを選ぶことが重要です。

アプライアンス型の場合は、処理能力増強のためハードウェアの買い替えが必要になることがありますが、インストール型やクラウド型であれば、サーバーの変更やプランのアップグレードにより柔軟に対応できます。

必要なセキュリティ機能

UTMは、1台で複数のセキュリティ対策が行えるように設計されていますが、製品によって標準搭載されている機能や得意とする分野には差があります。

自社で求めるセキュリティ要件に応じて、必要な機能はすべて揃っているか、不足している機能を補うために追加で必要となるセキュリティ対策はないか、慎重に見極めましょう。

必要以上に機能が多いと、運用の複雑化やパフォーマンス低下の原因になることもあるため、自社の課題やリスクと照らし合わせて、最もバランスの良い製品を選ぶことが大切です。

操作性・使いやすさ

UTMは多機能であるがゆえに設定項目も多く、操作が複雑になりがちです。

使いにくい製品を選んでしまうと、せっかく導入しても十分な効果を発揮できない可能性があります。

「メニュー構成がシンプルか」「専門用語が少なく視覚的に理解しやすいか」など、画面表示や設定の分かりやすさなどを確認し、操作性に優れた製品を選ぶことが重要です。

可能であれば、デモや無料トライアルを活用して、事前に操作感を体験しておくと安心です。

導入・運用コスト

UTMは導入して終わりではないため、初期費用に加えて運用・保守にかかるコストも十分考慮する必要があります。

たとえ安価な製品を導入しても、「管理画面が英語で使いにくい」「通信速度が遅く業務に支障が出る」などの問題が発生すれば、結果的にコストパフォーマンスが低下してしまいます。

導入効果と運用コストのバランスを考え、自社にとって負担にならない範囲で最適な製品選ぶことが重要です。

耐久性

UTMはオールインワン製品のため、ひとたび問題が発生するとネットワーク全体のセキュリティ機能が停止する「単一障害点」のリスクを抱えています。

そのため、ベンダーの実績や製品の稼働実績を踏まえ、耐久性・信頼性の高い安定した運用が期待できる製品を選ぶことが重要です。

導入形態(アプライアンス型・クラウド型)

アプライアンス型・クラウド型など、自社に合った最適な導入形態を見極めることも、製品選びの大きなポイントです。

アプライアンス型UTMは、専用ハードウェアを自社に設置して利用するため、高性能でカスタマイズ性が高く、自社環境に合わせて安定した運用が可能です。

ただし、ユーザー数や通信量の増加に対応するには、ハードウェアの増設やより高性能な機器への交換が必要となり、物理的な制約を受けます。

一方、クラウド型UTMはハードウェアの導入が不要なため、初期コストを大幅に抑えられます。

ほかにも、ユーザー数やデータ量の増減に柔軟に対応できるほか、インターネット環境さえあればどこからでも運用・管理が可能です。

ただし、障害発生時の影響範囲が広いことや通信遅延の可能性、月額利用料の継続的な発生といった課題には注意が必要です。

サポート体制

導入後の運用を見据えた長期的なサポート体制が充実しているかどうかも、UTMを選ぶうえでの重要な基準です。

適切なサポート体制が整っていれば、障害などのトラブル発生時にも迅速な対応が期待でき、安心感が得られます。

【サポート対応の充実度】

- 問い合わせ窓口:電話・メール・Webなど、複数の窓口が用意されているか

- 対応時間:24時間365日対応しているか、土日祝もカバーされているか

- 言語対応:日本語での問い合わせが可能か

【障害発生時の対応力】

- 障害発生時の対応フローが明確か

- 復旧対応や駆けつけサポートがあるか

- 代替機の貸し出しサービスが用意されているか

【運用・保守支援】

- リモート保守サポートやウイルス駆除サービスが提供されているか

- 月次レポートなど、効果測定や改善提案があるか

【製品アップデートへの対応】

- OSやソフトウェアのアップデートが適切に提供されるか

- 脆弱性管理やセキュリティパッチの適用を代行してくれるか

- アップデートに追加費用が発生するかどうか

10.UTMに関してよくある疑問

UTMの導入に際し、よく挙げられる疑問を2つピックアップしました。

「UTMはもう古い、必要ない」と言われるのはなぜ?

1台の機器で社内ネットワークを包括的に保護できるUTMは、有効なセキュリティ対策の1つとされてきましたが、一方でUTMは「もう古い」「必要ない」という声もよく聞かれます。

背景としては、リモートワークの普及やクラウドサービスの利用拡大、サイバー攻撃の多様化などがあります。

社内外を問わず企業の情報資産にアクセスできるようになり、ランサムウェア、サプライチェーン攻撃、Emotet(エモテット/マルウェアの一種)など、サイバー攻撃の手口が年々巧妙化・高度化している昨今、「従来のUTMの機能だけでは対応しきれないのではないか?」と不安視する人が増えてきたのです。

こうした時代の流れを受け、従来の「社内は安全・社外は危険」という考え方に基づく「境界型防御」に代わり、現在はすべてのアクセスや通信を信頼せず常に検証する「ゼロトラスト」という新しいセキュリティ概念が注目されています。

ゼロトラストは、大企業や自治体、大学など、多くのユーザーや端末を管理する組織に適した手法で、導入・運用には高いコストや専門人材が必要です。

そのため、中小企業や情シス担当者が少ない企業にとっては、ゼロトラストの導入はコストや運用体制の面で難しい場合が多く、複数のセキュリティ機能をまとめて効率的に導入・管理できるUTMの方が、依然として現実的な選択肢といえます。

PCのウイルス対策ソフトだけで十分では?

UTMとウイルス対策ソフトは、どちらか一方が不要になるものではなく、それぞれ守備範囲が異なるため、組み合わせることで多層防御が可能となり、より強固なセキュリティを実現できます。

UTMは、ファイアウォール、不正アクセス検知、Webフィルタリングなどの機能を備え、「ネットワークの出入り口」で外部からの攻撃をまとめて防御します。

一方、ウイルス対策ソフトは各PCの内部を監視し、侵入したマルウェアを検知・駆除する役割を担います。

- UTM ⇒ ネットワーク全体を守る

- ウイルス対策ソフト ⇒ 個々のPCを守る

という役割分担により、外部からの攻撃をまずUTMが食い止め、UTMをすり抜け内部に入り込んだ脅威はウイルス対策ソフトがカバーすることで、二重の防御体制を築くことができます。

11.中小企業でUTM導入を成功させるポイント

最後に、セキュリティ予算や専門人材が限られる中小企業において、UTM導入を成功させるためのポイントをご紹介します。

- 自社のリスクを把握し、必要な機能を見極める

- 機能や価格以外にも、さまざま観点から比較・検討する

- UTMに頼りすぎず、多層的なセキュリティ対策を行う

自社のリスクを把握し、必要な機能を見極める

必要なセキュリティ機能を見極めるにあたり、まずは次のような順序で自社のリスクを整理してみましょう。

①扱っている情報資産を洗い出す

(例:顧客の個人情報、設計データ、営業機密など)

②社内で利用しているシステムを整理する

(例:従業員PC、社内LANやWi-Fi、クラウドサービス、生成AIツールなど)

③発生しうるリスクを具体的に把握する

(例:不正アクセス、情報漏えい、マルウェア感染、内部不正など)

④リスクが業務に与える影響を評価する

(例:信用失墜、損害賠償、事業停止など)

⑤リスクの優先順位を決定する

→「発生頻度」と「影響度」に基づく各リスクの深刻度や、既存のセキュリティ対策状況を考慮し、優先度を明確にする

自社が直面するセキュリティリスクの優先順位に応じて、本当に必要な機能を備えたUTMを選ぶことが大切です。

不要な機能が多いUTMを選ぶと、コスト増加やパフォーマンス低下につながる可能性があるため、必要な機能をできるだけ絞り込むことが導入成功のカギとなります。

機能や価格以外にも、さまざま観点から比較・検討する

UTMを選定する際は、機能や価格面だけでなく、次の観点からも総合的に比較・検討することが重要です。

- サポート体制

障害やトラブルが発生した際に、迅速かつ的確に対応してもらえるか確認する

- 操作性

多機能なUTMは設定が複雑になりがちなため、専門知識がなくても使いやすいかチェックする

- コストと費用対効果

初期費用だけでなく運用コストも含め、導入後に得られる効果と費用のバランスを見極め、自社にとって無理のない範囲で選択する

- 拡張性と性能

将来的にユーザー数の増加や高度なセキュリティ対策が必要になる可能性を踏まえ、処理能力(スループット)、対応可能なユーザー数、追加できるオプション機能なども確認しておく

UTMに頼りすぎず、多層的なセキュリティ対策を行う

UTMはネットワークの出入り口を守る強力な防御策ですが、単体ですべての脅威に対応できるわけではありません。

異なる複数のセキュリティ対策を組み合わせ、仮に1つの対策が破られても他の対策で補う「多層防御」の体制を整えることが理想です。

- エンドポイント対策(EDR、セキュリティソフト)

→UTMをすり抜けて端末に侵入した脅威を監視・防御 - 認証・アクセス管理(多要素認証、ID管理)

→不正ログインやなりすましを防止 - 安全なテレワーク環境の整備(VPN、クラウドプロキシ)

→社外からのセキュアで快適な通信を実現 - 社内ネットワークの監視(ログ監査、SIEM)

→内部不正や異常な通信を早期に検知 - 人的リスク対策(従業員のセキュリティ教育)

→標的型攻撃メールや誤操作、フィッシング詐欺による事故を防止 - 復旧手段の整備(バックアップ、BCP対策)

→万が一の際もデータを復元・復旧可能に

12.UTM導入は「おまかせサイバーみまもり」がおすすめ

いかがでしたでしょうか?

UTMの導入をお考えの際は、NTT東日本が提供する「おまかせサイバーみまもり」が特におすすめです。

「おまかせサイバーみまもり」は、中小企業や専任のIT担当者が少ない企業様でも、専用のUTM機器を社内に設置するだけで、ネットワーク全体のセキュリティを手軽に強化できるサービスです。

- ネットワークの出入り口を強力に防御

ファイアウォール、不正アクセス防止、メールセキュリティ対策、Webフィルタリング、アプリケーション制御などの機能を通じて、不正な通信をまとめてブロックします。

- 通信状況を常時モニタリング

通信状況はサポートセンターにて24時間365日体制で監視し、モニタリング内容は月1回のレポート配信で定期的に報告。

万が一異常が検知された場合は、メール+電話で即座にお客様へご連絡します。

- 手軽に導入可能

初期設定はほとんど不要。現在のネットワークにLANケーブルを接続すれば、すぐに利用を開始できます。

- 充実のサポート体制

導入後の疑問やトラブルにも、サポートセンターの専門スタッフが迅速・的確に対応します。(受付時間:24時間365日)

有事の際にはリモートでの復旧支援や、必要に応じた全国対応の現地駆けつけも可能です。(駆けつけ対応時間:9:00~17:00)

- サブスクモデルでお手頃価格

運用サポート込みで、月額¥7,700(税込)から利用可能。

UTMとしては珍しいサブスクリプション形式での提供です。

そのほか、当社コンピュータマネジメントでは、超上流のシステム企画・要件定義から、下流工程のシステム運用・保守、インフラ構築、セキュリティ対策まで幅広くサポートする「情シス支援サービス ION」を提供しております。

お客様の状況に合わせたセキュリティ対策のご提案など、IT関連のあらゆる業務に対応可能ですので、ITまわりで何かお困りごとがございましたら、ぜひお気軽に当社コンピュータマネジメントへご相談ください。

お電話・FAXでのお問い合わせはこちら

03-5828-7501

03-5830-2910

【受付時間】平日 9:00~18:00

フォームでのお問い合わせはこちら

この記事を書いた人

Y.M(マーケティング室)

2020年に株式会社コンピュータマネジメントに新卒入社。

CPサイトのリニューアルに携わりつつ、会社としては初のブログを創設した。

現在は「情シス支援」をテーマに、月3本ペースでブログ更新を継続中。