サイバー攻撃や情報漏えいのリスクが日々高まる中、企業や組織にとって「脆弱性診断(セキュリティ診断)」は欠かせない取り組みとなっています。

とは言え、「脆弱性診断」という言葉は知っていても、具体的に何をするのか、何の役に立つのか、詳しく把握している方は意外と少ないかもしれません。

そこで今回は、脆弱性診断の必要性や種類、手法の違い、最適な診断サービスを選ぶポイントなどを分かりやすく解説します。

また、単発の診断で終わらせず、継続的にリスクを管理する「脆弱性管理」の重要性についてもご紹介します。

「組織のセキュリティ体制を強化するにあたり、脆弱性診断の導入を検討している」という方は、ぜひ参考にしてください。

目次

1.脆弱性診断(セキュリティ診断)とは

脆弱性診断とは、システムやネットワーク、Webアプリケーションなどに潜むセキュリティ上の弱点や欠陥(脆弱性)を見つけ出し、そのリスクや影響度を評価する一連のプロセスのことです。

「セキュリティ診断」と呼ばれることもあります。

脆弱性診断を行うことで、

- 自社システムにどんな脆弱性が存在するかを把握できる

- 脆弱性を悪用したサイバー攻撃の被害を未然に防げる

- リスクの大きさに応じて、優先的に対策すべき脆弱性を明確にできる

といった効果が得られます。

サイバー攻撃の手口がますます巧妙化している昨今、脆弱性診断はセキュリティを強化するうえで欠かせない重要な手法の1つです。

定期的に実施することで、企業のセキュリティリスクを継続的に把握し、被害を未然に防ぐことができます。

脆弱性とは

脆弱性とは、OSやソフトウェア、Webアプリケーション、ネットワーク機器、クラウド環境などに存在するセキュリティ上の欠陥や弱点のことです。

英語では「Vulnerability(バルネラビリティ)」と呼ばれ、「セキュリティホール」と言われることもあります。

脆弱性が発生する原因

- プログラムの不具合や設計ミス

- システム設定や構成の誤り

- セキュリティポリシーや運用ルールの不備

- ソフトウェアの更新(パッチ適用)漏れ

脆弱性というと、一般的にはシステムやソフトウェアの問題を指すことが多いですが、実際には技術的な要因だけでなく、人的・組織的な要因も脆弱性に含まれます。

脆弱性診断では主に、OSやソフトウェアの欠陥、ネットワーク設定の不備といった、技術的な欠陥に起因する脆弱性(弱点)を発見できます。

一方で、人的な脆弱性は診断で直接的に見つけるものではなく、担当者の不注意や知識不足によって発生した設定ミスなどの結果として、間接的に検出される場合があります。

- システム・ソフトウェアの脆弱性:プログラムの不具合、設計ミスなど

- ネットワークの脆弱性:不適切な設定、アクセス制御の不備、古い通信プロトコルの使用など

- ハードウェアの脆弱性:ファームウェア(BIOS等)の不備、物理的なセキュリティ対策の不足など

- 人的・組織的な脆弱性:セキュリティ教育の不足、パスワードの使い回し、権限管理の不備、セキュリティルールの曖昧さなど

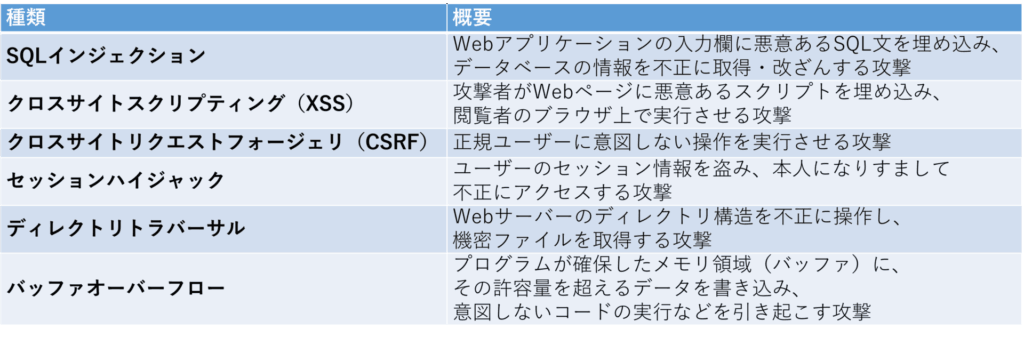

システム・ソフトウェアの脆弱性を悪用した攻撃例

脆弱性診断の目的

脆弱性診断の目的は、システムやWebアプリケーションなどに潜む脆弱性を特定し、そのリスクを評価することで、サイバー攻撃による情報漏えいや不正アクセスなどの被害を未然に防ぎ、組織のセキュリティレベルを向上させることにあります。

発見された脆弱性は、「共通脆弱性評価システム(CVSS)」などの指標を用いて危険度をランク付けし、対策の優先順位を明確にすることで、限られた人員や予算でも効率的に対応でき、コスト削減にもつながります。

さらに、「加害者にならないための対策」として、脆弱性診断を活用して攻撃の足がかりとなる脆弱性を早期に修正することで、自社システムが他社への攻撃の踏み台として悪用される事態を防ぎ、社会的信用を守ることにもつながります。

2.脆弱性診断の必要性

脆弱性診断が必要な理由を改めて整理すると、次の6つが挙げられます。

- サイバー攻撃の防止

- 事業リスクの低減

- セキュリティ対策のコスト削減

- 企業やサービスの信頼性向上

- 競合他社との差別化

- 規制や基準への対応

サイバー攻撃の防止

サイバー攻撃の多くは、システムやソフトウェアの脆弱性を狙って行われます。

脆弱性診断により、自社システムの問題点を早期に把握できれば、攻撃を受ける前に対策を講じることが可能です。

定期的な脆弱性診断でリスクをいち早く把握し、適切な対策を実施することで、不正アクセスや情報漏えいなどのセキュリティリスクを効果的に軽減できます。

事業リスクの低減

脆弱性を放置していると、ウイルス感染や不正アクセスといったサイバー攻撃の標的となり、機密情報の漏えいやサイトの改ざん、システム停止などの深刻な被害を招くおそれがあります。

こうしたセキュリティインシデントがひとたび発生すると、業務停止による売上減少や復旧費用、損害賠償といった直接的な損失に加え、企業の社会的信用やブランドイメージの低下に伴う顧客離れのように、長期的・波及的な損失も避けられません。

脆弱性診断によって問題点を早期に把握し対策を講じることは、金銭的損害や顧客からの信頼喪失リスクを最小限に抑え、事業継続性を高めるうえで必要不可欠といえます。

セキュリティ対策のコスト削減

脆弱性を放置し、実際に攻撃を受けてから慌てて対処するよりも、事前に診断を行って脆弱性のリスク度合いを評価し、優先順位を明確にしてから対応を進める方が、より効率的にセキュリティ対策を進められ、無駄なコストも抑えられます。

診断結果に基づき、業務への影響度が大きく、緊急性が高い部分から脆弱性の修正を進めることで、手戻りや過剰対応を防ぎ、時間とコストの最適化が可能です。

企業やサービスの信頼性向上

サービスを提供する側として、顧客が不利益を被るリスクを最小限に抑えることは非常に重要です。

実際、セキュリティ事故が発生すれば情報漏えいなどの多大な被害が出るため、対策の有無を重視する顧客は増加傾向にあります。

脆弱性診断をはじめとしたセキュリティ対策を適切に実施しておくことで、顧客やユーザーが安心してサービスを利用できる環境を整えられ、企業としての信頼性向上にもつながります。

反対に、十分な対策を講じないままセキュリティインシデントが発生した場合、失われた信頼を取り戻すのは容易ではありません。

競合他社との差別化

セキュリティ対策の充実度は、顧客やユーザーからの信頼に直結します。

脆弱性診断に基づく対策を実施することで、顧客やユーザーに安全性を示し、安心してサービスを利用してもらえる環境を提供できます。

こうした取り組みは、単なる安全性の確保にとどまらず、企業の信頼性やブランド価値を高めるアピールポイントとなり、競合他社との差別化にもつながる重要な要素です。

規制や基準への対応

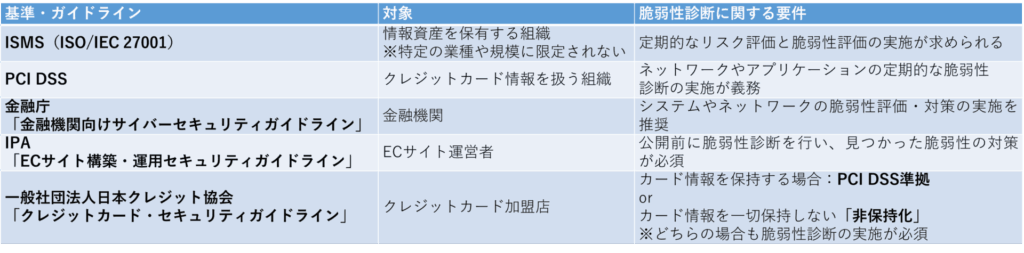

一部のセキュリティ基準や認証制度(ISMSやPCI DSSなど)では、定期的な脆弱性診断の実施が義務付けられており、これらの基準に準拠するためにも脆弱性診断が必要となります。

また、国や業界によっては、セキュリティに関する法的要件やガイドラインが定められており、脆弱性診断を行うことで要件やガイドラインへの適合状況を確認できます。

業界によっては、脆弱性診断の実施が必須、または推奨されている場合もあります。

3.脆弱性診断の種類

脆弱性診断は、診断の対象や目的に応じてさまざまな種類が存在します。

- Webアプリケーション診断

- プラットフォーム診断(ネットワーク診断)

- クラウド診断

- ソースコード診断

- モバイルアプリ診断

- IoT診断

Webアプリケーション診断

多くの企業が運営するWebサイトやWebアプリケーションは、外部からのアクセスが多く、サイバー攻撃の標的になりやすい特徴があります。

Webアプリケーション診断では、こうした公開サービスに潜むセキュリティリスクを早期に発見し、情報漏えいや改ざんなどの被害を未然に防ぎます。

診断を行うことで、SQLインジェクションやクロスサイトスクリプティング(XSS)、認証機能の不備など、情報漏えいやデータの改ざんを引き起こすWebアプリケーション特有の脆弱性を検出できます。

特に、ECサイトや業務アプリなど日常的に利用されるシステムは、攻撃される範囲や手法が幅広く狙われやすいため、安全な運用を実現するには診断が欠かせません。

主なチェック項目

- 認証とセッション管理

ユーザーのログイン認証が安全に行われているか、セッションIDは保護されているか

- アクセス制御

ユーザーの権限に応じた機能制限が正しく行われているか

- 入力値の検証

SQLインジェクション、クロスサイトスクリプティング(XSS)などの脆弱性がないか

- セキュリティヘッダーの設定

ブラウザに対してセキュリティ強化を促すHTTPヘッダーが適切に設定されているか

- 通信の暗号化(HTTPS)

TLSのバージョンが適切かどうか、証明書が有効かどうか、HTTPSが強制されているかどうか

プラットフォーム診断(ネットワーク診断)

プラットフォーム診断(ネットワーク診断)は、サーバーやネットワーク機器、OS、ミドルウェアなど、システムの基盤部分に存在する脆弱性を特定するための診断です。

これらの基盤に問題があると、外部からの不正アクセスや内部不正のリスクが高まり、システム全体の安全性が損なわれるおそれがあります。

診断では、セキュリティパッチの適用状況、不要なサービスやポートの開放状況、アクセス権限の設定ミスなどを確認し、潜在的なリスクを洗い出します。

診断方法には、インターネットなど外部からのネットワーク経由で診断を行う「リモート診断」と、担当者が実際に現地へ赴き、内部ネットワークやスタンドアロン機器の脆弱性を直接診断する「オンサイト(ローカル)診断」の2種類があります。

リモート診断は、外部からインターネット経由で対象の機器にアクセスし、不特定多数を狙った攻撃のリスクを調査します。

一方でオンサイト(ローカル)診断は、内部関係者による不正操作や組織内に侵入したマルウェア(ランサムウェアなど)による脅威を想定して、潜在的なリスクを調査します。

主なチェック項目

1.OS・ミドルウェアの脆弱性

- 使用しているOSやミドルウェアに既知の脆弱性がないか

- セキュリティパッチが最新の状態かどうか

2.不要なサービス・ポートの開放

- 利用していないサービス(例:FTP, Telnetなど)が停止されているか

- 外部に公開されているポートが最小限かつ必要なものだけか

3.認証・アクセス制御の設定

- SSHや管理画面へのアクセスがIP制限や鍵認証で保護されているか

- rootユーザーの直接ログインが禁止されているか

4.ファイル・ディレクトリの権限設定

- 機密ファイルや設定ファイルに適切なアクセス権限が設定されているか

- Web公開ディレクトリに不要なファイルが存在していないか

5.ファイアウォールの設定

- 外部からのアクセスを制限するファイアウォールが適切に設定されているか

- 不要な通信が遮断されているか

クラウド診断

クラウド診断は、AWS、Microsoft Azure、Google Cloud Platform(GCP)などのクラウドプラットフォームにおける設定の不備や構成ミスを確認し、セキュリティリスクを未然に防ぐための診断です。

クラウドサービスは、セキュリティと運用管理に関する責任をクラウド事業者側とユーザー側で分担する「責任共有モデル」に基づいて運用されています。

クラウド事業者がインフラ部分のセキュリティを担保する一方で、ユーザー側は自社の設定やアクセス権限の管理に責任を持つ必要があります。

設定ミスや権限の不備があると、情報漏えいや不正アクセスなどのリスクが高まるため、診断ではストレージの公開設定やアクセス権限、認証・管理設定などを確認し、外部から誰でもがアクセスできる状態になっていないか、不要な権限が付与されていないかなどを検証します。

ソースコード診断

ソースコード診断は、システムやアプリケーションを動作させているプログラムのソースコードを解析し、セキュリティ上の脆弱性やバグ、潜在的な問題を明らかにする診断です。

ソースコードを参照せず、アプリケーションの挙動だけを確認して脆弱性を検証する方法は「ブラックボックス診断」と呼ばれますが、「ソースコード診断」はソースコードや設計書、仕様書などの内部情報を用いて網羅的な分析を行うため、「ホワイトボックス診断」とも呼ばれます。

ソースコード診断(ホワイトボックス診断)を行うことで、ブラックボックス診断では見つけにくい脆弱性も検出でき、開発プロセスにおける手戻りを減らすことができます。

モバイルアプリ診断

モバイルアプリ診断は、iOS/iPadOSやAndroid端末で動作するアプリの脆弱性を確認する診断です。アプリ本体だけでなく、アプリとサーバー間の通信も診断の対象となります。

昨今、スマートフォンやタブレットを業務で利用する機会が増えたことで、セキュリティ上のリスクも高まっています。

そのため、モバイル端末においても、PCと同程度のセキュリティ対策を講じる必要があります。

特に、顧客情報などの重要データを扱うアプリでは、情報漏えいや不正アクセスの防止対策が不可欠です。

診断内容の例

- アプリ本体の解析:ツールを用いた自動解析やリバースエンジニアリングにより、アプリのコードや構成ファイル、リソースに潜む脆弱性を確認

- 通信の解析:アプリとサーバー間の通信内容を確認し、暗号化や認証の不備によるリスクを検出

- 端末環境のリスク:root化や脱獄(Jailbreak)された端末における挙動や情報漏えいの可能性を検証

- root化

Android端末において、通常はアクセスできないシステム領域や機能に管理者権限(root権限)でアクセスできる状態にすること。

システムファイルの変更、不要なプリインストールアプリの削除、特殊なアプリのインストール、OSの改造などが可能になる。

- 脱獄(Jailbreak)

iPhoneやiPadなどのiOS端末で、Appleが設定した制限を解除し、自由に操作できる状態にすること。

公式では提供されないアプリのインストールや、システムカスタマイズが可能になる。

IoT診断

IoT診断とは、インターネットや社内ネットワークに接続されたIoTシステムの各層(デバイス、無線通信、ネットワーク、アプリケーションなど)に潜む脆弱性を明らかにするための診断です。

IoT(Internet of Things)とは、従来インターネットに接続されていなかった「モノ」をネットワークでつなぎ、情報をやり取りする仕組みで、スマート家電や配送アプリ、スマートウォッチなどが身近な例として挙げられます。

IoTシステムが攻撃を受けると、情報の窃取・盗聴だけでなく、ユーザーへの直接的な被害やサービス停止による社会的混乱などが生じる可能性があります。

IoT診断を実施することで、アプリケーション、デバイス、プラットフォームなど、システム全体のリスクを可視化し、安全に運用するための具体的な対策を検討できます。

4.脆弱性診断のやり方

脆弱性診断(セキュリティ診断)には、自動化による「ツール診断」と専門家による「手動診断」の2種類があります。

それぞれの特性を理解し、目的や予算に応じて使い分けることが重要です。

ツール診断

自動化ツールを用いてシステムやアプリケーションの脆弱性をチェックする方法です。

広範囲にわたって網羅的に短時間で診断でき、作業工数やコストを抑えやすい点が特徴です。

ただし、ツール診断のみでは、システムの複雑なロジックや独自機能に起因する脆弱性までは検出が難しい場合があるため、個人情報などを扱う重要なシステムでは、専門家による手動診断を組み合わせたハイブリッド方式での実施が推奨されます。

特徴

- Webブラウザ上から手軽に診断可能

- 定期的な診断に適している

メリット

- 短期間で広範囲の診断が可能

- 低コストで診断が可能

- 自社でツールを運用すれば、定期的な診断の実施も簡単

デメリット

- 複雑なシステムや独自の仕様には対応しにくい

- 誤検知や診断漏れの可能性あり

- ツールの性能や設定に依存する

手動診断

セキュリティの専門家が、対象のシステムやアプリケーションを直接手作業で検査する方法です。

システムの設計やロジックを十分理解したうえで診断するため、ツールでは発見しにくい脆弱性や、独自機能に起因するリスクも見つけられます。

手作業による柔軟な対応が可能なため、精度の高い診断ができる一方で、作業時間や費用がかかる点には注意が必要です。

特徴

- 精度が高く、複雑なシステムにも対応可能

- 人の判断を介するため、業務への影響を踏まえたリスク評価が可能

- 重要なシステムや個人情報を扱うシステム向き

メリット

- ツール診断では検出できない脆弱性も発見可能

- 柔軟な診断ができ、改善策もきめ細かく提案可能

デメリット

- 作業時間や費用がかかる(数十万円~数百万円)

- 診断の精度は実施者の経験やスキルに依存

- 一度に診断できる範囲が限られる

5.類似のセキュリティ用語との違い

脆弱性診断とよく似たセキュリティ用語として、「脆弱性管理」「ペネトレーションテスト」「ASM(アタックサーフェスマネジメント)」の意味を確認しておきましょう。

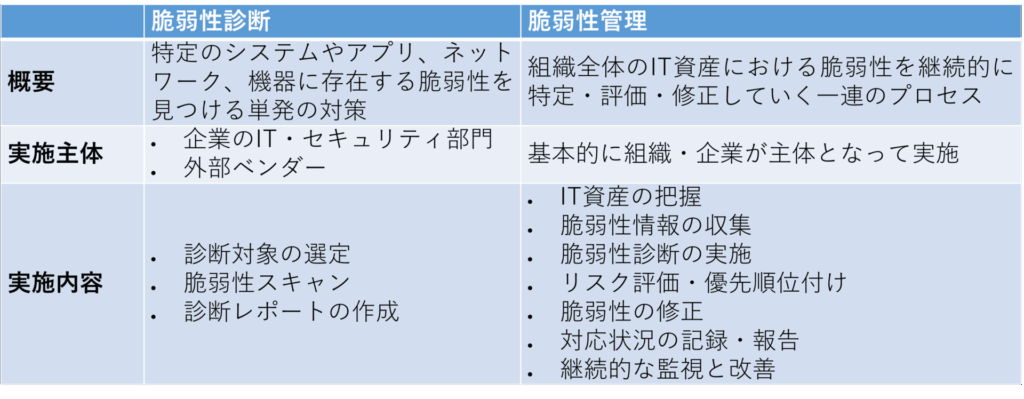

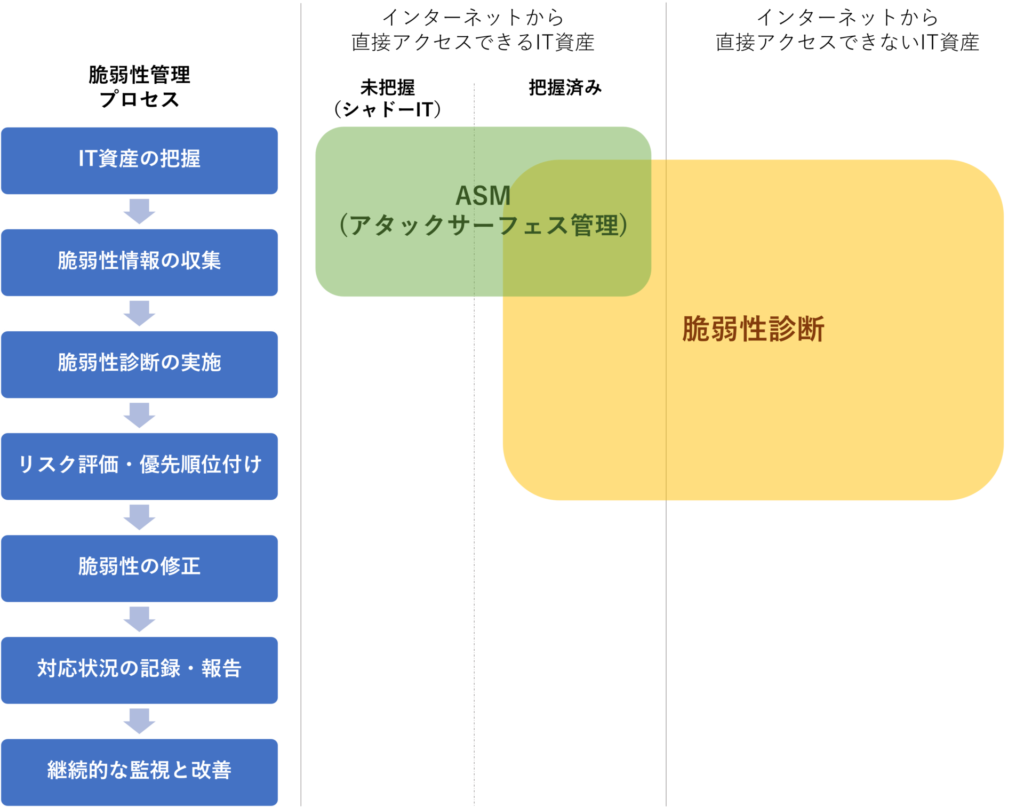

脆弱性管理

「脆弱性診断(Vulnerability Assessment)」は、特定のスコープ(範囲)に絞って脆弱性の調査を行う単発のセキュリティ対策です。

一方で「脆弱性管理(Vulnerability Management)」は、組織全体のIT資産(PC・サーバー・ソフトウェア・ライセンスなど)を対象として、一回限りの診断にとどまらず、継続的に脆弱性の発見・評価・対応を行う包括的な活動のプロセスです。

IT資産の把握や監視、定期的な脆弱性診断、ソフトウェアの更新、パッチ適用などを組み合わせ、組織のIT環境を安全な状態に保つことを目的としています。

脆弱性管理のプロセス

1.資産の把握

- 管理対象となるシステム、アプリケーション、ネットワーク機器などの構成情報を整理

- OS、ミドルウェア、バージョン情報などを記録

2.脆弱性情報の収集

- ベンダーや脆弱性データベース(JVN, NVD, CVEなど)から最新の脆弱性情報を取得

- 使用中のソフトウェアに関係する脆弱性を特定

3.脆弱性診断の実施

- 定期的に脆弱性スキャンや手動診断を実施

- Webアプリ、プラットフォーム、ネットワークなど、対象に応じた診断を実施

4.リスク評価・優先順位付け

- 発見された脆弱性の影響度(深刻度)と発生可能性を評価

- CVSS(共通脆弱性評価システム)などを用いて優先順位を決定

5.脆弱性の修正

- パッチ適用、改修、設定変更などの技術的な対策を実施

- 一時的にリスクを軽減するための対策(ワークアラウンド)も含む

6.対応状況の記録・報告

- 対応履歴を記録・管理し、関係者に報告

- 対応漏れや再発防止に向けたチェック体制を整備

7.継続的な監視と改善

- 脆弱性管理プロセスの定期的な見直しと改善

- 新たな脅威や技術の変化に対応できる体制づくり

脆弱性診断と脆弱性管理の違い

ペネトレーションテスト

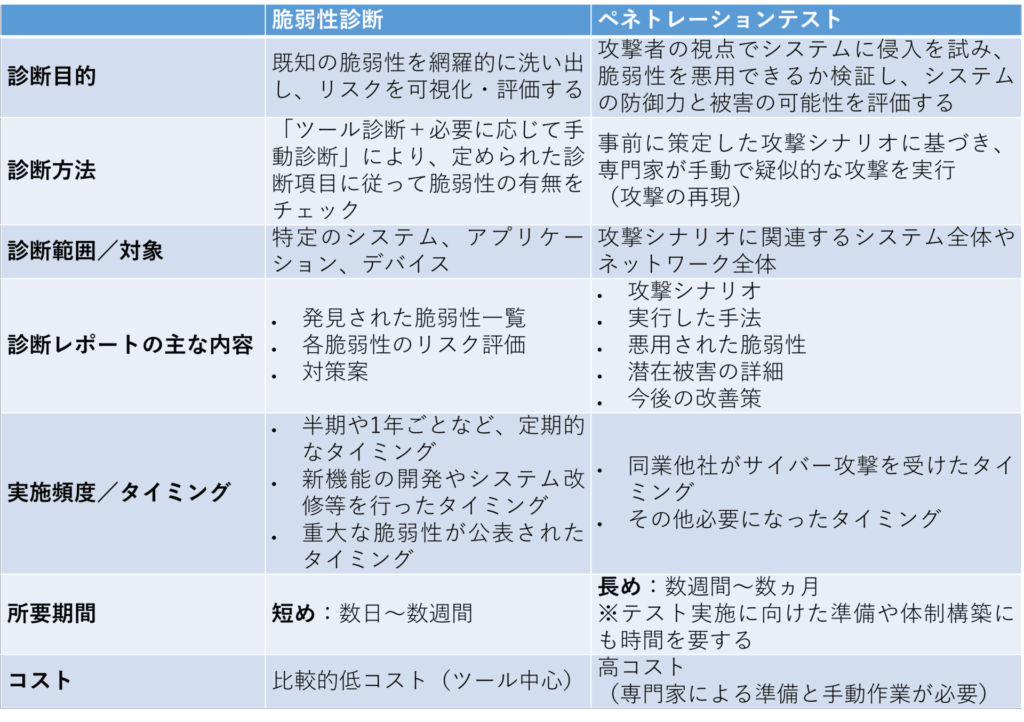

「ペネトレーションテスト(侵入テスト)」は、実際のサイバー攻撃者と同じ視点から、疑似的にシステムへの侵入を試みることで、脆弱性の有無や攻撃耐性などを評価するテスト手法です。

攻撃シナリオに基づき、専門家がシステムに対して模擬攻撃を仕掛けることで、脆弱性がどの程度悪用され得るか、どの程度被害が生じる可能性があるのか確認することを目的としています。

脆弱性診断がシステムの弱点を網羅的に洗い出すことを目的とするのに対し、ペネトレーションテストは脆弱性が実際に悪用されるかどうかを検証する点で大きく異なります。

脆弱性診断とペネトレーションテストの違い

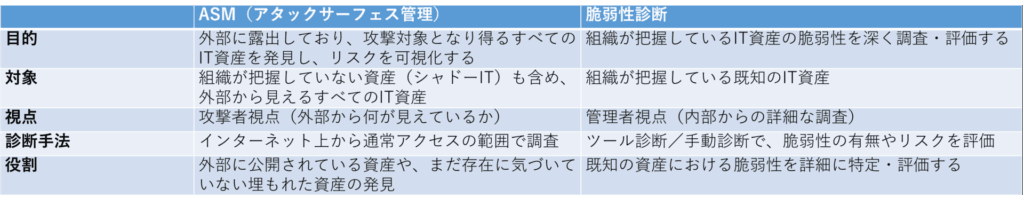

ASM(アタックサーフェスマネジメント)

ASM(Attack Surface Management/アタックサーフェスマネジメント)は、攻撃者と同じ視点に立ち、外部(インターネット)からアクセス可能な自社のIT資産を洗い出し、その中に潜む脆弱性などのリスクを継続的に検出・評価するプロセスです。

クラウドサービスや外部公開システム、放置されたサーバーなど、組織が把握していない資産(シャドーIT)まで対象に含む点が大きな特徴です。

近年、クラウドやSaaS、テレワークの普及により、社内で把握しきれていないIT資産、いわゆる「シャドーIT」が急増しています。

最大のセキュリティリスクは、こうした「見えていない資産」から攻撃されることであり、いくら脆弱性診断を丁寧に実施していたとしても、存在を認識していない資産が残っていれば、攻撃者にとって”抜け道”となってしまう可能性があります。

そのため、「ASMでそもそも存在にすら気づいていない資産を見つける」+「発見した脆弱性を脆弱性診断で深く調べる」という組み合わせが、現代のセキュリティ対策として最適だと考えられています。

ASMと脆弱性診断の違い

6.脆弱性診断の基本的な流れ

脆弱性診断の一般的な流れを3つのステップに分けて紹介します。

- 事前準備

- 診断の実施

- レポートの確認

①事前準備

脆弱性診断を始めるにあたり、まずは診断の方向性を明確にすることが重要です。

具体的には、「何を(対象)」「何のために(目的)」「どこまで(範囲)」「どのように(方法)」 という4つの情報を整理することで、診断漏れや不要な検査の実施を防げます。

- 対象システムの情報:URL、構成、使用技術 など

- 診断の目的:公開サイトの安全性確認、情報漏えい対策 など

- 診断範囲:Webアプリのみ/ネットワークやクラウド基盤も含む など

- 診断方法の選定:ツール診断のみか、手動診断を併用するか

②診断の実施

準備が整ったら、脆弱性診断の実施に入ります。診断方法は大きく分けて2種類あります。

- ツール診断(自動診断)

脆弱性スキャナーを使い、既知の脆弱性を短時間で幅広くチェック

- 手動診断

専門家が手作業でシステムの挙動を確認し、ツールでは検出が難しい脆弱性を調査

※必要に応じてペネトレーションテスト(疑似攻撃)を行う場合もある

Webアプリケーションのように機能が多いシステムの場合は、事前にテストケースを整理しておき、抜け漏れがないように網羅的な診断を行います。

また、本番環境への影響を避けるため、診断のタイミングや範囲は事前に調整して実施します。

③レポートの確認

診断が終了すると、結果レポートが提供されます。

- ツール診断の場合:自動レポートで即時確認可能

- 手動診断の場合:専門家からの説明や報告会が行われることも

レポートには、発見された脆弱性の詳細・深刻度・推奨対策などが記載されており、企業ではこれらの情報をもとに優先順位を決め、脆弱性の修正対応を進めます。

重大な脆弱性は早急に対処し、軽微なものは計画的に改善します。

なお、外部ベンダーによっては報告会を実施し、改善方法までアドバイスを受けられる場合もあります。

7.脆弱性診断サービスの選び方

自社の環境や目的に合ったツール・サービスを選ぶためにも、脆弱性診断サービスを検討する際は、次のポイントを意識するようにしましょう。

- 診断できる範囲

- 診断の手法

- 費用

- サポート体制の充実度

- 実績と専門性

- カスタマイズの可否

「診断できる範囲」で選ぶ

脆弱性診断サービスを選ぶ際は、まず「どの範囲まで診断できるか」を確認することが重要です。

サービスによって診断できる範囲は異なるため、自社のニーズに合ったものを選ぶ必要があります。

診断範囲のチェックポイント

- 対象システム

Webアプリケーション、ネットワーク、クラウド環境、サーバーなど、自社が確認したい範囲に対応しているか

- 診断項目

希望する診断項目や脆弱性診断のガイドラインをカバーしているか

例:SQLインジェクション、クロスサイトスクリプティング(XSS)などの重大な脆弱性や、アクセス制御・セッション管理・コンテンツ公開設定などの運用上重要な項目が確認できるか

診断範囲の選び方

- 「何の脆弱性を調べたいか」「どの範囲まで診断したいか」を明確にする

- 対象システムや診断項目が自社の目的に合っているかを確認する

- 自社で把握していない潜在的な脆弱性がある場合は、幅広く対応できるサービスを選ぶ

脆弱性診断の効果を最大限に引き出すには、対象範囲を明確にしたうえで、必要な項目を漏れなく診断できるサービスを選ぶことがポイントです。

「診断の手法」で選ぶ

脆弱性診断サービスを選ぶ際は、「診断の手法」も重要なポイントです。

自動ツールによる診断と専門家による手動診断では、同じ予算でも確認できる範囲や深さに違いがあります。

- ツール診断:既知の脆弱性を短期間で網羅的にスキャン

- 手動診断:専門家が対象システムを直接調査し、ツールでは検出しにくい複雑な脆弱性や潜在的なリスクを発見

(※重要箇所をピンポイントで集中的に調査することも可能)

診断の際は、「重点的に確認したい箇所」を明確にしたうえで、ツール診断で効率良く全体を確認し、必要に応じて手動診断で深掘りすると効果的です。

「費用」で選ぶ

脆弱性診断サービスを選ぶ際は、費用も重要な判断材料の1つです。

ただし、料金だけで安易に決めてしまうと、必要な診断が十分に行われず、脆弱性が残るリスクがあります。

費用は診断範囲や方法、手動診断の有無、サポート内容などによって大きく変わり、数十万円で実施できるものもあれば、数百万円かかるサービスもあります。

無料の診断ツールを使えば、一時的にコストは抑えられますが、重要な脆弱性が見逃される可能性もあるため注意が必要です。

費用を判断する際は、対象システムの規模や診断内容、実施頻度を明確にし、複数社から見積もりを取って費用対効果を比較しましょう。

診断精度やアフターサポートも含め、総合的に判断するとより安心です。

脆弱性診断は単発で終わるよりも、定期的に実施することが望ましいため、年間契約で複数回の診断が可能なプランも検討しましょう。

費用と内容のバランスを確認し、自社に合ったサービスを選ぶことが大切です。

「サポート体制の充実度」で選ぶ

脆弱性診断は、単に脆弱性を見つけるだけでは不十分で、それよりも重要なのは、発見した脆弱性に対してどのような対応をすべきか適切な判断を下し、確実に改善を行うことです。

そのため、専門家のサポートや充実したアフターフォローがあるサービスを選ぶことがポイントとなります。

確認しておきたいポイント

【専門家によるサポート】

- 診断対象に応じたツール・項目・方法の選定をサポートしてもらえるか?

- 診断結果を分析し、改善策を提案してもらえるか?

- 手動診断やペネトレーションテストの相談も可能か?

【報告書の内容と質】

- 脆弱性の影響度や修正方法が具体的に示されているか?

- 上司や経営層に説明するため、診断結果を社内資料に反映しやすいか?

【アフターフォロー】

- 脆弱性修正後の効果検証や再診断に対応してくれるか?

- 必要に応じて追加のサポートやアドバイスを受けられるか?

診断後のサポート体制が充実しているサービスであれば、発見された脆弱性を確実に対策に結びつけることができ、リスク低減の効果も高まります。

「実績と専門性」で選ぶ

脆弱性診断サービスを選ぶ際は、導入実績や提供元の専門性もよく確認しておくことが大切です。

同業他社での導入実績が豊富なサービスは、業種ごとの特性に応じた診断が可能な場合が多く、信頼性が高いといえます。

また、サービス提供元がセキュリティ関連の豊富な専門知識・経験を持っているか、セキュリティ関連の資格・第三者認証を保有しているかも確認することで、信頼できるベンダーかどうか見極めやすくなります。

導入実績と専門性の両方をチェックすることで、自社に適した質の高い脆弱性診断を受けられるでしょう。

「カスタマイズの可否」で選ぶ

診断内容や方法、報告書の形式などを自社の要望に合わせて柔軟にカスタマイズできるかどうかも確認しておきたいポイントです。

確認しておきたいポイント

- 診断対象や方法を自社のニーズに合わせて調整できるか

- 報告書の形式や内容を柔軟に設定できるか

- 診断スケジュールの相談が可能か

自社の運用状況や重点的に確認したい項目に合わせて、臨機応変に対応できるサービスを選ぶと安心です。

8.脆弱性診断はゴールではなく、セキュリティ強化のスタートライン

脆弱性診断後は、その結果をもとに適切な改善と継続的な対策を行うことが、組織をサイバー攻撃から守る確実なステップといえます。

診断で弱点を見つけるだけでは不十分であり、その後の対応こそが企業全体のセキュリティを左右します。

脆弱性の修正

診断で見つかった脆弱性は、そのまま放置しておくとサイバー攻撃者に悪用されるリスクがあります。

そのため、OSやソフトウェアのアップデート、パッチの適用をできるだけ早く実施し、攻撃されにくい状態を整えておくことが重要です。

もし「どのように対応すればよいか分からない」「修正作業に不安がある」という場合は、診断後のサポートや改善支援まで行ってくれるサービスを選んでおくと安心です。

セキュリティポリシーの見直し

同じような問題を繰り返さないためには、脆弱性に対する技術的な修正だけでなく、運用面の見直しも欠かせません。

まず、現行のセキュリティポリシーが実態に合っているかを確認し、必要に応じてルールや手順をアップデートしましょう。

古い運用ルールが原因で脆弱性が生まれているケースもあるため、定期的な見直しが重要です。

さらに、社員一人ひとりのセキュリティ意識を高めることも大切です。

ポリシーを策定していても現場で守られなければ意味がないため、セキュリティ教育を通じて、なぜその対策が必要なのかを理解してもらうことが再発防止につながります。

定期的な診断の実施

新たな脆弱性は日々発見・公開されており、2024年に公開された脆弱性の総数は40,000件以上にものぼります。

一度きりの診断だけでは安全を十分に確保できないため、半期や年1回のペースで定期的に脆弱性診断を実施し、常に最新の脅威に対応できる状態を維持しておくことが重要です。

脆弱性診断はセキュリティ対策の第一歩であり、診断結果に応じて適切な対応を行うことで、継続的なセキュリティ強化につなげられます。

9.脆弱性診断のよくある質問(FAQ)

脆弱性診断に関するよくある質問をまとめました。

脆弱性診断とは何ですか?

脆弱性診断とは、企業のシステムやアプリケーション、ネットワーク機器などに潜むセキュリティ上の弱点や欠陥(脆弱性)を洗い出し、そのリスクや影響度を評価するための診断です。

診断結果に基づきリスクの高い箇所を特定し、優先的に対応すべき脆弱性を明確にすることで、脆弱性を悪用したサイバー攻撃による被害を未然に防ぎます。

脆弱性を放置すると、不正アクセスや情報漏えい、マルウェア感染、サービス停止などの重大な事故につながる恐れがあります。

定期的な診断の実施により、日々変化する脅威に対してセキュリティレベルの維持・向上を図ることが重要です。

脆弱性診断はどんなケースで必要になりますか?

脆弱性診断が必要になるタイミングとしては、主に次のような場合が挙げられます。

- 新規システムやWebサイトを構築したとき

- 機能追加やシステム改修、アップデートを行ったとき

- 新しい脆弱性が公表されたとき

- 取引先や監査機関から診断報告を求められたとき

実際、2025年9月に公表された「システム開発における脆弱性診断の実態調査」の結果によると、システム開発において過去に脆弱性診断を「実施したことがある」と回答した企業は67%で、そのうち約半数にあたる47%が「セキュリティインシデントの予防効果を実感している」と回答しています。

なお、新たな脆弱性の発見やサイバー攻撃手法の進化により、企業のシステムや情報資産が狙われるリスクは常に存在することから、システムに変更がない場合であっても、重大な事故を未然に防ぐために定期的な診断を行うことが推奨されます。

脆弱性診断はどれくらいの頻度で実施すべきですか?

脆弱性診断の実施頻度は、組織の規模や業種、システムの重要度、業界ガイドラインなどによって異なりますが、一般的には年1~2回の定期診断が推奨されます。

特に、Webアプリケーションは攻撃対象になりやすいため、月1回~四半期に1回の頻度で診断を実施すると良いでしょう。法令や規則、ガイドラインが定められている場合はそれに従います。

なお、新機能の追加やアップデートなどのシステム変更時、セキュリティインシデントの発生時には、定期診断のスケジュールに関わらず、その都度診断を行うことが大切です。

診断中にサービスを停止する必要はありますか?

基本的にはサービスを停止せずに脆弱性診断を実施できます。

システムは稼働したまま診断が可能なため、通常業務への影響は最小限に抑えられます。

ただし、ペネトレーションテストのような高負荷な診断を含む場合や、本番環境で診断を行う場合、データベースやファイルシステムを対象とする診断では、サービスの一時停止が必要となることがあり、その間はシステムの動作やユーザーの利用に影響が及ぶ可能性があります。

そのため、事前に社内のセキュリティ部門や外部の診断会社と十分に調整し、システム停止の有無や実施時間(夜間や業務に影響の少ない時間帯など)を明確にしておくことが重要です。

診断にかかる時間はどのくらいですか?

脆弱性診断にかかる時間は、診断の種類や対象範囲、深度によって異なります。

自動診断(ツール診断)であれば、数時間~数日で完了することが一般的ですが、手動診断(専門家による詳細診断)では1~3週間程度かかることがあります。

大規模なシステムや複数のシステムをまとめて診断する場合には、数週間~数ヶ月かかることもあります。

なお、診断終了後には、レポート作成や結果報告に1週間程度かかる場合があります。

脆弱性診断を行う際の注意点は何ですか?

脆弱性診断を行う際は、まず診断対象の範囲を明確に定めることが重要です。

対象となるシステムやネットワーク、アプリケーションの範囲を事前に確認し、誤って対象外の領域にアクセスしないよう注意する必要があります。

診断手法についても、ツールによる自動診断と専門家による手動確認を適切に組み合わせることで、より正確な結果を得ることができます。

診断を行う環境にも配慮が必要です。

できるだけ検証環境で実施し、本番環境で実施する場合は業務時間外や影響の少ない時間帯を選ぶなど、業務への影響を最小限に抑える工夫が必要です。

診断後は、発見された脆弱性の修正や必要に応じた再診断など、継続的なセキュリティ改善につながるフォローアップが欠かせません。

脆弱性診断は単なる一時的な作業ではなく、組織全体のセキュリティ意識を高め、リスクを未然に防ぐための重要なプロセスであることを理解し、計画的かつ丁寧に取り組むことが求められます。

脆弱性が発見されなかった場合でも安全ですか?

脆弱性が発見されなかった場合でも、必ずしも安全とは限りません。

「脆弱性なし」という診断結果は、あくまでも現時点で確認できた範囲の結果に過ぎず、将来的な安全性を保証するものではありません。

実際には、まだ認識されていない未知の脆弱性がシステム内に潜んでいる可能性があり、攻撃者によって悪用されるリスクは常に存在します。

さらに、技術の進化や新たな攻撃手法の登場により、現在は問題とされていない脆弱性が後になって脅威となることも十分考えられます。

そのため、定期的に脆弱性診断を実施し、継続的にセキュリティ対策を強化することが重要です。

10.まとめ 一時的な診断から、継続的な「脆弱性管理」へ

脆弱性診断によってリスクを洗い出し、現状を把握することは重要です。

しかし、真に求められるのは、一時的な診断で終わらせず、継続的に弱点を管理し続ける体制を構築することです。

サイバー攻撃の手口が日々進化し、新たな脅威が次々と現れる中、1回限りの診断だけではリスクを見落としたり、その後生じる脆弱性への対応が十分に追いつかない可能性があります。

そこで重要となるのが、リアルタイムに脆弱性を可視化・評価し、リスクの高いものから優先順位を付けて対処することで、継続的なセキュリティ強化を実現する「脆弱性管理」です。

中でも「Tenable」は、ネットワーク・クラウド・WebアプリケーションなどのあらゆるIT資産を一元的に監視し、常に最新の脆弱性情報をもとにリスクを自動で分析・評価できる、世界的にも高く評価されている脆弱性管理プラットフォームです。

「診断して終わり」ではなく、継続的なセキュリティ対策を重視する企業様にとって、Tenableを活用した脆弱性管理は最適なソリューションです。

Tenableの導入や運用についてご関心があれば、ぜひ当社コンピュータマネジメントへお気軽にご相談ください。

お電話・FAXでのお問い合わせはこちら

03-5828-7501

03-5830-2910

【受付時間】平日 9:00~18:00

フォームでのお問い合わせはこちら

この記事を書いた人

Y.M(マーケティング室)

2020年に株式会社コンピュータマネジメントに新卒入社。

CPサイトのリニューアルに携わりつつ、会社としては初のブログを創設した。

現在は「情シス支援」をテーマに、月3本ペースでブログ更新を継続中。