近年、企業規模や業種を問わず深刻な被害が相次いでいるサイバー攻撃の1つに「ゼロデイ攻撃」があります。

OSやソフトウェア、ネットワーク機器などに潜む脆弱性が公表・修正される「前」の無防備な状態を突くこの攻撃は、既存のセキュリティ製品では検知が難しく、知らないうちに侵入・潜伏され、被害が拡大してしまう点が大きな脅威となっています。

そこで今回は、ゼロデイ攻撃の基本的な仕組みや危険視される理由、企業にもたらす具体的な被害、ランサムウェアとの関係、代表的な攻撃手法について詳しく解説します。

さらに、過去10年の事例をもとに見えてきた攻撃手法の変化を踏まえ、侵入を前提とした現実的な対策と、万が一攻撃を受けた場合に取るべき具体的な対処法についてもご紹介します。

ゼロデイ攻撃が日常的な脅威となった現在、「侵入されない」ことだけを目的としたセキュリティ対策には限界があります。

本記事が、自社のセキュリティ対策を見直し、被害を最小限に抑えるための実践的なヒントとなれば幸いです。

目次

1.ゼロデイ攻撃とは

ゼロデイ攻撃とは、OSやソフトウェア、ネットワーク機器などに存在する脆弱性(セキュリティ上の欠陥・弱点)に対して、修正プログラム(パッチ)が公開される前に行われるサイバー攻撃のことです。

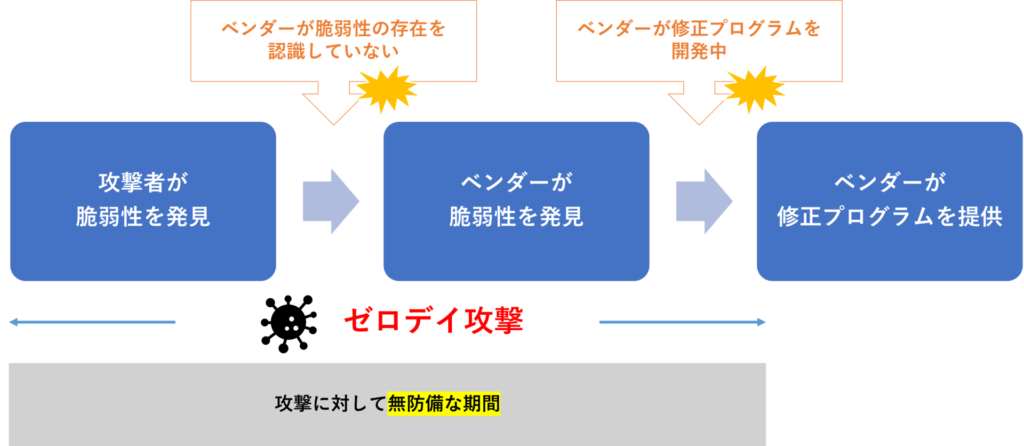

脆弱性が発見されると、通常はベンダーから修正プログラムが提供されますが、その提供日を「1日目」とした場合、それ以前の「対策が存在しない期間」を「0日目(ゼロデイ)」と呼びます。この無防備な状態の隙を突いて行われるのが「ゼロデイ攻撃」です。

ゼロデイ攻撃が発生する主なタイミングとしては、次の2つが挙げられます。

- 脆弱性の存在がまだベンダーに認識されていない段階

- ベンダーが脆弱性の存在を把握し、修正プログラムを開発している段階

いずれの場合も、修正プログラムが配布・適用されるまでの間は、攻撃に対して無防備な状態に置かれることになります。

ゼロデイ攻撃の基本的な流れ

ゼロデイ攻撃は、一般的に次のような流れで進行します。

①攻撃者による脆弱性の発見

攻撃者は、OSやソフトウェア、ネットワーク機器などに存在する未知の脆弱性を探し出します。

脆弱性は自ら調査して発見する場合もあれば、ダークウェブなどで売買されている情報を入手することもあります。

②エクスプロイトの開発

発見した脆弱性を悪用するため、「エクスプロイト」と呼ばれる攻撃用のプログラムを開発します。

エクスプロイトは、脆弱性を悪用して不正な処理を実行させるためのプログラムです。

③攻撃を実行する

標的型メールや不正なWebサイト、添付ファイル、USBメモリなどを通じて、エクスプロイトを組織や個人に送り込み、攻撃を仕掛けます。

④システム侵入・被害拡大

攻撃が成功すると、システム内部への侵入が可能となり、機密情報の窃取やマルウェア感染などの被害が発生します。

⑤バックドアの設置

攻撃者は、継続的な不正アクセスを目的として、システム内に再侵入のための「バックドア(裏口)」を設置することがあります。

バックドアが残されたままだと、パッチ適用後も侵入を繰り返され、被害が長期化・拡大する恐れがあります。

ゼロデイ攻撃が危険視される理由

ゼロデイ攻撃が特に危険とされる最大の理由は、有効な防御策が確立していない段階で攻撃が実行される点にあります。

脆弱性がまだ公表されていない、あるいは修正プログラムが提供されていない状況では、防御側は事前に十分な対策を講じることができず、どれほど注意していても攻撃を防ぐのは容易ではありません。

また、未知の脆弱性や新たな攻撃手法が用いられるため、従来のパターンマッチング型セキュリティ対策では検知が難しく、被害の発覚が遅れる傾向にあります。

さらに近年は、脆弱性が発見されてから実際に攻撃へ悪用されるまでのスピードが加速しており、攻撃者側が常に先手を取る構図が続いています。

「修正パッチが存在せず防御が困難」「従来のセキュリティ対策をすり抜ける」といった特性から、ゼロデイ攻撃は企業規模を問わず被害が拡大しやすく、数あるサイバー攻撃の中でも特に深刻な脅威と位置付けられています。

Nデイ攻撃との違い

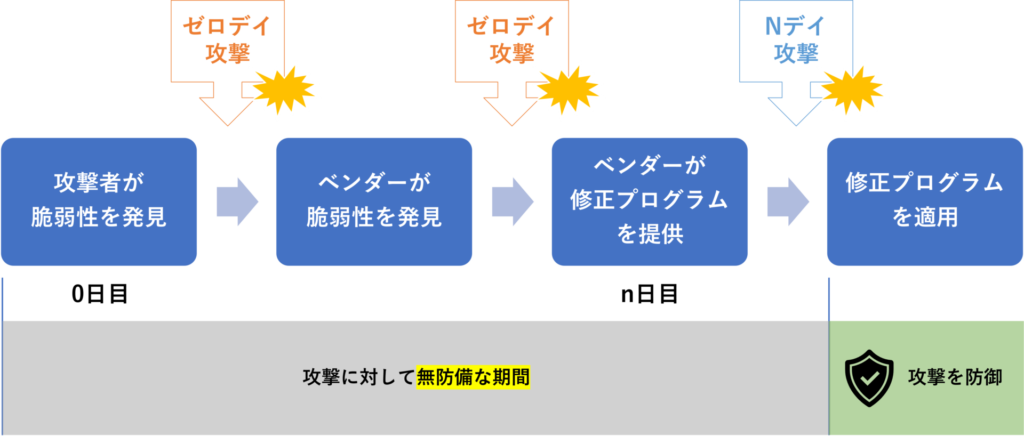

ゼロデイ攻撃と混同されやすい攻撃手法に「Nデイ攻撃」があります。

両者はいずれもOSやソフトウェアの脆弱性を悪用する点では共通していますが、脆弱性の公開状況と攻撃が行われるタイミングに大きな違いがあります。

ゼロデイ攻撃は、ベンダーがまだ把握していなかったり、修正プログラム(パッチ)をリリースしていない未知の脆弱性を悪用する攻撃です。

対策が存在しないため攻撃が成功しやすく、特に利用者の多い製品では被害が広範囲に及ぶリスクがあります。

一方、Nデイ攻撃は、すでに脆弱性が公表され、修正プログラムも提供されているにもかかわらず、パッチが未適用のシステムを狙う攻撃です。

本来であれば防げるはずの攻撃ですが、パッチ適用の遅れや管理不備によって被害につながります。

ゼロデイ攻撃

「未知の脆弱性」を突く攻撃。

未公開・未修正の脆弱性を狙うため、検知や防御が極めて困難。

Nデイ攻撃

「既知の脆弱性」を放置した隙を突く攻撃。

公開済みだが未対応の脆弱性を狙い、適切なパッチ管理で防御が可能。

ゼロデイ攻撃は「未知の脆弱性」そのものがリスクとなり、Nデイ攻撃は「既知の脆弱性への対応遅れ」が被害の要因となるため、それぞれ異なる観点での対策が求められます。

ゼロデイ攻撃が増加している背景

IPA(情報処理推進機構)が公表した「情報セキュリティ10大脅威 2025」では、「システムの脆弱性を突いた攻撃」が組織向け脅威の第3位にランクインしました。

これは、前年まで個別に扱われていた「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」と「脆弱性対策情報の公開にともなう悪用増加」(いわゆるNデイ攻撃)の項目を統合したものであり、脆弱性を悪用する攻撃が長年にわたり深刻な脅威であり続けていることを示しています。

ゼロデイ攻撃が増加している背景としては、主に次のような要因があります。

- テレワークやIoT機器の普及により、攻撃対象となる端末・システムが急増している

- 既知・未知を問わず、脆弱性情報や攻撃ツールが容易に入手できるようになり、公開直後から悪用されるケースが増えている

- ダークウェブ上で未公開の脆弱性情報や攻撃ツールが売買・サービス化され、攻撃実行のハードルが下がっている

- 金銭目的に加え、企業の信用失墜や政治・社会的意図など、攻撃目的が多様化している

- 既知の脆弱性への対策が進んだことで、従来のやり方では攻撃が成功しにくくなり、未公開の脆弱性を悪用するゼロデイ攻撃へと手法をシフトしている

攻撃対象(アタックサーフェス)の拡大や実行ハードルの低下といった影響もあり、ゼロデイ攻撃は大企業に限らず、中小企業を含むあらゆる組織にとって「いつ発生してもおかしくない」現実的な脅威となっています。

2.ゼロデイ攻撃がもたらす被害

ゼロデイ攻撃によって引き起こされる主な被害として、次のようなものが挙げられます。

- 不正アクセス(情報漏えい)

- マルウェア感染

- システム停止・業務中断

- 金銭的損害(復旧コスト・賠償)

- 社会的信用の失墜

- 法的責任(罰金・訴訟)

- サプライチェーン全体への影響

不正アクセス(情報漏えい)

OSやソフトウェアに潜む未知の脆弱性を突かれることで、攻撃者に管理者権限を奪取され、顧客情報や社内の機密情報が外部に流出したり、データの改ざん・破壊といった重大な被害につながります。

漏えいしたデータはダークウェブ上に持ち込まれ、世界中のサイバー犯罪者向けに商品として取引されることがあり、詐欺やなりすましなどの犯罪行為に悪用された場合、被害がさらに拡大する恐れもあります。

情報漏えいは企業の信頼を大きく損ねるだけでなく、法的責任を問われる可能性も高く、被害発覚後も影響が長期化しやすい点が大きな特徴です。

マルウェア感染

ゼロデイ脆弱性(未公開の脆弱性)は、ランサムウェアをはじめとするマルウェア侵入の足がかりとして悪用されることが少なくありません。

従来のウイルス対策ソフトでは検知できないことも多く、被害の発見が遅れ、気付いた時には社内ネットワーク全体に感染が拡大しているリスクもあります。

システム停止・業務中断

マルウェア感染・不正操作によってサーバーやシステムが停止すると、通常業務の継続が困難になります。

特に、受注・出荷・生産管理などの基幹システムや、顧客向けに提供しているサービスが利用できなくなると、売上機会の損失や顧客満足度の低下につながり、企業の事業活動そのものに重大な影響を及ぼします。

金銭的損害(復旧コスト・賠償)

被害に遭った場合、システム復旧費用や外部調査費用、業務停止による損失などが発生し、特に小規模企業や資金繰りが苦しい企業にとっては、経営存続に関わる大きな負担となることがあります。

加えて、情報漏えいが発生した場合には、顧客・取引先に対する損害賠償や補償対応など、追加的なコストが必要になることもあります。

社会的信用の失墜

サイバー攻撃による被害が公表されると、顧客や取引先からの信頼が大きく損なわれます。

一度失った信用を取り戻すには長い時間と多大な努力が必要となり、新規取引の停止や既存顧客の離脱など、経営面に深刻な影響が生じる可能性があります。

法的責任(罰金・訴訟)

個人情報保護法や各種業界ガイドラインに違反した場合、行政指導や罰金、訴訟などの法的責任を問われることがあります。

特に、近年の法改正によって罰則はますます強化されており、被害規模によっては企業経営に重大な影響を及ぼすリスクがあります。

サプライチェーン全体への影響

ゼロデイ攻撃による被害は、自社だけにとどまらず、取引先や委託先、グループ企業にまで波及することがあります。

システム連携やデータ共有を通じて攻撃が広がると、サプライチェーン全体で業務が停止するなどの影響が生じ、被害拡大に対する責任を問われる可能性もあります。

3.ゼロデイ攻撃とランサムウェアの関係

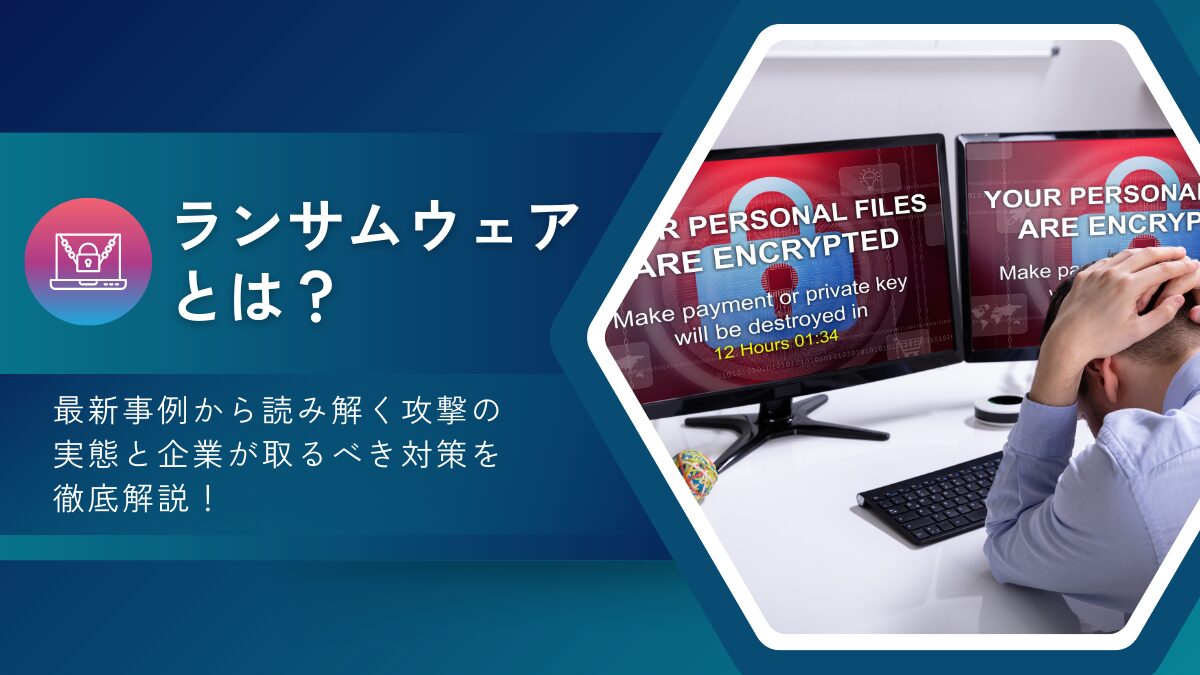

ランサムウェアとは、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた言葉で、感染したPCやサーバー内のデータを暗号化して使用不能にしたのち、その復旧と引き換えに金銭を要求するマルウェアです。

近年は特に被害が急増しており、企業や組織にとって最大級の脅威となっています。

ゼロデイ攻撃とランサムウェアは密接に関連しており、ゼロデイ攻撃は未公開の脆弱性を狙ってランサムウェアを送り込むための強力な「侵入手段」として利用されます。

攻撃者は、修正プログラム(パッチ)が提供される前の脆弱性を悪用することで、システムにランサムウェアを感染させ、データの暗号化と身代金要求へとつなげています。

- 初期侵入

ゼロデイ脆弱性を悪用し、標的とする企業のネットワークに侵入。

従来のセキュリティ対策では検知が難しくなりつつある。

- 被害の発生

侵入後は管理者権限の奪取や偵察活動などを行いながら、内部に一定期間潜伏。

タイミングを見てランサムウェアを実行し、データを暗号化して身代金を要求する。

- 影響の拡大

感染が拡大すると、自社だけでなくサプライチェーン(取引先や関連企業)にまで影響が及ぶこともある。

ゼロデイ攻撃は、標的とする企業に気付かれることなくランサムウェアを侵入させるための「隠れた入口」であり、その組み合わせは現代のサイバー攻撃の中でも特に警戒すべき手法の1つとなっています。

なお、近年のランサムウェア攻撃の傾向や、企業が実施すべき対策などを詳しく知りたい方は、こちらの記事もぜひご参照ください。

4.ゼロデイ攻撃の代表的な手口

ゼロデイ攻撃にはさまざまな手法がありますが、代表的なものとして以下の4つが挙げられます。

- メール経由の攻撃

- Webサイト経由の攻撃

- VPN機器などの脆弱性を狙った攻撃

- サプライチェーン攻撃

メール経由の攻撃

メール経由のゼロデイ攻撃は、マルウェアを仕込んだ添付ファイルや不正なURLを含むメールを送信し、受信者に開封・クリックさせることで感染させる手法です。

この攻撃には、主に以下2種類に大別されます。

- 標的型攻撃:特定の企業や組織を狙い、取引先や関係者を装った巧妙なメールを送信

- ばらまき型攻撃:不特定多数に大量のメールを一斉送信

ひとたび感染すると、端末内の重要な情報が盗み出されるだけでなく、社内ネットワーク全体に被害が拡大してしまう可能性もあります。

Webサイト経由の攻撃

Webサイト経由のゼロデイ攻撃では、攻撃者がWebサイトに存在する未知の脆弱性を悪用し、正規のサイトを改ざんしたうえで悪意のあるコードを埋め込みます。

改ざん後のサイトにアクセスしただけでマルウェアに感染する「ドライブバイダウンロード攻撃」や、特定の業界関係者が頻繁に訪れるサイトを狙う「水飲み場攻撃」などが代表例です。

ユーザーは改ざんを見抜けず、正規のWebサイトだと信じてアクセスしてしまうため、被害に気付きにくい点が大きな特徴です。

VPN機器などの脆弱性を狙った攻撃

テレワークの普及により、社外から社内ネットワークに接続するためのVPN機器やリモートデスクトップに存在する未知の脆弱性を狙ったゼロデイ攻撃が増えています。

攻撃者は、これらの機器に残された脆弱性を悪用してネットワーク内部へと侵入し、正規ユーザーになりすました状態で不正な内部活動を行います。

攻撃の検知や対応が遅れ、長期間にわたる潜伏を許していると、気付かない間に次のような被害が発生する可能性があります。

- 認証情報の窃取

IDやパスワードなどの認証情報が盗まれ、他のシステムやクラウドサービスへの不正アクセスに悪用される恐れがあります。

- 管理者権限の奪取

管理者権限を取得されることで、サーバーやネットワーク機器の設定変更、セキュリティ機能の無効化などが行われる可能性があります。

- 横展開による被害拡大

侵入した端末を足掛かりに、ネットワーク内の他の端末やサーバーへとアクセスを広げていき、被害範囲が組織全体に及ぶ恐れがあります。

- バックドア設置による長期潜伏

一度不正侵入に成功したシステムやネットワークにいつでも再侵入できるよう不正プログラムが仕込まれ、長期間にわたって機密情報の窃取などが可能になります。

- ランサムウェアの展開

内部調査や準備を十分に行ったうえで、最終段階としてランサムウェアを展開し、データ復旧のための身代金を要求します。

サプライチェーン攻撃

サプライチェーン攻撃は、セキュリティ対策が十分でない取引先や関連企業を踏み台として、最終的な標的企業へと侵入する攻撃手法です。

近年では、サプライチェーンのソフトウェアやネットワーク機器に潜むゼロデイ脆弱性を侵入口として悪用するケースも増えてきています。

サプライチェーン攻撃が危険とされやすい理由は次の通りです。

- 取引先との信頼関係を悪用されやすい

取引先から届くメールやファイルは、通常業務のやり取りとして判断されやすく、異常に気付かないまま不正な侵入を許してしまうことがあります。

- 攻撃の起点が自社外のため検知が遅れやすい

自社の管理が及ばない取引先から侵害が始まり、さらに従来のパターンマッチング型セキュリティ対策では検知が難しく、被害が判明するまで時間がかかるケースが多く見られます。

- 被害がサプライチェーン全体に波及する可能性がある

ある一社がゼロデイ攻撃の被害を受けたことをきっかけに、複数の取引先や関連企業に被害が連鎖し、業務停止や情報漏えいなど影響が広範囲に及ぶ恐れがあります。

5.ゼロデイ攻撃の標的となりやすい企業の特徴

ゼロデイ攻撃は、企業規模や業種を問わずあらゆる組織が被害に遭う可能性があります。

中でも、価値の高い情報資産を持つ企業や社会的影響力が大きい企業、サプライチェーン上で重要な役割を担う企業など、「攻撃が成功した際の見返りが大きい組織」が優先的に狙われる傾向にあります。

機密情報・知的財産を多く保有している

特許情報や新製品の設計図、研究データなど、価値の高い情報資産を多く保有する企業は、ゼロデイ攻撃の格好の標的となります。

特に製薬会社やテクノロジー企業では、数年から数十年に及ぶ研究開発の成果が電子データとして蓄積されており、情報漏えい時の影響は極めて大きくなります。

こうした高い価値を持つ情報を不正に入手できれば、金銭的利益や競争優位性の獲得といった大きな見返りを期待できるため、集中的に狙われる傾向にあります。

大量の顧客情報・個人情報を保有している

大規模な顧客データベースや決済関連情報を保有する企業も、ゼロデイ攻撃の優先的な標的になりやすいといえます。

個人情報やクレジットカード情報のような価値の高いデータを大量に窃取できれば、攻撃者にとって大きな利益につながるためです。

小売業、金融業、医療機関など、多くの個人情報を取り扱う業界では、特に厳重な注意が必要です。

金融機関・重要インフラ事業者である

金融機関や、電力・水道・交通などの重要インフラを担う組織も、ゼロデイ攻撃において狙われやすい対象です。

これらの組織は社会的な影響力が極めて大きく、攻撃が成功した場合の混乱や被害は甚大です。

そのため、高度なセキュリティ対策が講じられているケースが多いものの、攻撃者はそれを見越したうえで、従来型の手法ではなくゼロデイ攻撃のような高度な手法を仕掛けてくる傾向にあります。

OSS(オープンソースソフトウェア)を多く利用している

業務システムやWebサービスにOSS(オープンソースソフトウェア)を多く採用している企業も、ゼロデイ攻撃を受けやすい傾向があります。

OSSはソースコードが一般に公開されているため、攻撃者が脆弱性を発見・悪用しやすい側面があります。

さらに、広く利用されているOSSにゼロデイ脆弱性が見つかると、同じ構成を持つ複数の組織が一斉に攻撃対象となり、サプライチェーン全体に影響が及ぶリスクが高まります。

OSSを利用する場合は、脆弱性情報の継続的な収集や迅速なアップデート対応が欠かせません。

サプライチェーン上で重要な役割を担っている

サプライチェーンの一部を担う企業、特に大企業と取引関係にある中小企業は、攻撃者に「踏み台」として狙われやすい存在です。

部品メーカーや物流業者、システム開発を請け負う企業などは、取引先企業のシステムやネットワークへのアクセス権を持っている場合があり、攻撃者はセキュリティ対策が比較的手薄な企業から、本命である大企業への侵入を試みます。

自社が直接の標的でなくても、取引関係を通じて被害に巻き込まれる可能性があることを十分認識しておく必要があります。

テレワークを導入している

テレワークを導入すると、社外から社内システムにアクセスする機会が増え、攻撃の侵入口となり得る箇所もそれだけ多くなります。

従業員が使用する端末の管理やセキュリティ対策が十分でない場合、ゼロデイ脆弱性を突いた攻撃を受けるリスクが高くなります。

さらに、テレワーク環境を支えるVPN機器やリモートアクセス製品そのものに、未知の脆弱性が潜んでいるケースも少なくありません。

「誰が・どの端末で・どこからアクセスしているのか」を正確に把握し、継続的に管理できる体制を整えることが重要です。

6.代表的なゼロデイ攻撃の事例

ここでは、2014年から2025年までの過去10年間を振り返り、特に社会的影響が大きかった代表的なゼロデイ攻撃の事例をご紹介します。

■2014年:Shellshock(シェルショック)脆弱性

2014年には、Linux系やUnix系のOSで広く利用されている「Bash」に存在した脆弱性(Shellshock)を突くゼロデイ攻撃が活発に行われました。

遠隔から任意のコマンド実行が可能となる極めて危険な脆弱性で、世界中のWebサーバーが影響を受けました。

日本国内でも影響が確認され、警察庁やIPA(情報処理推進機構)が注意喚起を行い、ゼロデイ攻撃の脅威が社会的に強く認識されるきっかけとなりました。

■2015年:Adobe Flash Playerのゼロデイ攻撃

「Adobe Flash Player」は、かつてAdobe社が各種Webブラウザ向けに開発・配布していた拡張機能(プラグイン)の1つです。

2015年に複数の深刻なゼロデイ脆弱性が相次いで発見され、標的型攻撃やマルウェア配布に悪用されました。

一連の被害を背景として「脱Flash」の流れが加速し、最終的にFlash Playerは2020年に公式サポートを終了しました。

■2017年:EternalBlueとOffice関連ゼロデイ攻撃

2017年には、Windowsのネットワーク共有機能である「SMBv1」に存在したゼロデイ脆弱性を悪用する攻撃ツール「EternalBlue」が悪名を轟かせました。

この脆弱性はランサムウェア「WannaCry」に利用され、世界中で爆発的に感染が拡大し、大規模な被害をもたらしました。

また同年には、Microsoft Officeにもゼロデイ脆弱性が確認され、RTF(リッチテキストフォーマット)形式の文書ファイルをWordで開くだけでマルウェアに感染する被害が相次ぎました。

業務で日常的に利用されているソフトウェアが攻撃の入り口になる点が大きな問題となりました。

■2019年:VPN・ブラウザの脆弱性を狙ったゼロデイ攻撃

2019年頃からは、VPN機器やWebブラウザの脆弱性を突いたゼロデイ攻撃が多く確認されました。

テレワークの普及に伴いVPN機器の利用が増えた結果、遠隔操作や認証バイパス(認証回避)による企業ネットワークへの不正侵入が相次ぎ、被害が拡大しました。

Webブラウザも主要な攻撃対象となり、大学関係者になりすました標的型攻撃メールとFirefoxの脆弱性を組み合わせた手口により、米国の暗号資産取引所Coinbaseを狙った攻撃も確認されました。

この攻撃では、迅速な対応により実害は発生しなかったものの、日常的に利用されるWebブラウザの脆弱性が深刻な脅威となり得ることを、改めて世間に知らしめる事例となりました。

■2020年:国内企業・IEを狙ったゼロデイ攻撃

2020年には、国内の大手電機メーカーがゼロデイ攻撃を受け、約8,000人分の個人情報が流出した可能性が報告されました。

さらに、Internet Explorerに存在するゼロデイ脆弱性が実際に悪用された例も確認され、古いブラウザを使い続けるリスクが改めて浮き彫りとなりました。

■2021年:ProxyLogonやLog4Shellを悪用したゼロデイ攻撃

2021年には、オンプレミス版Microsoft Exchange Serverに存在したゼロデイ脆弱性「ProxyLogon」は、中国系のハッキンググループにより悪用され、ランサムウェアやボットネット感染へと被害が拡大しました。

同年末には、Java向けのログ出力ライブラリ「Apache Log4j」に、「Log4Shell」という深刻なゼロデイ脆弱性が発覚しました。

単純な文字列処理をきっかけに、遠隔から任意のコードが実行可能となる点が特徴で、世界中の企業やサービスが緊急対応を迫られました。

このほか、米国ではKaseya社が提供するIT管理ツール「Kaseya VSA」のゼロデイ脆弱性を悪用したサプライチェーン攻撃も発生し、最大1,500社の企業が影響を受けました。

■2022~2023年:官公庁メールシステムへのゼロデイ攻撃

2022年10月上旬~2023年6月中旬まで、NISC(内閣サイバーセキュリティセンター)や気象庁のメール関連システムを狙ったゼロデイ攻撃が確認され、約5,000人分の個人情報を含むメールデータが流出しました。

約8ヶ月もの間攻撃に気付かず、日本のサイバーセキュリティの要であるNISCが直接被害を受けたことは、世間に大きな衝撃を与えました。

■2024年:ネットワーク機器・セキュリティ機能を狙ったゼロデイ攻撃

2024年には、JAXA(宇宙航空研究開発機構)でVPN機器の脆弱性を狙ったゼロデイ攻撃が発生し、約5,000人分の個人情報や1万件を超える機密文書が不正閲覧されたことが明らかになりました。

また、次世代ファイアウォール(NGFW)のゼロデイ脆弱性を悪用した攻撃も確認され、脆弱性の深刻度が最大レベルと評価されたことから、IPAやJPCERT/CCから注意喚起が行われました。

■2025年:メールサービス事業者・研究機関を狙ったゼロデイ攻撃

2025年には、国内大手メールサービス事業者がゼロデイ攻撃を受け、約31万アカウント分の情報が漏えいしました。

また、QST(量子科学技術研究開発機構)では、リモートアクセス機器のゼロデイ脆弱性を悪用した不正アクセスが発生しましたが、幸いにも情報漏えいの痕跡や具体的な被害は確認されませんでした。

過去10年(2014~2025年)で変化したゼロデイ攻撃の傾向

過去10年(2014~2025年)のゼロデイ攻撃を振り返ると、攻撃対象・手法・影響範囲のいずれも大きく変化してきたことが分かります。

攻撃対象の変化:OS・アプリケーションからインフラ基盤へ

2010年代のゼロデイ攻撃は、Bash(Shellshock)やAdobe Flash Player、Microsoft Officeなど、OSやソフトウェアの脆弱性を狙うものが中心でした。

一方、2020年代に入ると、攻撃対象は業務や社会を支えるインフラ基盤全体へと大きく広がり、Microsoft Exchange ServerやApache Log4jなど、企業や組織の業務を支える共通基盤が多く狙われるようになりました。

さらに、VPN機器やファイアウォールなど、セキュリティ製品やネットワーク機器自体が攻撃の標的となるケースも増えています。

攻撃手法の変化:単発攻撃から長期潜伏・横展開型へ

初期のゼロデイ攻撃は、侵入後すぐに被害を発生させる比較的単純な攻撃が主流でした。

一方で近年は、「いかに検知を回避し、長期間気付かれずに活動を続けるか」を重視した攻撃へと大きく変化しています。

侵入後すぐには目立った動きを見せず、長期間にわたって内部に潜伏しながら、権限奪取やネットワーク内での横展開を繰り返し、複数の拠点や関連企業へと被害を広げるケースが増えています。

被害に気付いた時には、すでに情報漏えいやシステム侵害が深刻なレベルまで進んでいるケースが多く見られるのが、近年のゼロデイ攻撃の大きな特徴です。

影響範囲の拡大:単一組織からサプライチェーン全体へ

かつては、ゼロデイ攻撃の被害が特定の端末やサーバーにとどまることが多く、影響範囲も比較的限定的でした。

しかし近年では、とある1社への攻撃が引き金となって、取引先やグループ会社、顧客向けサービスへと被害が連鎖する事例が目立っており、自社だけでなくサプライチェーン全体への影響を見据えた対策が求められています。

7.ゼロデイ攻撃への効果的な対策

ゼロデイ攻撃は、修正プログラムが存在しない未知の脆弱性を悪用する攻撃であり、完全に防ぐことは困難です。

そこで重要になるのが、侵入を完全に防ぐことを目指すのではなく、最初から侵入されることを前提とした現実的な対策を講じることです。

具体的には、次の2つを軸に対策を進めていくと効果的です。

- 複数の対策を組み合わせる「多層防御」

- 被害を最小限に抑え、迅速に復旧する体制の整備

複数の対策を組み合わせる「多層防御」

侵入を前提とした対策を有効なものにするためには、単一のセキュリティ製品や対策に依存しない「多層防御」が欠かせません。

多層防御とは、「1つのセキュリティ対策だけではいずれ突破される」という前提に立ち、役割が異なる複数の防御層を設けることで、仮にどこか1つの層が突破されたとしても、次の層で攻撃を検知・封じ込め、被害を最小限に食い止める考え方です。

完璧な防御がほぼ不可能とされる現代のサイバー攻撃に対し、多層防御は極めて有効なアプローチであり、「侵入は避けられない」という前提のもと、複数の防御層を重ねることでリスクを低減することを主な狙いとしています。

■ネットワークセキュリティ

ファイアウォールや IDS/IPS(侵入検知・防止システム)、WAFなどを活用し、不審な通信や異常なアクセスを早期に検知・遮断します。

攻撃者の多くは、まずネットワーク経由で侵入を試みるため、このレイヤーは最初に攻撃を受け止める最前線の防衛ラインとなります。

■エンドポイントセキュリティ

EDRやサンドボックス(システムから隔離された安全な仮想環境)を活用することで、不審な振る舞いや通常とは異なる操作を可視化し、侵入後の攻撃活動を早い段階で検知・封じ込めます。

たとえネットワークの防御を突破されても、端末上での不正な挙動を見逃さないことで、攻撃の進行を初期段階で食い止められます。

さらに、「脅威ハンティング」を組み合わせることで、単にアラート通知を待つだけではなく、EDR等で収集される各種ログを横断的に分析し、隠れた攻撃の痕跡を能動的に発見できます。

■アプリケーションセキュリティ(脆弱性管理)

「脆弱性情報の収集」「脆弱性の発見」「リスク評価」「優先順位付け」「迅速な修正」「継続的な監視」という体系的なプロセスを回し、脆弱性が放置される無防備な期間を最小化することで、攻撃者がつけ込む隙を減らします。

■データセキュリティ

データの暗号化、最小権限の原則に基づくアクセス制御、DLP(データ損失防止)ツールの導入などにより、情報漏えいリスクを抑えます。

守るべき重要なデータを簡単に持ち出させないための仕組みとして、被害を最小限に抑える「最後の防御層」として機能します。

■人的セキュリティ(従業員への教育)

不審な添付ファイルの開封やURLのクリックなど、多くのサイバー攻撃は人の行動を起点に発生します。定期的なセキュリティ教育によって、従業員一人ひとりの意識向上や行動改善を図ることも、多層防御を構成する重要な要素です。

技術的対策ではカバーしきれない部分を、人の知識や判断力で補うことで、被害の早期発見・拡大防止につなげます。

被害を最小限に抑え、迅速に復旧する体制の整備

どれだけセキュリティ対策を講じても、ゼロデイ攻撃による被害を完全に防ぐことはできません。そのため、平時から「被害発生後の対応力」を高めておくことが重要です。

被害の最小化に向けて準備しておくべきこと

- 影響範囲を迅速に把握できる体制

インシデント発生時に、どの端末やシステムが影響を受けているか、被害範囲をすぐに特定できる体制を整えておきます。

- 感染端末や不正アカウントを即座に隔離・無効化する手順

被害の拡大を防ぐため、マルウェアに感染した端末や侵害されたアカウントを速やかに切り離す手順を事前に策定しておきます。

- インシデント発生時の役割分担や対応フロー

誰が何を担当し、どの順序で対応するかを事前に決めておくことで、混乱を防ぎ迅速な対応につなげます。

迅速な復旧に向けて準備しておくべきこと

- 重要データのバックアップ

「3-2-1ルール」(3つのデータを2種類の媒体に保存し、1つはネットワークから切り離して保管)に基づき、定期的にバックアップを取得するとともに、実際にデータが復元可能かどうかも確認しておきます。

- 復旧手順と優先順位の整理

どのシステムやデータを優先的に復旧するか、手順をあらかじめ明確にしておき、復旧作業を効率化します。

- 社内外への連絡体制の整備

経営層や関係部門、取引先など、インシデント時に必要な情報を共有するための連絡フローを整備しておき、混乱を最小限に抑えます。

8.ゼロデイ攻撃を受けた場合の対処法

万が一攻撃を受けてしまった場合は、いかに早く気付き、被害を最小限に抑えられるかが鍵となります。

攻撃に気付いた従業員が行うべき初動対応

ゼロデイ攻撃に気付いたら、以下の3点を速やかに実施しましょう。

- ネットワークからの即時切断

- セキュリティ担当者への速やかな連絡

- ウイルススキャンの実施

情報システム部門の担当者は、有事の際に従業員が迷わず行動できるよう、事前に対応内容と手順を周知しておくことが重要です。

①ネットワークからの即時切断

ゼロデイ攻撃が疑われる場合、まずは直ちに該当する端末やシステムをネットワークから切断します。

- 有線LANケーブルを抜く

- Wi-Fi接続をオフにする

- VPNやクラウドサービスとの接続を遮断する

- Webサイトが改ざんされた場合は一時的に公開を停止する

ネットワークを遮断することで、攻撃者との通信経路を断ち、不正な操作の継続や他端末への感染拡大を防止できます。

注意点

原則として、端末の電源は切らないようにしましょう。

電源を落としてしまうと、原因調査に必要なログや証拠が消失する恐れがあるほか、シャットダウンや再起動をトリガーとして動作するマルウェアが実行される可能性もあります。

自己判断で電源を切ることは避け、まずはネットワークの遮断に留めたうえで、速やかに情報システム担当者へ連絡することが重要です。

②セキュリティ担当者への速やかな連絡

ネットワーク遮断後は、できるだけ早く社内のセキュリティ担当部署(情シス・CSIRTなど)に連絡します。

詳細な情報がそろっていなくても、まずは第一報を入れることが重要です。

連絡時に伝えるべき主な内容

- 被害が発生した部署名・端末

- 攻撃に気付いた日時と状況

- 直前の操作内容

- 不審なメール・ファイルの有無

- 表示された警告メッセージや画面のスクリーンショット

- 実施した初動対応の内容

③ウイルススキャンの実施

マルウェア感染が疑われる場合は、セキュリティソフト(ウイルス対策ソフト)によるスキャンを実施し、検知された脅威を隔離・駆除します。

この際、一部のみを確認する簡易スキャンではなく、システムや端末全体を網羅的に検査する「フルスキャン」を実施することが重要です。

ただし、ゼロデイ攻撃に使われるマルウェアは、従来のウイルス対策ソフトでは検知できないケースも少なくありません。

そのため、スキャン結果に問題がなかった場合でも、自己判断でネットワークへ再接続せず、必ず社内セキュリティ担当部署の判断を仰ぎましょう。

組織としての対応手順

ゼロデイ攻撃の被害が確認された場合、組織としては以下の4段階で対応を進めます。

- 初動対応・被害拡大の防止

- 証拠保全・原因調査

- 復旧作業の実施

- 再発防止策の策定

あらかじめ対応フローを明確にし、定期的に訓練を重ねておくことで、実際のインシデント発生時にも慌てず冷静に対処できます。

①初動対応・被害拡大の防止

ゼロデイ攻撃が疑われる場合は、被害を最小限に抑えるため、組織として初動対応を速やかに実施することが重要です。

- 被害端末・サーバーをネットワークから遮断する

- 不正アクセスが疑われるアカウントを停止し、パスワードを変更する

- 影響範囲の把握のため、端末などのログや挙動を確認する

- 経営層および関係部署(情シス・CSIRT・法務・広報など)の間で速やかに情報を共有する

初動対応が数分~数十分遅れるだけでも、攻撃者による不正操作やデータの窃取が継続し、被害が社内全体や取引先へ急速に拡大する恐れがあります。

被害拡大や追加被害を防ぐためには、まさに初動対応のスピードが命となります。

②証拠保全・原因調査

次に、ログや関連データをもとに、事実確認と原因調査を行います。

不用意に初期化や再起動、設定変更を行うと、ログや証拠の消失につながり、原因調査が困難になります。

そのため、「ログや証拠の保全」を最優先としつつ、侵入経路や被害状況の特定を進めます。

- システムログや通信ログを保全する(改ざん・削除防止)

- 感染が疑われる端末は、ネットワークから隔離した状態で調査する

- マルウェアの挙動や残された痕跡を分析する

- 侵入経路や被害範囲を特定する

調査結果は関係者と共有し、必要に応じて社内への注意喚起や追加対応を行います。

③復旧作業の実施

原因調査の結果を踏まえ、被害の収束と業務・サービス復旧に向けた対応を実施します。

- 脆弱性是正に向けた応急措置、根本的対策の実施

- マルウェアの完全駆除

- 影響を受けたシステムやサービスの復旧

- 二次的影響の有無の確認

社内だけでの対応が難しい場合は、外部のセキュリティベンダーや専門機関に支援を依頼します。

なお、被害内容に応じて、警察や関係官庁への相談・報告が必要になる場合もあります。

④再発防止策の策定

被害が収束した後は、再発防止に向けた継続的な取り組みが欠かせません。

技術的対策

- 多層防御の強化

ファイアウォール、IDS/IPS、WAF、EDR、DLPなど、複数の対策を組み合わせて検知・防御を強化します。

- 脆弱性管理の徹底

定期的な脆弱性スキャンを通して、潜在的なリスクを早い段階で把握・対処します。

- 挙動検知・異常検知の強化

ゼロデイ攻撃は、既知の攻撃パターン(シグネチャ)に基づく従来のセキュリティソフトでは検知できないケースが多いため、「通常とは異なる振る舞い」を検知できる製品の活用を検討します。

- 権限管理・ネットワーク分離の徹底

必要最小限の権限付与やネットワークセグメンテーションにより、組織内での横展開による被害拡大を防ぎます。

- バックアップと復旧体制の見直し

オフラインバックアップや世代管理、定期的な復旧テストの実施を通じて、迅速な復旧が可能な体制を整えます。

組織・人的対策

- 全社向けセキュリティ教育の継続的な実施

最新の被害事例や注意点などを共有し、従業員一人ひとりのITリテラシー向上を図ります。

- インシデント対応訓練の実施

実際のインシデントを想定した定期的な訓練を行い、いざという時にも迷わず迅速に対応できる体制を整えます。

- 「早期発見・早期報告」を促す組織文化づくり

小さな違和感でも放置せず、速やかに報告・共有する文化を醸成します。

- 外部セキュリティ専門家との協力体制構築

有事の際も迅速に支援を受けられるよう、平時から外部のセキュリティベンダーや専門組織と連携を深めておくことが重要です。

PDCAサイクルを回し、組織全体のセキュリティレベルを継続的に向上させることが重要です。

9.まとめ -ゼロデイ攻撃時代に求められる現実的なセキュリティ対策

現代のサイバー攻撃はますます巧妙化・高度化しており、ゼロデイ攻撃のような未知の脆弱性を狙った攻撃を完全に防ぐことは容易ではありません。

外部からの侵入は100%防げないという前提のもと、企業には「侵入された場合にいかに早く気付けるか」「被害をいかに最小限に抑えられるか」という2点を重視した現実的なセキュリティ対策が求められています。

こうしたニーズにお応えするため、当社では下記3つのサービスをご用意しています。

- Tenableによる脆弱性管理代行サービス

- Hunt.ioによる脅威ハンティング支援サービス

- Microsoft Purview データ損失防止(DLP)活用支援サービス

導入・運用に関するご相談は、当社コンピュータマネジメントまでお気軽にお問い合わせください。

「侵入されない」ための第一歩は、脆弱性を放置しないこと

近年のサイバー攻撃では、VPN機器やリモートデスクトップなどに残された脆弱性が主な侵入口となるケースが後を絶ちません。

一度侵入に成功すると、攻撃者は長期間ネットワーク内部に潜伏し、権限奪取や横展開、データ窃取などを進めます。

侵入に気付かないまま放置していると、それだけ被害の範囲が組織全体に広がることになります。

攻撃者は日々新しい脆弱性を探し、侵入する機会を常にうかがっています。

そのため、一度きりの対策で完結させるのではなく、脆弱性の把握とリスクに応じた優先対応を継続的に行う「脆弱性管理」の取り組みが欠かせません。

当社コンピュータマネジメントの「脆弱性管理代行サービス」では、世界的に評価の高い脆弱性管理プラットフォーム「Tenable」を活用し、脆弱性管理に必要な5つの工程(「情報収集」「現状調査」「優先順位付け」「対応」「監視」)のうち、「対応」を除く4工程を自動化。

脆弱性の是正対応についても、当社が丁寧にサポートいたします。

実際に悪用されるリスクが高い脆弱性の対応に集中することで、侵入ルートを効率的に封じます。

「静かに進む侵入」を見抜き、被害を最小限に食い止める

近年のサイバー攻撃では、セキュリティソフトの検知を巧みに回避し、表面上は「異常なし」と示されていても、内部では気付かないうちに攻撃が進行しているケースが増えています。

こうした「警報が鳴らない攻撃」や「静かな侵入」を早期に見抜くために有効なのが、「脅威ハンティング」というアプローチです。

当社の「脅威ハンティング支援サービス」では、クラウド型の脅威ハンティングプラットフォーム「Hunt.io」を活用し、

- ログ分析による攻撃の痕跡の洗い出し

- ioを用いた深掘り調査

- 結果を分かりやすくまとめた詳細なレポートの作成

まで、脅威ハンティングの実施をまとめて代行いたします。

「すでに侵入されている可能性がある」という前提のもと、ツールの自動検知に頼らず、人の手で隠れた攻撃の痕跡を能動的に探し出すことで、被害の広がりを早い段階で食い止めることが可能です。

最後の砦として、守るべき重要なデータを簡単に持ち出させない

入口(ファイアウォール、IDS/IPSなど)や内部(ウイルス対策ソフト、EDRなど)の防御を次々と突破された場合、出口を守る「最後の砦」として機能するのが「DLP(データ損失防止)」です。

DLPは、重要なデータが流出しないよう、外部への持ち出しをリアルタイムで監視・ブロックするセキュリティ技術で、人ではなく「データそのもの」の動きに着目して企業の情報資産を守ります。

当社コンピュータマネジメントでは、Microsoft社のセキュリティプラットフォーム「Microsoft Purview」を活用したDLP機能の実装・活用支援サービスを提供しております。

サービス内容の主なポイント

- 「どのデータを守るべきか」を整理する現状調査

- 環境に合わせた最適なDLPポリシー(漏えい防止ルール)を設計

- 約6ヶ月間にわたる「PoC(導入前検証)」で運用上の課題や懸念点を解消

- ノウハウ共有やMicrosoftとの問い合わせ対応など、導入後も継続的な運用サポートを提供

故意・過失を問わず、内部からの機密情報漏えいを防ぐ「出口対策」として、極めて重要な役割を果たします。

サービス内容の詳細や導入に関するご相談は、どうぞお気軽にお問い合わせください。

お電話・FAXでのお問い合わせはこちら

03-5828-7501

03-5830-2910

【受付時間】平日 9:00~18:00

フォームでのお問い合わせはこちら

この記事を書いた人

Y.M(マーケティング室)

2020年に株式会社コンピュータマネジメントに新卒入社。

CPサイトのリニューアルに携わりつつ、会社としては初のブログを創設した。

現在は「情シス支援」をテーマに、月3本ペースでブログ更新を継続中。