サイバー攻撃は年々巧妙化・高度化しており、従来の「入口を守る」だけのセキュリティ対策では、十分な防御が難しくなっています。

侵入を完全に防ぐことが困難となった現在、企業に求められているのは、侵入を前提としたうえで、「侵入されても被害を最小限に抑える」ための現実的な備えです。

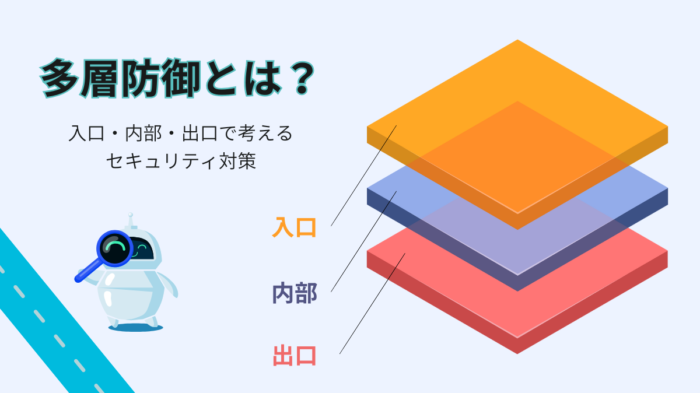

こうした背景から注目されているのが「多層防御」という考え方です。

「入口」「内部」「出口」の3領域に、それぞれ異なるセキュリティ対策を組み合わせ、仮に1つの対策が突破された場合でも、別の防御層で被害の拡大を防ぎます。

今回は、多層防御の基本的な仕組みをはじめ、「多重防御」との違いやゼロトラストとの関係性、導入のメリット・注意点、導入を成功させるためのポイントなどを分かりやすく解説します。

多層防御の導入を検討されている方や、自社のセキュリティ対策状況を見直したい方は、ぜひ参考にしてください。

目次

1.多層防御とは

多層防御とは、「サイバー攻撃を完全に防ぐことは難しい」という前提のもと、システム内に複数の防御層を設けることで、被害を最小限に抑えるセキュリティ対策の考え方です。

英語では「Defense in Depth」と呼ばれ、単一の対策に依存せず、役割の異なる複数のセキュリティ対策を組み合わせて防御力を高めます。

従来のセキュリティ対策では、社内外のネットワーク境界にファイアウォールなどを設置し、外部からの不正な通信を遮断する「入口対策」が中心でした。

しかし近年は、テレワークやクラウドサービスの普及、サイバー攻撃手法の巧妙化・高度化が進み、入口対策だけでは十分な防御が難しくなっています。

そこで重視されているのが、「侵入を完全に防ぐ」のではなく「侵入後に被害を拡大させない」という考え方です。多層防御では、

- 外部からの侵入を防ぐ「入口対策」

- 侵入後の異常を検知し、被害拡大を防ぐ「内部対策」

- 情報の持ち出しや漏えいを防ぐ「出口対策」

といった複数の対策を組み合わせて、仮に1つの防御層が突破されたとしても、次の層で攻撃の進行を食い止める体制を整えます。

複雑で巧妙になっている現代のサイバーリスクに対応するための実践的なセキュリティ戦略といえるでしょう。

2.多層防御の仕組み

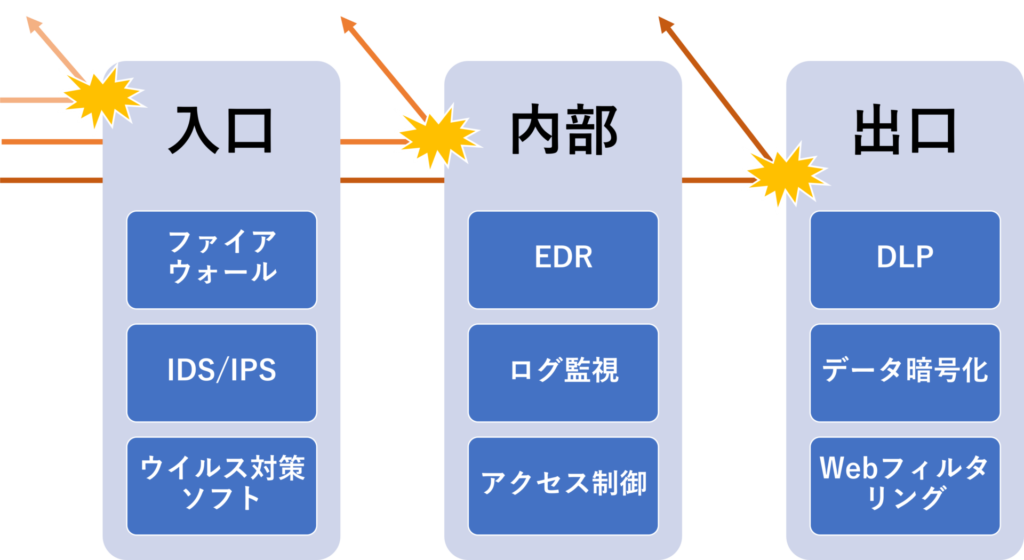

先にも触れた通り、多層防御では以下3つの領域で防御層を設けます。

- 入口対策

外部からの不正アクセスやマルウェア侵入を防ぐ

- 内部対策

侵入後の不正な挙動を検知し、被害の拡大を防ぐ

- 出口対策

情報の持ち出しや外部への不正な通信を防ぐ

それぞれの防御層について、具体的な対策を見ていきましょう。

入口対策(侵入を防ぐ)

入口対策は、多層防御における「最前線」として、外部からの不正アクセスやマルウェアの侵入を水際で防ぐ役割を担います。

社内ネットワークと社外ネットワーク(インターネット)の境界は特に狙われやすいため、ネットワーク・メール・Webといった侵入経路ごとに対策を講じ、攻撃の足がかりを与えないようにします。

■入口対策の代表例

- ファイアウォール

通信の可否を判断し、不正な通信をブロック

- IDS/IPS(侵入検知・防止システム)

不審な通信を検知・遮断し、ファイアウォールを補完

- メールフィルタリング

スパムメールやフィッシングメール、悪意ある添付ファイルを排除

- アンチウイルス(ウイルス対策ソフト)

マルウェアの侵入を検知・ブロック

- WAF

Webアプリケーションの脆弱性を狙った攻撃を検知・遮断

- 多要素認証(MFA)

ID・パスワードに加えて認証を追加し、不正ログインを防止

- VPNの適切な設定・アクセス制御

通信を暗号化し、接続できる利用者・端末・範囲を制限

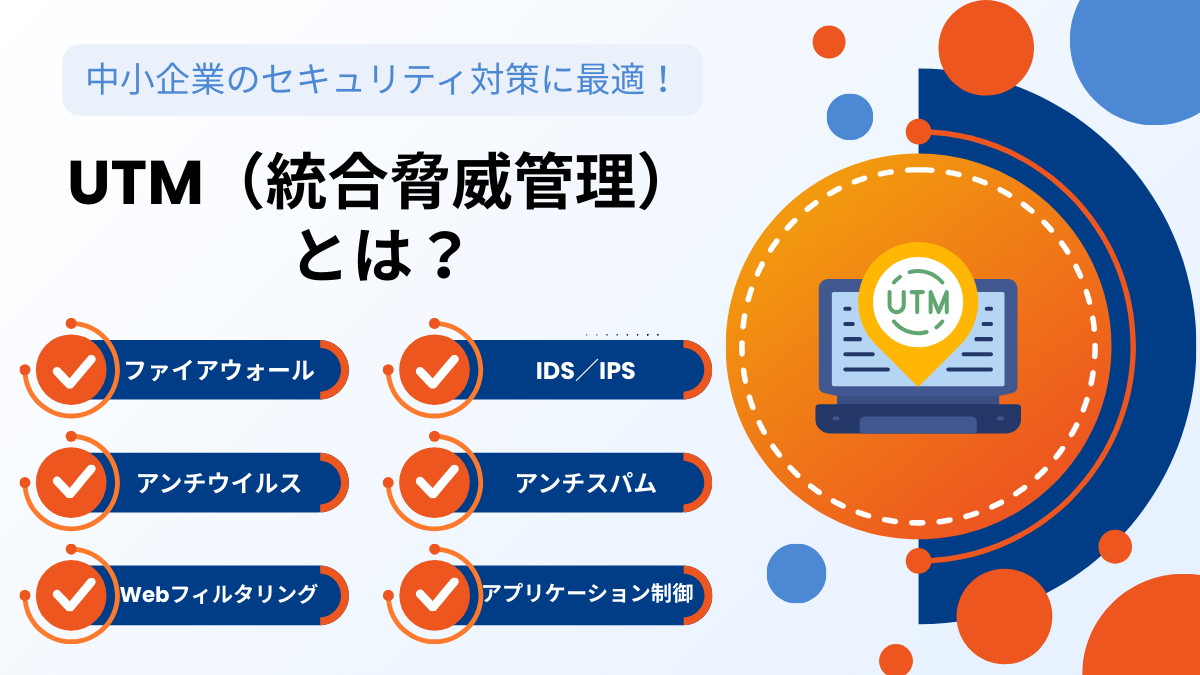

- UTM(総合脅威管理)

複数の入口対策を統合的に提供

入口対策は「侵入させないこと」を目的とする最前線の防御層ですが、すべての攻撃を100%防ぐことは困難なため、”侵入を前提として被害拡大を防ぐ”内部対策が重要になってきます。

内部対策(拡大を防ぐ)

内部対策は、入口対策が突破された場合に備え、侵入後の被害拡大を防ぐ重要な役割を果たします。

近年のサイバー攻撃では、侵入直後に攻撃を仕掛けるのではなく、気付かれないように長期間潜伏し、ネットワーク内の横断的な移動を経て権限を奪取したうえで、機密情報の窃取やランサムウェアの展開などを引き起こす手口が増えています。

そのため、そもそも侵入させないための入口対策に加え、侵入後の不審な挙動をいち早く検知し、被害が広がる前に封じ込める内部対策が欠かせません。

■内部対策の代表例

- EDR

端末上の不審な挙動をリアルタイムで監視し、脅威を検知・分析・隔離・駆除

- ログ監視/SIEM

各システムのログを集約・分析し、不正操作や異常な通信を早期に検知

- アクセス権限の最小化

業務上必要な最低限の権限のみを付与

- 特権ID管理

管理者アカウントなどの特権IDを厳格に管理

- 脆弱性管理・パッチ管理

既知の脆弱性を放置せず、迅速にパッチを適用

内部対策では、すでに攻撃者が侵入していることを前提に、「いかに早く異変に気付き、被害を最小限に食い止めるか」が重要視されます。

入口対策を突破されても、内部での不正な活動を阻止することで、事業への影響を最小限に抑えられます。

出口対策(漏えいを防ぐ)

出口対策は、入口対策・内部対策を突破された場合でも、情報を外部に流出させないための「最後の砦」として、多層防御において重要な役割を担います。

多くのサイバー攻撃では、侵入はあくまで「通過点」であり、情報窃取や金銭の強奪、業務妨害などが最終的な狙いです。

また、内部関係者(従業員・業務委託先・退職者など)の悪意ある不正行為やうっかりミスによる情報漏えいリスクも無視できません。

そのため出口対策では、「誰が・何の情報を・どこへ送信しようとしているのか」を可視化・制御し、不正や操作ミスによる情報流出を防ぎます。

■出口対策の代表例

- DLP(情報漏えい防止)

機密情報を自動で識別し、漏えいにつながる操作を検知・ブロック

- プロキシサーバー

認証のない内部から外部への通信を遮断

- Webフィルタリング(URLフィルタリング)

有害サイトや業務に不要なサイトへのアクセスを制限

- メール誤送信対策

添付ファイルの誤り・宛先ミス等による漏えいを防止

- ファイル暗号化

万が一情報が外部に流出しても、第三者に内容を読み取られないよう保護

- CASB(クラウドアクセス制御)

クラウドサービスの利用状況を可視化・制御

UTMだけで万全な防御は実現できるか?

UTM(総合脅威管理)は、ファイアウォールやIDS/IPS、Webフィルタリングなど、複数の入口対策を1台に統合した非常に有効なセキュリティ機器です。

ネットワークの出入口に設置することで、UTMを通過する通信を監視・制御し、内部ネットワークを保護します。

不正アクセスやマルウェアの侵入など、ネットワークを経由した脅威には高い効果を発揮するため、「UTMを導入すれば安心」「他のセキュリティ対策は不要ではないか?」と感じてしまうケースも少なくありません。

ただし、UTMが対応できるのは、あくまでもネットワークを経由する脅威に限られます。

USBメモリからのウイルス感染や、持ち込み端末によるマルウェア侵入など、UTMを通過しない脅威には対応できません。

USBからのウイルス感染を防ぎたい場合は、PC自体にウイルス対策ソフトやEDRを導入するなど、ネットワークとエンドポイントの両面から対策を行う必要があります。

UTMだけに依存せず、複数の防御層を重ねることで、より実効性の高い多層防御を実現できます。

3.多層防御と多重防御の違い

多層防御と混同されやすい言葉に「多重防御」がありますが、両者の違いを一言で表すとしたら次のようになります。

- 多層防御:守る「場所」を増やす(入口・内部・出口)

- 多重防御:守る「厚み」を増やす(主に入口)

「多重防御」は、ファイアウォールやアンチウイルスなど、入口領域に同種のセキュリティ対策を複数重ねることで、外部からの侵入防止に重点を置く防御の考え方です。

1つの入口対策が突破されても、別の入口対策でカバーできる点が強みですが、内部や出口への対策は想定していないため、ひとたび侵入を許すとその後の不正な活動や被害の拡大を防ぐことは難しくなります。

一方「多層防御」は、「入口」「内部」「出口」という複数の領域に異なるセキュリティ対策を講じ、侵入を前提として被害を最小限に抑えることを目的とした防御の考え方です。

入口で攻撃を防ぎきれなかった場合でも、内部での不正な横展開や出口部分での情報漏えいを防ぐ仕組みを整えている点が大きな違いです。

高度化・複雑化する現代のサイバー攻撃に備えるためには、入口対策に偏った多重防御では不十分であり、全体を俯瞰した多層防御の考え方が不可欠となっています。

4.多層防御とゼロトラストの関係性

多層防御とセットで押さえておきたいのが「ゼロトラスト」という考え方です。

ゼロトラストは、「信頼せず、常に検証する」という基本原則に基づくセキュリティの概念・考え方です。

社内ネットワークであっても「安全」とみなさず、社内・社外問わずすべてのアクセスに対し、「本当に正当なユーザーか」「適切な権限を持っているか」「安全な端末か」をその都度検証します。

近年は、クラウドサービスやテレワークの普及により業務環境が大きく変化し、従来の「社内ネットワーク=安全」という境界防御モデルだけでは、十分なセキュリティを確保することが難しくなっています。

こうした背景から注目されているのが、ゼロトラストと多層防御を組み合わせたアプローチです。

ゼロトラストが「何も信頼しない」という原則に基づき、あらゆるアクセスを検証する考え方であるのに対し、多層防御は「入口・内部・出口」の各領域に対策を重ね、侵入を前提として被害の最小化を図るセキュリティの手法です。

この2つは対立するものではなく、相互に補完し合う関係にあります。

ゼロトラストの考え方を多層防御という仕組みで具体化することで、不正侵入のリスクを低減するとともに、万が一侵入された場合でも被害の拡大を最小限に抑える、より強固なセキュリティ対策を実現できます。

5.多層防御が必要とされる背景

「侵入を完全に防ぐ」ことよりも、「侵入を許してしまっても被害を拡大させない」という考え方が重視され、多層防御が注目されるようになった背景としては、主に次のようなものがあります。

- サイバー攻撃の高度化・巧妙化

- 境界型防御モデルの限界

- 守るべきセキュリティ領域の拡大

サイバー攻撃の高度化・巧妙化

サイバー攻撃は年々増加しており、その手口もますます高度化・多様化しています。

近年は、標的型攻撃やランサムウェア攻撃など、従来のファイアウォールやアンチウイルスソフト(入口対策)だけでは防げない複雑な攻撃手法が増えています。

これらの攻撃では、未知の脆弱性を悪用したり、正規ユーザーになりすますなどして、従来のセキュリティ対策をすり抜けながら巧妙に組織内部へ侵入してくるため、侵入そのものを完全に防ぐことは極めて困難です。

そのため、侵入を前提としたうえで、侵入後の不審な挙動を早期に検知し、権限の不正利用や情報の持ち出しを抑止することで、被害の拡大を最小限に抑えるセキュリティ対策が求められるようになっています。

境界型防御モデルの限界

従来のセキュリティ対策は、社内ネットワークと社外ネットワークの間に境界を作り、外部からの不正アクセスを境界でブロックすることで、社内環境の安全を確保する「境界型防御」が中心でした。

しかし近年では、

- クラウドサービスの利用拡大により、社内ネットワークを経由しないクラウドサービスへの直接アクセスが一般化

- テレワークの普及により、自宅や外出先から社内システムへアクセスする機会が増加し、社内と社外の区別が曖昧化

- マルウェア感染端末の持ち込み、内部不正、誤操作など、組織内部を起点とするセキュリティリスクの増大

- VPN機器の脆弱性を狙ったサイバー攻撃の増加

といった環境変化により、社内と社外の境界が消滅し、「社内ネットワーク=安全」という前提そのものが崩れつつあります。

こうした状況では、一度組織内部への侵入を許してしまうと、攻撃者の偵察・破壊行動を防ぐことが難しく、内部対策や出口対策の重要性が高まっています。

守るべきセキュリティ領域の拡大

テレワークの普及により、社内外を問わず業務を行うことが当たり前になり、利用される端末(PC、スマートフォン、タブレットなど)の種類も多様化しています。

これにより、社内ネットワークだけを守ればよいという従来の考え方では対応が難しくなり、ユーザー・端末・通信経路・クラウド上の情報資産を含め、より広範囲な領域を保護する必要性が高まっています。

守るべき対象が拡大し、環境構成も複雑化する中で、単一のセキュリティ対策に依存するだけではリスクを十分に抑えることが困難であり、多角的な視点から対策を講じることが重要となっています。

6.多層防御のメリット

多層防御を導入するメリットとしては、主に次の3つが挙げられます。

- 複数の防御層により、被害リスクを最小化できる

- 異常を早期に検知し、迅速なインシデント対応が可能

- 既存環境を活かしながら段階的に強化できる

複数の防御層により、被害リスクを最小化できる

多層防御では、ファイアウォールやIDS/IPS、EDR、DLPなど、ネットワークの入口・内部・出口部分それぞれに役割の異なる複数のセキュリティ対策を組み合わせて導入します。

複数の防御層が互いに弱点をカバーし合うことで、単一の対策では防ぎきれない巧妙な攻撃にも対応できます。

万が一1つの層が突破された場合でも、次の層で脅威を食い止め、被害の拡大を防ぐことが可能です。

特にランサムウェア攻撃では、侵入後はターゲットに気付かれないよう、内部で横展開やデータ窃取が行われるケースが多く見られます。

そのため、侵入後の不審な挙動を早期に検知・阻止できれば、事業停止や機密情報の漏えいといった被害を最小限に抑えやすくなります。

異常を早期に検知し、迅速なインシデント対応が可能

多層防御では、ネットワークの「入口」「内部」「出口」といった領域で幅広く監視を行うため、不正な通信や通常とは異なる挙動を早い段階で把握しやすくなります。

それぞれの層で監視を行っていることから、ログやアラートが分散され、万が一のトラブル発生時にどの層で問題が発生したのか切り分けやすい点も特徴です。

問題箇所の迅速な特定により、初動対応や復旧作業をスムーズに進めることができ、被害の長期化や二次被害を防げます。

既存環境を活かしながら段階的に強化できる

多層防御では、既存のセキュリティ対策を活かしながら、不足している領域に必要な対策を追加していく段階的な導入が可能です。

大規模なシステム入れ替えを行うことなくセキュリティレベルを底上げできるため、導入・運用の負担を抑えつつ、コンプライアンス強化や企業の信頼性向上につなげられます。

さらに、防御層を整理することで、「どこに弱点があるのか」「何を優先的に対策すべきか」が可視化され、継続的なセキュリティ改善にも取り組みやすくなります。

段階的に導入・運用を進められる柔軟性は、情シス担当者が限られている企業にとっても大きなメリットといえるでしょう。

7.多層防御のデメリット・注意点

多層防御は高いセキュリティ効果が期待できる一方で、導入・運用にあたってはいくつか注意すべき点もあります。

事前にデメリットを理解したうえで、自社に合った対策を検討することが重要です。

- 導入コスト・運用負担の増加

- 専門人材・運用体制の確保が必要

- システムや業務への影響に注意

導入コスト・運用負担の増加

多層防御では、複数のセキュリティ製品やツールを導入する必要があるため、初期費用やライセンス費用が増加します。

また、各層の設定変更やアップデート、ログ監視など、運用・管理業務の負担が増えてしまう点もデメリットといえます。

専門人材・運用体制の確保が必要

多層防御を適切に運用するには、セキュリティに関する専門知識や経験を持つ人材が欠かせません。

しかし、多くの企業では十分な人材を確保することが難しく、既存担当者の教育や外部サービスの活用を含めた運用体制づくりが課題となります。

システムや業務への影響に注意

複数のセキュリティ対策を組み合わせると、システム構成や管理が複雑になりがちです。

設定の不整合や連携ミスがあると、誤検知により正常な通信をブロックしてしまったり、逆に新たな脆弱性が生まれてしまう可能性もあります。

さらに、対策を重ねすぎることで、通信の遅延や操作性の低下など、業務効率に影響を与える場合もあります。

セキュリティと利便性のバランスを考慮しながら導入・運用することが重要です。

8.多層防御の導入ステップ

多層防御を効果的に機能させるためには、場当たり的にツールを導入するのではなく、段階的・体系的に取り組むことが重要です。

リスク評価(現状把握)

多層防御に向けた第一歩は、リスクアセスメント(リスク評価)を通じて、自社が抱えているセキュリティリスクを正しく把握することです。

以下のプロセスにより、組織が直面しているリスクを可視化し、優先順位を明確にしたうえで、効果的な対策を実施できます。

①情報資産・重要度の整理

まず、組織が保有する情報資産を洗い出し、それぞれの価値(重要度)を整理します。

②想定される脅威の洗い出し

整理した情報資産に対して、どのような脅威が想定されるかを洗い出します。

- 情報漏えい:外部からのサイバー攻撃、メールの誤送信、端末や媒体の紛失・置き忘れ

- マルウェア感染:ランサムウェア、ウイルス感染、標的型メール攻撃

- 内部不正:従業員による情報の持ち出し、意図的な改ざんや削除 など

③リスクレベルの評価

洗い出した脅威ごとに、「発生した場合の影響度」と「発生する可能性」を確認し、客観的な基準でリスクの大きさを把握します。

④優先順位付け

評価結果をもとに、どのリスクから対策すべきか優先順位を決定します。

セキュリティ方針・ポリシーの策定

リスク評価の結果を踏まえ、組織としてのセキュリティ方針を明確にします。

保護対象とする情報資産や許容するリスクの範囲などを明確にしたセキュリティ方針を策定し、全社で共有することで、共通認識のもとで一貫性のある対策を進められます。

■セキュリティ方針で明確化すべき主な項目

- セキュリティ対策を行う目的

- 保護対象とする情報資産やシステムの範囲

- 役割・体制・責任

- 法令・契約遵守の考え方

- 教育・訓練の実施方針

- インシデント発生時の対応方針

- 見直しと継続的改善(PDCA)

セキュリティ対策の選定(多層化の設計)

セキュリティ基本方針に基づき、実際にどのような対策を導入するか具体化します。

多層防御では、ファイアウォールやEDR、アクセス制御といった「技術的対策」に加え、入退室管理などの「物理的対策」や、従業員教育などの「人的対策」を組み合わせるとより効果的です。

複数の防御層を重ねることで、単一の対策では取りこぼしてしまうリスクをカバーできます。

セキュリティ対策の実装・運用開始

選定したセキュリティ対策を実際に導入し、運用を開始します。

導入時には、設定ミスや権限の不備が新たなリスクにならないよう、十分な検証と動作確認が欠かせません。

また、従業員向けのマニュアル整備や教育を行い、日常業務の中で正しく使われる状態を整えることも重要です。

モニタリングと監査

導入後は、ログやアラートを継続的に監視し、必要に応じて分析も行いながら、異常やインシデントの兆候を早期に把握することが重要です。

さらに、定期的な監査を通じて、設定が適切に保たれているか、運用が形骸化していないか点検し、セキュリティ対策の効果を維持します。

継続的な改善・アップデート

セキュリティを取り巻く状況は常に変化しており、多層防御の体制も一度構築して完了ではありません。

新たな脅威の出現や業務環境の変化に合わせて、セキュリティ方針や対策を見直し、継続的に改善していくことが重要です。

モニタリングや監査の結果を活かしながら改善を重ねることで、多層防御の効果を長期的に維持できます。

9.多層防御の導入を成功させるポイント

多層防御の導入を成功させるポイントとしては、次の6つが挙げられます。

- 守るべき情報資産とリスクの優先度を明確にする

- 技術対策と運用をセットで考える

- 人的対策(教育・訓練)も防御層に組み込む

- 侵入を前提とした被害拡大防止策を講じる

- インシデント発生時の対応手順を定めておく

- 無理のない体制づくりと外部活用を検討する

守るべき情報資産とリスクの優先度を明確にする

まず重要なのは、「自社にとって守るべき情報資産は何か」を把握することです。

保有しているデータの種類やシステムを洗い出し、それぞれ想定されるリスクや影響度を整理することで、優先的に対策すべきポイントが見えてきます。

限られたリソースの中で多層防御を実現するためにも、すべてを同じレベルで守ろうとせず、リスクに応じた対策設計が不可欠です。

技術対策と運用をセットで考える

ウイルス対策ソフトやUTM、EDRなどのセキュリティ製品は、多層防御を構成するうえで重要な基盤となります。

ただし、これらのツールは導入しただけで自動的に効果を発揮するものではありません。

OSやソフトウェアのアップデート、脆弱性管理、ログの監視・分析など、日常的な運用が適切に行われることで、防御力が維持・強化されます。

特に、多層防御では各領域から多数のアラートやログが発生するため、対応ルールや役割分担が曖昧なままだと、異常の見逃しや初動対応の遅れにつながる恐れがあります。

そのため、ツールの選定と併せて、導入後の運用体制や管理負荷まで見据えた設計を行うことが成功のカギとなります。

人的対策(教育・訓練)も防御層に組み込む

標的型攻撃メールや不審な添付ファイルなど、組織内部の従業員を狙った攻撃は、現在も後を絶ちません。

どれだけ高度なセキュリティ製品を導入していても、最終的に人の知識不足や不注意により、攻撃が成功してしまうこともあります。

そのため、従業員へのセキュリティ教育や、標的型攻撃を想定したメール訓練は、多層防御における重要な防御層の1つといえます。

怪しいメールの見分け方や、誤って開封してしまった場合の正しい対処方法を共有することで、被害の発生や拡大を未然に防げます。

技術的な対策だけに頼らず、人的対策も組み込み、全社的なセキュリティ意識の向上を図ることが重要です。

侵入を前提とした被害拡大防止策を講じる

現在のサイバー攻撃は手口が巧妙化・高度化しており、すべての攻撃を入口で完全に防ぐことは、現実的に困難になっています。

そのため、侵入されることを前提としたえうで、ネットワークの分割や特権ID管理の強化など、侵入後に被害を広げないための対策が不可欠です。

多層防御の強みは、まさにこの「侵入されたとしても被害を最小限に抑える仕組み」にあります。

インシデント発生時の対応手順を定めておく

万が一、情報漏えいやマルウェア感染などのセキュリティインシデントが発生した場合に備え、事後対応の手順をあらかじめ定めておくことも重要です。

インシデント発生時には、限られた時間の中で迅速・正確な判断が求められるため、対応方針が明確になっていないと、初動の遅れや判断ミスにつながり、さらに被害が拡大する恐れがあります。

そのため、初動対応の流れ、関係先への連絡手順、証拠保全の方法などをマニュアル化して整備するとともに、定期的に訓練を実施することで、被害の拡大や混乱を最小限に抑えられます。

無理のない体制づくりと外部活用を検討する

多層防御は、「入口・内部・出口」部分で複数のセキュリティ対策を組み合わせるため、管理・運用面の負担が増える傾向にあります。

特に中小企業では、限られた人員での対応を余儀なくされ、特定の担当者に業務やノウハウが集中してしまう「属人化」が大きな課題になりがちです。

こうした状況を無理に内製だけで支えようとすると、運用が形骸化したり、担当者の不在時に十分な対応が取れなくなる可能性があります。

そのため、すべてを自社で抱え込むのではなく、監視や運用の一部を外部パートナーに委託するなど、自社の環境やリソースに合った現実的な運用体制を構築することが、多層防御を無理なく継続・定着させるポイントといえるでしょう。

10.よくある質問(FAQ)

最後に、多層防御に関してよくある質問をまとめました。

多層防御とは何ですか?

多層防御とは、「入口・内部・出口」という3つの主要な領域に、複数の異なるセキュリティ対策を配置し、さまざまなサイバー攻撃から情報資産を守る考え方です。

単一の対策に依存せず、複数の防御層を設けて二重・三重に備えることで、万が一攻撃者による侵入を許してしまった場合でも、被害を最小限に抑えることを目的としています。

なぜ多層防御が重要なのですか?

近年のサイバー攻撃は手口が巧妙化・高度化しており、1つの対策だけで攻撃を完全に防ぐことは難しくなっています。

多層防御は、複数の対策を組み合わせることで、どこか1つの層が突破されても、別の層で攻撃を検知・阻止できる点が大きな強みであり、被害の最小化に役立ちます。

多層防御とゼロトラストの違いは何ですか?

多層防御は、複数の領域でセキュリティ対策を組み合わせ、万が一の侵入時でも被害を最小限に抑える考え方です。

一方、ゼロトラストは「何も信頼しない」を大前提として、社内・社外問わずすべてのアクセス要求をその都度検証して安全性を確保する新しいセキュリティの概念・考え方です。

両者は対立するものではなく、併用することでより強固なセキュリティを実現できます。

中小企業にも多層防御は必要でしょうか?

はい、中小企業にも多層防御は必要です。

中小企業でも、大企業と取引関係にあったり、技術データや顧客情報、個人情報などの重要な情報を扱っている場合、セキュリティ対策が脆弱な中小企業を経由して本命の大企業へ侵入する「サプライチェーン攻撃」の標的になる可能性があります。

中小企業では、予算や人員に限りがある場合が多いことから、優先度の高い部分から対策を始め、必要に応じて外部支援サービスも活用しながら、段階的に導入を進めるのが現実的です。

複数のセキュリティ製品を導入すれば多層防御になりますか?

セキュリティ製品を導入するだけでは不十分です。

OSやソフトウェアの更新、ログ監視、アラートへの対応など、日常的な運用が適切に行われて初めて、多層防御としての効果が十分に発揮されます。

どこから対策を始めればよいですか?

まずは、「自社にとって守るべき情報資産は何か」「想定されるリスクや影響はどの程度か」を整理することから始めましょう。

すべてを一度に対策しようとせず、リスクの高い領域から優先的に対策を進めることが重要です。

多層防御の運用は難しくありませんか?

多層防御では、複数のセキュリティ対策を組み合わせる必要があるため、管理・運用の負荷が高くなる場合があります。

特に中小企業では、特定の担当者に業務やノウハウが集中する属人化問題が起こりやすいため、外部パートナーの活用も含めた運用体制づくりが重要です。

従業員教育も多層防御に含まれますか?

はい。標的型攻撃メールのように、人の知識不足や不注意(ヒューマンエラー)を狙った攻撃は、依然として多く発生しています。

従業員へのセキュリティ教育や、実際の攻撃を想定した定期的な訓練は、多層防御の一部として欠かせません。

インシデントが発生した場合はどうすればよいですか?

どんなに対策を講じても、セキュリティインシデントが発生する可能性はゼロではありません。万が一に備え、事前に対応フローを明確にしておくことが重要です。

初動対応や連絡体制、証拠保全の方法などを整備し、定期的に訓練を実施することで、被害の拡大や混乱を防げます。

多層防御を導入すれば「絶対に安全」ですか?

100%安全な対策は存在しませんが、多層防御の考え方を取り入れることで、万が一被害が発生しても被害を最小限に抑える設計が可能です。

「入口」「内部」「出口」の各領域における技術的対策の導入に加え、従業員へのセキュリティ教育やインシデント対応手順の整備といった対策も柔軟に組み合わせ、年々進化するサイバー攻撃の脅威に備えましょう。

11.まとめ -これからの時代に求められる多層防御

現代のサイバー攻撃はますます巧妙化・高度化しており、すべての攻撃を完全に防ぐことには限界があります。

外部からの侵入は100%防げないという前提のもと、企業には「侵入された場合にいかに早く気付けるか」「被害をいかに最小限に抑えられるか」という2点を重視した多層的なセキュリティ対策が求められています。

こうしたニーズにお応えするため、当社では下記3つのサービスをご用意しています。

- (入口・内部対策)Tenableによる脆弱性管理代行サービス

システムに潜む脆弱性を可視化し、継続的に管理することで、攻撃リスクを低減します。

- (内部対策)Hunt.ioによる脅威ハンティング支援サービス

組織内部へすでに侵入されている可能性を想定し、隠れた攻撃の痕跡を早期に発見することで、被害の拡大を防ぎます。

- (出口対策)Microsoft Purview データ損失防止(DLP)活用支援サービス

内部からの不正な情報持ち出しや誤送信を防止し、最後の防衛線として重要な情報資産を守ります。

導入・運用に関するご相談は、当社コンピュータマネジメントまでお気軽にお問い合わせください。

「侵入されない」ための第一歩は、脆弱性を放置しないこと

近年のサイバー攻撃では、VPN機器やリモートデスクトップなどに残された脆弱性が主な侵入口となるケースが後を絶ちません。

一度侵入に成功すると、攻撃者は長期間ネットワーク内部に潜伏し、権限奪取や横展開、データ窃取などを進めます。

侵入に気付かないまま放置していると、それだけ被害の範囲が組織全体に広がることになります。

攻撃者は日々新しい脆弱性を探し、侵入する機会を常にうかがっています。

そのため、一度きりの対策で完結させるのではなく、脆弱性の把握とリスクに応じた優先対応を継続的に行う「脆弱性管理」の取り組みが欠かせません。

当社コンピュータマネジメントの「脆弱性管理代行サービス」では、世界的に評価の高い脆弱性管理プラットフォーム「Tenable」を活用し、脆弱性管理に必要な5つの工程(「情報収集」「現状調査」「優先順位付け」「対応」「監視」)のうち、「対応」を除く4工程を自動化。

脆弱性の是正対応についても、当社が丁寧にサポートいたします。

実際に悪用されるリスクが高い脆弱性の対応に集中することで、侵入ルートを効率的に封じます。

「静かに進む侵入」を見抜き、被害を最小限に食い止める

近年のサイバー攻撃では、セキュリティソフトの検知を巧みに回避し、表面上は「異常なし」と示されていても、内部では気付かないうちに攻撃が進行しているケースが増えています。

こうした「警報が鳴らない攻撃」や「静かな侵入」を早期に見抜くために有効なのが、「脅威ハンティング」というアプローチです。

当社の「脅威ハンティング支援サービス」では、クラウド型の脅威ハンティングプラットフォーム「Hunt.io」を活用し、

- ログ分析による攻撃の痕跡の洗い出し

- Hunt.ioを用いた深掘り調査

- 結果を分かりやすくまとめた詳細なレポートの作成

まで、脅威ハンティングの実施をまとめて代行いたします。

「すでに侵入されている可能性がある」という前提のもと、ツールの自動検知に頼らず、人の手で隠れた攻撃の痕跡を能動的に探し出すことで、被害の広がりを早い段階で食い止めることが可能です。

最後の砦として、守るべき重要なデータを簡単に持ち出させない

入口(ファイアウォール、IDS/IPSなど)や内部(ウイルス対策ソフト、EDRなど)の防御を次々と突破された場合、出口を守る「最後の砦」として機能するのが「DLP(データ損失防止)」です。

DLPは、重要なデータが流出しないよう、外部への持ち出しをリアルタイムで監視・ブロックするセキュリティ技術で、人ではなく「データそのもの」の動きに着目して企業の情報資産を守ります。

当社コンピュータマネジメントでは、Microsoft社のセキュリティプラットフォーム「Microsoft Purview」を活用したDLP機能の実装・活用支援サービスを提供しております。

サービス内容の主なポイント

- 「どのデータを守るべきか」を整理する現状調査

- 環境に合わせた最適なDLPポリシー(漏えい防止ルール)を設計

- 約6ヶ月間にわたる「PoC(導入前検証)」で運用上の課題や懸念点を解消

- ノウハウ共有やMicrosoftとの問い合わせ対応など、導入後も継続的な運用サポートを提供

故意・過失を問わず、内部からの機密情報漏えいを防ぐ「出口対策」として、極めて重要な役割を果たします。

サービス内容の詳細や導入に関するご相談は、どうぞお気軽にお問い合わせください。

お電話・FAXでのお問い合わせはこちら

03-5828-7501

03-5830-2910

【受付時間】平日 9:00~18:00

フォームでのお問い合わせはこちら

この記事を書いた人

Y.M(マーケティング室)

2020年に株式会社コンピュータマネジメントに新卒入社。

CPサイトのリニューアルに携わりつつ、会社としては初のブログを創設した。

現在は「情シス支援」をテーマに、月3本ペースでブログ更新を継続中。