パスワード付きZIPファイルをメールで送信し、別メールでパスワードを送る、いわゆる「PPAP方式」は、かつて社外へデータを共有する際の主要なセキュリティ対策でした。

しかし現在は、セキュリティや業務効率の面で多くの問題が指摘されており、政府や大手企業を中心に、「脱PPAP」の動きが加速しています。

そこで今回は、PPAPの利用がこれほどまでに広まった背景やその危険性、PPAP廃止に向けた5つの有効な代替案を分かりやすく解説します。

記事の後半では、Microsoft 365ユーザー向けに、PPAP対策に活用できるMicrosoft 365の機能もご紹介しています。

PPAPから脱却し、別の安全なファイル共有方法に移行したいとお考えの企業担当者の方は、ぜひ最後までご覧ください。

目次

1.PPAPとは?

PPAPとは、「パスワード付きZIPファイル」と「パスワード」を別々に送信するファイル共有方法のことです。

1通目のメールにパスワード付きZIPファイルを添付し、続けて2通目のメールでZIPファイルを解凍するためのパスワードを送ります。

メールで安全にファイルを共有するための方法として、日本の多くの企業で用いられてきたセキュリティ対策の1つですが、近年ではそのリスクが問題視されるようになっています。

ちなみに、PPAPの手法自体は2010年頃から広く普及していましたが、正式に命名されたのは2019年で、元・JIPDEC(日本情報経済社会推進協会)の大泰司 章(おおたいし あきら)氏が名付け親となりました。

2016年に大流行したピコ太郎氏の楽曲『PPAP』(Pen-Pineapple-Apple-Pen)からヒントを得たと言われています。

- P:パスワード(Password)付きのZIPファイルを送る

- P:パスワード(Password)を別のメールで送る

- A:暗号化する

- P:プロトコル(Protocol) ※手順のこと

PPAPが広まった背景

日本国内でPPAPがこれほどまでに普及した要因としては、主に次のようなものが考えられています。

政府ガイドラインの誤解

1つ目の要因として、総務省が発行した「地方公共団体における情報セキュリティポリシーに関するガイドライン」の内容が誤った認識で広がってしまったことが挙げられます。

ガイドラインには、

- メールで機密情報を送る際は、必要に応じてパスワード等で「暗号化」すること

- そのパスワードは「メール以外の方法」で伝達することが望ましい

などと明記されていましたが、「メール以外の方法でパスワードを伝えることが望ましい」という部分が抜け落ちてしまい、いつしか「パスワードを後から別メールで送れば安全」「パスワードさえかけていれば問題ない」と誤解する人や企業が増えたことで、PPAPが普及したと考えられています。

なお、同ガイドラインをはじめ、政府がPPAPを公式に推奨してきた事実はありません。

Pマーク取得の大ブームによる影響

2つ目の要因として、2005年の個人情報保護法施行後、プライバシーマークの取得を考える企業が爆発的に増えたことが挙げられます。

個人情報保護法の施行に伴い、公的機関の入札条件を満たすために多くの企業がプライバシーマークを取得する必要性に迫られており、メール送信時のセキュリティ対策が注目されていました。

そんな中、一部のコンサルタントが「PPAP方式を守っていればプライバシーマークを取得できる」としてPPAPを推奨するようになり、コンサルタントの助言を真に受けた多くの企業の間で、「PPAPはプライバシーマーク取得のために必要なルール」という誤解が広がります。

当時はかなりの企業がプライバシーマークの取得に奔走していたこともあり、PPAPは「セキュリティ対策の常識」として急速に定着したと言われています。

なお、プライバシーマーク制度を運営するJIPDEC(日本情報経済社会推進協会)は、これまでPPAPを正式に推奨してきた事実はないと公表しています。

運用の手軽さ

3つ目の要因として、PPAPの運用にそれほど手間がかからなかったことが挙げられます。

PPAPは、メールとZIP圧縮/解凍ソフトさえあれば誰でも利用でき、特別なシステムの導入や高度なITスキルを必要としません。

送信側は、ZIPファイルにパスワードを付けてメールで送り、続けて別メールでパスワードを送るだけでよく、受信側も届いたZIPファイルを保存し、別メールで受け取ったパスワードでファイルを解凍するだけで中身を確認できます。

このように、一連の手順が簡単で、作業自体にほとんど手間がかからなかったことが、多くの企業でPPAPが形式的なセキュリティ対策として長く採用されてきた理由の1つと考えられています。

脱PPAPに向けた政府・企業の動き

PPAPは、以下3つのメリットがあるとして、日本の企業や官公庁で長らく重宝されてきました。

当初のメリット(と考えられていたこと)

- 誤送信対策:2通に分けることで、宛先を間違えてしまったとしてもファイルの情報流出を防止できる

- 盗聴対策:ファイル本体とパスワードは別々のため、ファイルが盗まれてもパスワードがなければ開けない

- 導入が簡単:メールとZIP圧縮/解凍ソフトだけで使えるため、専用システムの導入が不要

しかし、次第にセキュリティ上の問題点が明らかになり、現在ではむしろリスクの高い手法として、政府や大手企業を中心に「脱PPAP」の動きが広がっています。

政府の対応

2020年11月、当時のデジタル改革担当大臣は、「セキュリティ対策としても、受け取り側の利便性の観点からも、PPAPは適切ではない」として、内閣府・内閣官房においてPPAPを廃止する方針を記者会見で表明しました。

デジタル改革の進め方などについて国民から広く意見を募るWebサイト「デジタル改革アイデアボックス」で、PPAPの廃止を求める声が多数寄せられたことがきっかけとなりました。

政府の発表を受け、2022年1月以降は文部科学省もPPAPを全面的に廃止し、ファイル共有の手段としてクラウドストレージを活用しています。

企業の対応

政府が発表したPPAP廃止の方針は、民間企業の動向にも大きな影響を与えました。

大手企業を中心に、国内の多くの企業が続々と「脱PPAP」の意向を示す中で、中小企業や取引先など、PPAPの利用を継続している企業も多く、依然としてセキュリティ面での課題が多く残っているのが現状です。

【PPAP廃止の発表を行った企業の一例】

- 2020年11月:freee

- 2021年7月:NTTデータ

- 2021年10月:日立製作所

- 2021年:伊藤忠テクノソリューションズ(CTC)

- 2022年2月:ソフトバンク

- 2022年3月:カシオ計算機

- 2022年11月:日清食品ホールディングス

- 2023年4月:キヤノンマーケティングジャパン

2.PPAPの危険性と問題点

PPAPが問題視される理由としては、主に次の8つが挙げられます。

- 1通目・2通目のメールが同時盗聴されやすい

- ウイルスチェックをすり抜けてしまう

- パスワードの入力回数に制限がない

- ZIPファイルの暗号強度が弱い

- メール誤送信の対策にならない

- 送信側・受信側ともに作業負担が大きい

- スマートフォンやタブレットで開けない場合がある

- サイバー攻撃に悪用されやすい

1通目・2通目のメールが同時盗聴されやすい

PPAPのメリットは、「ファイル本体とパスワードは別々に送っているため、仮にファイル本体が漏えいしたとしても、パスワードが分からなければ中身が知られることはない」という点にありました。

しかし実際には、ZIPファイルを添付した1通目のメールと、パスワードを記載した2通目のメールは、同じネットワーク(通信経路)を通って送受信されることが多く、どちらか一方が盗聴されていれば、もう一方も同じように盗聴されている可能性が高いと言えます。

ファイルとパスワードを別々に分けて送ることで、見かけ上はセキュリティを確保できているように思われますが、「メール」という同じ通信手段を利用している時点で両方とも盗み見される可能性が高く、セキュリティ対策としてはほとんど意味がないと言わざるを得ません。

ウイルスチェックをすり抜けてしまう

多くのセキュリティ製品では、メールに添付されたファイルに対して自動でウイルススキャンが行われますが、パスワードで暗号化されたZIPファイルの中身までは解析できないため、仮にウイルスが潜んでいたとしても検知することなくすり抜けてしまいます。

パスワード付きZIPファイルを使ったデータの受け渡しが常態化していると、本来であれば検出できたはずのマルウェアを見逃してしまい、そのままPC内に感染して情報漏えいにつながってしまう可能性があるのです。

実際、「パスワード付きZIPファイルがセキュリティ製品によるウイルス検知を無効化してしまう」という特性を悪用し、2019~2020年にかけて「Emotet」と呼ばれるマルウェアがパスワード付きZIPファイルに仕込まれて大流行した事例もあります。

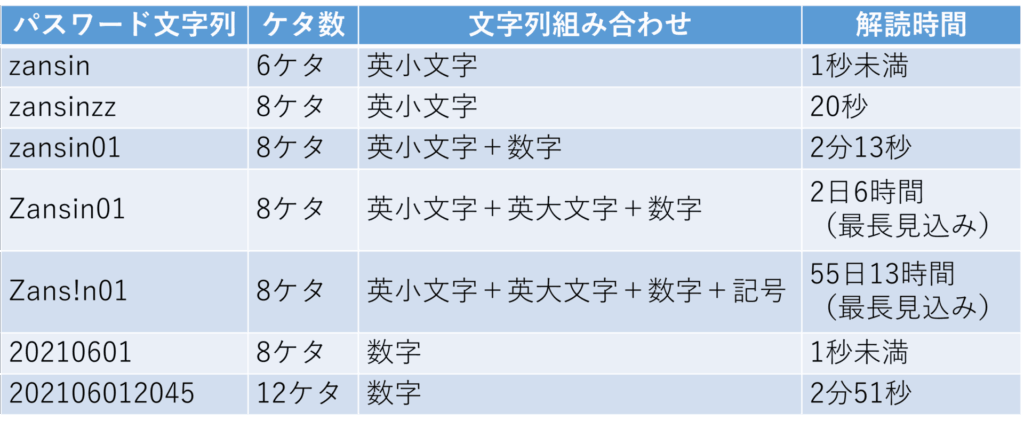

パスワードの入力回数に制限がない

ZIPファイルのパスワードは入力回数に制限がなく、やろうと思えば何度でも試せるため、解析ツールによる総当たり攻撃で突破されてしまう可能性があります。

例として、デジタルアーツ株式会社によるZIPファイルのパスワード解読(クラック)実験では、英文字のみの場合はほぼ一瞬で、数字のみ&12ケタでも3分以内に解読が可能なほか、「英小文字+英大文字+数字」という3種類の文字を組み合わせても、8ケタだと約2日で解読されてしまうことが明らかになりました。

たとえケタ数や文字種を増やした強度の強いパスワードでも、ZIPファイルのパスワード試行回数に制限がない以上、時間をかければいずれ解読されてしまうリスクがあることに注意が必要です。

ZIPファイルの暗号強度が弱い

ZIPファイルに用いられる主な暗号化方式には、「ZipCrypto」と「AES-256」の2種類があります。

ZipCryptoは、幅広いOSで利用可能なものの暗号強度が低く、専用のソフトウェアを使えば誰でも簡単に解読できてしまうという致命的な弱点があります。

一方、AES-256は比較的強力な暗号方式ですが、短く単純なパスワードでは短時間で解読されてしまう恐れがあります。対応OSが限られており、実務での利用には向いていないのが特徴です。

このように、現在ZIPファイルに用いられている暗号化方式は必ずしも強固ではなく、技術の進歩によって解読がさらに容易になる可能性もあるため、機密情報を保護する手段としては不十分と言えるでしょう。

メール誤送信の対策にならない

PPAPには、宛先を間違えてファイルを送信してしまっても、パスワードを別送することで誤送信のリスクを軽減できるという考え方がありますが、実際には効果が限定的です。

現実には、多くの人が1通目のメールに対して「返信」機能を使って2通目のメールを送るため、1通目で宛先を間違えていた場合は、2通目も同じ誤った宛先であるケースがほとんどです。

このことから、PPAPは誤送信に対する根本的な解決策になっておらず、むしろヒューマンエラーを誘発しやすい運用方法であると言えます。

さらに、一度送信されたメールは取り消すことが困難であり、誤送信がそのまま情報漏えいに直結してしまうリスクがある点も見逃せません。

送信側・受信側ともに作業負担が大きい

PPAPによりファイル共有を行う場合、送信者側はZIPファイルを添付したメールと、パスワードを記載したメールの2通を送らなければならず、何かと手間がかかります。

一方、受信者側も2回に分けてメールを確認し、パスワードを入力してZIPファイルを解凍する作業が必要になります。

ファイルが添付された1通目のメールと、パスワードが記載された2通目のメールを時間差で受信し、しばらく経ってから確認しようと思った場合、他のメールに埋もれていて探すのに余計な時間がかかることも考えられます。

1日1回のやり取りであれば大した負担にはなりませんが、これを1日何十通も繰り返すとなると、送信側・受信側ともに時間を取られて業務効率が低下してしまいます。

DX(デジタルトランスフォーメーション)や業務効率化が求められる現代において、送信側と受信側の双方に負担を強いるPPAPは、まさに時代遅れの方法と言えるでしょう。

スマートフォンやタブレットで開けない場合がある

パスワード付きZIPファイルは、PCで開くのは簡単ですが、スマートフォンやタブレットで開きたい場合には、専用のアプリケーションを導入する必要があります。

昨今はリモートワークの普及により、スマートフォンやタブレット端末でメールの確認を行うことも珍しくありません。

そんな中で、ZIPファイルを展開するために専用アプリのインストールが必要だったり、展開時の操作がややこしかったりすると、作業ミスや業務の遅延につながってしまいます。

こうした背景から、PPAPはモバイル時代の働き方に適さないセキュリティ対策として廃止を検討する企業が増えています。

サイバー攻撃に悪用されやすい

パスワード付きZIPファイルは、サイバー攻撃に悪用されやすいというリスクもあります。

先述の通り、パスワード付きZIPファイルはウイルスチェックをすり抜けやすいため、マルウェアの隠れ蓑として利用されることがあります。

誤ってファイルを開封すると、PC全体がウイルスに感染し、内部の個人情報や機密情報が盗まれてしまう危険性があります。

さらに、正規の取引先を装ってパスワード付きZIPファイルを送信し、受信者がファイルを開く前にそのパスワードを要求する手口も確認されており、PPAPの仕組み自体が攻撃者にとって都合の良い手段になっていると言えます。

3.PPAPを廃止するメリット

PPAP方式を廃止するメリットとしては、次の3つが挙げられます。

- セキュリティの強化

- メール業務の効率化

- 顧客・取引先からの信頼性向上

セキュリティの強化

PPAPの廃止によって得られる最大のメリットは、セキュリティの強化です。

先述の通り、PPAP方式でのメール送受信には、盗聴・誤送信・マルウェア感染・パスワードや暗号化方式の脆弱性など、情報漏えいにつながりかねない多くのリスクが付きまといます。

PPAPから脱却し、より安全な代替のセキュリティ対策を導入することで、社内メール運用のセキュリティを強化することができます。

メール業務の効率化

PPAPの廃止によって、業務の効率化も期待できます。

PPAP方式では、ファイルの圧縮やパスワードの設定・送信、ファイル解凍時のパスワード入力など、送信側・受信側ともに多くの手間がかかります。

こうした非効率な運用手順が、ミスや時間のロスを招く原因にもなっています。

PPAPを廃止し、より安全で効率的なファイル共有方法に切り替えることで、メール送受信にかかる負担が軽減され、社内外におけるコミュニケーションの質も高まります。

顧客・取引先からの信頼性向上

脱PPAPへの取り組みは、社内のセキュリティ強化だけではなく、顧客や取引先との信頼関係を深めることにもつながります。

PPAPの運用には情報漏えいやマルウェア感染のリスクがあるため、万が一トラブルが発生すれば、顧客や取引先からの信頼を大きく損なう可能性があります。

関係修復には多大な労力が必要となるほか、風評被害によって新規顧客の獲得が難しくなるなど、企業の成長にも悪影響を及ぼします。

さらに、情報漏えいやマルウェア感染のリスクがあるにも関わらず、PPAPの運用を続けていると、「セキュリティ意識が低い」「時代遅れ」と見なされ、たとえ実害がなくても信用低下につながる恐れがあります。

社会全体で脱PPAPの動きが加速する中、顧客や取引先と今後も良好な関係を維持していくためにも、より安全なファイル共有方法への移行が求められます。

4.PPAPの代替案

セキュリティの脆弱性があり、業務効率の低下にもつながるPPAP方式から脱却するうえで、効果的とされる5つの代替案をご紹介します。

- クラウドストレージ

- ファイル転送サービス

- ビジネスチャットツール

- メールセキュリティシステム

- S/MIMEによるメールの暗号化

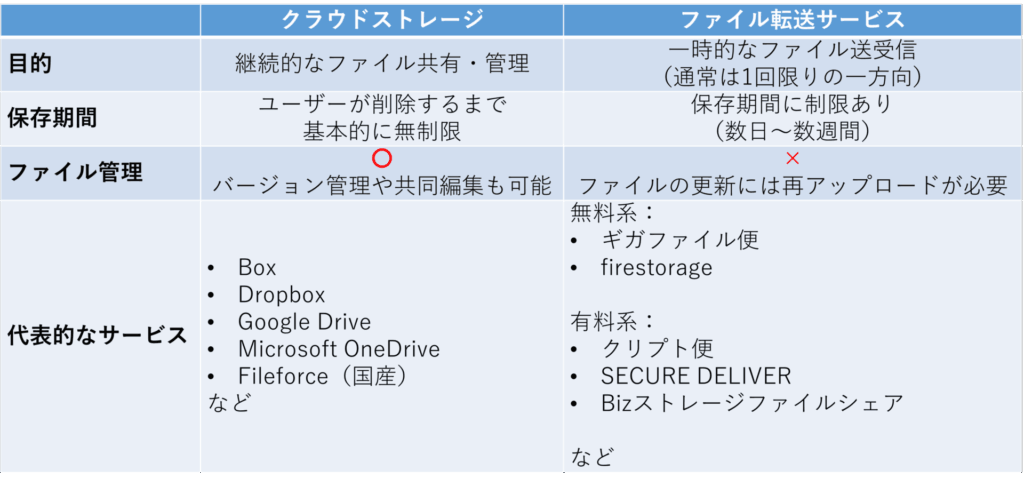

クラウドストレージ

PPAP対策として定石とされているのが、「クラウドストレージ(オンラインストレージ)」の活用です。

クラウドストレージは、インターネット上のストレージ(保管場所)にファイルをアップロードし、指定したユーザーと共有できるサービスのことです。

よく利用されているサービス例のとしては、「Box」「Dropbox」「Google Drive」「Microsoft OneDrive」「Fileforce(国産)」などが挙げられます。

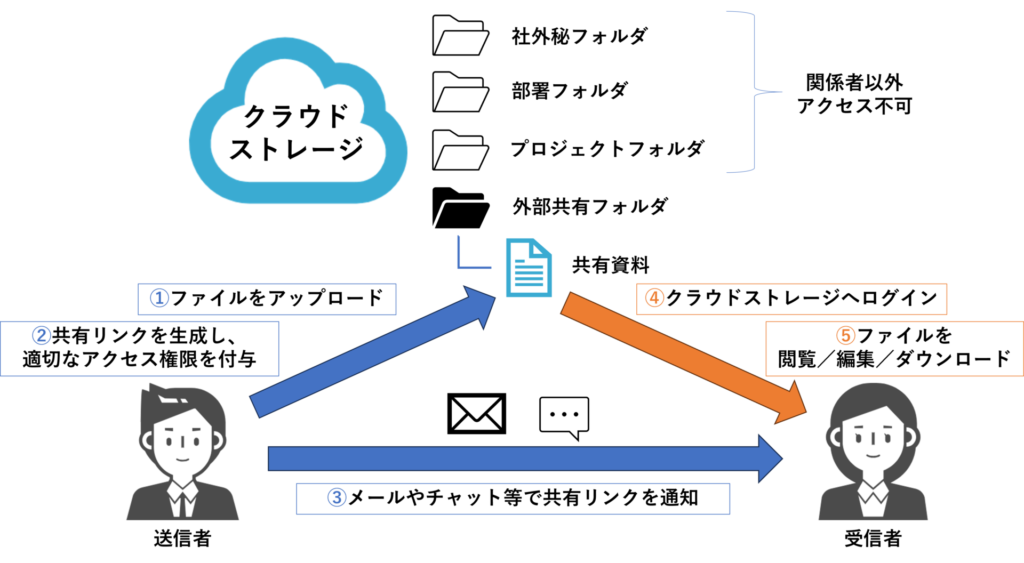

クラウドストレージを使ったファイル共有の仕組みは、次のようになっています。

■STEP1:ファイルのアップロード

自分のPCやスマートフォンなどから、相手に共有したいファイルをクラウドストレージにアップロードする。

■STEP2:共有リンクの生成

アップロードしたファイルに対して、URL形式の「共有リンク」が自動で生成される。

なお、共有リンクには次のような制御オプションが付けられる。

- アクセス権限:「閲覧のみ/編集可/ダウンロード可」など、細かく設定が可能

- 有効期限:一定の時間が経過するとリンクを無効化し、不正アクセスを防ぐ

- パスワード:アクセス時にパスワードの入力を要求する

- 公開範囲の限定:「リンクを知っている全員」ではなく、特定のユーザーやグループのみアクセスできるよう制限する

■STEP3:相手に共有リンクを通知

相手に対し、メールやチャットなどを通じて共有リンクを送る。

■STEP4:ファイルの受け取り

相手は受け取った共有リンクからクラウドストレージにログインし、与えられたアクセス権限に応じてファイルを閲覧/編集/ダウンロードできる。

クラウドストレージの主な特徴と注意点は次の通りです。

【特徴】

- メールでは送れない大容量のファイルでも安全に共有できる

- ユーザーやグループごとに、アクセス権限(閲覧/編集/ダウンロードなど)を細かく設定できる

- 多要素認証(MFA)や通信の暗号化など、高度なセキュリティ機能を備えている

- インターネットに接続していれば、どこからでも・どんなデバイスからでもアクセス可能

【注意点】

- 共有リンクの公開範囲に設定ミスがないか必ず確認する

→「限られた人だけがアクセスできる設定」にすること - アクセス権限は最小限に設定する(閲覧のみ、編集不可など)

- 共有リンクにはなるべく有効期限やパスワードを設定する

- 無料版クラウドストレージの使用は避ける(容量やセキュリティ機能に制限あり)

ファイル転送サービス

PPAPの代替手段として2つ目に挙げられるのが「ファイル転送サービス」です。

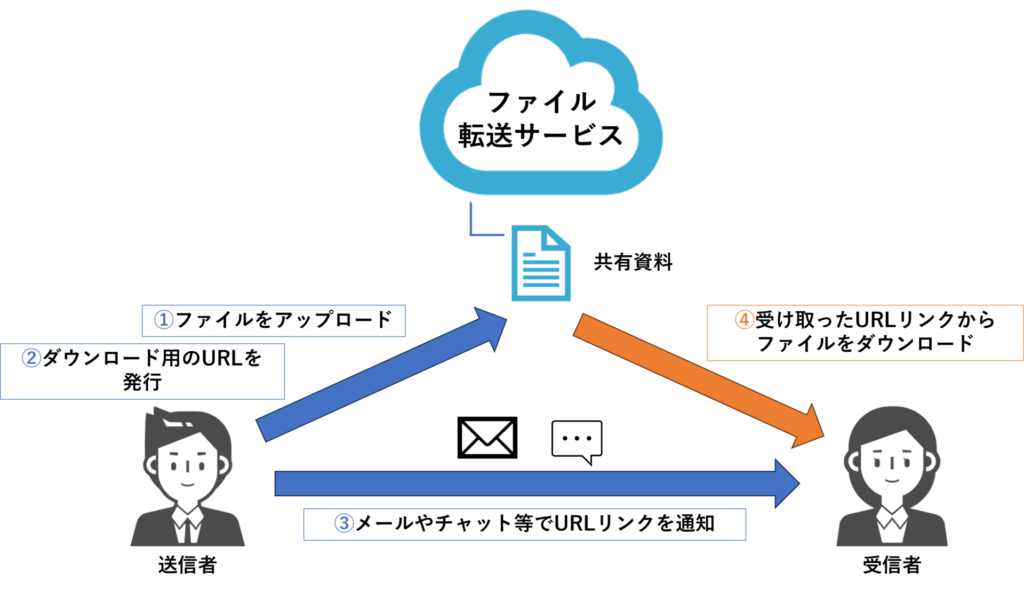

ファイル転送サービスは、Webサイト上にファイルをアップロードし、発行されたダウンロード用URLを相手に伝えることで、ファイルを送受信できるサービスのことです。

「ファイルをインターネット上にアップロードし、共有用のURLリンクを相手に伝えてファイルをダウンロードしてもらう」という点ではクラウドストレージと同じですが、ファイル転送サービスはあくまでも「一時的なファイル送受信」に特化しているという点で明確な違いがあります。

ファイル転送サービスを使ったファイル共有の仕組みは、次のようになっています。

■STEP1:ファイルのアップロード

送信者がファイル転送サービスのWebサイトにアクセスし、相手に共有したいファイルをアップロードする。

■STEP2:ダウンロード用URLの生成

アップロードしたファイルに対して、自動的にダウンロード用のURLリンクが発行される。

■STEP3:受信者にURL(+パスワード)を共有

受信者に対し、メールやチャットなどを通じてURLリンク(+必要に応じてパスワード)を送る。

■STEP4:ファイルの受け取り

受信者は受け取ったURLリンクにアクセスし、ファイルをダウンロードする。

(パスワードが必要な場合は入力)

ファイル転送サービスの主な特徴と注意点は次の通りです。

【特徴】

- 一時的なファイル共有に特化

- メールでは送れない大容量のファイルでも安全に共有できる

- Webブラウザだけで完結するサービスが多く、送信側・受信側ともに特別なソフトウェアのインストールは不要

【注意点】

- ファイルの保存期間は比較的短めで、再送が必要になることも

- 無料サービスではセキュリティ機能が不十分な場合がある

- ダウンロード用URLリンクの誤送信には十分注意する

ビジネスチャットツール

Microsoft Teams/Slack/Chatworkなどの「ビジネスチャットツール」も、使い方次第ではPPAPの代替手段として利用できます。

ビジネスチャットツールの多くはファイル共有機能を備えており、相手との会話の流れの中で手軽にファイルを添付・送信できます。

また、ビジネスチャットツールはセキュリティと誤送信対策にも優れているのが特徴です。

管理者に招待されたメンバー間のみでやり取りが行えるため、外部からの不正アクセスのリスクを抑えられるほか、誤送信に気付いた際はすぐにファイルやメッセージを削除でき、メールと比べて情報漏えいのリスクが低いと言えます。

ただし、利用には送信側・受信側の双方が同じチャットツールを導入していることが大前提です。

加えて、多くのチャットツールではファイル容量に制限があるため、大容量ファイルの送受信には不向きな場合があります。

メールセキュリティシステム

メールセキュリティシステムは、メールの送受信時に発生するさまざまなセキュリティリスク(マルウェア感染・迷惑メール・誤送信など)に対して、まとめて対策できるサービスのことです。

主な製品例としては、「m-FILTER」「使えるメールバスター」「safeAttachクラウドサービス」「Mail Defender」などが挙げられます。

具体的には次のような機能が含まれており、近年は初期コストが安価で導入しやすいクラウド型のメールセキュリティシステムも増えています。

- 添付ファイルと本文に記載されたURLの安全性チェック

- マルウェアの検知とブロック

- 迷惑メールの自動フィルタリング

- 誤送信防止対策(第三者承認機能/送信一時保留機能など)

ただし、機能が豊富になるほどPCの動作が重くなる傾向にあるため、自社に必要な機能だけが搭載された製品を選ぶことが大切です。

S/MIMEによるメールの暗号化

セキュリティ強度が不十分と言われるZIPファイルの暗号化方式「Zipcrypto」の代わりに、より強力な暗号化方式を採用するという手もあります。そのうちの1つが「S/MIME」(Secure / Multipurpose Internet Mail Extensions)です。

S/MIMEは、電子証明書を用いてメールの暗号化と電子署名を行えるセキュリティ技術のことで、添付ファイルではなく「メールそのもの」を暗号化し、第三者による盗聴を防ぐことができます。

メール暗号化のほか、電子署名によって送信者の身元も証明でき、なりすまし防止や改ざん検知にも有効です。

ただし、S/MIMEで暗号化されたメールを送受信するためには、送信者・受信者両方のメーラーがS/MIMEに対応している必要があります。

さらに、S/MIMEの導入・運用にあたっては、S/MIMEの仕組みを正しく理解し、複雑な証明書管理を適切に行う必要があります。

こうした設定や管理の煩雑さからS/MIMEの普及率は非常に低く、導入のハードルも高いのが現状です。

5.PPAPをすぐにやめられない場合は?

PPAPにセキュリティ上のリスクや業務効率の低下といった課題があると認識はしていても、「業務フローの変更に部門間の調整が必要」「取引先がいまだにPPAPを継続している」などの理由で、すぐに現在のやり方を大きく見直すのは難しいケースが多いでしょう。

その場合は、今すぐできる現実的な対策として、「パスワードをメール以外の経路で送る」方法が有効です。

具体的には、ZIPファイルは今まで通りメールで送り、パスワードをメール以外の別手段(例:電話、SMS、チャットなど)で通知することで、メールの同時盗聴リスクを軽減できます。

とは言え、これはあくまでも新しい仕組みを整えるまでの「つなぎ」と捉え、クラウドストレージやファイル転送サービスの導入など、本格的な代替案を早めに検討することが重要です。

なお、パスワード付きZIPファイルがマルウェア検知をすり抜けやすいからと言って、添付ファイルを暗号化せずにそのまま送信するのは、第三者に内容を盗み見られるリスクが大きいため、避けるようにしましょう。

6.PPAP対策に活用できるMicrosoft 365の機能

Microsoft 365には、脱PPAPに役立つ安全で効率的なファイル共有機能や、情報保護の機能が多数存在します。以下にその一例をご紹介します。

- OneDrive/SharePoint

- Microsoft Teams

- Microsoft Purview(情報保護)

- Microsoft Purview DLP(データ損失防止)

- Outlookメールの暗号化

OneDrive/SharePoint

Microsoft 365のクラウドストレージ機能で、PPAPの代替としては最も導入しやすい手段です。

【ファイルの共有方法】

ファイルをOneDriveやSharePointにアップロードし、共有リンク(URL)を発行。

その後、メールやチャットなどで共有リンクを送付する。

【主な特徴】

- 共有リンクの制御

┗「社内ユーザーのみ」「特定ユーザーのみ」「パスワード付き」「有効期限付き」「閲覧のみ/編集不可」など、柔軟に共有範囲やアクセス権限を設定可能

- アクセスログの確認

┗誰がいつアクセス/ダウンロードしたか、監査ログで確認できる

- 誤送信時のアクセス遮断

┗共有リンクのアクセス権限を管理することで、間違って送ってしまったファイルへのアクセスを遮断できる

Microsoft Teams

チャット・通話・ファイル共有・ビデオ会議などのコミュニケーション機能を統合した、Microsoft 365のビジネス向けコラボレーションツールです。

【ファイルの共有方法】

チャネル/チャット画面から直接ファイルをアップロードする。

共有したファイルは自動でOneDrive/SharePointに保存される。

【主な特徴】

- 安全で閉じられた環境

┗外部共有専用のチーム/チャネルに社外のユーザーをゲストとして招待し、安全なファイル共有を実現

- 誤送信時のファイル削除

┗間違って送ってしまったファイルでも、すぐに削除が可能

- ファイルの権限管理

┗ファイルごとにアクセス権限(閲覧/編集など)を柔軟に設定可能

- 履歴管理

┗会話とファイルの共有履歴がすべて残る

Microsoft Purview(情報保護)

Microsoft 365に含まれる機密情報の検出・保護に役立つ機能です。

機密性の高いファイルを送信する際の情報漏えい対策として利用できます。

【主な特徴】

- ラベル付け

┗機密情報の種類に応じて、ファイルやメールに「秘密度ラベル」を付与できる(手動/自動)

- 暗号化やアクセス制御

┗付与された秘密度ラベルに応じて、暗号化やアクセス制御の設定を自動で適用

(例:「社外秘」ラベルが付いたものは、社外ユーザーの閲覧不可+転送禁止)

- 監査ログの記録

┗ログ機能で、誰がいつファイルにアクセスしたか等の追跡も可能

Microsoft Purview DLP(データ損失防止)

事前に設定したルール(=DLPポリシー)に従い、機密情報が外部に流出しそうになった際に、警告を表示したり送信をブロックできます。

【主な特徴】

- ポリシーの設定

┗どのようなデータを機密情報と定義し、その機密情報をどのように保護するか、事前にルールを設定

- 機密情報の特定・分類

┗DLPポリシーに基づき、機密情報を自動で検出

- 警告と通知

┗DLPポリシーに基づき、機密情報の不正な取り扱いがあった場合に、ユーザーへの警告や管理者への通知を行う

- 保護と制御

┗DLPポリシーに基づき、機密情報の不正な取り扱いがあった場合に、その操作を自動的にブロック

Outlookメールの暗号化

Microsoft 365のOutlookでは、以下2つの強力な暗号化機能を利用できます。

Microsoft Purview Message Encryption(メッセージ暗号化)

Microsoft Purviewの一部として提供されている、クラウドベースの暗号化機能です。

利用には、Microsoft 365 E3/E5ライセンスが必要になります。

特徴:

- 送信側と受信側が同じMicrosoft 365環境でなくても使える

- メール本文や添付ファイルの暗号化だけでなく、受信者がメールを転送・コピー・印刷できないように制限することも可能

- 受信者は、ワンタイムパスコード、Microsoftアカウント、Googleアカウントなどで認証して内容を閲覧

- 操作方法は簡単で、Outlookのオプションから「暗号化」を選択するだけでOK

S/MIME

公開鍵暗号方式を用いた暗号化・署名方式で、より高度なセキュリティが必要な場合に便利です。

特徴:

- メール本文と添付ファイルの両方を暗号化し、内容の盗聴を防止

- デジタル証明書を使い、メール送信者の認証や改ざん検知も可能

- 利用には送信側・受信側ともに証明書の発行・インストールが必要で、運用・管理がやや複雑

7.まとめ- Microsoft Purviewの機能を有効活用しよう

いかがでしたでしょうか?

なお、当社コンピュータマネジメントでは、今回ご紹介したMicrosoft PurviewのDLP機能を活用し、機密情報や重要データの保護に向けて、お客様のニーズに合わせたセキュリティポリシーの設計・実装を支援するサービスを展開しております。

まずは約6ヵ月間にわたるPoC(導入前検証)を実施し、設定したDLPポリシーが現状の業務プロセスに適合するかどうか、実際の運用環境に限りなく近い条件でモニタリングを行います。

モニタリング結果をもとに最適な設定・運用方法を模索し、本格導入に向けた調整が可能です。

▼詳細はこちら

Microsoft Purview データ損失防止(DLP)活用支援サービス

脱PPAPに向け、Microsoft Purviewの機能を有効活用したいとお考えの企業様は、ぜひお気軽に当社コンピュータマネジメントへご相談ください。

お電話・FAXでのお問い合わせはこちら

03-5828-7501

03-5830-2910

【受付時間】平日 9:00~18:00

フォームでのお問い合わせはこちら

この記事を書いた人

Y.M(マーケティング室)

2020年に株式会社コンピュータマネジメントに新卒入社。

CPサイトのリニューアルに携わりつつ、会社としては初のブログを創設した。

現在は「情シス支援」をテーマに、月3本ペースでブログ更新を継続中。