サイバー攻撃の手口は日々高度化・巧妙化しており、従来のセキュリティ対策では見逃されがちな脅威が増えてきています。

特に、未知の脆弱性を悪用する「ゼロデイ攻撃」や、目立たず検知されにくい「標的型攻撃」は、発見が遅れるほど被害が拡大するリスクがあります。

そこで注目を集めているのが、「脅威ハンティング(Threat Hunting)」と呼ばれる能動的なセキュリティ対策です。

脅威ハンティングでは、既存セキュリティ製品のアラート通知を待つだけの受け身のスタイルは取らず、「こんな脅威がすでに潜んでいるかもしれない」と自ら仮説を立て、隠れた攻撃の痕跡を積極的に探し出します。

攻撃の兆候をいち早く察知し、被害を未然に防ぐための重要な手段として、企業のセキュリティ戦略に欠かせない存在となりつつあります。

今回は、脅威ハンティングの種類やモデル、基本的なプロセス、使われる主なツール、効果的に実施するためのヒントまで幅広く解説します。

記事の最後では、自社でも効果的に脅威ハンティングを始められるクラウドツール「Hunt.io」についてもご紹介しています。

- 脅威ハンティングに興味がある

- 高度なサイバー攻撃への備えを強化したい

とお考えの企業担当者の方は、ぜひ参考にしてください。

目次

1.脅威ハンティングとは

脅威ハンティング(Threat Hunting)とは、「攻撃者がすでに侵入しているかもしれない」という前提に立ち、組織内のネットワークやシステムに潜む脅威を能動的にあぶり出す取り組みのことです。

従来の「侵入されてから検知・対応する」受け身のセキュリティ対策とは異なり、脅威ハンティングは、すでに最初から侵入されていることを前提に不審なログや挙動を分析し、攻撃の痕跡を先回りして探し出す「攻めの対策」であるといえます。

例えるなら、「泥棒がすでに家に入っているかもしれない」という前提のもと、家の中を隅々まで調べるようなものだと考えるとよいでしょう。

脅威ハンティングが注目されている理由

脅威ハンティングが近年注目を集めている背景としては、サイバー攻撃の手法が標的型・長期潜伏型・自動化といった、より高度な手法に進化していることが挙げられます。

近年のサイバー攻撃は、無差別型ではなく特定の組織に狙いを定め、長期間潜伏しながら活動を続けるスタイルへとシフトしており、従来の受動的なセキュリティ対策だけでは対応しきれないケースが増えています。

変化を象徴する5つのトレンド

- 標的型攻撃の増加:無差別ではなく、業種や企業を絞った攻撃が主流に

- ステルス性の向上:検知を回避し、ログや痕跡を残さない手口の拡大

- 持続的な脅威(APT):数週間~数ヵ月の長期間にわたる潜伏を前提に活動

- 攻撃の自動化:AIやスクリプトを用いて、大量の攻撃を短時間で実行

- サプライチェーン攻撃:取引先や委託先を経由した間接的な攻撃の増加

特に、「ファイルレスマルウェア攻撃」や「LotL(Living off the Land:環境寄生型)攻撃」など、正規ツールを悪用したステルス性の高い攻撃は、既存のセキュリティ製品では検知が難しく、アラート通知を待っているだけの”受け身の対策”では被害の拡大を防ぎきれません。

そのため、待ちの姿勢ではなく、自ら能動的に脅威を探しに行く”攻めの”脅威ハンティングは、最新のサイバー脅威から自社の大切な情報資産を守るうえで極めて有効な手段とされています。

脅威ハンティングにおける最大の価値

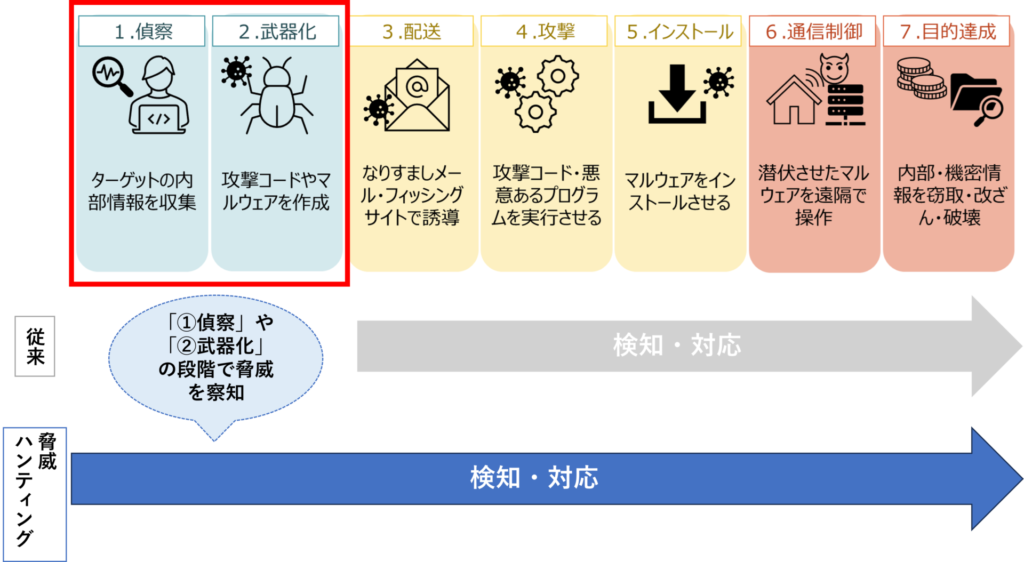

サイバー攻撃は多くの場合、

「①偵察 →②武器化 →③配送 →④攻撃 →⑤インストール →⑥通信制御 →⑦目的達成」

という7つのステップを踏みながらじわじわと進んでいきます。

サイバー攻撃の7ステップ

- 偵察:ターゲットの情報を収集

- 武器化:攻撃に使用するツールやマルウェアを準備

- 配送:フィッシングメールや不正サイトを利用し、侵入のきっかけを作る

- 攻撃:悪意あるコードを実行させる

- インストール:ターゲットのPCにマルウェアを潜り込ませる

- 通信制御:外部との通信経路を確立し、遠隔操作を可能にする

- 目的達成:情報窃取やシステム破壊など、攻撃の目的を達成

従来のセキュリティ対策では、③以降の「攻撃が始まってから」初めて検知・対応するケースが多く、被害を完全に防ぐことは困難でした。

一方、脅威ハンティングであれば、攻撃が本格化する前の「①偵察」や「②武器化」といった初期段階で積極的に異常を探し出すことで、攻撃の兆候を従来よりもいち早く察知し、被害を未然に防ぐことができます。

「実際に被害が出る前に、できるだけ早い段階で攻撃の兆候を捉え、攻撃者の計画を無力化できる」ことこそ、脅威ハンティングが持つ最大の価値といえます。

実際に脅威ハンティングが役立った事例

脅威ハンティングにより、とあるゼロデイ攻撃で「ログ転送の停止」という異常な通信を検知し、外部からの不正な侵入に早い段階で気付いた事例があります。

2025年1月、あるリモートアクセス製品において、認証されていない攻撃者が遠隔で任意のコードを実行できてしまう「リモートコード実行(RCE)」の脆弱性が公式サイトから発表されました。

しかし実際には、脆弱性情報が公開される前の2024年12月中旬から、日本国内でこの脆弱性を悪用したとみられる被害が複数確認されており、攻撃者はまだ世間一般には知られていない脆弱性を狙った「ゼロデイ攻撃」を仕掛けていたことが分かっています。

攻撃者は初期段階でSyslog転送を停止する手口を用いており、通常の監視だけでは異常を見落としやすい状況でした。

しかし、先んじて脅威ハンティングを実施していた組織では、この「ログ転送の停止」という目立たない異常を早期に検知し、被害を最小限に抑えることができました。

この事例は、製品のアラート通知だけに頼らず、「自ら異常を積極的に探しに行く」脅威ハンティングの重要性を大いに示しており、攻撃の初期兆候をいち早く見抜くことで、対策が難しいゼロデイ攻撃であっても被害を少しでも軽減できることを物語っています。

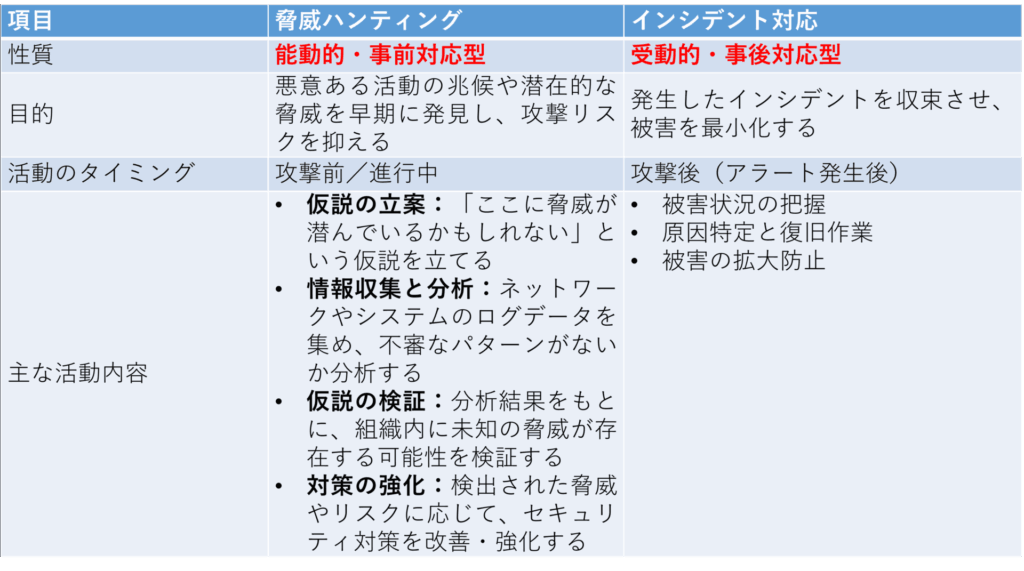

脅威ハンティングとインシデント対応の違い

脅威ハンティングとよく混同しがちなサイバーセキュリティの取り組みとして「インシデント対応」があります。

インシデント対応が「問題が発生した後に被害を最小限に抑えること」を目的とするのに対し、脅威ハンティングは「問題が表面化する前にできるだけ早く脅威を発見し、対策を講じること」を目的としています。

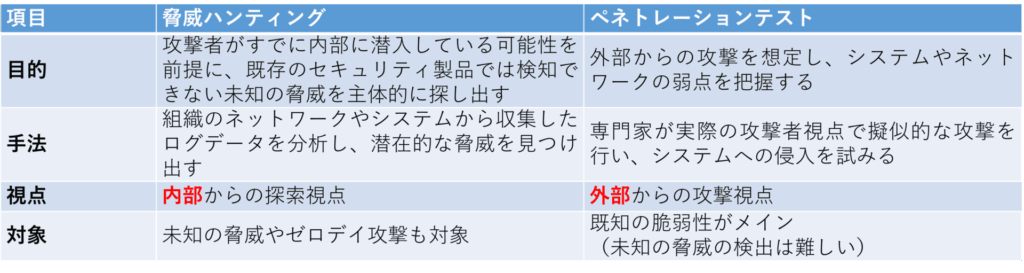

脅威ハンティングとペネトレーションテストの違い

もう1つ、脅威ハンティングと混同しがちなサイバーセキュリティの取り組みとして「ペネトレーションテスト」があります。

ペネトレーションテストが「外部」からどこまでシステムに侵入できるのか明らかにする手法であるのに対し、脅威ハンティングは「内部」に潜む未知の脅威を発見することに重点を置いています。

2.脅威ハンティングで検出できる主なサイバー脅威

脅威ハンティングでは、従来のセキュリティ対策では見逃されやすい高度かつステルス性の高いサイバー脅威を重点的に検出できます。

マルウェアや不正アクセスはもちろん、特定の企業を狙う「標的型攻撃」や、長期潜伏を前提とした「持続的標的型攻撃(APT)」、中小企業を狙った「サプライチェーン攻撃」など、複雑化・巧妙化する脅威にも対応可能です。

これらの攻撃は、機密情報の窃取やシステム破壊を目的に、綿密な準備と巧妙な手法を用いて行われるため、脅威ハンティングによる潜在リスクの「能動的な検知」が重要になります。

検出対象となるサイバー脅威の例

- マルウェア/ランサムウェア

感染したシステムのデータを暗号化し、データの復元と引き換えに身代金を要求する悪意あるプログラム

- 不正アクセス/アカウント乗っ取り

悪意ある第三者が不正な手段で他人のアカウント情報を盗み、システムに侵入したり正規の利用者になりすます行為

- フィッシング詐欺/ソーシャルエンジニアリング

人間の心理的な隙を突いてユーザーをだまし、機密情報を盗み出す行為

- 機密情報の漏えい・改ざん

組織の持つ機密データが不正な手段によって外部に流出したり(漏えい)、本来のデータとは異なる内容に書き換えられたり(改ざん)する状態

- 標的型攻撃

不特定多数の組織をランダムに狙うのではなく、特定の組織にターゲットを絞り、機密情報を盗む目的で行われる巧妙な攻撃

- 持続的標的型攻撃(APT: Advanced Persistent Threat)

標的型攻撃の中でも、長期間にわたって組織内に潜伏し、高度な技術で検知を回避しながら情報窃取やシステム破壊を続ける巧妙で悪質な攻撃

- サプライチェーン攻撃

ターゲットを直接攻撃せず、セキュリティ対策に弱点のある関連企業や取引先・委託先企業などを踏み台にして、間接的に不正侵入する攻撃

3.脅威ハンティングの種類

脅威ハンティングには、「構造化されたハンティング」「非構造化ハンティング」「状況ハンティング」という3つのタイプがあります。

実際の現場では、3つの手法を組み合わせながら脅威ハンティングを実施することが多く、状況に応じて柔軟にスタイルを切り替えると効果的です。

- 初めての場合:構造化ハンティングで手順を固める

- 経験やスキルがある場合:非構造化ハンティングで未知の脅威を発見

- 特定のイベントに対応する場合:状況ハンティングで集中調査

構造化ハンティング

構造化ハンティングは、すでに広く知られている攻撃手法や脆弱性の情報をベースとして、組織内に潜む脅威を体系的に探し出す方法です。

過去のサイバー攻撃事例や、攻撃者が使用する主要なツール・手法のリストに基づき、既知の攻撃に似た兆候を漏れなく見つけ出します。

特徴

- フレームワークを活用

MITRE ATT&CKなどの既存フレームワークに基づき、TTP(戦術・技法・手順)を1つずつ検証する

- 仮説ベースの調査

「特定のマルウェアがネットワーク内に侵入しているのではないか?」など、あらかじめ設定した仮説に沿って調査を進める

- チェックリスト形式

決められたチェックリストに従って、既知の脆弱性や攻撃手法が悪用されていないか確認する

メリット

- 網羅的にリスクを洗い出せる

- 初心者や複数メンバーでも手順通り進めやすい

- 既知の脅威への対策強化に有効

注意点

- 未知の攻撃手法には弱い

- 攻撃手口のリスト一覧を事前に準備する必要がある

こんな場合におすすめ

- 組織全体のリスクを網羅的に洗い出したい

- チームで作業を標準化したい

非構造化ハンティング

非構造化ハンティングは、経験豊富なセキュリティ専門家の知識・直感を駆使し、自由度の高いアプローチで潜在的な脅威を探し出す方法です。

事前に決められたフレームワークや仮説に縛られず、ネットワークやエンドポイントを含む広範なデータを柔軟に分析し、構造化ハンティングでは把握しきれない新たな脅威や未知の脅威を発見することを主な目的としています。

特徴

- 経験・直感に基づく自由な調査

事前に定められたチェックリストや仮説に依存せず、熟練したセキュリティ専門家の「勘と経験」を活かし、より自由なアプローチで異常な挙動を調査する

- 手がかりを徹底的に掘り下げ

ネットワークログやエンドポイントデータを横断的に確認し、不自然なパターンや兆候を拾い上げ、そこから異常の原因を深掘りする

- 未知の脅威に強い

既存のリストにない想定外の攻撃や、新しい攻撃手法にも柔軟に対応できる

メリット

- ゼロデイ攻撃に使われるような未知の脅威を発見しやすい

- 専門家の柔軟な発想で、攻撃者の隠れた動きを捉えられる

- 構造化ハンティングでは拾えない異常の発見につながる

注意点

- 専門家のスキルや経験に結果が大きく左右される

- 手順が標準化されていないため、再現性に課題がある

- ドキュメント化しないと属人化しやすい

こんな場合におすすめ

- 「最近不自然なアラートが増えた」など、直感的な疑念を確かめたい

- 新しいマルウェアやゼロデイ攻撃など、未知の脅威に備えたい

- 既存のチェックリストだけではカバーしきれない領域を調査したい

状況ハンティング

状況ハンティングは、組織内にある特定のシステム・データ・アカウントなどに焦点を当て、潜在的な脅威を探し出す方法です。

管理者権限を持つアカウントなど、サイバー攻撃で狙われるリスクの高い対象を優先的に調査し、組織の特性やシステム構成などの具体的な状況を考慮したうえで、その環境に特有の脅威を明らかにします。

特徴

- 対象を絞ったピンポイント調査

高リスク資産や重要なアカウント、特定のイベントや状況に注目して調査する

- 状況に応じた仮説の設定

組織変更、修正パッチ公開、業界・取引先でのセキュリティ事故、決算期など、特定のタイミングや要因に基づき仮説を立て、範囲を絞って検証する

- 柔軟な手法の活用

構造化・非構造化ハンティングの手法を組み合わせ、状況に応じて最適な方法で潜在的な脅威を特定する

メリット

- 調査対象が限定されるため、短時間で集中的に深掘りできる

- 内部脅威や標的型攻撃など、特定イベントに関連する脅威を効率的に検出できる

- 組織の状況や環境に応じて、柔軟に調査範囲を調整できる

注意点

- 調査範囲が限定されるため、対象外の領域に潜む脅威を見逃す可能性がある

- 組織の業務プロセス、システム構成、保有データの全体像を正確に把握する必要があり、関係部門との連携が欠かせない

- AI・機械学習による自動検知は誤検知のリスクがあるため、専門家の確認が必須

こんな場合におすすめ

- 修正パッチ公開前後など、特定の期間・状況に応じたリスクを重点的に確認したい

- 業界や取引先や発生した事故に類似する兆候を確認したい

- 高リスク資産や管理者アカウントなど、重要な対象を集中的に保護したい

4.脅威ハンティングのモデル

脅威ハンティングには、「インテリジェンスハンティング」「仮説ハンティング」「ハイブリッドハンティング」という3つの方法があります。

インテリジェンス→仮説→ハイブリッドの順に発展させるケースが多く、インテリジェンスハンティングと仮説ハンティングを組み合わせた「ハイブリッドハンティング」が最も理想的なモデルと言われています。

インテリジェンスハンティング

インテリジェンスハンティングは、外部から得られる「脅威インテリジェンス」(=最新の攻撃手法、脆弱性、攻撃者の動向など)を起点にして行う脅威ハンティングの手法です。

収集した情報を自社ネットワークやシステム、エンドポイントのログと照合し、まだ検出されていない既知のサイバー脅威の痕跡を探し出します。

脅威インテリジェンスとは

サイバー攻撃の傾向、攻撃者の手法・意図、攻撃の痕跡(IoC)など、セキュリティ上の脅威に関する情報を収集・分析して得られる知見のこと。

例:

- 新たなサイバー攻撃の手口

- 攻撃に悪用される可能性のある脆弱性の詳細

- 特定の攻撃を識別するための方法

- サイバー攻撃を受けた際の痕跡(IoC):

悪用されたIPアドレス、マルウェアのハッシュ値、不正なドメイン名など - 攻撃者に関する情報:

攻撃者の動機、能力、用いる戦術・技法・手順(TTP)

手順

①脅威インテリジェンスの取得

外部組織やセキュリティベンダーなど、さまざまな情報源から最新の脅威インテリジェンスを入手する

②自社環境との照合

SIEMやEDRなどのツールを活用して、組織全体からログやイベントデータを集め、既知の攻撃の痕跡がないか確認する

③異常の調査・分析

痕跡が見つかった場合には、その前後関係や関連する疑わしい挙動を詳細に調査・分析し、潜在的な不正活動や攻撃パターンを明らかにする

④対応・改善

検出した脅威への対策を行い、今後の検知精度や防御体制の強化を図る

メリット

- 最新のサイバー脅威や攻撃手法に迅速に対応できる

- 外部の豊富な知見(=脅威インテリジェンス)を活用できる

- 自動化・定型化しやすい(SIEMや脅威インテリジェンスツールと連携可能)

注意点

- IoCの有効期間が短く、攻撃者の使用するIPアドレスやドメインがすぐ変更される可能性がある

- 情報ソースの信頼性を十分に確認する必要がある

- 既知の脅威への対策強化には効果的だが、未知の攻撃には対応しづらい

仮説ハンティング

仮説ハンティングは、過去のインシデント事例や自社環境の特徴をもとに、「こういう攻撃があり得る」と仮説を立てて検証を繰り返す脅威ハンティングの手法です。

「既知の脅威の痕跡」を探すことに重点を置くインテリジェンスハンティングとは異なり、仮説ハンティングは「未知の脅威や攻撃の兆候」を深掘りするのに適しています。

手順

①仮説の設定

自社特有のリスクや弱点、過去のインシデント事例をもとに、攻撃者が取りそうな手法や経路を想定し、攻撃シナリオを作成する

②仮説の検証

SIEMやEDRなどのツールで組織全体からログデータを集め、攻撃の痕跡(IoC)がないか確認し、痕跡が見つかった場合はその前後関係や影響範囲を詳しく分析する

③対応・改善

検出した脅威への対策を行い、今後のハンティング精度向上につなげる

メリット

- 自社環境に最適化された調査が可能で、再現性が高い

- 過去に受けた攻撃手口が再発していないか確認できる

- 高度な持続的脅威(APT)の早期検知に有効

注意点

- 仮説立案には、過去のインシデント分析や業務理解が必要

- 古い情報や不正確な情報に基づいた分析では、未知の脅威を見逃してしまう可能性がある

ハイブリッドハンティング

ハイブリッドハンティングは、外部情報ベースのインテリジェンスハンティングと、自社環境・業務知識を考慮した仮説ハンティングを組み合わせ、脅威探索の精度と効率を最大化する方法です。

外部の脅威インテリジェンスから幅広く情報を収集し、自社環境に合わせて仮説を立てて深掘りしていくことで、未知の脅威や高度な攻撃を見つけやすくします。

現代のサイバー脅威に立ち向かううえで最も理想的なモデルといえるでしょう。

メリット

- 外部の豊富な知見を活用しながら、自社に特化した深掘りが可能

- 未知の脅威や高度な攻撃の見逃しリスクを低減

注意点

- 「外部の脅威インテリジェンス」と「内部の自社知見」を組み合わせた二段階の調査プロセスが必要になるため、運用設計が複雑になりやすい

- プロセスが二段階になる分、両ソースの確実な管理とそれぞれの結果の適切なドキュメント化が欠かせない

5.「脅威ハンティング」と「脅威インテリジェンス」の違い

ここで改めて、よく似た言葉で混同しがちな「脅威ハンティング」と「脅威インテリジェンス」の違いを整理しておきましょう。

「脅威インテリジェンス(Threat Intelligence)」は、組織がサイバー攻撃に備えるために、最新の攻撃手法や脆弱性、攻撃者の動向、攻撃の痕跡(IoC)などの情報を収集・分析して得られる知見のことです。

一方、「脅威ハンティング(Threat Hunting)」は、脅威インテリジェンスや自社独自の知見、ログデータなどを活用して、組織内のネットワークやシステムに潜む脅威を能動的に探索するプロセスです。

簡単に言えば、脅威インテリジェンスは組織がサイバー攻撃に対する必要な防御策を考えるための重要な「判断材料」であり、脅威ハンティングはその「材料」を使って実際に現場で脅威を探し出す「捜査活動」のようなものです。

両者をセットで活用することで、まだ検知されていない攻撃や潜在的な脅威を効率的に発見し、防御や対応策の強化につなげることができます。

6.脅威ハンティングの基本的なプロセス

これまでに紹介した脅威ハンティングの種類やモデルを踏まえ、ハンティング活動を効果的に実施するためには、次のように明確なPDCAサイクルを回していくことが重要です。

- 仮説を立てる(Plan)

- データを集めて分析する(Do)

- 仮説を検証する(Check)

- 結果を共有して学びを次に活かす(Act)

①仮説の立案(Plan)

業界の動向や過去のインシデント事例を参考に、「すでに組織内に侵入されているかもしれない」という前提で、具体的にどんな脅威が潜んでいる可能性があるのか仮説を立てます。

仮説を立案する際には、セキュリティベンダーの公式サイトや専用ツールなどから入手できる、攻撃トレンドや手法に関する情報(=脅威インテリジェンス)を参考にすることもあります。

仮説が具体的であればあるほど、その後のデータ収集や分析をより効率的に進めることができます。

例:

- 業務時間外に管理者権限でログインしている端末があるかもしれない

- 通常利用しない国や地域からリモート接続が行われているかもしれない

- 特定の端末に対して不審なログイン試行が繰り返されているかもしれない

- 社内のサーバーから一度に大量のデータがコピーされているかもしれない

②データの収集・分析(Do)

SIEMやEDR、ログ管理システムなどを活用し、組織内のネットワークやシステムからさまざまなデータを収集します。

収集するデータの例

- ログデータ:OSやアプリケーション、ネットワーク機器のログなど

- ネットワークトラフィック:ネットワーク上を流れるデータ

- エンドポイントの挙動:PCやサーバーなどの端末上の動作履歴

収集したデータをもとに、AI・機械学習による自動化ツールと人間ならではの洞察力を組み合わせて分析を行い、通常とは異なるパターンや不審な挙動を示す「攻撃の兆候(IoC:Indicator of Compromise)」や、攻撃者の「戦術・技法・手順(TTP:Tactics, Techniques, Procedures)」を特定します。

「攻撃の兆候(IoC)」とは、サイバー攻撃を受けた際にネットワークやシステムに残る、攻撃の詳細を知るための「証拠・手がかり」となる情報のことで、具体的には次のようなものが挙げられます。

- マルウェアのファイル名、ハッシュ値

実行ファイルやウイルスの種類を特定する文字列

- IPアドレス、ドメイン名

攻撃者が使用する悪意あるIPアドレスや、フィッシングサイトに繋がるドメイン名など

- 不審なネットワーク通信

大量データの送信やダウンロード

- 不審なログイン試行

複数回のログイン失敗、普段とは異なる時間帯や場所からのアクセスなど

- 異常なファイル操作

不審なファイル名の作成・変更・削除、ファイルの暗号化、大量のファイル作成など

- システム設定の変更

セキュリティソフトウェアの無効化、ユーザー権限の不正な昇格など

- 特権アカウントの異常な操作

管理者アカウントによる通常とは異なる時間や場所からのログイン、不審なコマンドの実行など

③仮説の検証(Check)

「②データの収集・分析」フェーズにて特定した「攻撃の兆候(IoC)」を深堀りし、最初に立てた仮説が本当に正しいかどうか(実際に脅威が存在するのか/単なる誤検知なのか)を検証します。

IoCと合致する挙動が確認できれば、立てた仮説は正しいと判断され、逆に該当するデータが見つからない場合や仮説と状況が合わない場合は、脅威は存在せず、仮説は誤りだったと結論付けられます。

<仮説1>

業務時間外に管理者権限でログインしている端末があるかもしれない

▼検証方法

- データソース:Active Directoryログ、EDRログなど

- 手順:

- 管理者アカウントのログイン履歴を抽出

- 業務時間(例:9:00〜18:00)外のログインを絞り込み

- 休日や夜間にログインした端末・アカウントを確認

- 正当な作業か、不正アクセスの可能性があるかを判断

<仮説2>

通常利用しない国や地域からリモート接続が行われているかもしれない

▼検証方法

- データソース:VPNログ、リモートデスクトップログ、クラウドサービスログなど

- 手順:

- リモート接続のIPアドレスを抽出

- 接続元IPアドレスから国や地域を特定

- 通常業務で利用されない不審な国・地域からのアクセスがないか確認

- リモートワークによる正当な業務か、攻撃の兆候かを判断

<仮説3>

特定の端末に対して不審なログイン試行が繰り返されているかもしれない

▼検証方法

- データソース:認証ログ、SIEMなど

- 手順:

- 特定端末のログイン失敗記録を抽出

- 失敗回数、時間帯、アカウントを集計

- 短時間に連続して失敗を繰り返していないか確認

- ブルートフォース攻撃(総当たり攻撃)の可能性を判断

<仮説4>

社内のサーバーから一度に大量のデータがコピーされているかもしれない

▼検証方法

- データソース:ファイルサーバーログ、クラウドストレージログ、EDRなど

- 手順:

- ファイルコピー・ダウンロード量を時系列で抽出

- 通常業務パターンと比較して異常に多い転送量を特定

- データの種類・対象者・端末を確認

- 不正データ持ち出しの兆候かどうか判断

④対応と改善(Act)

「③仮説の検証」フェーズにて、最初に立てた仮説が正しい(=実際に潜在的な脅威が存在する)と判断された場合は、続けて次のような対応を行います。

1.一次対応(被害拡大の防止)

- 端末の隔離やアカウントの無効化など、当面の被害を防ぐ措置を実施

- 攻撃者の活動がシステムやネットワーク内で拡大する前に、迅速に対応

2.脅威の影響評価と根本原因の特定

- 脅威が組織のシステムやデータ、業務に与える影響を評価

- 設定ミス、人的エラー、不十分な管理体制など、根本原因を詳細に分析

3.セキュリティ対策の強化

- 特定された脅威や根本原因に基づき、新たな脅威の発生を防ぐための対策を実施

(例:ルール整備、アクセス権限の見直し、脆弱性パッチの適用、従業員へのセキュリティ教育実施など)

4.ナレッジの蓄積と継続的な改善

- 今回のプロセスから得られた知見や教訓をドキュメント化し、社内で共有

- 今後の脅威ハンティング活動の精度向上やセキュリティ体制の改善に活かす

なお、仮説が誤り(=IoCに該当する脅威が存在しない)だと判断された場合でも、そのまま放置せずに調査の詳細(手順、誤検知の原因、得られた知見など)を記録しておくことで、将来のハンティング活動の質を高めることができます。

7.【プロセス別】脅威ハンティングで役立つ主なツール

- 仮説を立てる(Plan)

- データを集めて分析する(Do)

- 仮説を検証する(Check)

- 結果を共有して学びを次に活かす(Act)

という脅威ハンティングのプロセス別に、それぞれどんなツールが役に立つか見ていきましょう。

①仮説の立案(Plan)

最新の攻撃手法や脆弱性情報、攻撃者の動向など、外部から「脅威インテリジェンス」を収集し、自社にどのような攻撃が潜んでいる可能性があるか仮説を立てます。

役立つツール例

- Hunt.io

世界中のセンサーから収集した最新のIoC(攻撃の兆候)やC2(Command & Control)インフラ情報を提供するプラットフォーム。攻撃の仮説立案に役立つ豊富な外部データを参照できる。

- MITRE ATT&CK

実際に観測されたサイバー攻撃の戦術・手法を体系化したナレッジベース。

- MISP(Malware Information Sharing Platform)

IoCやマルウェア情報を組織内で共有・検索できるプラットフォーム。情報共有に特化している。

- 脅威インテリジェンスプラットフォーム(TIP)

脅威インテリジェンスを自動で収集・分析し、どの脅威が組織にとって最もリスクが高いかを判断。優先順位付けやリスク評価に強みを持つ。

→Recorded Futureなど

②データの収集・分析(Do)

社内のネットワークやエンドポイントからログデータを収集し、通常とは異なる行動パターンや不審な挙動を洗い出します。

役立つツール例

- SIEM(セキュリティ情報イベント管理)

大量のログを一元的に収集・分析できるプラットフォーム。

→Splunk/Microsoft Sentinelなど

- EDR(エンドポイントの検知と対応)

エンドポイントでの挙動監視と脅威検知・対応を自動化。

→Microsoft Defender for Endpoint/CrowdStrike Falconなど

- Suricata

ネットワークトラフィックを詳細に解析し、怪しい通信を検出。

- Hunt.io

外部のIoC(攻撃の兆候)と社内ログを照合し、潜在的な脅威を特定。

③仮説の検証(Check)

収集したデータをもとに仮説が正しいかを検証し、攻撃の有無や範囲を確認します。

役立つツール例

- YARA

マルウェアや不審ファイルを検出するためのルールを作成。

- Sigma

ログ検出ルールを作成し、特定の挙動を自動検知。

- Velociraptor

端末単位で詳細なフォレンジック調査を実施。

- Hunt.io

外部のIoC(攻撃の兆候)やC2インフラ情報と照合し、仮説の裏付けに活用。

④対応と改善(Act)

検証結果をもとに、封じ込めや対策の強化、情報共有などを行い、運用の改善につなげます。

役立つツール例

- EDR

端末隔離や自動対応で被害拡大を防止。

- SOAR(セキュリティの連携・自動化・対応)

対応手順を自動化し、運用効率を向上。

- MISP

得られた情報を他チームや組織と共有し、再発防止に活用。

8.脅威ハンティングを効果的に行うためのヒント

脅威ハンティングを効果的に実施するためのポイントとしては、次のようなものが挙げられます。

- 複数のツールを組み合わせて活用する

- 自社における「通常の状態」を把握する

- 自動化・スクリプトで効率化する

- 記録・ナレッジを残す

- チーム横断で協力する

複数のツールを組み合わせて活用する

脅威ハンティングを始める際は、SIEM(セキュリティ情報イベント管理)、EDR(エンドポイントの検知と対応)、脅威インテリジェンスプラットフォーム(TIP)などの各種ツールを組み合わせて活用することが重要です。

これらのツールを組み合わせることで、ログ収集や異常検知、相関分析など、人間の手では実施が難しく、正確性が求められる作業を効率化できます。

自動化できる部分はツールに任せることで、分析担当者は「どこを深掘りすべきか」「何を重点的に調べるべきか」といった、人間ならではの判断・分析に集中できます。

自社における「通常の状態」を把握する

脅威を見抜くためには、まず自社における「通常状態」を正確に把握しておくことが欠かせません。

ネットワークやユーザーの行動パターン、システム稼働の平常値を明確にすることが、脅威ハンティングの精度を高める第一歩となります。

UEBA(ユーザーとエンティティの行動分析)のような技術を活用すれば、通常の行動パターンを自動で分析してベースライン(基準値)を作り、そこからの逸脱(ズレ)を見える化できます。

平常時の姿をあらかじめ把握しておくことで、誤検知を減らし、優先的に対応すべきインシデントを素早く特定できます。

自動化・スクリプトで効率化する

PowerShellやPythonなどのスクリプト言語を活用し、繰り返し発生する定型作業を自動化することも効果的です。

例えば、ログ収集やデータ整形、相関分析、簡易レポート作成などをスクリプトで自動化しておくと、分析担当者はより高度な調査や仮説検証に専念できます。

さらに、自動化を進めることで、少人数のチームでも大規模なログ分析やハンティング活動を効率的に実施できるようになります。

記録・ナレッジを残す

脅威ハンティングは「一度やって終わり」ではなく、継続的に改善を積み重ねて成熟度を高めていく活動です。

調査時の仮説や実行したクエリ、分析手順、対応内容などを詳細に文書として記録しておくことで、後にルール化や自動検知に発展させやすくなります。

こうしたナレッジが蓄積・共有されていくことで、担当者が変わっても同じレベルのハンティング活動を継続でき、属人化の防止にもつながります。

チーム横断で協力する

脅威ハンティングはセキュリティ部門だけで完結するものではなく、ネットワーク管理者、システム運用担当、経営層、法務・コンプライアンス担当など、さまざまな部門が協力して取り組むことで効果がより高まります。

異なる立場からの視点や現場の知見も取り入れることで、見落とされがちなリスクを発見しやすくなり、調査結果の信頼性や説得力も向上します。

また、社内で定期的に情報共有の場を設けるだけでも、活動の質を大きく引き上げられます。

9.脅威ハンティングに関するよくある質問(FAQ)

脅威ハンティングに関するよくある質問をまとめました。

脅威ハンティングとは何ですか?

脅威ハンティングは、組織のシステムやネットワーク内に潜む「まだ検知されていない脅威」や「現在進行中の脅威」を自ら積極的に探し出すセキュリティ活動のことです。

攻撃の兆候を早期に発見し、被害を未然に防ぐことを目的としています。

特徴として、セキュリティ製品による自動検知だけに頼らず、人が主体となって仮説を立て、ログやネットワークトラフィック、エンドポイントの挙動などを詳細に分析し、未知の脅威を能動的に見つけ出す点があります。

脅威ハンティングと通常のログ監視は何が違うのですか?

通常のログ監視は、定義済みのルールや既知の攻撃パターンに基づき、「アラートが出たら内容を確認して対応を行う」受け身の運用が中心です。

一方、脅威ハンティングは「アラートがなくても仮説を立てて調査し、不審な動きを自ら探しに行く」能動的な活動であり、未知の脅威や高度な標的型攻撃を発見するのに適しています。

脅威ハンティングはどんな企業に向いていますか?

脅威ハンティングは、未知の脅威を積極的に探し出す高度なセキュリティ活動です。

すべての企業に必須というわけではありませんが、特に次のような企業に向いています。

高度なセキュリティが求められる企業

- 金融機関(銀行・証券・保険会社など)

- 医療機関(病院・医療データを扱う企業)

- 政府機関・公共インフラ(電力・交通・通信など)

⇒特に、機密性の高いデータを取り扱っている企業では、標的型攻撃のターゲットとして狙われるリスクが高く、積極的な脅威検出が重要です。

サイバー攻撃のターゲットになりやすい企業

- 大手企業(ブランド力・社会的影響力が大きい)

- グローバル展開している企業(海外からの攻撃リスクが高い)

- 過去に攻撃を受けたことがある企業

⇒攻撃者は、より価値のある情報や影響力の大きい企業を狙う傾向があるため、予防的な対策として脅威ハンティングが有効です。

セキュリティ体制がある程度整っている企業

- SIEMやEDRなどのログ分析基盤が整っている

- 専任のセキュリティアナリストが在籍している

⇒脅威ハンティングには高度なスキルと分析ツールが必要なため、ある程度インフラやセキュリティ体制が整っている企業で特に効果を発揮します。

なお、社内リソースや専門人材が不足しており、自社内での実施が難しい場合でも、外部の専門家やサービスを活用することで、脅威ハンティングを効果的に実施できます。

脅威ハンティングは具体的に何を準備すれば始められますか?

小規模からでも脅威ハンティングを始めるには、まず以下の3点を揃えるとスムーズです。

- ログやネットワークデータの収集基盤

SIEMやEDRなどのツールを導入し、OSやサーバー、ネットワーク機器、クラウドサービスのログを一元的に集め、分析可能な状態にする

- 分析・調査を行える人材

社内担当者がいない場合は、高度な専門知識を持つ外部のセキュリティベンダーの活用も有効

- 脅威インテリジェンス

最新の攻撃手法や脅威情報を収集・活用できる仕組みを整えることで、能動的なハンティングが可能に

脅威ハンティングの担当者に求められるスキルは何ですか?

主に次のようなスキルが求められます。

- セキュリティ知識:マルウェア、攻撃手法、脆弱性についての理解

- データ分析力:膨大なログや通信データから異常を発見する力

- システム運用知識:OSやネットワーク、クラウドの仕組みに関する理解

- 論理的思考・仮説検証能力:「どこに異常があるか」を推測し、実際に検証する力

- 脅威インテリジェンスの活用:最新の攻撃手法や脅威情報を収集・分析し、ハンティングに役立てる力

脅威ハンティングは社内で行うべきですか?それとも外注すべきですか?

脅威ハンティングは、自社内で実施するかアウトソーシングするかによってメリット・課題がそれぞれ異なります。自社の環境や体制に応じて最適な方法を選びましょう。

自社実施の場合

【メリット】

- 自社環境への深い理解に基づいた、きめ細やかなハンティング活動が可能

- 脅威ハンティングに関する知見やノウハウが社内に蓄積される

【デメリット】

- 高度なスキルを持つ人材の育成・確保が必要

- 最新の脅威に対応するための継続的な投資が求められる

アウトソーシングの場合

【メリット】

- 専門知識を持つ外部のセキュリティベンダーの知見を活用できる

- 社内のリソースを圧迫することなく、高品質なハンティング活動を実施できる

【デメリット】

- 自社特有の脅威に対する理解が不十分になる恐れがある

- 外部委託先のセキュリティ体制や信頼性を十分に確認する必要がある

脅威ハンティングで得られた情報はどのように活用できますか?

脅威ハンティングで得られた情報を分析することで、見落としていた組織の脆弱性や次に同様の攻撃があった場合の防御策を明らかにし、既存のセキュリティ対策の改善・強化につなげることが可能です。

通常の監視では気付きにくい細かな異常も把握できるため、組織全体のセキュリティレベルを底上げできます。

脅威ハンティングで何も見つからなかった場合、時間やコストが無駄になりませんか?

全く無駄ではありません。たとえ目に見える脅威が見つからなくても、組織の潜在的なリスクや運用上の問題点を把握でき、将来的な攻撃リスクの低減につながります。

例えば、ある金融企業では、ハンティングの実施により脅威自体は確認されませんでしたが、多くの従業員がFTPソフトを使用し、毎日大量のデータが外部に送信されていることが判明しました。

最終的にCISO(Chief Information Security Officer/最高情報セキュリティ責任者)の判断で社内のFTPソフト利用は禁止され、ftp.exeを悪用した攻撃によるデータ窃取のリスクは解消されました。

もし脅威ハンティングを行わなければ、この企業はリスクの高い運用を続け、組織のセキュリティが長い間危険にさらされていた可能性があります。

脅威ハンティングは、単に脅威を発見することだけが目的ではなく、組織の安全性を高め、攻撃の初期兆候をいち早く察知して被害を最小限に抑えるための重要な手段といえます。

10.Hunt.ioで脅威ハンティングをもっと身近に

クラウド型の脅威ハンティングプラットフォーム「Hunt.io」を活用すれば、自社内でも効果的に脅威ハンティングを実施できます。

「Hunt.io」は、米国のHunt Intelligence, Inc. が提供するクラウドツールで、世界中に張り巡らされたセンサー網から収集した攻撃の兆候(IoC)をリアルタイムで分析し、最新の脅威インテリジェンスとして可視化・共有します。

脅威ハンティングにおける4つのプロセスのうち、主に「①仮説の立案(Plan)」フェーズで効果を発揮しますが、「②データの収集・分析(Do)」や「③仮説の検証(Check)」フェーズでも活用できるツールです。

そのほか、正規ツールを悪用したLotL攻撃など、従来のセキュリティ製品では見逃されがちな「警報が鳴らない攻撃」にも対応可能です。

Hunt.io導入のメリット

- 通常のセキュリティ製品では見逃されやすい高度な攻撃を早期に発見

- 攻撃の全体像を「見える化」し、迅速かつ正確な対応を実現

- シンプルで使いやすいUI設計

従来の製品では「異常なし」と判断されがちな攻撃にも対応できる新しい視点を取り入れ、組織のセキュリティレベルをもう一段階引き上げたい企業様は、ぜひHunt.ioの導入をご検討ください。

なお、当社コンピュータマネジメントでは、Hunt.ioを活用したサービスも展開しております。

脅威ハンティングやHunt.ioについてもっと詳しく知りたい方、導入やアウトソーシングをお考えの方は、どうぞお気軽にお問い合わせください。

お電話・FAXでのお問い合わせはこちら

03-5828-7501

03-5830-2910

【受付時間】平日 9:00~18:00

フォームでのお問い合わせはこちら

この記事を書いた人

Y.M(マーケティング室)

2020年に株式会社コンピュータマネジメントに新卒入社。

CPサイトのリニューアルに携わりつつ、会社としては初のブログを創設した。

現在は「情シス支援」をテーマに、月3本ペースでブログ更新を継続中。