最終更新日:2025年10月16日

昨今、リモートワークの普及やクラウドサービスの活用が急速に進み、社内ネットワークに外部からアクセスしたり、直接インターネットに接続する機会が増え、企業がサイバー攻撃の標的となるリスクが一段と高まっています。

情報漏えいや業績悪化、社会的信用の失墜といったリスクを防ぐためにも、外部からの攻撃や内部不正による被害を防ぎ、企業のネットワーク上に存在する重要な情報資産を守る「ネットワークセキュリティ」は、今や欠かせない取り組みとなっています。

ネットワークセキュリティは、一部の大企業だけでなく、あらゆる企業が取り組むべき重要なテーマとなっていますが、いきなりすべての対策を講じるのは現実的ではありません。

そこで今回は、

- まず最低限取り組むべき初期対策

- ある程度体制が整ってから実施すべき強化対策

- ゼロトラストの考え方を取り入れた高度対策

の3段階に分けて、ネットワークセキュリティの基本と対策ポイントを分かりやすく解説します。

自社の現状に合わせた対策を検討する際の参考として、ぜひお役立てください。

目次

1.ネットワークセキュリティとは?

「ネットワークセキュリティ」とは、企業のネットワーク上に存在する情報資産(顧客情報・機密情報・技術情報など)を、外部からのサイバー攻撃や内部関係者による不正行為といった脅威から守るための対策のことです。

企業を狙ったサイバー攻撃から重要な情報資産を守り、自社の信頼と業務の安定を維持する役割を担っており、いわば「情報資産とその基盤となるネットワークを保護するための防衛策」と呼ぶこともできます。

ネットワークセキュリティの重要性

テレワークやクラウドサービスの普及によって、リモートで社内システムへ接続したり、オンライン上で機密情報を含むデータを共有するのが当たり前の時代になり、ネットワークは現代の企業活動において業務遂行に欠かせない重要なインフラとなっています。

現代のビジネスは、もはやネットワークなしには成り立ちません。

こうした中で、近年は企業を狙ったサイバー攻撃の手口がますます複雑化・巧妙化しており、日本国内でも被害が年々増加しています。

総務省によると、2022年に観測したサイバー攻撃関連の通信数は約5,226億パケットで、2015年の約632億パケットと比較して約8.3倍も増加しており、サイバー攻撃が決して他人事ではなく、極めて身近なリスクとなっていることがうかがえます。

現代社会において、主にネットワークを通じて管理・共有される「情報資産」は、ヒト・モノ・カネと並び、企業にとってまさに「生命線」とも言える重要な経営資源の1つです。

万が一そのセキュリティが脅かされれば、

- 顧客や取引先からの信頼喪失

- 社会的信用やブランドイメージの低下

- 損害賠償による金銭的損失

- 事業停止による機会損失

- 法的責任の追及

など、企業活動に深刻な影響を及ぼすリスクがあります。

ひとたびサイバー攻撃の被害に遭ってしまえば、復旧には大変な困難を伴い、自社の信頼やブランドにも大きな打撃を与えかねないことから、企業の情報資産を守るネットワークセキュリティの重要性は、かつてないほど高まっています。

2.ネットワークセキュリティの対策

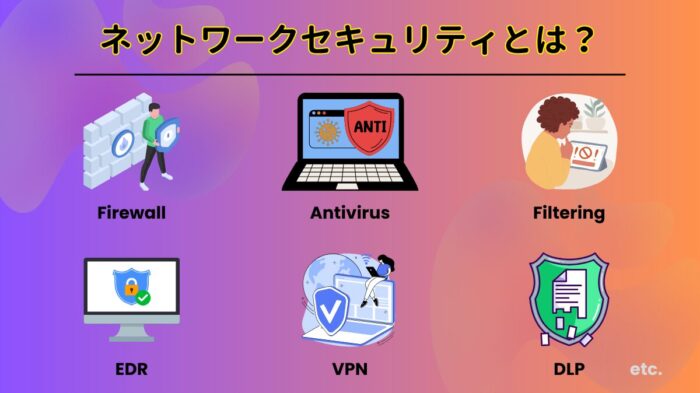

ネットワークセキュリティは、サイバー攻撃をはじめとする「外部脅威」への対策と、従業員による不正行為をはじめとする「内部脅威」への対策の大きく2つに分けることができます。

外部と内部、両方からの脅威に対応できるセキュリティ体制を構築することが重要です。

外部脅威(=サイバー攻撃)対策

企業の情報漏えいを引き起こす最も大きな要因の1つが、外部からのサイバー攻撃です。

2025年1月に東京商工リサーチが発表した調査結果によると、2024年上場企業の個人情報漏えい・紛失事故原因のうち、約6割を占めたのが「ウイルス感染・不正アクセス」(=外部からのサイバー攻撃)でした。

ー外部要因-r754yjpewmx4dvoyjf39jgb70j02ziuy544l8odrq8.png)

外部脅威への対策は、「入口対策」「内部対策」「出口対策」の3つに分けて多層的に考えることが重要です。

①入口対策(侵入防止)

外部からの不正アクセスやマルウェア侵入を防ぐための対策です。

▼主な対策例

- ファイアウォール:不正アクセスを遮断

- メールフィルタリング:不審な添付ファイルやリンクをブロック

- Webフィルタリング:危険なWebサイトへのアクセスを制限

- アンチウイルスソフト:マルウェアの検知・駆除

- 多要素認証(MFA):ID・パスワードだけに頼らない認証でなりすましを防止

②内部対策(侵入後の拡大防止)

攻撃を完全に100%防ぐのは困難なため、侵入された場合に備えて、被害を最小限に抑えるための対策です。

▼主な対策例

- アクセス制御:業務に必要な範囲だけアクセス権限を付与

- ログ管理・監視:不審な操作やアクセスを早期に発見

- EDRの導入:PCやサーバーなど、利用端末単位で不審な挙動を検知

- 脆弱性管理:セキュリティパッチが提供されたら速やかに適用し、OSやソフトウェアを常に最新の状態に保持

③出口対策(データの流出防止)

内部から外部へ出ていく通信を監視し、重要な情報の不正な持ち出しや漏えいを防ぐための対策です。

▼主な対策例

- DLP(データ損失防止):重要データの持ち出しや不正利用を監視・制御

- MDM(モバイル端末管理):ノートPCやスマートフォン等を一元管理し、紛失・盗難時の情報漏えいを防止

- USBメモリの使用制限:外部メディア経由の情報漏えいを防止

- ファイル暗号化:万が一の流出時にも、内容が第三者に読み取られないようデータを変換

内部脅威(=不正行為・人的ミス)対策

企業の情報漏えいは、外部からのサイバー攻撃だけでなく、内部の人間による不正行為やミスによっても引き起こされます。

同じく2025年1月に東京商工リサーチが発表した調査結果によると、2024年上場企業の個人情報漏えい・紛失事故原因のうち、約3割を占めたのが「誤表示・誤送信」「紛失・誤廃棄」(=人的ミス)、約1割を占めたのが「不正持ち出し・盗難」(=内部不正)でした。

ー内部要因-r754zhjlqo7fzubt1tpu17rseedaomla9rm2imzl2y.png)

不正行為や人的ミスといった内部脅威に対しては、次の5つの対策が効果的です。

①アクセス制御(権限管理)

業務に必要な人にだけ、必要な範囲でアクセス権を付与する「最小権限の原則」が基本です。

- 必要最低限のアクセス権のみを付与

- アクセス権の付与・変更・削除の履歴を記録し、定期的に棚卸し

- 従業員の異動・退職時には、速やかにアクセス権を削除

②ログ監視と監査

不正な操作や異常を早期に察知するため、ログの記録と分析が欠かせません。

- システムやファイルの操作ログを取得・分析

- 不審なアクセスや業務時間外の操作を自動で検知し、アラート通知

- 監査ツールを用いて、定期的にログの内容を確認

③暗号化とデータ持ち出し制限

外部への情報流出やデータの不正な持ち出しを防ぎます。

- ファイルを暗号化し、万が一の流出時でも読み取りを防止

- USBメモリなどの外部メディアの使用を制限

- クラウドストレージや個人メールへのファイル送信を禁止

④デバイス管理

組織が許可していない機器の利用を防ぎ、端末の紛失・盗難にも備えます。

- 私物端末(BYOD)や社内ポリシーに合わない端末の接続を制限

- 紛失・盗難時に備え、リモートロックやリモートワイプ(遠隔消去)機能を導入

⑤従業員教育

従業員の知識不足やセキュリティ意識の甘さによる人的ミスを防ぎます。

- 機密情報の取り扱いに関するルールを周知徹底

- セキュリティ教育を定期的に実施(集合研修/eラーニング)

- 「標的型攻撃メール訓練」など、実践的な模擬訓練を実施

3.ネットワークの種類

ネットワークには、主に次の2種類があります。

- オープンネットワーク(外部ネットワーク)

インターネットのように、外部に向けて公開されており、誰でもアクセス可能なネットワーク

- クローズドネットワーク(閉域網)

インターネットのように一般公開されておらず、限られたユーザーやデバイスだけがアクセスできるネットワーク

ネットワークの種類によってセキュリティ上のリスクも異なるため、それぞれの特性に合わせた適切な対策を講じることが重要です。

オープンネットワーク

オープンネットワーク(=外部ネットワーク)とは、インターネットを通じて誰もがアクセス可能なネットワークのことです。

企業のWebサイトやECサイト、クラウド上の業務システム、公共Wi-Fiなどが該当します。

利便性が高く、場所を選ばずどこからでも利用できることから、近年のテレワーク普及やクラウドサービスの活用拡大により、多くの企業がオープンネットワークを業務に活用しています。

しかしその一方で、不特定多数の人がアクセスできる開かれた環境であり、外部との接点も多いため、常に不正アクセスやサイバー攻撃のリスクにさらされているという特徴があります。

オープンネットワークにおける代表的なセキュリティリスクには、次のようなものがあります。

- システムやデータへの不正なアクセス

- メールの添付ファイルや悪質なWebサイト経由でのマルウェア感染

- 暗号化されていない通信による情報漏えい

- 偽のWebサイトやメールを使ったフィッシング詐欺

- DDoS攻撃によるオンラインサービスの停止

なお、オープンネットワークでは、次のように多層的なセキュリティ対策が求められます。

技術的対策

- ファイアウォールやIDS/IPSの設置:不正アクセスや異常な通信を検知・遮断

- アンチウイルスソフトの導入:マルウェアをリアルタイムで検出・駆除

- アクセス制御と認証強化:多要素認証(MFA)やIP制限で不正ログインを防止

- OS・ソフトウェアのアップデート:脆弱性を修正するセキュリティパッチを適用

- 通信やデータの暗号化:盗聴・改ざんを防止

- Webフィルタリング:危険なWebサイトへのアクセスを制限

クラウド利用に伴う対策

- クラウド設定の見直し:不要な公開設定の排除、アクセス権限の最小化

- ログの監視・管理:PCやサーバー、ネットワーク機器などが出力するログを収集・分析し、異常を早期に発見

エンドポイントセキュリティの強化

- 端末管理(MDM):社内外のPCやスマートフォンを一元管理

- EDRの導入:PCやサーバーなど、端末単位で不審な動きを検知し、迅速に対応

組織的対策・教育

- 社内ルールの整備:利用端末・接続先などに関する明確なセキュリティポリシーを策定

- 従業員に対するセキュリティ教育:フィッシング詐欺や不審なメールへの対処方法を周知徹底

クローズドネットワーク

クローズドネットワーク(=閉域網)とは、外部のインターネットから完全に遮断されたプライベートなネットワークのことです。

社内LAN・イントラネットなどがその代表例で、特定の拠点内から、あるいは限られたユーザーやデバイスのみアクセスできます。

インターネットからは隔離されているため、オープンネットワークと比べると外部からの攻撃リスクは低い一方で、内部からの不正行為や人的ミスには弱いという特徴があります。

クローズドネットワークにおける代表的なセキュリティリスクには、次のようなものがあります。

内部不正:意図的・悪意ある行為によるリスク

- 従業員による機密データの不正持ち出し:USBや個人メール、私物PCを使った意図的なデータの持ち出し

- 従業員によるアクセス権限の悪用:本来の業務に不要なデータへのアクセスや改ざん行為

- 退職者による情報漏えい:退職時に持ち出した資料やデータを競合他社に提供

人的ミス:悪意はないが、不注意・知識不足によるリスク

- 意図しないデータの削除・漏えい:操作ミスや誤送信など

- USBメモリ経由のウイルス感染:私物USBメモリの接続によるマルウェア感染

- パスワード管理の不備:パスワードの使い回し、メモ書きなど

- 無断でのBYOD端末接続:私物PCやスマートフォンがマルウェアの感染源になる可能性

- 脆弱性の放置:セキュリティパッチの未適用や設定ミスによる不正侵入のリスク

なお、クローズドネットワークでは、オープンネットワークに比べて外部からの攻撃を受けにくいとはいえ、完全にリスクがゼロというわけではないため、「外部からの攻撃」「内部不正/人的ミス」2種類のセキュリティリスクへの対策が必要です。

「外部からの攻撃」に対するセキュリティ対策

- 脆弱性管理:セキュリティパッチが提供されたら速やかに適用し、OSやソフトウェアを常に最新の状態に保持

- 持ち込み機器の管理:USBメモリや私物PC、スマートフォンの使用を制限し、やむを得ず使用する場合はウイルススキャンを徹底

- アンチウイルスソフトの導入:マルウェアをリアルタイムで検出・駆除

「内部不正/人的ミス」に対するセキュリティ対策

- アクセス権限の最小化:業務に必要な範囲のみにアクセスを限定

- 操作ログの取得・監視:不正アクセスや異常な操作を検知

- データ持ち出しの制限・監視:USBメモリや個人メール、私物PCへのファイル送信をブロック

- 従業員教育と社内ルールの整備:不正やミスを未然に防ぐための教育の徹底、セキュリティポリシーの策定

- 異動・退職時のアカウント管理:不要なアクセス権は即時に無効化

4.ネットワークセキュリティにおける脅威

ここからは、ネットワークセキュリティにおける代表的な脅威の例を詳しくご紹介します。

- 不正アクセス

- マルウェア/ランサムウェア

- スパイウェア

- フィッシング詐欺

- DoS攻撃/DDoS攻撃

- サプライチェーン攻撃

- 標的型攻撃

- 中間者攻撃(MITM攻撃)

- 脆弱性を悪用した攻撃

- 内部不正

不正アクセス

不正アクセスは、本来アクセス権限を持たない悪意ある第三者が、組織内のシステムやサーバーに不正侵入する行為です。

不正アクセスの手口としては、主に以下5つの方法が考えられます。

- 不正に入手したIDやパスワードでの侵入

- システムの脆弱性を突いた侵入

- フィッシングサイト等で取得した情報を利用しての侵入

- ブルートフォース攻撃(総当たり攻撃)での侵入

- ウイルス感染からの侵入

万が一不正アクセスが成功した場合、機密情報の漏えいやデータの破壊、Webページの改ざん、システムの停止といった被害に見舞われるリスクがあります。

さらに、顧客情報などの重要な情報が漏えいすると、企業の社会的信用が失墜し、経営に重大な悪影響を及ぼす可能性があります。

流出した情報が詐欺や犯罪に悪用された場合、被害を受けた顧客や取引先から損害賠償を請求される恐れもあり、その影響は計り知れません。

マルウェア/ランサムウェア

マルウェアは、英語の「Malicious(悪意のある)」と「Software(ソフトウェア)」を組み合わせた造語で、悪意をもって作られた有害なソフトウェアやプログラムの総称です。

コンピューターウイルス・ワーム・トロイの木馬・スパイウェアなどがマルウェアに含まれます。

1台でも感染すると、ネットワークを介して社内全体に被害が拡大し、端末の正常な動作が妨げられたり、個人情報が盗まれたり、外部と勝手に通信が行われたり、サイバー攻撃の踏み台として利用されたりする可能性があります。

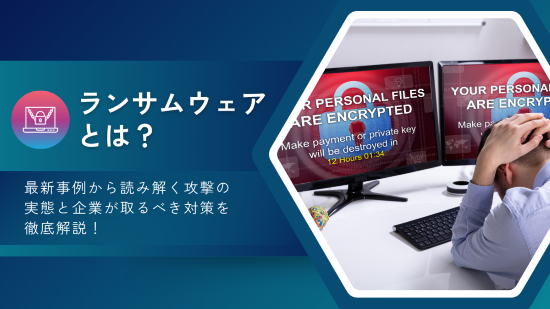

マルウェアの中でも、近年ますます被害事例が増えているのが「ランサムウェア」です。

ランサムウェアは、「身代金」を意味する「Ransom(ランサム)」と「Software(ソフトウェア)」を組み合わせた造語で、不正プログラムの一種です。

感染すると、端末内のデータが強制的に暗号化され、業務に必要なファイルやデータにアクセスできなくなります。データの復元と引き換えに、身代金の支払いを要求してくるのが特徴です。

ランサムウェアが及ぼす社会的影響は非常に大きく、IPA(情報処理推進機構)が毎年公表している「情報セキュリティ10大脅威(組織編)」では、2021年~2025年の5年連続で1位にランクインしています。

なお最近では、単にデータの復元と引き換えに身代金を要求するだけでなく、「支払わなければ盗んだデータを公開する」と脅す「二重脅迫型」の手法が主流になりつつあります。

スパイウェア

スパイウェアは、PCやスマートフォンに不正侵入し、ユーザーの知らないうちに個人情報や操作履歴などを外部に送信するプログラムのことです。

マルウェアの一種ですが、端末の動作に異常が出にくいため、ユーザーはスパイウェアに感染していることに長い間気付かず、被害が拡大しやすいという特徴があります。

感染に気付かず放置していると、個人情報やログイン情報、クレジットカード情報などの機密情報が長期間にわたり漏えいし、企業の信用失墜や多額の損害賠償に発展する恐れがあります。

主な感染経路は次の通りです。

- メールの添付ファイル:取引先などを装った偽メールに添付されたプログラムを開くと感染してしまう

- Webサイトや広告:改ざんされたWebサイトにアクセスしたり、不正な広告をクリックすると、スパイウェアが自動でダウンロードされてしまう

- フリーソフトに混入:スパイウェアが紛れ込んだフリーソフトやアプリを知らずにインストールしてしまう

フィッシング詐欺

フィッシング詐欺は、実在する企業・人物を装った偽メールや、正規のWebサイトと酷似した偽サイトを使って、ユーザーからIDやパスワード、クレジットカード情報などの個人情報を盗み取る手口です。

見た目は本物そっくりで、メールの文面やWebサイトのクオリティも上がってきているため、偽物だと見破れずに情報を入力してしまうケースも少なくありません。

主な被害事例としては、次のようなものが挙げられます。

- 銀行口座・カード情報の不正利用

- ECサイトのアカウント情報を使った不正購入

- マルウェア感染による情報漏えい

さらに、フィッシング詐欺と関連する手口として「ビジネスメール詐欺」(BEC)があります。

ビジネスメール詐欺は、自社または関連会社の経営層や取引先になりすまし、金銭をだまし取ることを目的とした攻撃手法です。

正規メールのやり取りに割り込み、取引先や関係者からの自然な返信を装うのが特徴で、だまされやすい危険な手口として十分な警戒が必要です。

DoS攻撃/DDoS攻撃

「DoS攻撃(Denial of Service attack)」は、特定のサーバーやWebサイトに対して、意図的に大量のアクセスやデータを送り付け、過剰な負荷を与えることで、正常なサービス提供を妨害するサイバー攻撃のことです。

DoS攻撃をさらに進化させたのが「DDoS攻撃(Distributed Denial of Service attack)」で、複数の端末から同時に攻撃を仕掛けることで、より大規模な被害をもたらします。

DDoS攻撃は、攻撃元が複数箇所に分散しているうえ、第三者のコンピューターが踏み台として使われることもあり、攻撃者を特定しにくい点が特徴です。

DDoS攻撃を受けると、自社のWebサイトやオンラインサービスへのアクセスが遅延し、最悪の場合完全に停止してしまうため、長期間のサービス停止による機会損失、復旧対応にかかるコストの発生、企業の信頼性低下など、事業活動に深刻な影響を及ぼす可能性があります。

さらに、自社のシステムが第三者に対するDDoS攻撃に悪用され、意図せず攻撃に加担することになれば、加害者として管理責任を問われ、損害賠償を請求されることもあります。

サプライチェーン攻撃

サプライチェーン攻撃は、本来のターゲットである大企業に直接攻撃を仕掛けるのではなく、その大企業と取引関係にあるセキュリティ対策の甘い中小企業を踏み台として、間接的に標的の大企業へ攻撃を仕掛ける手法です。

近年、企業同士の協業が増えたことで被害が急増しており、機密情報の漏えい、システムダウンによる業務の停滞、企業ブランドイメージの低下、取引先との信頼関係悪化といったリスクが考えられます。

特に、中小企業の場合だと、

- セキュリティ対策が大手企業に比べて甘い傾向にある

- 資金・人材不足のため、十分なセキュリティ対策が難しい

- 「自分たちが狙われるはずがない」という油断がある

といった理由から、セキュリティ意識が低くなりがちですが、その結果として気付かないうちにサイバー攻撃の被害を受け、取引先への攻撃の踏み台にされるケースが多くなっています。

標的型攻撃

標的型攻撃は、個人情報や機密情報の窃取を目的に、特定の組織を狙って行われるサイバー攻撃のことです。

攻撃者は、あらかじめターゲットに関する念入りな情報収集を行い、その組織の弱点を把握したうえで攻撃を仕掛けてくる点が大きな特徴となっています。

従来は官公庁や大手企業などが主なターゲットでしたが、近年では地方自治体や中小企業も標的型攻撃の対象とされるようになっています。

標的型攻撃の代表的な手法としては、「標的型メール攻撃」と「水飲み場型攻撃」の2種類があり、どちらも非常に巧妙な手口でターゲットを欺きます。

- 標的型メール攻撃

業務関連のメールを装い、ターゲットとなる組織にウイルス付きのファイルやURLを含むメールを送り、添付ファイルやリンクを開かせることで、マルウェアに感染させて情報を盗む

- 水飲み場型攻撃

ターゲットとなる組織が日常的によく訪れるWebサイトを改ざんして不正なプログラムを仕込み、そのサイトにアクセスしたユーザーをマルウェアに感染させて情報を盗む

また、従来の単発的/短期的な標的型攻撃とは異なり、数ヶ月から数年といった長期間にわたって継続的にターゲットへ攻撃を仕掛ける「APT(Advanced Persistent Threat)攻撃」という手法もあります。

APT攻撃では、攻撃の痕跡が容易に検知されないよう高度な技術が用いられており、組織の機密情報や重要なデータを静かに盗み出すことを目的としています。

中間者攻撃(MITM攻撃)

中間者攻撃(Man-In-The-Middle attack/MITM攻撃)とは、二者同士の通信に攻撃者が割り込み、通信内容を盗聴・改ざんする手法です。

特に、公共Wi-Fiなど暗号化が不十分なネットワークを使用している際に発生しやすく、攻撃者によって通信内容を傍受され、IDやパスワードなどのログイン情報が盗まれる恐れがあります。

盗まれたログイン情報が悪用されると、アカウントの乗っ取りや正規ユーザーへのなりすまし、社内ネットワークへの不正侵入による機密情報の漏えい・改ざんなど、企業全体のシステムやデータに重大な影響が出る可能性があります。

脆弱性を悪用した攻撃

システムやソフトウェアの不具合(=技術的な脆弱性)を突いて不正に侵入し、情報漏えいや改ざん、システム停止などを引き起こすサイバー攻撃も増えています。

特に、セキュリティパッチ未適用のシステムや設定ミスのある環境は狙われやすく、例として以下のような手口があります。

主な攻撃例

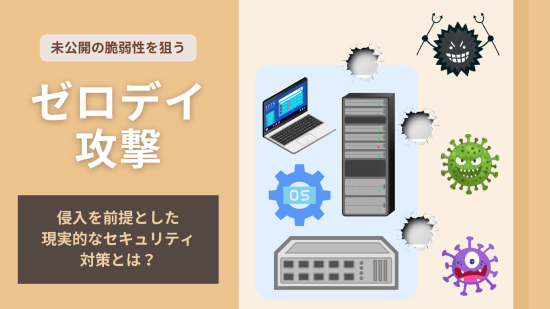

- ゼロデイ攻撃

ベンダーがまだ認知していない脆弱性、あるいは修正プログラム(=パッチ)が提供される前の脆弱性を悪用して行われる攻撃。

予測ができず、発見や防御が非常に困難と言われる。

- SQLインジェクション

Webサイトの脆弱性につけこんでデータベースを不正に操作し、情報を盗み出したり、改ざん・削除する攻撃。

- クロスサイトスクリプティング(XSS)

Webサイトの脆弱性を利用し、悪意のあるスクリプトを埋め込むことで、サイトを訪れたユーザーのブラウザでそのスクリプトを実行させ、個人情報などを盗み出す攻撃。

- バッファオーバーフロー

プログラムが処理可能なメモリ領域(=バッファ)に、許容量を超えるデータを入力し、動作不良やシステムの乗っ取りなどを引き起こす攻撃。

- リモートコード実行(RCE)

ターゲットとなるサーバーやシステム上で、遠隔から任意のコードを実行し、不正操作を行う攻撃。(例:Log4Shell)

- ディレクトリトラバーサル

Webアプリケーションのファイルパスを不正に操作し、本来アクセスできないはずのファイルを閲覧しようとする攻撃。

- 認証バイパス

ログイン認証プロセスの実装ミスを突いて、システムへ不正にアクセスしようとする攻撃。

さらに、メールの誤送信やUSBメモリの紛失、システムの設定ミス、OSやソフトウェアの更新忘れなど、「人的な脆弱性」(=人間の誤操作や不注意など)から生じるセキュリティインシデントも見逃せません。

内部不正

内部不正は、従業員・退職者・取引先の関係者など、組織内部の人間によって故意に行われる不正行為のことです。

具体的には、顧客情報や技術情報をはじめとする機密データの不正な持ち出し、漏えい、削除、改ざん、破壊などが当てはまります。

内部不正に至る動機は多岐にわたり、故意によるものとしては次のような例が挙げられます。

- 金銭的な利益

機密情報や個人情報を高値で売却する目的で不正に持ち出す。

- 転職・再就職先での利用

新しい職場での業務に活用したり、競合他社に有利な条件で転職するために、顧客リストや技術情報を不正に持ち出す。

- 社会的地位や権力の獲得

組織内での権力闘争に利用したり、影響力を高めるために不正行為を行う。

- 私怨や個人的な感情によるもの

→人事評価・給与・待遇・上司との関係などに不満を持ち、会社に損害を与える目的で不正行為を行う。

- 権限の乱用・好奇心

上級職やシステム管理者など、強力な権限を持つ人物が正当な理由なく機密情報にアクセスし、閲覧・持ち出す。

5.ネットワークセキュリティの初期対策

ここからは、ネットワークセキュリティの対策を講じるうえで、最低限やっておきたい初期対策をご紹介します。

- ファイアウォールの導入

- アンチウイルスソフトの導入

- OS・ソフトウェアの定期的な更新

- 無線LANのセキュリティ強化

- フィルタリングサービスの導入

- 定期的なデータバックアップの実施

- USBメモリの使用制限

- 従業員向けセキュリティ教育

ファイアウォールの導入

外部からのサイバー攻撃や不正アクセスから社内ネットワークを守るために、最初に取り組むべきセキュリティ対策の1つが「ファイアウォール」の設置です。

ファイアウォールは、社内ネットワークと外部ネットワーク(=インターネット)との間に設置されるセキュリティツールで、その名の通り「防火壁」のような役割を果たします。

ネットワークの入口で不正な通信を自動的にブロックし、内部ネットワークへの侵入を未然に防ぎます。

ファイアウォールは、セキュリティ対策の「最初の一歩」として、あらゆる企業にとって必須の取り組みと言えます。まだ導入していない場合は、まずここから始めてみましょう。

ファイアウォールの主な機能

- フィルタリング機能

あらかじめ設定したルール(ポリシー)に従い、許可された通信のみを通過させ、許可されていない通信をブロックする。

- アドレス変換機能(NAT)

内部ネットワークのプライベートIPアドレスが外部に公開されないよう、別のIPアドレスに変換し、セキュリティを強化する。

- 監視機能

ファイアウォールを通過するすべての通信を監視し、ログとして記録する。

不正アクセスやサイバー攻撃の兆候検知に役立つ。

アンチウイルスソフトの導入

ウイルスやマルウェアなどの悪意あるソフトウェアから社内システムを守るために、アンチウイルスソフト(ウイルス対策ソフト)の導入も欠かせません。

アンチウイルスソフトは、既知のウイルスやマルウェアをリアルタイムで検知・駆除し、被害を未然に防いでくれるセキュリティツールです。

例としては、Windowsに標準搭載されている「Microsoft Defender」や、国内メーカーの「ウイルスバスター」、世界的に有名な「Norton(ノートン)」など、さまざまな製品があります。

アンチウイルスソフトの主な機能

- リアルタイムスキャン(常駐監視)

ファイルの開封やダウンロード時に、即座にウイルスを検知・ブロック。

- 定期スキャン

指定した時間に、システム全体を自動でスキャンして感染の有無をチェック。

- ウイルス・マルウェアの検出と駆除

既知のウイルスやマルウェアを検出し、削除または隔離フォルダに移動。

- ウイルス定義ファイルの自動更新

次々と登場する新しいウイルスやマルウェアに対応するため、ウイルス定義ファイルを常に最新の状態に維持。

- メール保護

受信したメールをスキャンし、添付ファイルや本文内のリンクにウイルスが含まれていないかをチェック。

- Webフィルタリング

危険なWebサイトへのアクセスをブロックし、フィッシング詐欺やマルウェア感染を防止。

- 外部デバイスの自動スキャン

USBメモリなどの外部メディアを接続した際に、自動でマルウェアの有無をスキャン。

- 振る舞い検知

未知のウイルスでも、不審な動作からマルウェアを推測してブロック。

- ファイアウォール(※製品による)

一部のソフトには簡易的なファイアウォール機能が搭載されており、不正アクセスや異常な通信を遮断。

- サンドボックス(※製品による)

不審なファイルを安全な仮想環境で実行して、危険性を判断。

OS・ソフトウェアの定期的な更新

攻撃者に脆弱性を悪用されないよう、OS・ソフトウェアを常に最新の状態に保ち、ベンダーからセキュリティパッチが提供された場合は速やかに適用するように心がけます。

PCやサーバーに限らず、ルーターやスイッチ、ファイアウォールなどのネットワーク機器についても、修正プログラムや最新バージョンのOSが配信されたら、すぐにアップデートすることが重要です。

機器の台数が多い場合は、Microsoft IntuneのようなOSの一括アップデートや脆弱性の可視化に対応したツールを活用すると良いでしょう。

無線LANのセキュリティ強化

無線ネットワークのセキュリティ対策が不十分だと、外部から不正に侵入されるリスクが高まります。

不正アクセスや情報漏えいのリスクを軽減するためにも、Wi-Fiルーターの設定を見直し、無線LANのセキュリティを強化しましょう。

- SSIDとネットワークセキュリティキーを変更する

初期設定のSSID(ネットワーク名)やセキュリティキー(接続パスワード)は、第三者から推測されやすい傾向にあるため、複雑で推測されにくい文字列に変更する。

- 暗号化方式を「WPA2」または「WPA3」にする

古い暗号化方式「WEP」はセキュリティ上のリスクが高いため、より安全な「WPA2」または「WPA3」を使用する。

- フリーWi-Fiの利用は避ける

カフェなどの公共施設で接続できるフリーWi-Fiは、通信が暗号化されていなかったり、パスワードが公開されていたりと安全性に欠けるため、業務での利用は避ける。

- 通信内容を暗号化する

第三者によるデータの盗聴を防ぐため、Webサイトやアプリの通信はSSL/TLS(HTTPS)などのプロトコルで必ず暗号化する。

フィルタリングサービスの導入

安全なネットワーク環境を維持するために、Webサイトやメールに対するフィルタリングサービスを導入することも効果的です。

フィルタリングは、悪意のあるWebサイトへのアクセスを制限したり、迷惑メールを自動でブロックするなどして、情報漏えいや不正アクセス、マルウェア感染のリスクを低減するセキュリティ対策の1つです。

フィルタリングサービスの主な機能

- Webフィルタリング

危険性の高いWebサイト(マルウェアに感染したサイト、フィッシングサイトなど)や、業務に不要なサイトへのアクセスを自動でブロック

- メールフィルタリング

不審な添付ファイルやURLを含むメール、スパムメールなどを検出し、受信前にブロック

- DNSフィルタリング

Webサイトのドメイン名とIPアドレスを紐づけるDNS名前解決のプロセスを監視し、悪意のあるWebサイトへのアクセスを防止

- URLフィルタリング

あらかじめ設定されたホワイトリスト(=アクセスを許可するURLリスト)やブラックリスト(=アクセスを遮断するURLリスト)に基づき、危険なWebサイトへのアクセスを制限

定期的なデータバックアップの実施

どんなに対策していても、サイバー攻撃や災害、人的ミスによるデータ損失を100%防ぐことはできません。

万が一の事態に備え、データを守る「最後の砦」として、定期的にバックアップを取得しておくようにしましょう。

バックアップさえ残っていれば、トラブルが発生した際にも速やかにデータを復旧し、業務の継続性を保つことができます。

バックアップの種類

- ローカルバックアップ:従業員の各ローカルPCや外付けHDDなどに保存

- ネットワークバックアップ:社内NASなどのストレージに保存

- クラウドバックアップ:インターネット上のクラウドストレージに保存

バックアップは、いわゆる「3-2-1ルール」(3つのバックアップコピーを、2種類の異なる媒体へ、1つは自社から物理的に離れたオフサイトへ)に従って保存することがベストプラクティスとして推奨されています。

また、バックアップを取得して終わりにせず、定期的に復元テストを実施することも重要です。

あらかじめ復元手順を整備しておき、実際にデータが正しく復元できるか検証しておくことで、万が一の際でもスムーズに業務を再開できます。

USBメモリの使用制限

USBメモリやSDカードといった外部記憶媒体は、紛失やデータの不正持ち出しによる情報漏えい、社内ネットワークへのマルウェア感染など、セキュリティリスクが非常に高いため、業務での使用は極力禁止すべきです。

ただし、業務上どうしても使用が必要な場合は、以下のような厳格な管理のもとで限定的に使用を許可することが望ましいです。

- 利用者・利用目的を明確にし、事前申請制にする

- アンチウイルスソフトによるスキャンを必須とする

- 暗号化機能付きのUSBメモリを使用する

- 利用後は速やかにデータを削除し、不要な情報の保存を避ける

- 専用のセキュリティツールを活用し、接続履歴や操作ログを記録・監視する

従業員向けセキュリティ教育

技術面でのセキュリティ対策がどれだけ堅固なものであったとしても、人的ミス(ヒューマンエラー)による情報漏えいやマルウェア感染のリスクは存在します。

特に、従業員がセキュリティの重要性を十分に理解していないと、意図せず情報漏えいなどのセキュリティインシデントのきっかけを作ってしまうことがあります。

現場の従業員の行動1つで、組織全体のセキュリティレベルが大きく左右されるため、日頃から従業員一人ひとりのセキュリティ意識を高めることが重要です。

効果的な取り組み

- パスワードの管理方法や不審なメールの見分け方など、実践的な内容の研修を定期的に実施する

- 直近のサイバー攻撃の動向を踏まえ、最新情報を研修内容に反映する

- 理解度テストを通じて、研修内容の定着度を確認する

- 標的型攻撃メールの訓練を通じて、いざという時でも従業員が冷静に対応できるようにする

6.ネットワークセキュリティの強化対策

ここからは、ネットワークセキュリティの対策を講じるうえで、ある程度体制が整ってきたら実施すべき強化対策をご紹介します。

- IDS/IPSの導入

- UTM(統合脅威管理)の導入

- VPN(仮想プライベートネットワーク)の導入

- ID・アクセス権限の管理

- ネットワークの監視

- EDR(Endpoint Detection and Response)の導入

- MDM(Mobile Device Management)の導入

- DLP(Data Loss Prevention)の導入

- ネットワークセグメンテーション

- 脆弱性診断

IDS/IPSの導入

IDS(Intrusion Detection System:侵入検知システム)およびIPS(Intrusion Prevention System:侵入防止システム)は、ネットワーク上の通信を監視し、不正アクセスや異常な通信を検知・遮断するためのセキュリティツールです。

IDSが外部からの不正なアクセスを検知し、管理者に通知する役割を持つのに対し、IPSは検知・通知に加え、検知した不正な通信を自動的にブロックする防御機能も持ち合わせています。

なお、IDS/IPSと似たような機能を持ち、よく比較されるツールとしてファイアウォールがあります。

ファイアウォールは、送信元・宛先のIPアドレスやポート番号に基づいて通信を制御し、ネットワークの出入り口で外部からの不正アクセスを防御する役割を担います。

一方、IDS/IPSは通信の中身(パケット内容)まで解析し、ファイアウォールをすり抜けた高度な攻撃や不審なアクセスも検出・遮断できます。

ファイアウォールとIDS/IPSにはそれぞれ得意な領域があり、互いに補完し合う関係にあるため、この2つを組み合わせることでより強固で多層的なセキュリティ対策が可能になります。

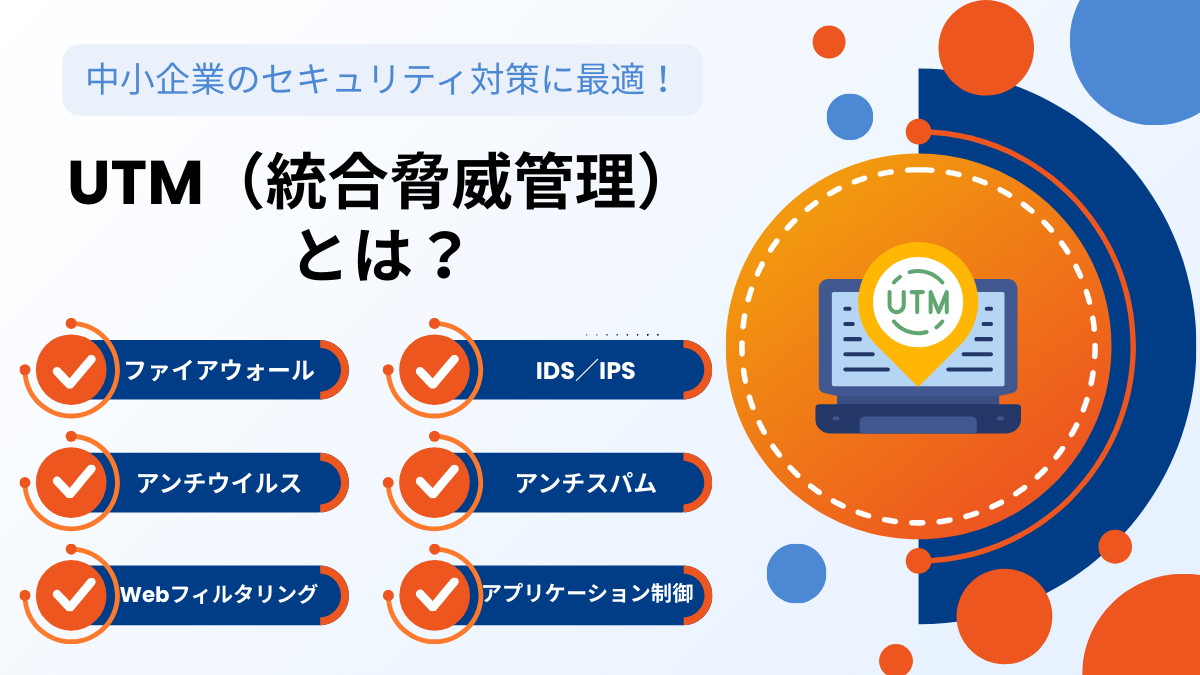

UTM(統合脅威管理)の導入

UTM(Unified Threat Management:統合脅威管理)は、ファイアウォール・IDS/IPS・アンチウイルス・アンチスパム・Webフィルタリング・アプリケーション制御など、複数のセキュリティ機能を1つにまとめて管理できる仕組み、またはツールのことです。

複数のツールを個別に管理する手間が省けるため、個別にセキュリティ製品を導入・運用する場合と比べて、コストや運用負担を大幅に削減できる点がメリットです。

従来は専用の物理機器が必要でしたが、最近ではクラウド型やアプリケーション型のUTMも増えて、ハードウェアの購入や設置が不要になり、中小企業でも比較的導入しやすくなっています。

とは言え、UTMの効率的な運用のためには、UTMの機能と役割の理解、自社の環境に合ったツールの選定、製品の適切な設定と最適化、日々の継続的な運用、そしてセキュリティの専門知識を持つ人材の配置が欠かせません。

自社での対応が難しい場合は、セキュリティ専門企業の支援サービスを活用するのも有効な手段です。

VPN(仮想プライベートネットワーク)の導入

VPN(Virtual Private Network:仮想プライベートネットワーク)は、インターネット上に特定のユーザーのみが利用できる専用の通信回線を構築し、通信の安全性を高める仕組みです。

リモートワークが普及する中で、自宅や外出先から安全に社内システムへアクセスする手段として重要な役割を果たしています。

VPN接続では、ユーザー認証によって許可された利用者のみネットワークにアクセスできるほか、VPN内の通信データは暗号化されるため、第三者からの盗聴や改ざんのリスクを低減できます。

既存のインターネット回線を利用しながら仮想的に専用のネットワークを構築するため、一から専用回線を敷設する場合と比べて、低コストで安全な通信経路を実現できる点が大きなメリットです。

ただし、VPN機器の脆弱性を放置するとサイバー攻撃の対象となりやすく、不正アクセスや情報漏えいなどのリスクが高まるため、定期的なセキュリティパッチの適用や暗号化設定の確認など、適切な運用管理が不可欠です。

ID・アクセス権限の管理

ネットワークの安全性を高めるには、「誰が・どの範囲までアクセスできるか」を明確にし、IDやアクセス権限を厳格に管理することが求められます。

- アクセス権限の最小化(最小権限の原則)

役職や職務内容に応じて、ユーザーが業務の遂行に必要な最小限のアクセス権限のみを付与し、内部不正による情報漏えいリスクを抑えます。

- 定期的な権限の見直し

異動者や退職者のアカウントを放置していると、不正利用されるリスクが高まります。

不要となったアカウントは速やかに削除し、アカウントの残存状況やユーザーへの過剰な権限付与がないか、定期的に棚卸しを行います。

- 多要素認証(MFA)の導入

知識情報・所持情報・生体情報の3要素のうち、2つ以上の要素を組み合わせて本人認証を行う「多要素認証(MFA)」を導入することで、IDやパスワードが流出しても、第三者による不正ログインを防げます。

MFAの認証要素

- 知識情報:ユーザー本人が知っている情報

ID、パスワード、暗証番号、PINコード、秘密の質問の答え など

- 所持情報:ユーザー本人が所有しているもの

スマートフォン、ICカード、ワンタイムパスワードトークン など

- 生体情報:ユーザーの身体情報

顔、指紋、音声、静脈 など

- IAM(アイアム)の活用

複数のユーザーアカウントを一元管理できるIAM(Identity and Access Management)を活用すると、管理者側はユーザーのIDとアクセス権限を効率的に管理できます。

利用者側にとっても、SSO(シングルサインオン)によって、一度のログインで複数のシステムを安全に利用できるようになり、利便性が向上します。

ネットワークの監視

ネットワーク監視は、ネットワークが正常に稼働しているかを確認し、障害や不正アクセスの予兆をいち早く検知するために重要な役割を担います。

ツールを使って常にネットワークの状態を監視することで、異常な通信や不審な挙動を早期に捉えて対処し、業務への影響を最小限に抑えることができます。

ネットワーク監視に活用できる主なツールとしては、Nagios(ナギオス)や Zabbix(ザビックス)、PRTG Network Monitor、SolarWinds(ソーラーウィンズ)Network Performance Monitorなどが挙げられます。

監視体制としては、システムやネットワークの状態を24時間365日監視し、サイバー攻撃の検知・分析・対処を行う組織である「セキュリティオペレーションセンター(SOC)」を社内に設置するか、外部の専門企業に監視を委託する方法があります。

EDR(Endpoint Detection and Response)の導入

PCやスマートフォン、タブレットなど、ネットワークの末端にあたる「エンドポイント」は、外部のネットワークと直接通信を行うため、サイバー攻撃の標的となりやすいポイントです。

近年ではクラウドサービスを日常的に業務で利用することが当たり前となり、従来のファイアウォールによる防御だけでは十分とは言えなくなってきています。

そこで有効なのが「EDR(Endpoint Detection and Response)」の導入です。

EDRは、ネットワークに接続されたPCやスマートフォン、タブレットなどのエンドポイント端末の挙動をリアルタイムで監視し、不審な動きを検知したら自動的に対応を行うセキュリティツールです。

例えば、不正なプログラムの実行や、通常とは異なる疑わしい通信、予期しないファイルの改ざんなどを検知すると、管理者にアラート通知を出したり、端末をネットワークから隔離するなどの対応を行い、被害の拡大を防ぎます。

さらに、端末の操作ログや通信履歴、ファイルアクセス情報などを記録・保存し、インシデント発生時の原因調査や影響範囲の分析にも活用できます。

ウイルスやマルウェアの侵入を完全に防ぐことが難しくなっている昨今、EDRは「万が一侵入されても被害を最小限に抑える」ための重要なセキュリティ対策の1つとして注目されています。

MDM(Mobile Device Management)の導入

リモートワークの普及に伴い、PCやスマートフォン、タブレットなどの業務用デバイスの社外持ち出しが増え、その紛失・盗難による情報漏えいリスクが高まっています。

こうしたリスクに備えられるのが「MDM(Mobile Device Management:モバイルデバイス管理)」です。

MDMの導入により、従業員が使用する業務端末をクラウド上で一元管理し、次のような対策を実施できます。

紛失・盗難対策

- リモートロック(遠隔から端末をロック)

- リモートワイプ(遠隔からデータを消去)

- 端末の位置情報の追跡

- 端末内データの暗号化

運用管理の効率化

- セキュリティポリシーの一括適用

- 業務に必要なアプリケーションの一括配布

- 不要または危険なアプリのインストール制限

例えば、「Microsoft Intune」などのMDMツールを活用すれば、Windows PCはもちろん、Mac PCやiPhone、Android端末まで、幅広い種類のデバイスを一元管理でき、企業のセキュリティレベルを大きく引き上げることができます。

モバイル端末からの情報漏えいを防ぎ、業務効率を向上させるために、MDMの導入は効果的な対策と言えるでしょう。

DLP(Data Loss Prevention)の導入

企業が機密情報を漏えいさせた場合、顧客や取引先からの信頼を失ったり、売上減少や損害賠償により経営が悪化するなど、非常に大きなダメージを受けます。

近年では、外部からのサイバー攻撃だけでなく、従業員による操作ミスや不正持ち出しといった内部からの情報漏えいも増加しています。

こうしたリスクに対応するために有効なのが「DLP(Data Loss Prevention)」です。

DLPは、企業が保有する膨大なデータの中から機密情報を特定し、外部への流出を防ぐためのセキュリティツールです。

機密情報を含むファイルの送信・コピー・印刷・アップロードなどの操作を監視し、不正な行動を自動でブロックしたり、アラートを発したりすることで、データの漏えいを未然に防ぎます。

DLPは、意図的な内部不正だけでなく、「うっかりミス」による情報漏えいも防止できるため、非常に強固なセキュリティ対策と言えます。

Microsoft 365で使えるアプリケーションの1つ「Microsoft Purview」のDLP機能を活用し、「どんな情報を」「どのように守るべきか」効果的なDLPポリシーの設定をサポートします。

ネットワークセグメンテーション

ネットワークセグメンテーションとは、ネットワークを用途や部門ごとに細かく分割し、それぞれに適切なセキュリティ対策を施すことで、全体のリスクを抑える手法です。

ネットワークを分割することで、不正アクセスやマルウェア感染が発生しても被害が一部分にとどまり、社内の重要なシステムや機密情報への影響を最小限に抑えることができます。

例えば、ネットワークを「外部(インターネット)」「社内ネットワーク」「DMZ(外部公開用サーバーを設置する場所)」の3つのゾーンに分け、それぞれの間の通信をファイアウォールで制御することで、安全性を大きく高められます。

脆弱性診断(セキュリティ診断)

近年、設定ミスや古いソフトウェアの放置など、システムやネットワークに潜む「自力では気付きにくい」脆弱性を悪用したサイバー攻撃が増加しています。

そんな「見えない」リスクを洗い出すために有効なのが脆弱性診断(セキュリティ診断)です。

脆弱性診断を定期的に行うことで、設定ミスや見落とされがちな危険箇所など、自社のセキュリティの弱点を早期に発見し、対策を講じることができます。

診断には、専用のツールを活用する方法のほかに、外部のセキュリティ専門会社に「ペネトレーションテスト(=模擬的な侵入テスト)」を依頼するという手段もあります。

ペネトレーションテストは、システムに対して実際に攻撃を仕掛け、侵入を試みることで、脆弱性を発見するだけでなく、その脆弱性が実際に悪用されるリスクも評価できるテストです。

脆弱性診断の結果やペネトレーションテストの結果をもとに、優先順位を付けてシステムやネットワークの設定を見直すことで、将来起こりうるセキュリティインシデントを未然に防ぐことができます。

脆弱性管理ツール「Tenable Vulnerability Management」の活用により、IT資産や脆弱性の可視化、対応の優先順位付けなどを自動化し、効率的な脆弱性対応を実現します。

7.ネットワークセキュリティの高度対策

ここからは、ネットワークセキュリティの対策を講じるうえで、ゼロトラストの考え方を取り入れた高度対策をご紹介します。

- ゼロトラスト戦略の確立

- SASE(Secure Access Service Edge)の活用

- SIEM(セキュリティ情報イベント管理)の活用

- NDR(Network Detection and Response)の活用

- CASB(Cloud Access Security Broker)の活用

- NAC(Network Access Control)の活用

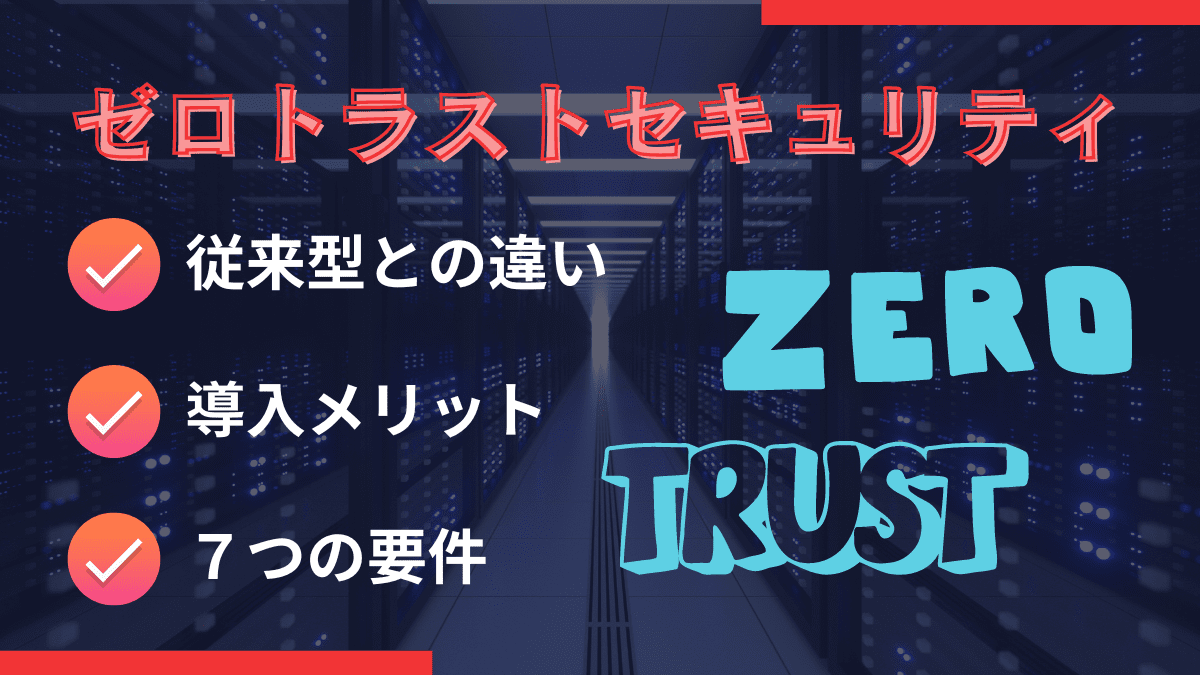

ゼロトラスト戦略の確立

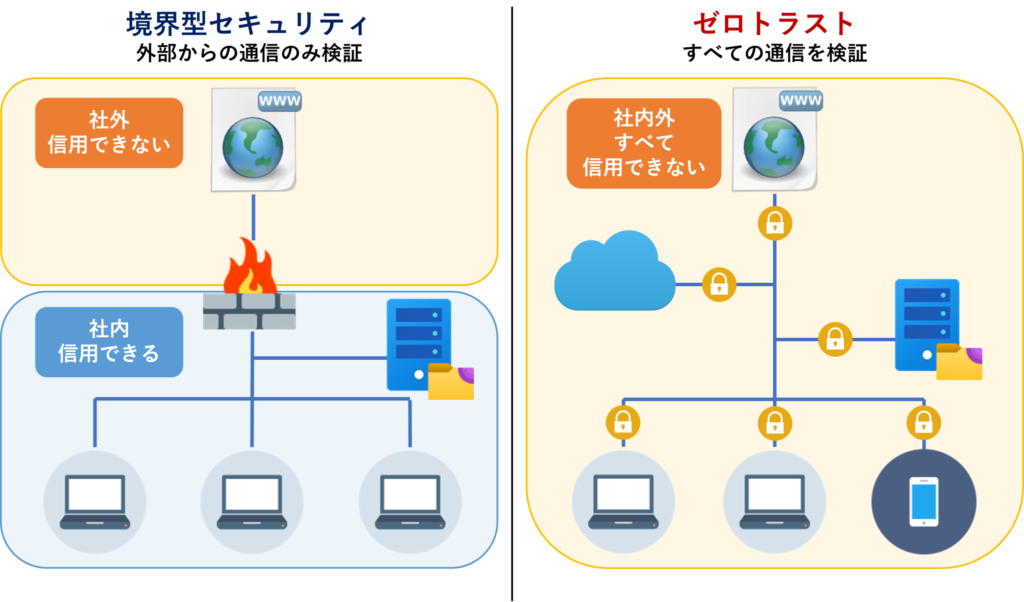

従来のセキュリティ対策は、「社内ネットワークは安全」「社外ネットワークは危険」という前提に基づき、ファイアウォールを境界として外部からの侵入を防ぐことに重点を置く「境界型防御」の手法が主流でした。

しかし、クラウドサービスの普及やリモートワークの拡大で、社内と社外の境界はますます曖昧になり、さらには内部不正による情報漏えいリスクも高まっていることから、従来の「境界型防御」だけでは限界を迎えています。

そこで新しいセキュリティの考え方として注目されているのが「ゼロトラスト」です。

ゼロトラストは、社内・社外問わず、すべてのアクセスを信頼せず、常に検証するセキュリティモデルです。

従来の「社内は安全」という考え方とは異なり、たとえ社内のユーザーや端末であっても、アクセスごとに認証や権限の確認、行動の監視を徹底することで、セキュリティの強化を図ります。

ゼロトラストの仕組みを導入することで、社内外のどこからでも、どんなデバイスからでも、常に強固なセキュリティを保ったまま社内データにアクセスできるようになります。

また、アクセスの度に認証を行うため、万が一外部から不正な侵入を受けたり、内部で不正行為があったとしても、被害の拡大を最小限に抑えることができます。

ゼロトラスト戦略を確立することは、働き方やデバイスの多様化によって分散した現代のIT環境において、従来の「境界型防御」では対応しきれない課題に対処し、強固なセキュリティを維持するための新たなスタンダードと言えます。

SASE(Secure Access Service Edge)の活用

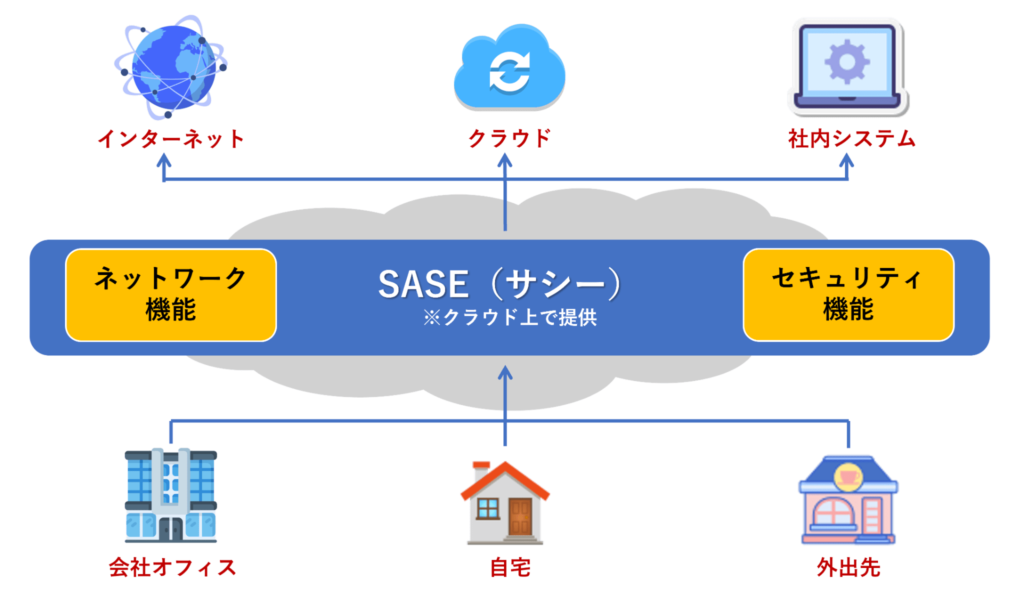

SASE(Secure Access Service Edge:サシー)は、ゼロトラストの考え方をベースとして、ネットワーク機能とセキュリティ機能を統合し、まとめて1つのクラウドサービスとして提供しようとする仕組みです。

SASEによって、安全に通信を行うためのVPN・リモートアクセスなどのネットワークサービスや、ファイアウォール・ウィルス対策ソフトといったセキュリティサービスに関しては、すべてクラウド上で提供を受けることができます。

ゼロトラストが「社内外すべてのアクセスを信頼せず、常に検証する」セキュリティの考え方・概念を表すとしたら、SASEはゼロトラストの考え方を実現するための具体的な手段の1つです。

SASEの導入により、ユーザーやデバイスの場所に関係なく、どこからでも安全にアクセスできる環境を実現し、リモートワークをはじめとする現代の多様な働き方に対応したセキュリティ基盤を整えることができます。

SIEM(セキュリティ情報イベント管理)の活用

クラウドサービスの普及やリモートワークの拡大で、境界型防御が通用しにくくなっている現代では、すでに侵入されていることを前提として、日々のログから「異常なサイン」を見逃さない仕組みづくりが欠かせません。そこで活用できるのがSIEMです。

SIEM(Security Information and Event Management:シーム)は、社内のネットワークやデバイス、クラウドサービスなどから発生する膨大なログ情報を一元的に収集・分析し、不審な動きや脅威の兆候を検知するための仕組みです。

今まで複数のセキュリティツールに分散して個別に管理されていたログを、SIEMによってまとめて監視することで、攻撃や異常な活動の兆候を把握しやすくなり、検知・対応のスピードも大きく向上します。

さらに、最近のSIEMには、AIや機械学習を活用したUEBA(ユーザー・エンティティ行動分析)機能を備えたものも登場しています。

通常時におけるユーザーの行動や機器の動作を学習し、「いつもと違う行動」を自動で検知することで、UEBA機能を備えていないSIEMでは見逃されがちな内部不正や標的型攻撃といった高度な脅威を検出できます。

NDR(Network Detection and Response)の活用

SIEM以外にも、すでに侵入されていることを前提に、内部に入り込んだ脅威をいち早く検知・対処するためのセキュリティソリューションとして注目されているのが「NDR(Network Detection and Response)」です。

NDRでは、ネットワーク全体の通信をリアルタイムで監視し、いつもと違う不審な動きを検知した際には、即座に管理者へ通知します。

AIや機械学習、行動分析による高度な分析機能も備えており、未知の脅威や内部不正による攻撃の兆候も可視化できる点が大きな強みです。

さらに、NDRで不正な通信を検知した場合、EDRと連携して該当のエンドポイントを特定し、EDR製品に指示を出してその端末をネットワークから自動で隔離することもできます。

近年のサイバー攻撃では、内部ネットワークに侵入した後、長期間にわたって潜伏しながらじわじわと攻撃を進める傾向が多く見られますが、NDRを導入することで、こうした高度な攻撃の兆候を早期に検知し、被害の拡大を防ぐことが期待できます。

CASB(Cloud Access Security Broker)の活用

近年は、リモートワークやクラウドサービス(SaaS)の普及に加え、従業員の個人所有デバイスを使った業務(BYOD)や、許可されていないITツールの利用(シャドーIT)が増えたことで、企業のクラウド利用におけるセキュリティリスクがますます高まっています。

こうした新たなセキュリティ課題に対応するために有効とされているのがCASBの導入です。

CASB(Cloud Access Security Broker:キャスビー)は、企業におけるクラウドサービスの利用を監視し、適切に管理するためのセキュリティソリューションです。

ユーザーがクラウドサービスに接続するまでの通信経路上に配置され、主に次のようなセキュリティ管理機能が搭載されています。

- 利用状況の可視化

「誰が」「どこから」「どのクラウドサービスに」「どのようにアクセスしているか」を把握。シャドーITの検出にも対応。

- アクセス制御

アクセス元の端末やユーザーの属性に応じて、クラウドサービスへのアクセスを細かく制御。

- データ保護

機密情報のアップロードや共有を制限し、データの暗号化やDLPで情報漏えいを防止。

- 脅威検知

不審なアクセスや挙動を検知し、内部不正やアカウント乗っ取りなどの兆候を早期に察知。

- コンプライアンス対応

業界や法令に求められるセキュリティ基準に準拠するための対応を支援。

最近では、SaaSアプリケーションとAPIで連携しリアルタイムに監視できる機能や、AIによる行動分析・脅威予測機能を備えた高度なCASB製品も登場しており、クラウドの利便性を活かしながら、よりスマートで強固なセキュリティ管理が可能になっています。

NAC(Network Access Control)の活用

リモートワークの普及やBYODの浸透により、社内ネットワークに接続する端末は、会社貸与のPCだけでなく、私用のスマートフォンやタブレットなど、ますます多様化しています。

このような環境下で、セキュリティ対策が不十分な端末がネットワークに接続されると、情報漏えいやマルウェア感染など、非常に大きなリスクとなります。

そこで有効なのがNAC(Network Access Control:ネットワークアクセス制御)の導入です。

NACは、社内ネットワークに接続しようとするデバイスの状態(ユーザー情報、ウイルス対策ソフトの導入状況、OSのバージョンなど)をチェックし、企業が定めたセキュリティ基準を満たすデバイスのみ接続を許可する仕組みです。

基準を満たしていないデバイスは、社内ネットワークへのアクセスを制限し、専用の隔離されたネットワークに誘導するなどして、ネットワーク全体への被害を未然に防ぎます。

NACでは、個人用のデバイスだけでなく、IoT機器や業務用のOT(Operational Technology)機器の管理にも活用でき、幅広いデバイスのセキュリティを強化できます。

8.まとめ

いかがでしたでしょうか?

ネットワークセキュリティ対策において、日々多様化・巧妙化する脅威に対応するためには、複数の対策を組み合わせた「多層防御」が非常に重要です。

とは言え、すべてを一度に進めるのは現実的ではないため、まずは今回ご紹介したネットワークセキュリティの初期対策から、着実に取り組んでいきましょう。

なお、「何から手を付けていいか分からない」「対策の優先順位に迷ってしまう」などお悩みでしたら、ぜひお気軽に当社へご相談ください。

当社コンピュータマネジメントでは、超上流のシステム企画・要件定義から、下流工程のシステム運用・保守、インフラ構築、セキュリティ対策まで幅広くサポートする「情シス支援サービス ION」を提供しております。

デザイン系を除き、IT関連のあらゆる業務に対応可能ですので、ITまわりで何かお困りごとがございましたら、ぜひお気軽にご相談ください。

お電話・FAXでのお問い合わせはこちら

03-5828-7501

03-5830-2910

【受付時間】平日 9:00~18:00

フォームでのお問い合わせはこちら

この記事を書いた人

Y.M(マーケティング室)

2020年に株式会社コンピュータマネジメントに新卒入社。

CPサイトのリニューアルに携わりつつ、会社としては初のブログを創設した。

現在は「情シス支援」をテーマに、月3本ペースでブログ更新を継続中。